本文章仅用于网络安全技术研究,请勿用于任何非法用途。

声明:本文转载自互联网,如您是原文作者,请联系我们!

本次分享将复盘一个在Web3平台的支付相关子域中发现的高危安全漏洞。该漏洞因GraphQL接口配置不当,导致了包括用户身份、联系方式、位置乃至JWT令牌在内的大量敏感数据被未授权访问。下面将详细拆解发现过程、技术原理及潜在危害。

漏洞发现:侦察与突破

在对目标进行常规侦察时,一个名为 payment.redacted.com 的子域名引起了我的注意。支付系统通常涉及用户核心数据,是安全测试的重点区域。

通过手动浏览与测试,我发现该子域大量请求指向一个GraphQL端点。GraphQL作为一种灵活的API查询语言,若配置不当,极易产生安全风险。我首先检查了该端点是否开启了内省(Introspection)功能。

结果显示,内省功能完全开放。这意味着攻击者无需任何认证即可获取完整的后端数据模式,包括所有可用的查询(Query)、变更(Mutation)类型、字段及其关系,如同获得了应用程序的“数据库蓝图”。

借助Burp Suite的InQL扩展(一款用于审计GraphQL安全的工具),我对暴露出的所有查询进行了逐一测试与分析。在排除大量无害或需要权限的查询后,通过精心构造请求,一个关键漏洞浮出水面。

漏洞详情:未经授权的数据洪流

我发现了一个无需任何身份认证(无需登录、无需令牌)即可调用的查询。该查询能够返回大量敏感用户信息,包括:

- 用户身份信息:姓名、用户ID。

- 联系信息:个人邮箱、手机号码。

- 隐私数据:实际地理位置。

- 支付与交易数据:支付详情、交易历史记录。

- 认证凭据:用户的JWT令牌。

这意味着,任何知晓该接口地址的攻击者,都可以直接窃取平台数千名用户的完整画像,将匿名区块链钱包地址与真实世界的个人身份信息关联起来。

为何这是Web3的重大威胁?

Web3的核心原则之一是隐私与匿名性。区块链交易本身只公开地址,而非背后操作者的真实身份。然而,此漏洞彻底打破了这层保护:

- 隐私彻底瓦解:攻击者可以建立“钱包地址 -> 真实身份(邮箱、电话、住址)”的映射关系。

- 高风险衍生攻击:

- 精准钓鱼与诈骗:利用获取的个人信息进行高可信度的定向攻击。

- 账户劫持:泄露的JWT令牌可直接用于接管用户账户。

- 勒索与威胁:结合交易历史与身份信息进行勒索。

- 物理安全风险:地理位置信息的暴露可能带来线下安全威胁。

影响验证与报告结果

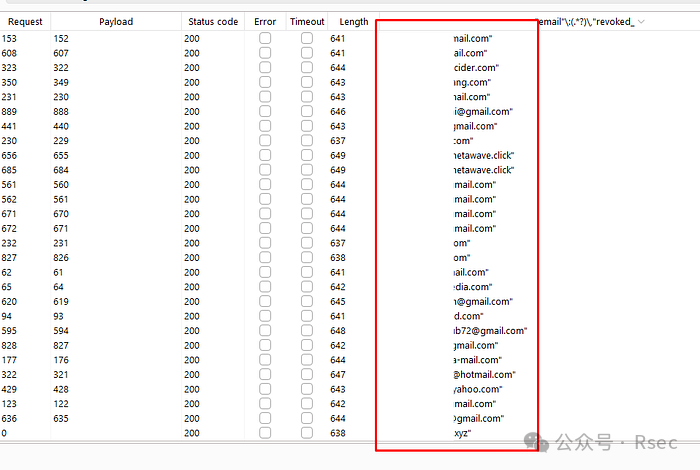

为证实漏洞的危害性,我编写了概念验证(PoC)脚本。该脚本在短时间内便自动化获取了超过8000条用户邮箱记录,清晰证明了漏洞的可大规模利用性。

随后,我将包含详细步骤、截图、影响分析的报告提交给了该平台的漏洞赏金计划。安全团队迅速确认了漏洞,评估其技术层面为 “严重” 级别,影响“高危”。

然而,由于存在争议的范围界定问题(该支付子域被认定为非测试范围),最终漏洞的奖励金额被大幅调低。虽然从技术角度看,这是一个危害极大的发现,但赏金结果远低于预期。这也反映了渗透测试与漏洞赏金活动中,明确测试边界的重要性。

总结与反思

此次漏洞挖掘过程凸显了GraphQL API在生产环境中配置安全的重要性,尤其是:

- 严格禁用生产环境的内省功能。

- 为所有查询和变更实现强制、细粒度的访问控制。

- 对敏感操作(如查询大量用户数据)实施请求速率限制和深度限制。

尽管赏金结果不尽如人意,但发现并帮助修复一个能够威胁数千用户隐私的真实漏洞,其技术价值远超过金钱本身。它再次提醒我们,在追求技术灵活性与开发效率的同时,决不能忽视最基础的安全防线。 |