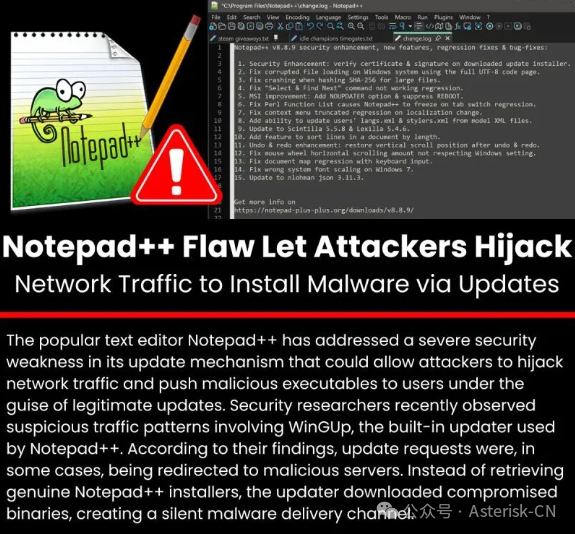

著名的文本编辑器 Notepad++ 已紧急修复其内置更新机制中的一个高危安全漏洞。该漏洞可能导致攻击者劫持软件更新流量,伪装成官方更新向用户分发恶意可执行文件。

安全研究人员近期监测到源自 Notepad++ 内置更新程序 WinGUp 的可疑网络流量。分析表明,在某些特定情况下,软件的更新请求会被恶意重定向至攻击者控制的服务器。

这导致用户下载的并非真正的 Notepad++ 安装包,而是经过篡改的恶意二进制文件,从而为恶意软件的隐蔽传播打开了通道。这类网络安全漏洞对于依赖软件自动更新的开发者而言风险极高,了解其原理与防护措施至关重要。

最新版本的安全增强措施

为彻底解决该漏洞并回应安全社区的关切,Notepad++ 在最新版本中为其更新流程引入了更为严格的验证机制。

目前,Notepad++ 及其更新组件 WinGUp 均已得到强化,会在执行安装前强制验证所下载安装程序的数字签名与证书有效性。若签名或证书校验失败,更新过程将立即终止,有效阻止了不受信任代码的执行。开发团队表示,关于攻击者具体利用手法的调查仍在进行中,一旦获得确凿证据,将及时向用户通报。

此外,自 8.8.7 版本起,所有 Notepad++ 官方二进制文件(包括安装程序)均已改用由 GlobalSign 颁发的合法证书进行数字签名。这一变更免除了用户手动安装自定义 Notepad++ 根证书的必要性。项目方现已建议用户移除任何先前安装的 Notepad++ 根证书,以减少系统中不必要的潜在信任锚点,这同样是加强系统整体安全性的良好实践。

最新发布的 8.8.9 版本不仅包含了上述关键安全修复,还集成了一系列错误修正与功能增强。强烈建议所有用户立即升级至最新版本,并务必从 Notepad++ 官方网站获取安装程序。官方网站提供了 8.8.9 版本的完整更新日志与安全的下载链接。 |