在网络安全领域,基础的访问控制列表(ACL)是一种经典但“无记忆”的流量过滤机制。它完全依据预设的静态规则来放行或拒绝数据包,简单直接。然而,在实际复杂的网络环境中,这种仅靠规则匹配的机制逐渐暴露出诸多短板。

首先,ACL规则本身容易被“欺骗”。由于它只检查数据包的头部信息(如源IP、目的IP、端口),攻击者完全可以伪造这些信息,实施IP欺骗攻击,从而轻松绕过ACL的防护墙。

其次,配置繁琐且低效。无状态的ACL通常只能处理单向流量。举个常见的例子:如果你配置了一条规则,允许外部用户访问内部的Web服务器(比如80端口),那么你还必须手动配置另一条规则,允许服务器返回的响应流量(从80端口到外部客户端的某个随机高端口)。这不仅增加了管理负担,而且对于像FTP这类使用动态端口的协议,或者端口数量庞大的P2P应用,ACL几乎无法有效应对。

最后,整体安全性不足。面对日益复杂的网络攻击,尤其是那些隐藏在动态端口或加密流量中的威胁,ACL的检测和拦截能力显得力不从心。

那么,有没有更智能的解决方案呢?答案是肯定的。为了提升网络的动态防御能力,状态检测(Stateful Inspection)技术应运而生,它可以说是防火墙进化史上的一座里程碑。与ACL的“健忘症”不同,状态检测的核心在于 “记忆” 。它会基于数据包之间的上下文联系来做出过滤决策,通过跟踪和管理整个通信连接的状态,极大地提升了安全控制的精确性和效率。

如果你想深入了解这类网络安全技术的演进与实战,可以访问 云栈社区 的安全板块,那里有更多相关的深度讨论。

状态检测是如何工作的?

简单来说,状态检测是一种持续监控和跟踪网络连接特性(如源/目的IP、端口、协议状态)的方法。它将网络流量视为一连串有上下文关联的 “会话(Session)” 或 “数据流” ,而不再是孤零零的一个个数据包。

这项技术的核心“大脑”是一个动态的 会话表(Session Table) 。这张表实时记录着所有经过防火墙的、活跃的网络连接信息。当一个数据包抵达防火墙时,其工作流程可以概括为:

- 检查会话表:防火墙首先分析数据包头部,并查询会话表,判断它是属于某个已建立会话的后续报文,还是一个全新的连接请求。

- 执行策略:

- 如果匹配到现有会话,则通常直接允许通过(前提是状态合法)。

- 如果是新请求,则交由预设的安全策略(如ACL)进行判断。若策略允许,防火墙不仅会放行这个首包,还会在会话表中为这个连接创建一个新的条目,记录其状态(如“正在建立”)。

- 状态跟踪与超时管理:防火墙会持续更新会话表,跟踪连接的状态变化(如从“建立中”变为“已建立”,再到“正在关闭”)。同时,引入超时机制,自动清除长时间空闲的会话,释放系统资源。

这种方式使得防火墙变得“聪明”起来。回到之前的例子:当内网用户主动访问外网服务器时,防火墙在允许首包出去的同时,就在会话表中记下了这个连接的五元组信息。当服务器的响应包回来时,防火墙只需检查会话表,发现匹配现有条目,就会直接放行,而无需配置额外的回程规则。这不仅简化了配置,也大幅提升了处理效率。

会话表:状态检测的“记忆中枢”

会话表是状态检测防火墙中用于记录和管理网络连接状态的关键数据结构。它存储了所有活动会话的详细信息,通常包括:

- 连接五元组:源IP、目的IP、源端口、目的端口、传输层协议(如TCP/UDP)。

- 连接状态:例如对于TCP,会记录是SYN_SENT、ESTABLISHED还是FIN_WAIT等。

- 其他上下文:如关联的安全区域、经过的NAT转换信息、数据包/字节计数、会话生存时间(TTL)等。

这张表是防火墙进行快速决策的依据。它不仅能识别合法的双向数据流,还能有效检测异常行为,如从未授权端口发起的连接尝试、不符合协议状态机的畸形报文(如TCP标志位非法的包)等,从而防御多种网络层攻击。

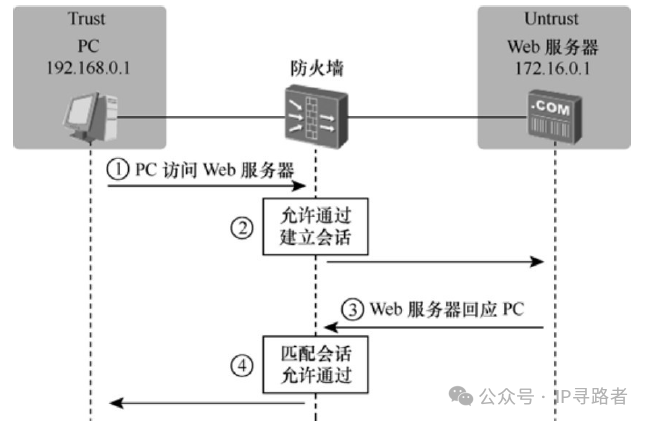

为了让大家有更直观的理解,我们来看一个简化的状态检测工作流程示意图:

(图示说明:Trust区PC访问Untrust区Web服务器的过程中,防火墙通过创建和匹配会话表,智能放行双向流量。)

实战查看:华为防火墙上的会话表

理论需要结合实际。我们可以在华为防火墙上使用命令行来直观地查看会话表。这对于网络与系统的运维和故障排查至关重要。

-

查看会话表摘要

使用 display firewall session table 命令可以快速查看当前所有活跃会话的摘要信息。

[USG6000V1]display firewall session table

2021-06-10 12:41:33,540

Current Total Sessions : 5

icmp VPN: public --> public 172.16.1.1:36104 --> 200.1.1.1:2048

icmp VPN: public --> public 172.16.1.1:36616 --> 200.1.1.1:2048

icmp VPN: public --> public 172.16.1.1:35848 --> 200.1.1.1:2048

icmp VPN: public --> public 172.16.1.1:36872 --> 200.1.1.1:2048

icmp VPN: public --> public 172.16.1.1:36360 --> 200.1.1.1:2048

从输出可以看到当前有5个ICMP会话(可能是连续的Ping测试),显示了源地址、源端口、目的地址和目的端口(ICMP协议用Type和Code标识,这里显示为端口格式)。

-

查看会话表详细信息

如果想了解某个会话更全面的状态,可以使用 verbose 参数。

[USG6000V1]display firewall session table verbose

2021-06-10 12:47:49.8870

Current Total Sessions : 1

netbios-name VPN: public --> public

ID: c387f7c05ce756056460c209cc

Zone: NM --> NM

TTL: 00:02:00 Left: 00:01:51

Recv Interface: GigabitEthernet1/0/3

Interface: GigabitEthernet1/0/3

NextHop: 192.168.50.255 MAC: 0000-0000-0000

<-packets: 0 bytes: 0 -> packets: 15 bytes: 1,170

192.168.50.1:137 --> 192.168.50.255:137

PolicyName: --

详细输出包含了会话ID、所属安全区域(Zone)、生存时间(TTL)、接收接口、下一跳地址、MAC地址以及双向的数据包和字节计数等信息。这些信息是分析流量路径、排查网络问题、验证安全策略是否生效的宝贵依据。

总而言之,状态检测技术通过引入“会话”和“状态”的概念,让防火墙从静态的规则执行者,变成了动态的会话管理者。它有效弥补了传统ACL在防欺骗、配置复杂性和动态协议支持方面的缺陷,成为了现代防火墙不可或缺的核心功能。理解状态检测的原理和会话表的作用,是掌握下一代防火墙乃至整个主动防御体系的重要基础。 |