在日常运维与开发工作中,网站遭遇恶意流量攻击是令人头疼的难题,轻则资源耗尽,重则数据泄露。本文将分享一款在 GitHub 上拥有19.5k星标、排名第一的开源 Web 应用防火墙 (WAF) —— 雷池(SafeLine)社区版,并通过实战演示其部署与防护配置。

智能语义分析:从被动规则到主动防御

传统 WAF 多依赖正则表达式规则库来匹配攻击特征,这种方式不仅维护成本高,且容易被绕过。雷池 WAF 的核心优势在于其“智能语义分析技术”。它能深度解析 HTTP 请求的上下文语义,而非简单地进行字符串匹配,从而能更精准、更高效地识别并拦截 SQL 注入、XSS、命令注入、爬虫、暴力破解 等复杂攻击。

在实际测试中,面对混杂了大量自动化爬虫和扫描器的流量,开启雷池的 Bot 防护与人机验证功能后效果显著。其防护引擎会从多个维度对客户端进行综合评分:

- 源 IP 历史行为:检查该 IP 是否有过恶意请求记录。

- 客户端真实性:判断请求是否来自真实的浏览器环境。

- 环境监控行为:检测客户端是否存在调试或自动化脚本行为。

- 人机交互模式:分析键盘、鼠标操作是否符合人类习惯。

通过这套机制,可以成功拦截绝大部分非人类流量,将无意义的资源消耗降至最低。

核心架构与防护原理

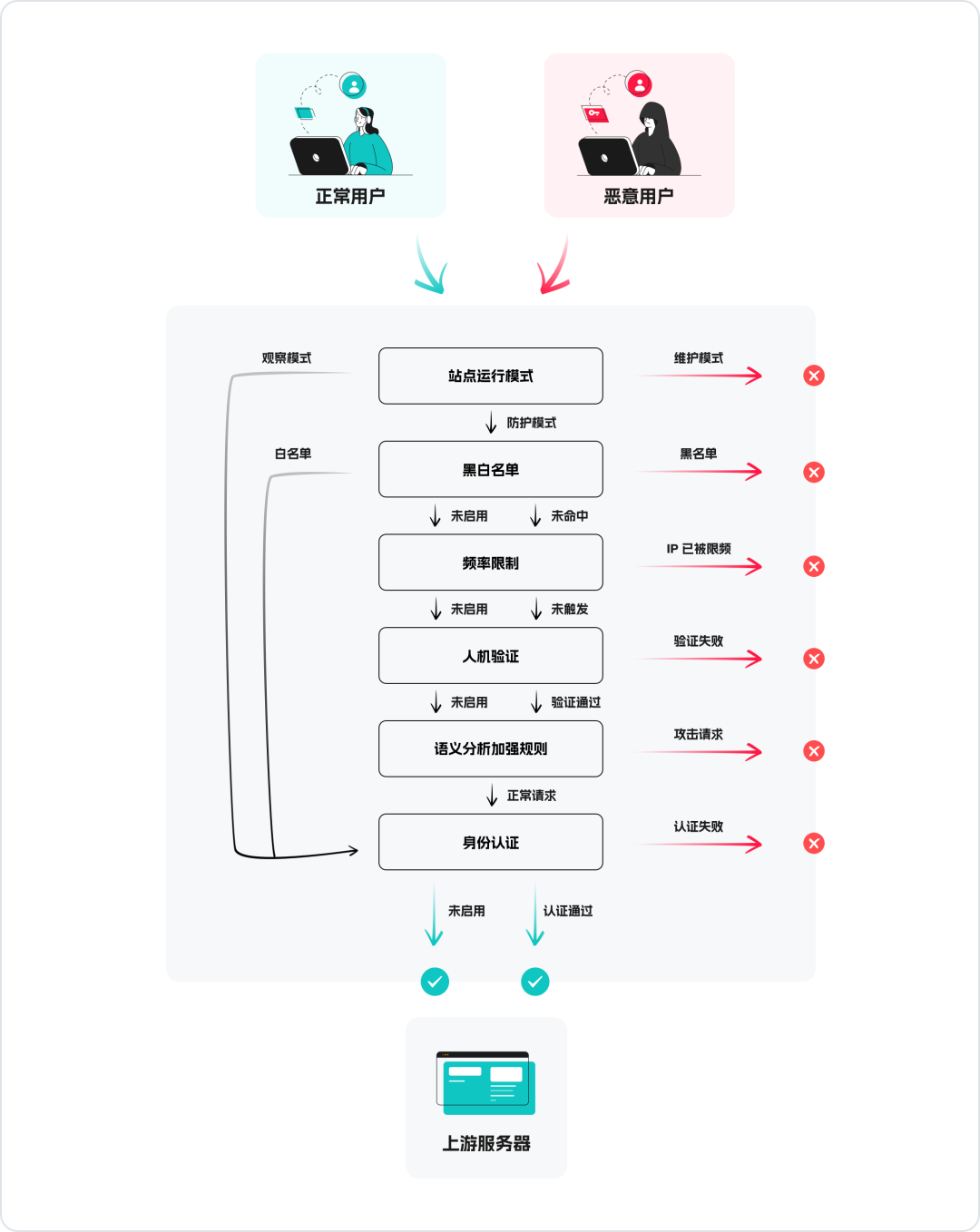

雷池 WAF 以反向代理模式工作,部署在 Web 服务器与互联网之间,充当安全屏障。其处理 HTTP 请求的基本流程如下图所示:

所有外部请求首先经过雷池,经过一系列安全检测模块(如访问控制、频率限制、语义分析引擎、防爬模块等)的过滤后,合法的请求才会被转发至后端的 上游服务器(即被保护的 Web 应用),恶意请求则被直接阻断。

其主要功能包括:

- 防护 Web 攻击:利用智能语义分析防御 OWASP Top 10 等常见漏洞利用。

- 防爬虫与防扫描:识别并管理自动化工具流量,保护网站内容和数据。

- 前端代码动态加密:自动对 HTML/JS 代码元素进行随机化混淆,增加爬虫解析难度。

- 访问速率限制:基于源 IP 或会话进行请求频率控制,防止 CC 攻击。

- 灵活的 HTTP 访问控制:支持基于 IP、URL、方法等条件的访问策略。

实战部署:快速安装与配置指南

雷池社区版支持一键化安装,对服务器资源要求友好,即使在1核2G的配置上,其内存占用也能稳定在200MB以内,性能影响极小。

部署前提

准备一台安装有 CentOS 7.6+ 或 Ubuntu 18.04+ 的 Linux 服务器,并确保网络通畅。

安装步骤

- 通过 SSH 连接到您的服务器。

- 执行官方提供的一键安装脚本:

bash -c “$(curl -fsSLk https://waf-ce.chaitin.cn/release/latest/manager.sh)”

- 安装完成后,开放防火墙的 9443 端口,然后在浏览器中访问

https://<您的服务器IP>:9443/,即可进入雷池控制台。

- 首次登录需初始化管理员账户。若未自动创建,可执行以下命令重置:

docker exec safeline-mgt resetadmin

配置防护站点

登录控制台后,进入“防护应用 > 应用管理”,点击“添加应用”来保护你的网站。

关键配置项说明:

- 域名:输入要通过雷池访问的域名(支持通配符

*),后续需将域名的 DNS 解析记录指向雷池服务器的 IP。

- 端口:设置雷池监听的端口(如80或443)。若使用 HTTPS,需在此上传或配置 SSL 证书。

- 上游服务器:填写被保护网站的实际访问地址和端口(例如

http://192.168.1.100:8080)。

完成配置并修改 DNS 后,尝试访问您的网站。若雷池控制台“数据统计”页面的请求数开始增长,则说明部署成功,流量已得到保护。

应用场景与社区生态

雷池 WAF 社区版适用于个人站长、技术爱好者及非营利机构。除了基础防护,其在对抗恶意爬虫方面表现尤为出色。例如,有电商用户通过启用“动态频率控制”与“前端代码加密”组合策略,有效防止了竞争对手的价格爬取,避免了无休止的价格战。

自2015年开源核心引擎“偃师”以来,雷池项目持续保持着活跃的社区建设。对 Web 应用防火墙技术或网络安全实践感兴趣的开发者,可以访问以下资源深入了解:

通过部署像雷池这样的开源 WAF,我们可以在 数据库 等核心服务之前构筑一道有效的防线,以极低的成本显著提升网站的整体安全性与抗风险能力。 |