信息收集与初步渗透

获取到目标资产清单后,首要任务是通过信息收集获取详细数据并开展测试。

在资产中发现了一套致远OA系统。面对此类系统,在没有0day漏洞的情况下,通常只能尝试利用Nday漏洞进行攻击,例如寻找默认账号口令等。

于是,使用专项利用工具对目标运行了一批POC进行探测。

探测结果显示存在可利用的漏洞。随后,使用工具获取的账号密码尝试登录系统进行验证。

成功进入系统后台。最终利用该漏洞修改了4个高权限账户,不仅获取了后台敏感数据,也为后续行动奠定了基础。

权限获取与免杀对抗

在攻防演练场景中,获取系统权限并进入内网是核心目标。于是,继续利用后台已知漏洞进行更深度的利用。

成功发现致远OA系统 /seeyon/ajax.do 接口中,fileToExcelManager.saveExcelInBase 方法存在任意文件上传漏洞。但在实际利用时需要注意,由于接口对上传内容进行了序列化处理,普通文件上传会导致内容被双引号包裹,从而使JSP等Webshell无法正常解析。

上传测试时又遇到了新问题:文件上传后即被删除。初步判断服务器上存在安全软件,因为上传无害文件是正常的。

随后尝试上传免杀Webshell,发现可以成功上传,但无法建立连接,推测网络层面的流量监控设备拦截了请求。最终,通过使用特定免杀工具(天蝎)及其配套的免杀马,成功获取了服务器权限。这涉及到网络安全与渗透测试中的高级对抗技术。

数据库突破与内网隧道搭建

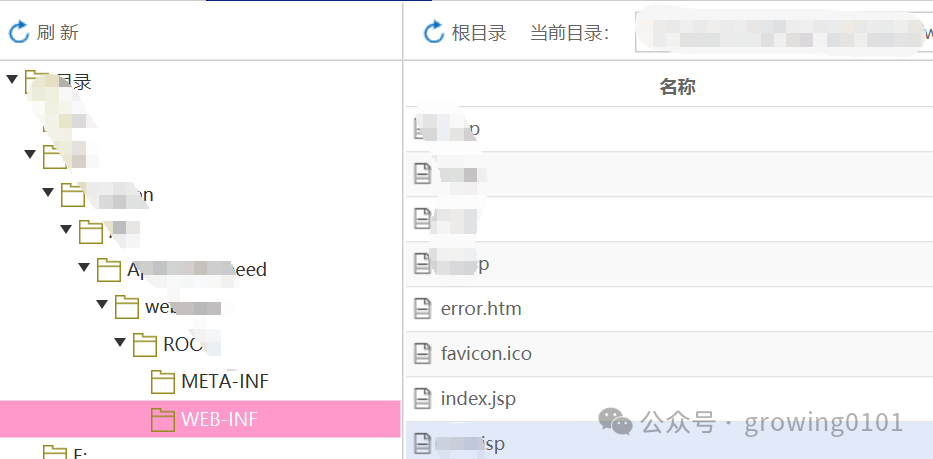

在取得Webshell后,下一步是寻找致远OA的数据库配置文件,尝试连接数据库以获取更多数据。

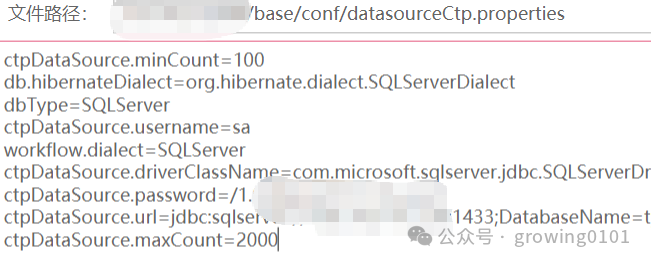

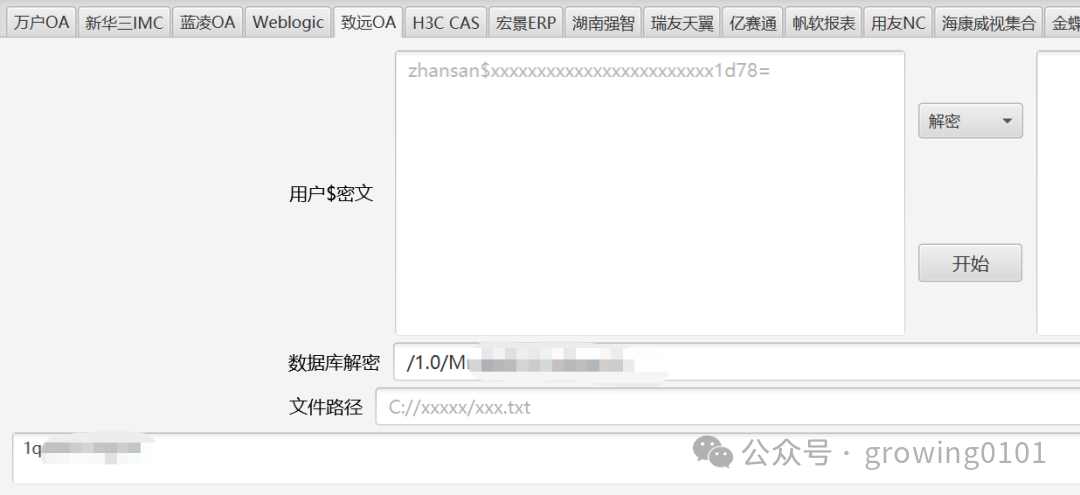

配置文件中数据库密码为加密状态,使用专用解密工具成功解密。

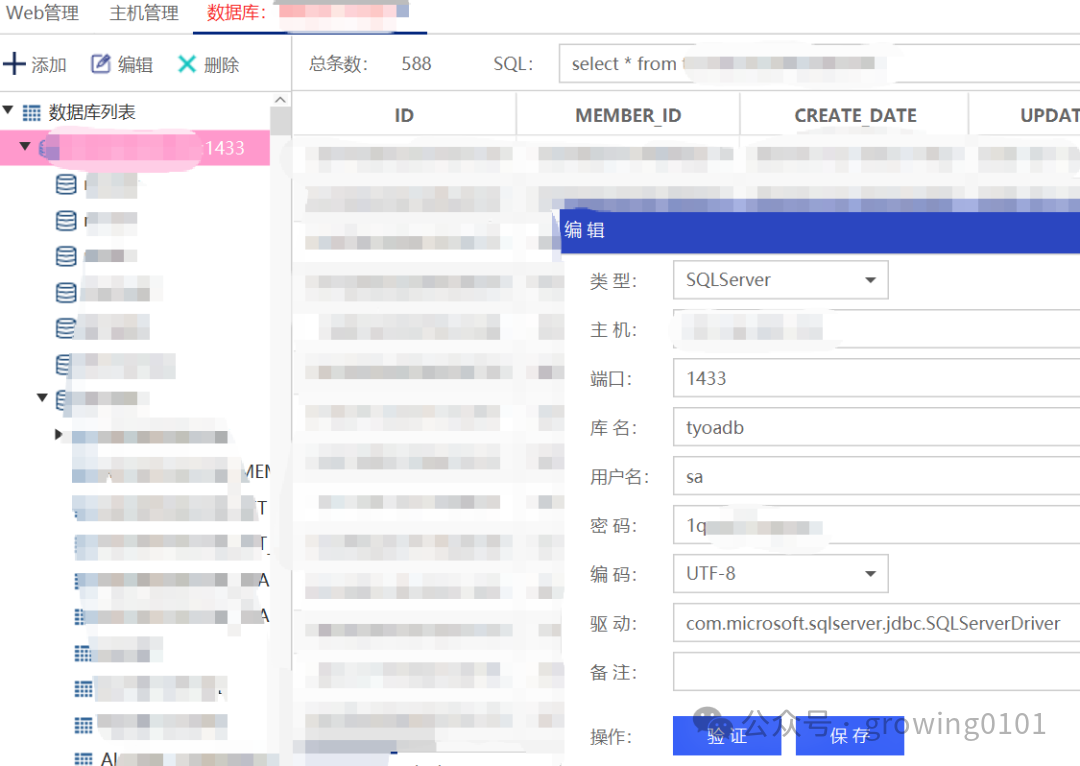

解密成功后,连接数据库,获取了大量业务数据,进一步巩固了服务器权限。

为了在内网进行横向移动,尝试上传扫描工具fscan,但发现cmd调用被拦截。这表明服务器存在更严格的行为监控。转换思路,既然能上传文件,可以尝试搭建HTTP隧道,将流量代理到本地进行操作。

普通的隧道工具同样被拦截,最终使用了免杀版本的隧道工具成功将流量带出。至此,已经可以提交入口点、权限证明等关键得分数据。

内网横向移动

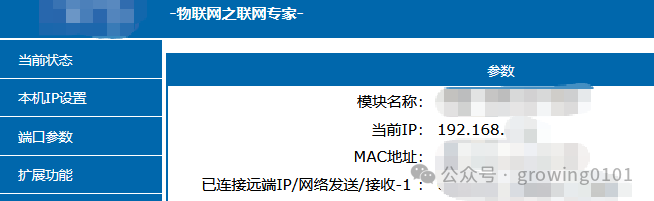

通过隧道对内网进行扫描,发现存在Linux服务器弱口令。登录后发现该主机能够出网,这极大方便了后续操作。于是将隧道等工具迁移至此主机,继续向内网渗透。

内网规模较大,在有限时间内,团队协作进行扫描与利用。内网中横跨了十余台服务器(包括Windows和Linux),数十个业务系统,近十个数据库(每个库数据量都接近千万级别),以及数十台网络设备。还发现了两套宝塔面板,上面部署了大量Web服务。

正当准备进一步探查Windows服务器是否存在域环境时,收到通知目标单位已被判定“出局”,攻击必须停止。虽然未能完成域渗透,但已获取了大量有效数据和权限。

在这次演练中,还发现了目标内网存在使用Docker容器化部署的业务,这类环境同样需要进行细致的安全检查,其编排配置和镜像仓库都可能成为新的攻击面。整个运维与安全的对抗过程充满了挑战。