在应急响应过程中,需要排查计算机中多项可疑内容,手动操作不仅繁琐低效,还容易遗漏关键线索,导致处置不彻底。本文将系统介绍应急响应中常用的高效排查工具,涵盖进程分析、启动项审查与后门查杀,并详解其使用方法,旨在提升安全事件排查的效率和覆盖率。

一、进程排查工具

1.1 ProcessHacker

Process Hacker 是一款功能强大的安全分析工具,可用于对系统进程、服务、网络连接、磁盘及系统信息进行深度分析。

下载地址:https://processhacker.sourceforge.io/

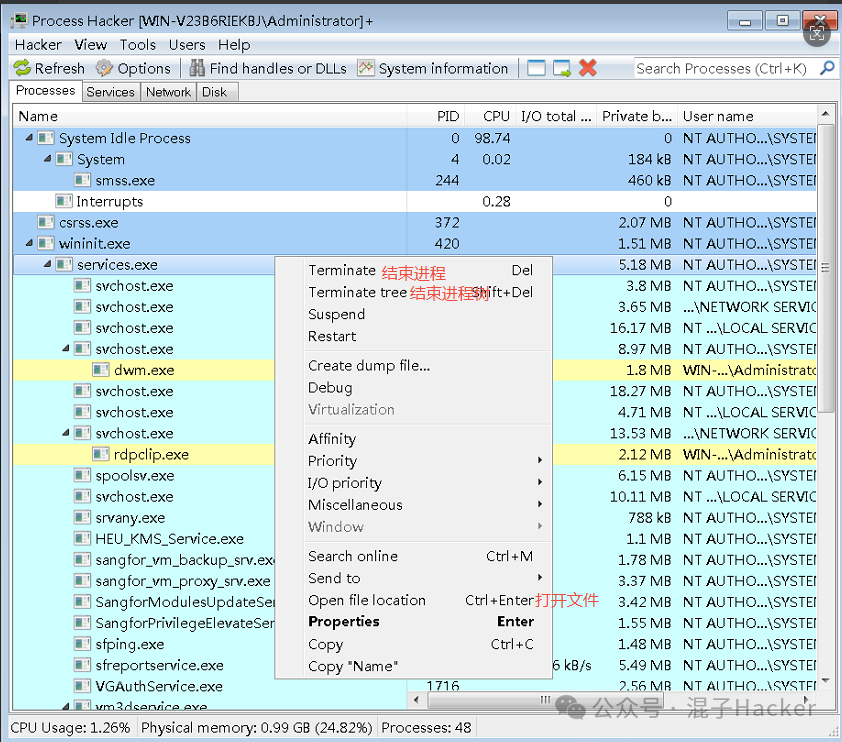

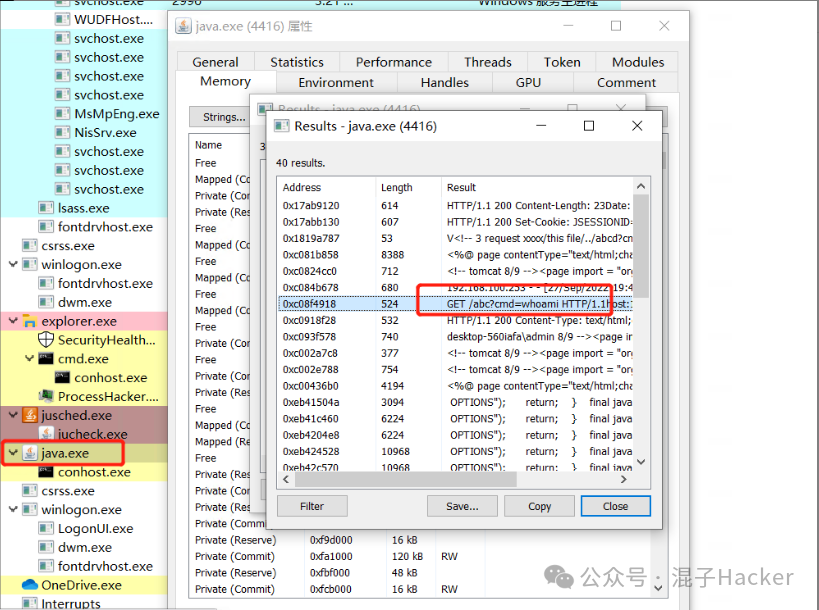

1. 进程管理

双击任一进程,可查看其详细内存映射、环境变量、线程、句柄等信息。

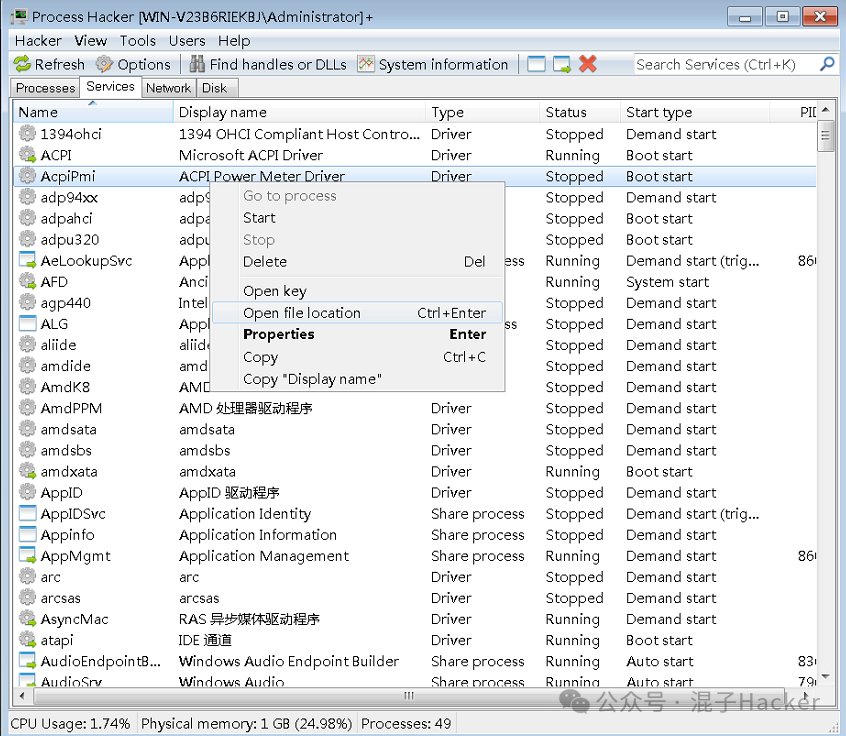

2. 服务管理

提供可视化服务管理界面,支持跳转至对应进程、停止/删除服务、打开文件位置、跳转注册表项等操作。

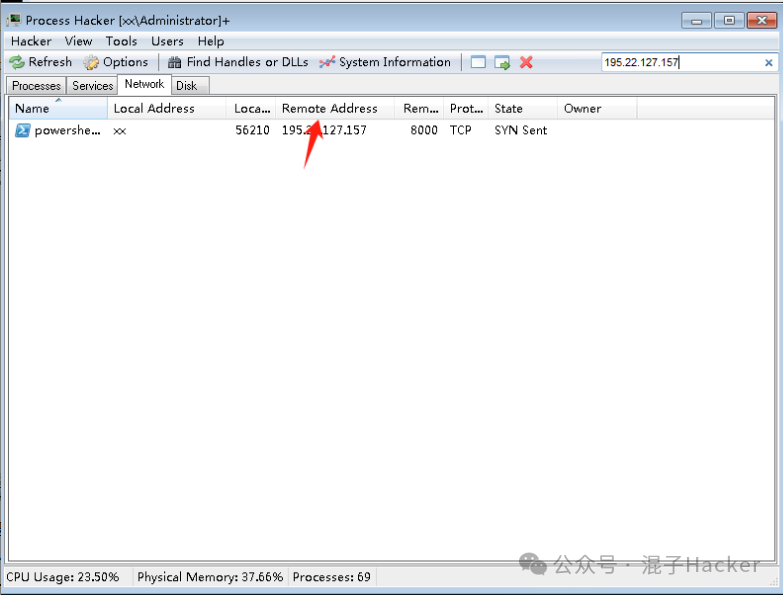

3. 网络连接

直观展示所有进程的网络连接状态,包括协议、本地/远程地址和端口,对于排查病毒外联行为至关重要。

1.2 火绒剑

火绒剑是火绒安全软件内置的高级工具,一个独立的系统安全分析工具,适用于Windows系统。它集成了系统行为监控、进程管理、启动项管理、内核模块查看、钩子扫描、服务/驱动/网络/文件/注册表管理等功能。

下载地址:https://link.gitcode.com/i/f5b9e69066a4617298cb0fda3f301da6?uuid_tt_dd=10_28831314730-1750135472425-421435&isLogin=1&from_id=143119344

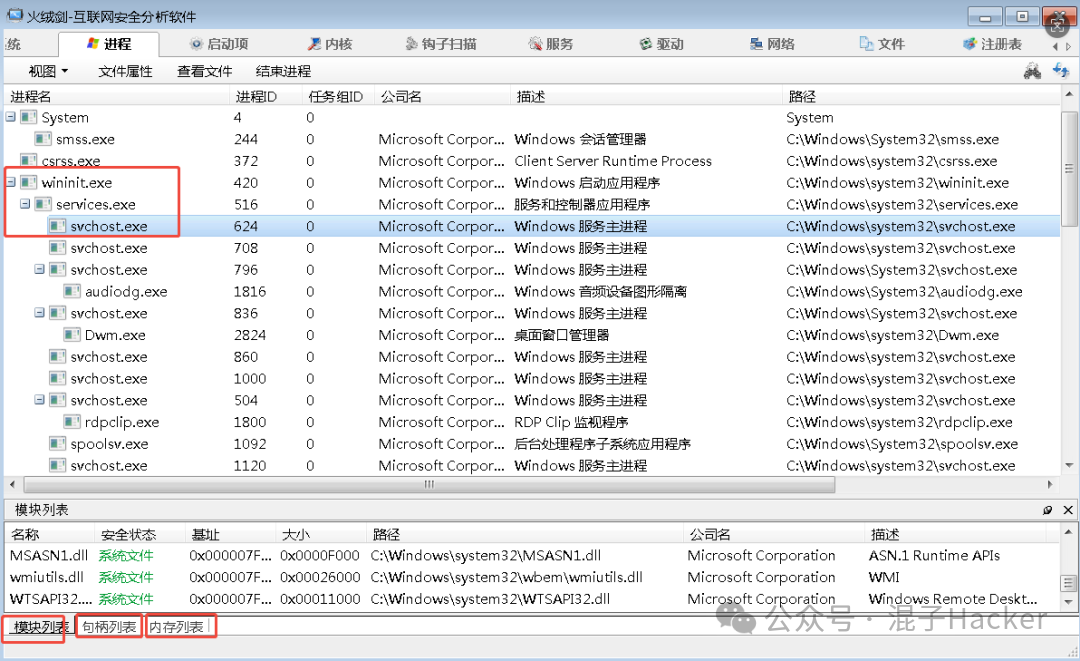

1. 进程管理

查看系统运行进程树及详细信息,包括加载模块、句柄列表和内存数据。

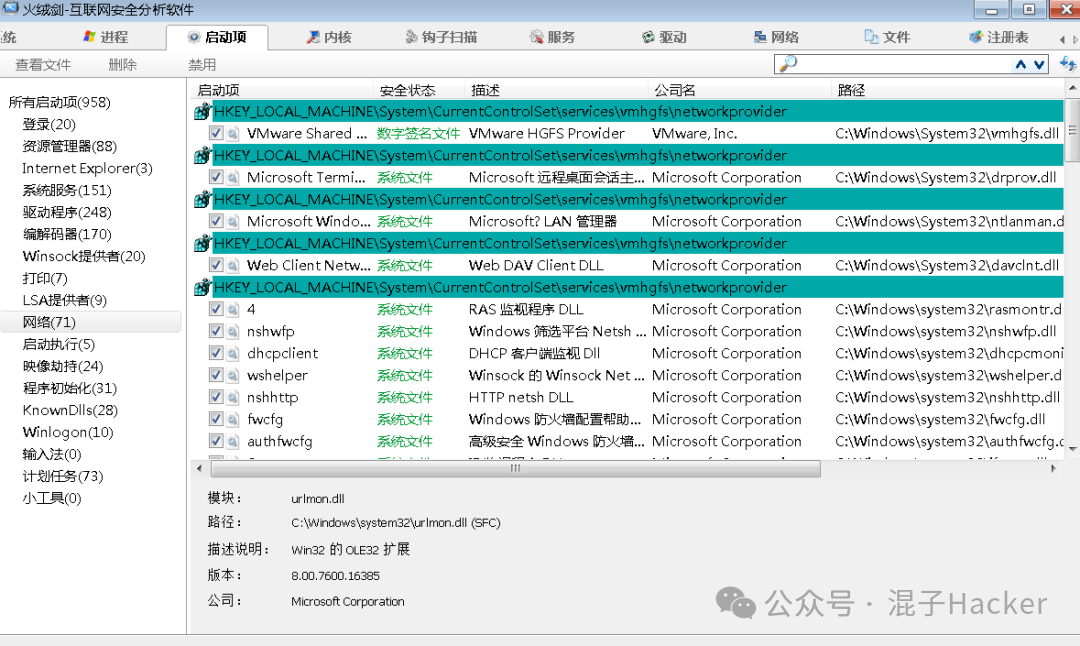

2. 启动项管理

查看并管理系统所有启动项,支持禁用或删除可疑项。

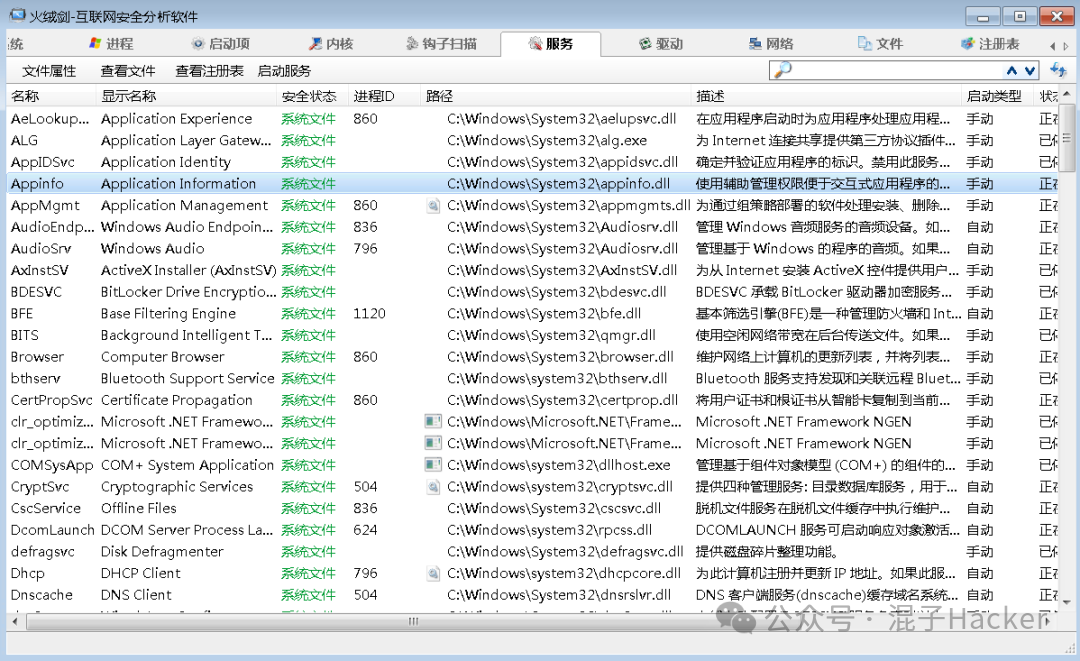

3. 服务管理

展示所有系统服务的完整信息,支持快速跳转至服务对应文件及注册表位置。

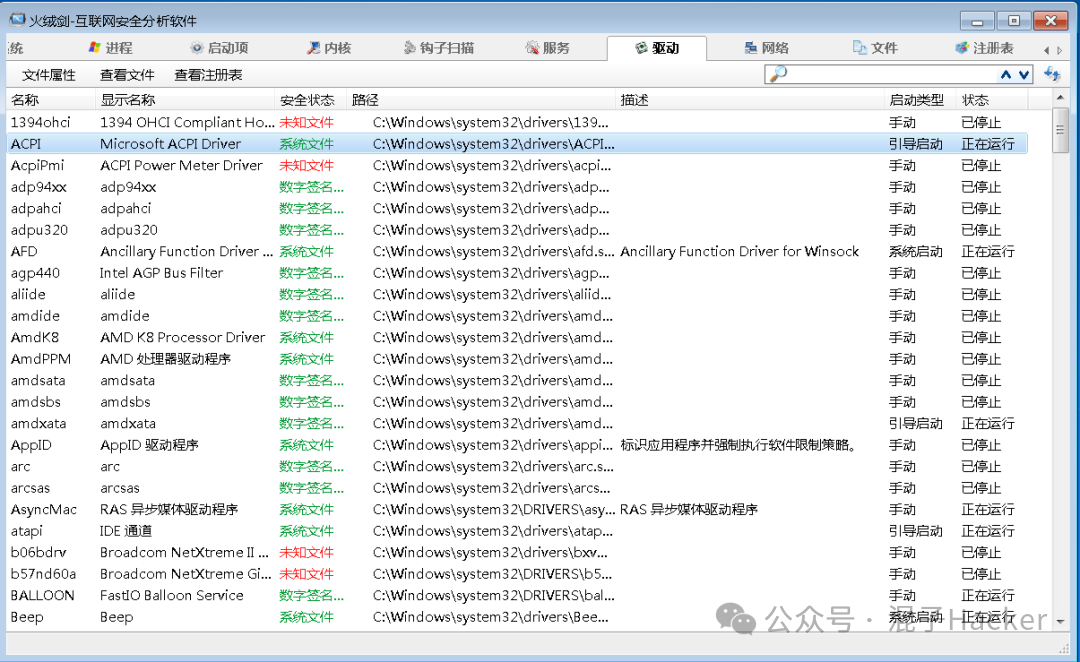

4. 驱动管理

查看系统驱动文件信息,包括属性、文件路径及关联的注册表信息。

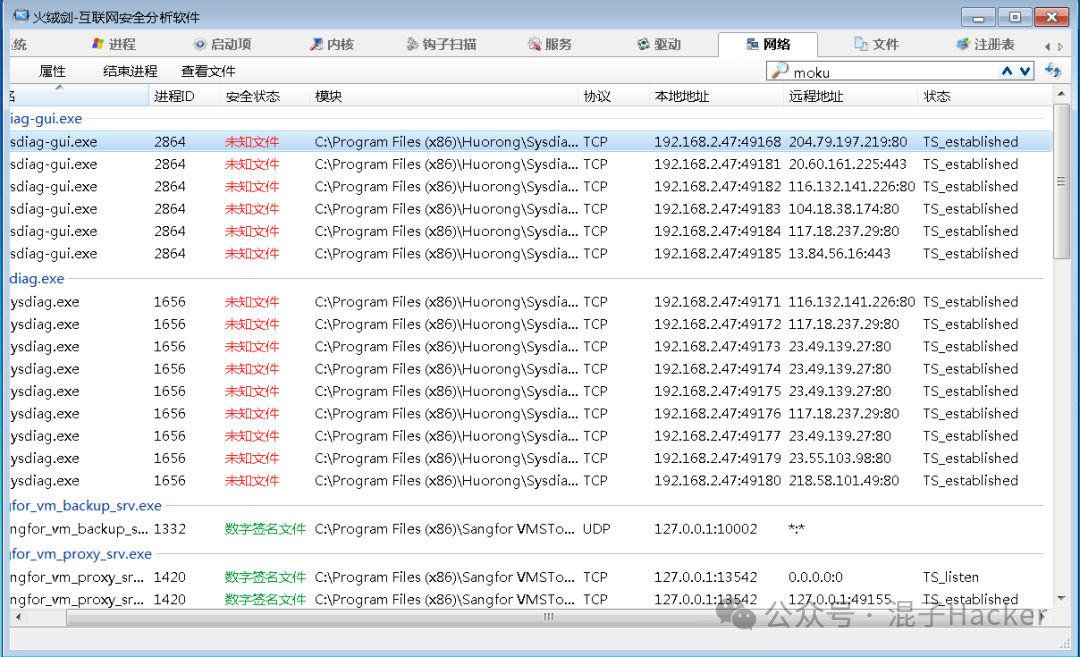

5. 网络管理

查看进程网络连接详情,包含进程名、PID、协议、本地/远程地址及连接状态。

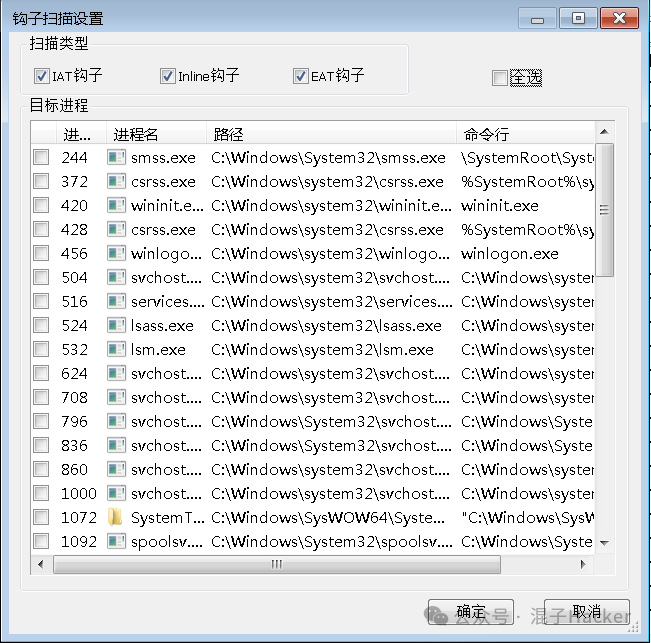

6. 钩子扫描

支持对用户态API、SSDT/ShadowSSDT、IDT/IRP进行三层钩子扫描,检测系统劫持。

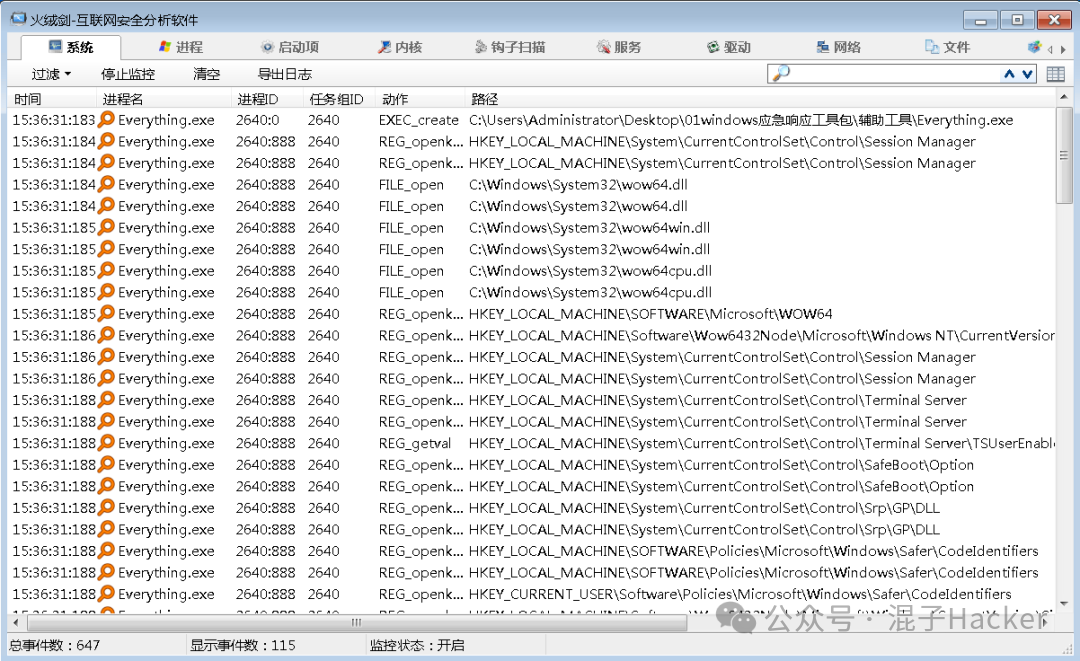

7. 行为监控

全量捕获目标程序的文件、注册表、进程、网络操作日志,支持毫秒级记录与过滤分析。

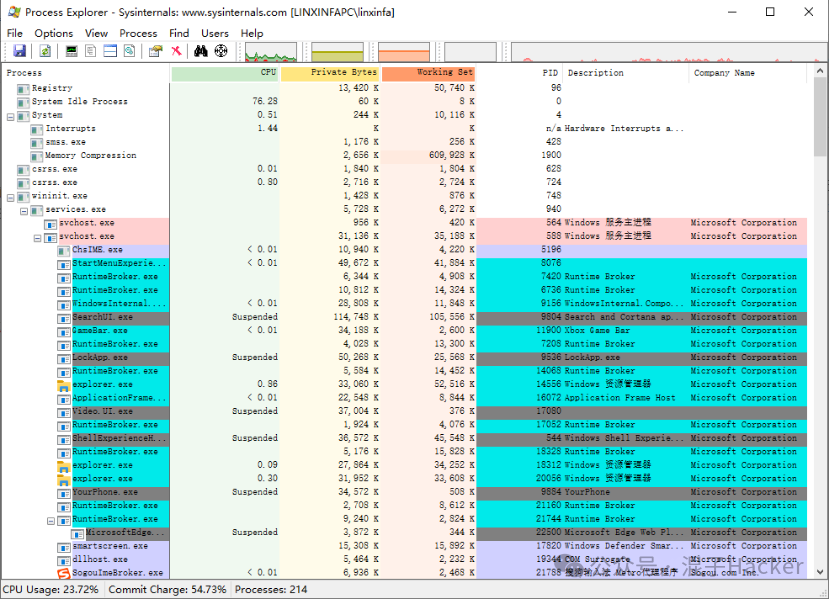

1.3 Process Explorer

文章来源:https://blog.csdn.net/linxinfa/article/details/106800716

Process Explorer 能显示后台运行进程、已加载模块及其调用关系、打开句柄等。其最大特点是能够终止包括系统关键进程在内的任何进程。

下载地址:https://learn.microsoft.com/en-us/sysinternals/downloads/process-explorer

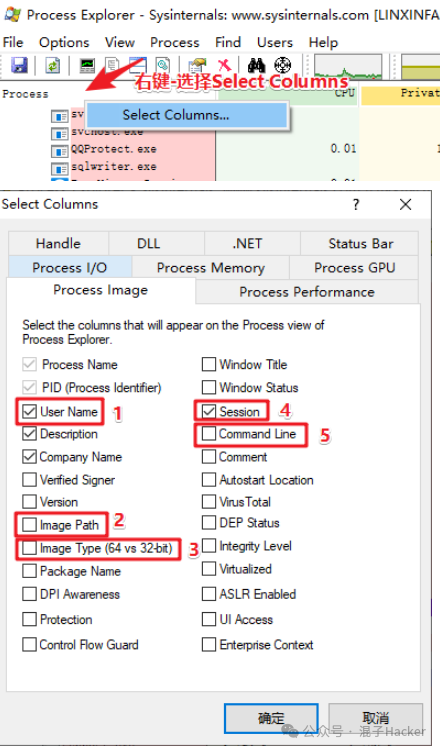

1. 进程树与信息

通过颜色区分进程状态(挂起、退出)和类型(服务进程、普通进程)。右键标题栏选择Select Columns可自定义显示信息,如进程镜像路径、内存占用等。

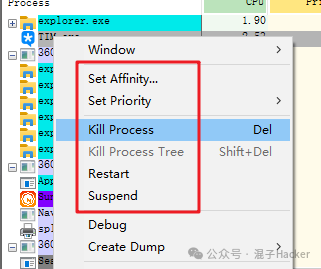

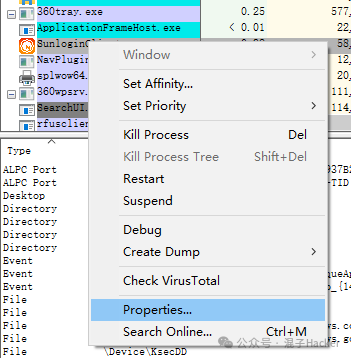

支持对进程进行结束、重启、挂起等操作,并查看进程详情、线程、环境变量。

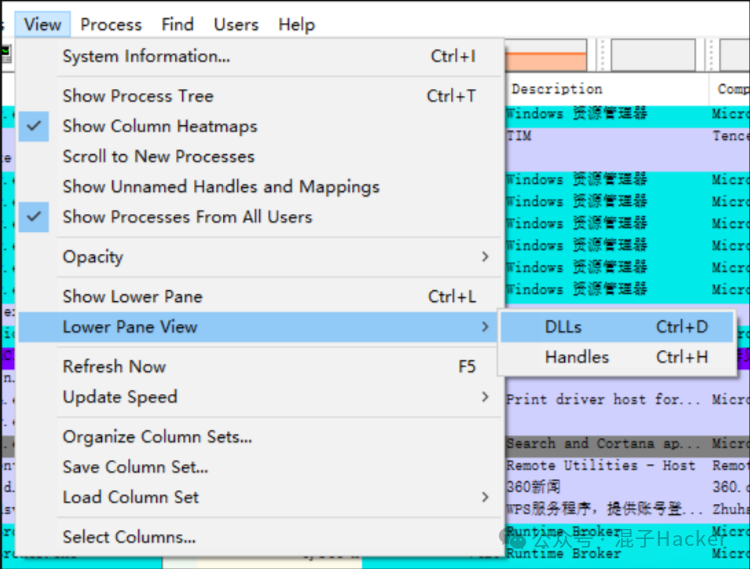

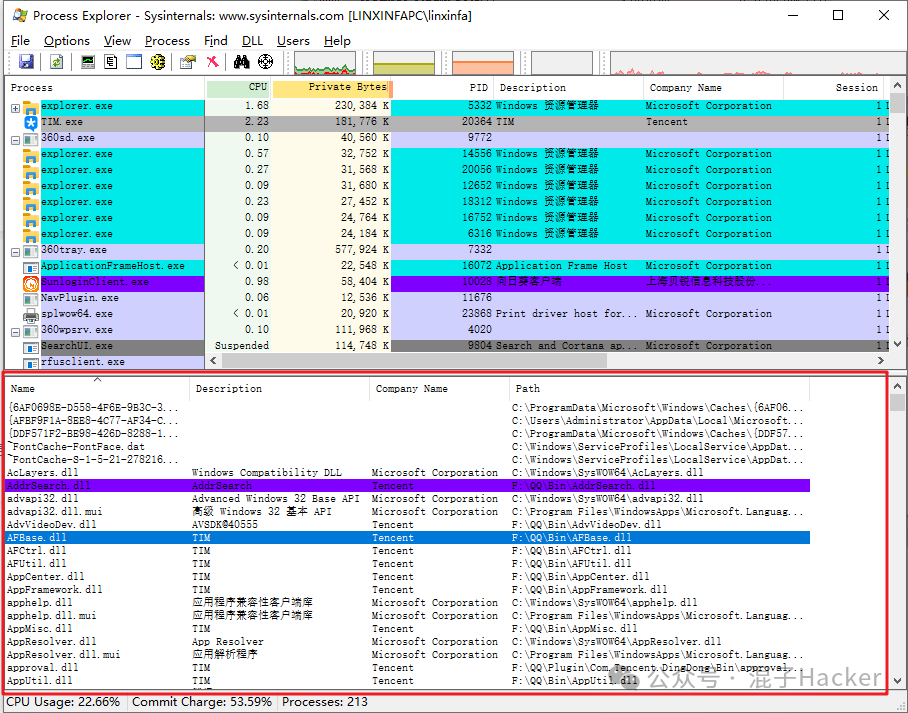

2. 查看加载的DLL

选择View -> Lower Pane View -> DLLs,可查看进程加载的所有DLL,用于检测DLL注入。可自定义DLL选项卡以显示基地址、内存信息等。

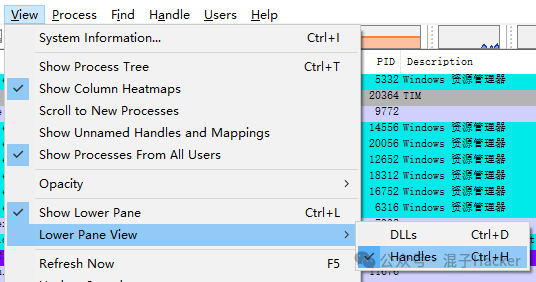

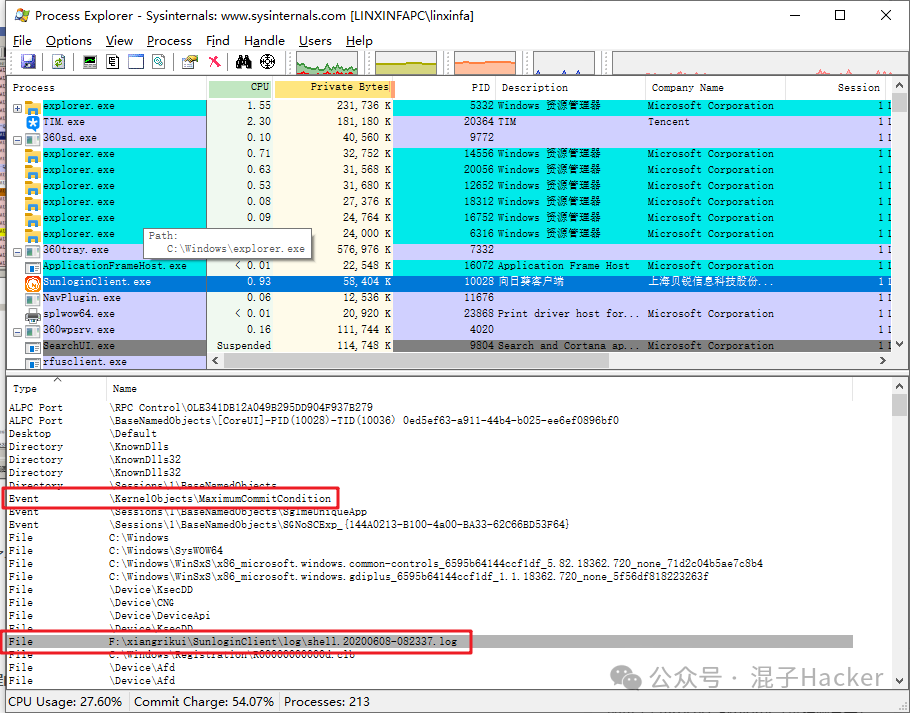

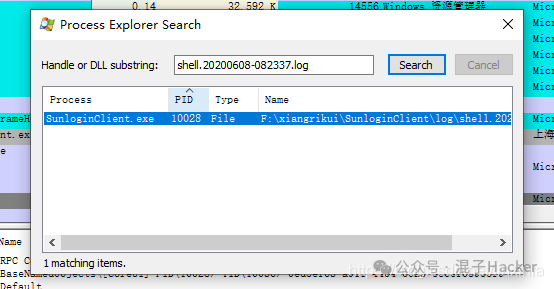

3. 查看资源句柄

选择View -> Lower Pane View -> Handles,查看进程占用的所有句柄(如文件、事件、互斥体),用于分析程序逻辑和排查句柄泄露。

4. 搜索功能 (Ctrl+F)

当文件被占用无法删除时,可使用此功能快速定位占用进程。

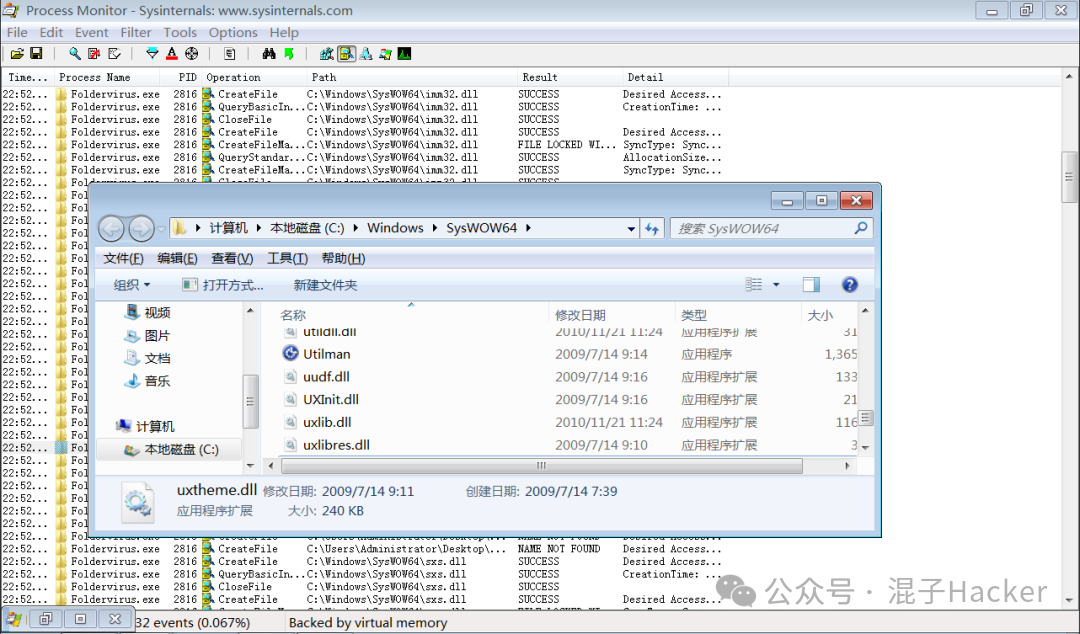

1.4 Process Monitor

Process Monitor 是一款实时监控文件系统、注册表和网络进程活动的强大工具。

下载地址:https://learn.microsoft.com/en-us/sysinternals/downloads/procmon

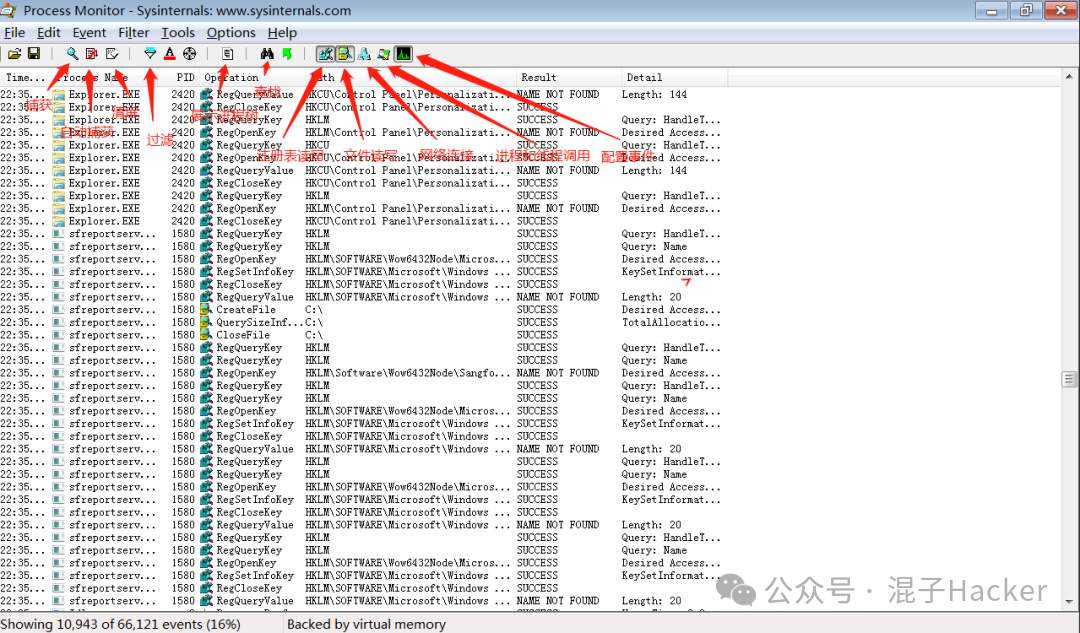

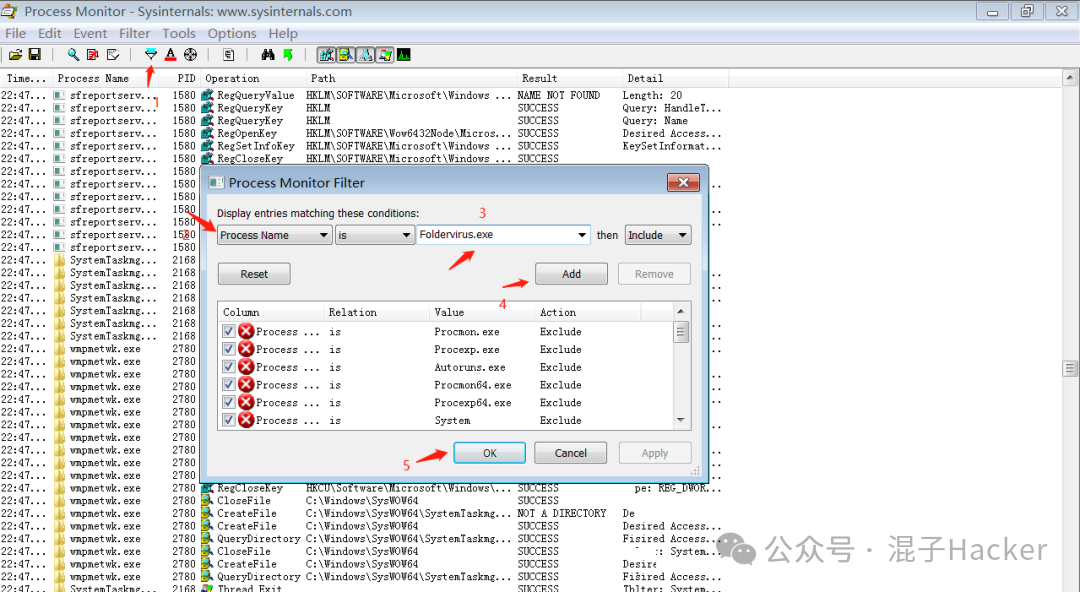

使用流程

- 打开

Filter (过滤器)。

- 在对话框中选择

Process Name,填入要分析的应用程序名,点击 Add 后 OK。

- 分析注册表行为:筛选注册表读写操作,右键选择

Jump to.. 或按 Ctrl+J 跳转到对应注册表位置。

- 分析文件行为:筛选文件读写操作,同样使用

Jump to.. 跳转到文件路径。

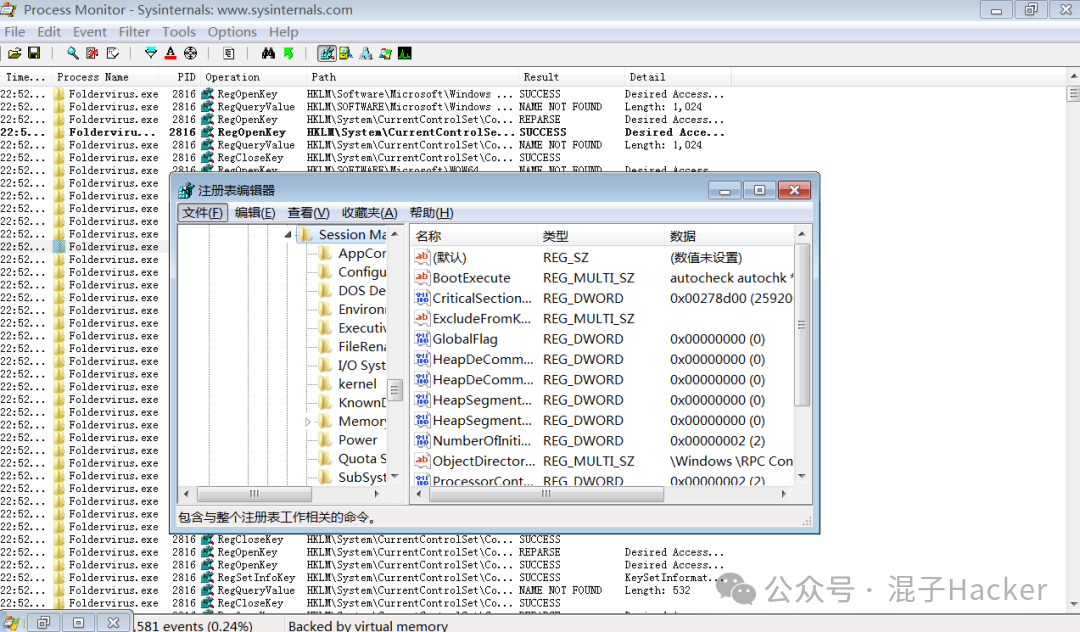

病毒样本行为分析场景:

- 注册表活动:监控木马对注册表键值的设置与修改。

- 文件活动:监控病毒在主机上的文件创建、读写、删除行为。

- 网络活动:结合 Wireshark 等工具,分析网络连接与通信过程。

二、启动项排查工具

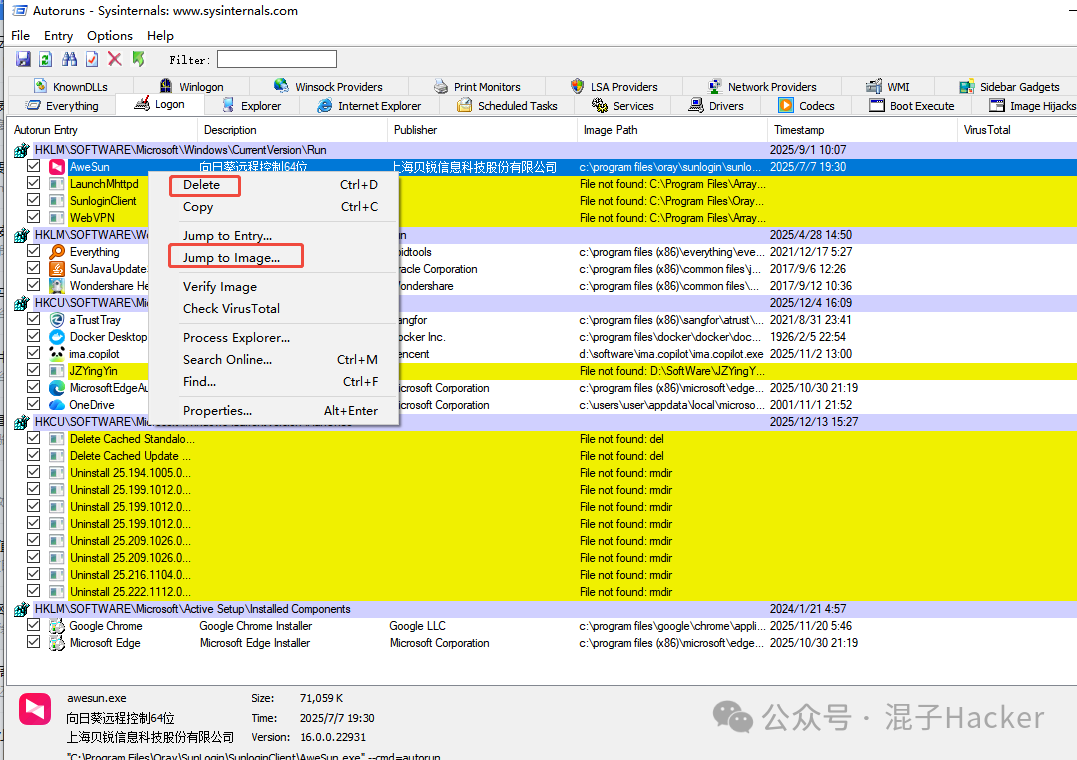

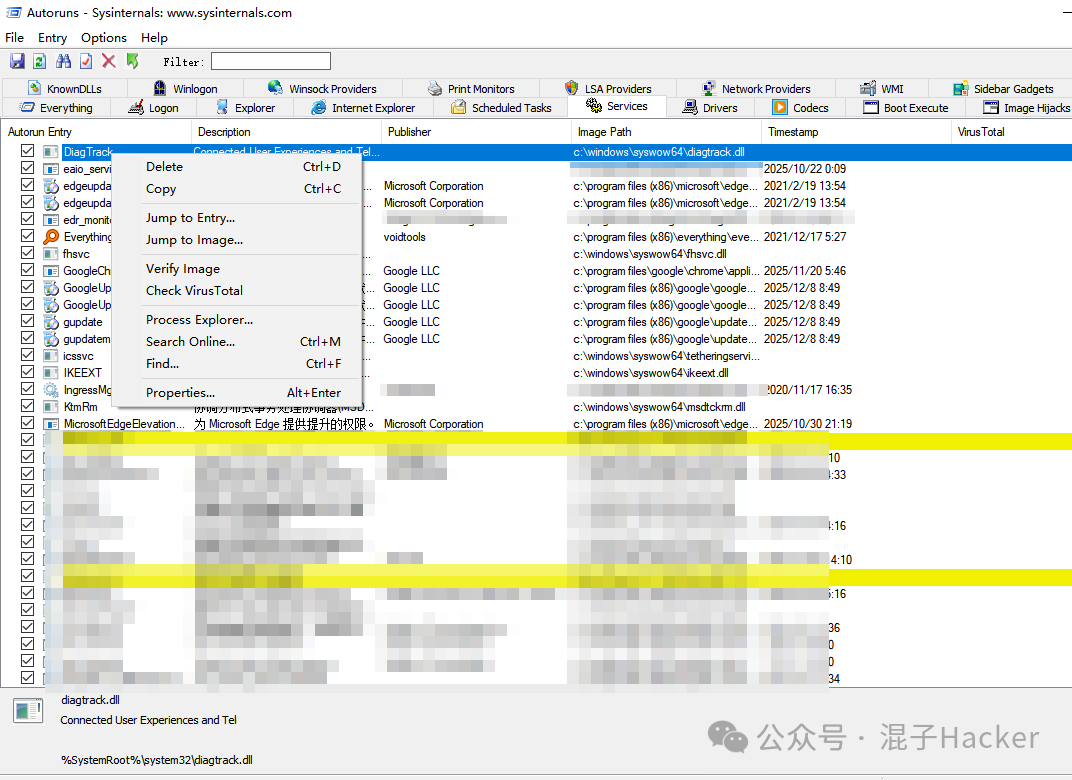

2.1 Autoruns

Autoruns 是微软 Sysinternals 套件中的权威工具,用于深度排查 Windows 各类自启动与系统持久化入口,能有效暴露恶意软件的隐藏启动手段。

下载地址:https://learn.microsoft.com/zh-cn/sysinternals/downloads/autoruns

1. Logon(登录项)

检查用户登录时自动运行的程序。主要位置包括:

- 注册表:

HKLM\Software\Microsoft\Windows\CurrentVersion\Run (系统级)、HKCU\...\Run (用户级)。

- 启动文件夹:

C:\Users\[用户名]\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup。

处置:确认恶意后,右键 Delete,并手动清理对应注册表键值或启动文件夹中的文件。

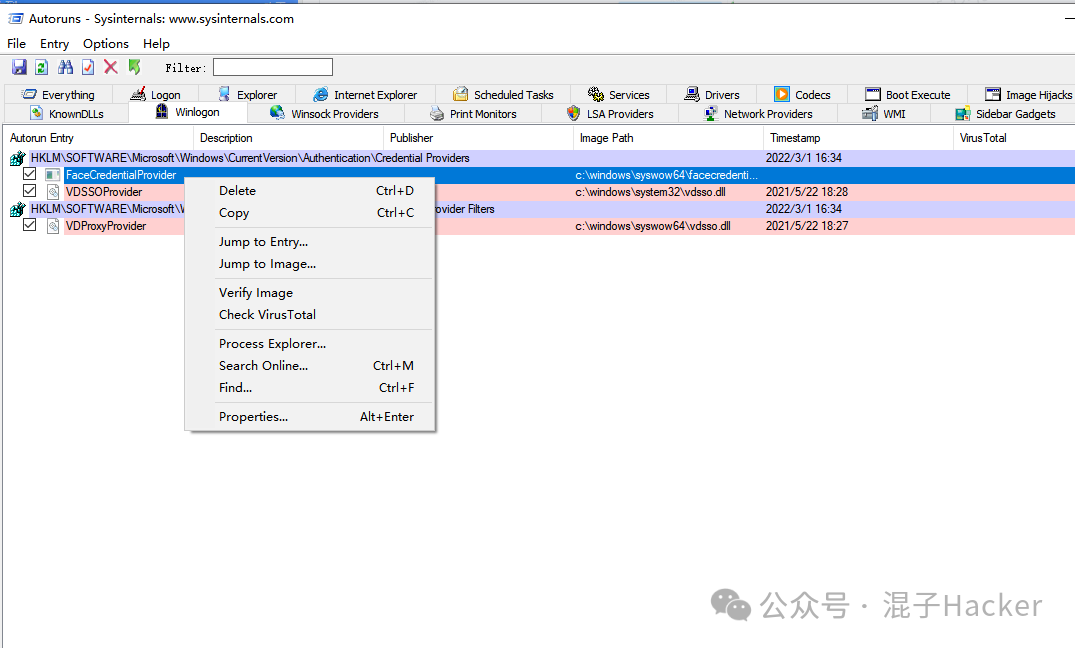

2. Winlogon(登录进程项)

检查与 Windows 登录进程 (winlogon.exe) 相关的底层设置,如 Userinit、Shell 等键值,常被用于劫持。

处置:若 Userinit 或 Shell 被篡改,需手动修改回默认值 (userinit.exe, 和 explorer.exe),然后重启。

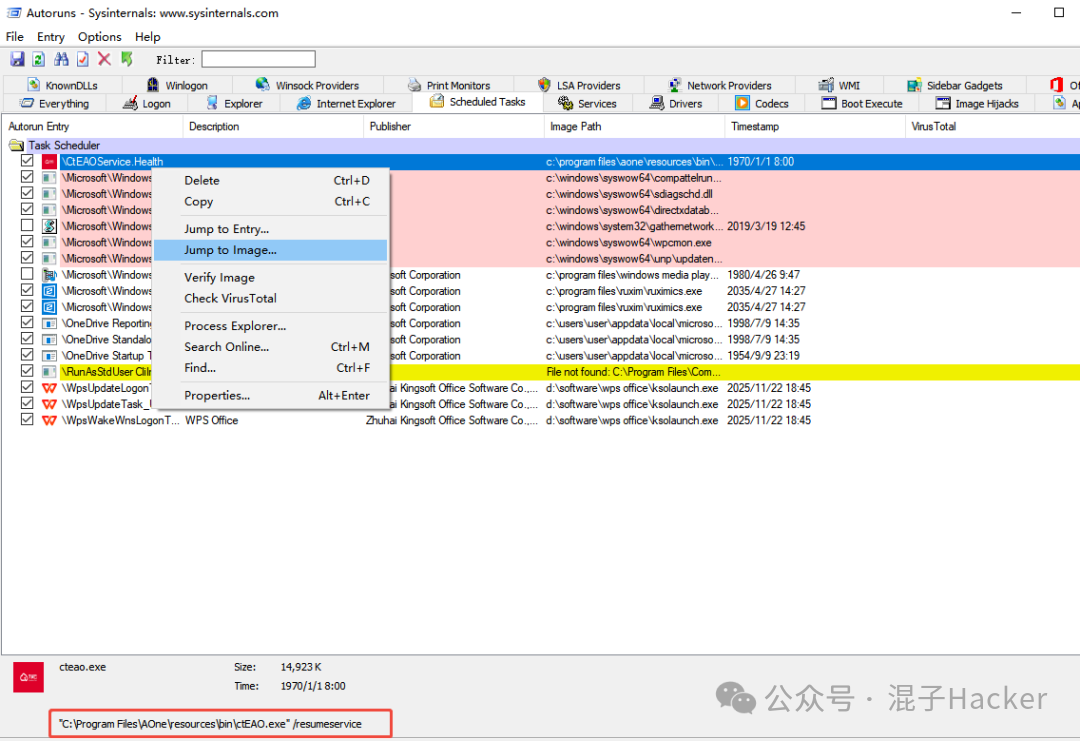

3. Scheduled Tasks(计划任务)

展示所有系统计划任务,恶意软件常利用此实现定时持久化。

处置:右键 Delete 任务,并跳转到文件位置删除恶意文件。

4. Services(服务)

列出所有系统服务,重点关注无签名、路径异常、描述可疑的服务。

处置:右键选择 Delete Service,并删除注册表 HKLM\SYSTEM\CurrentControlSet\Services\ 下对应子键及文件。

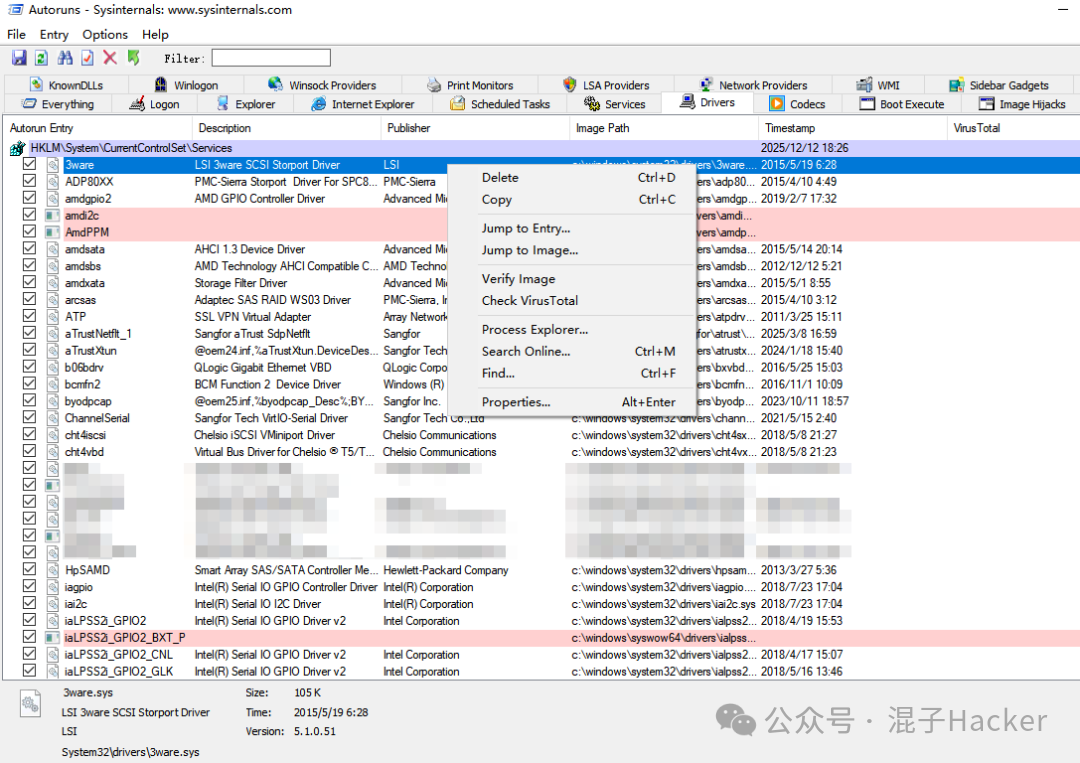

5. Drivers(驱动程序)

列出所有内核驱动 (.sys),Rootkit 常驻于此。操作前建议备份系统。

处置:部分恶意驱动在正常模式下无法删除,需进入安全模式后处置。

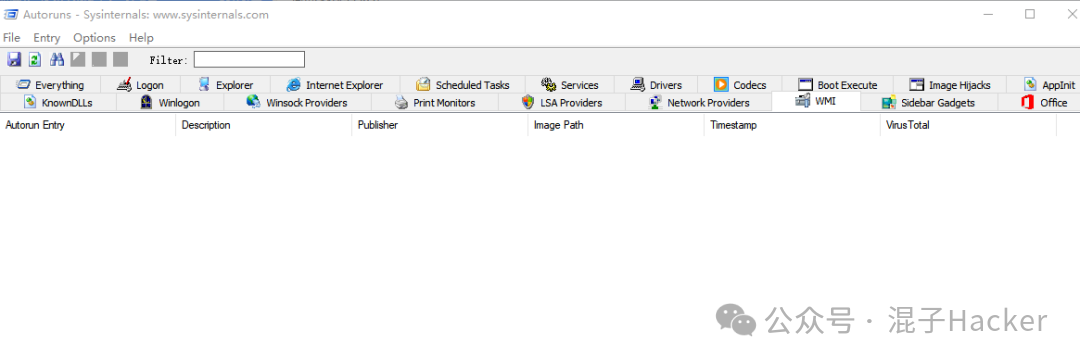

6. WMI(WMI事件订阅)

展示 WMI 事件过滤器、消费者及绑定,是高级威胁常用的“隐身”持久化方式。

处置:右键删除可疑项。可手动清理 WMI 仓库:停止 winmgmt 服务,删除 C:\Windows\System32\wbem\Repository 目录下文件,重启服务。

三、后门查杀工具

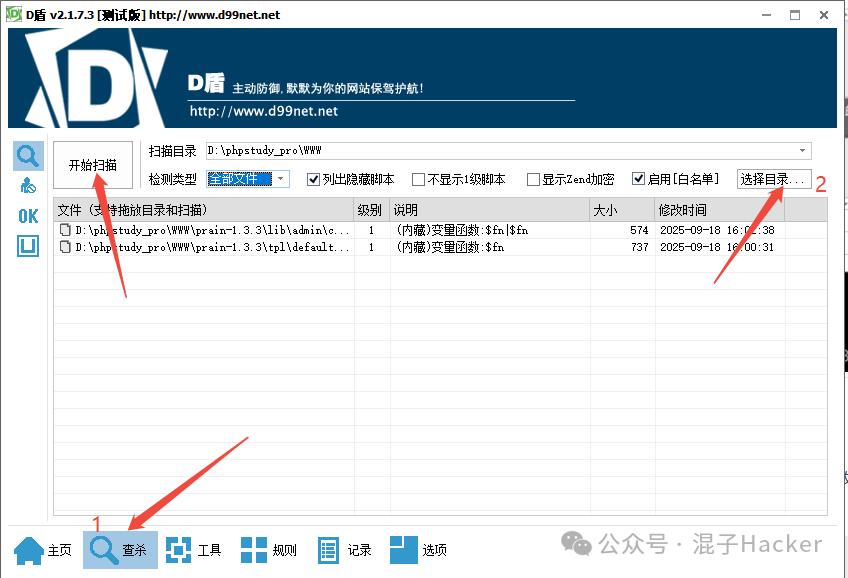

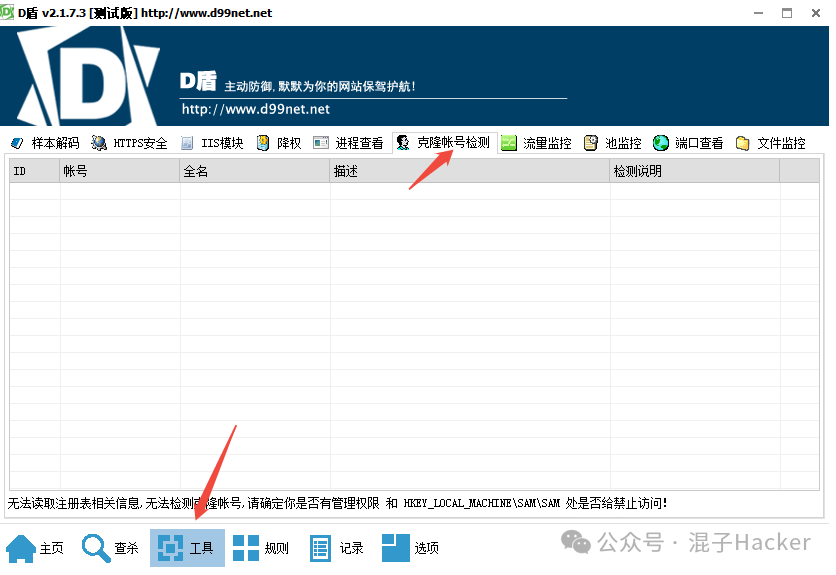

3.1 D盾

D盾是一款针对 IIS 的防火墙,集成了网站安全监控、病毒查杀与后门检测功能,可用于检测主机上的 Web 后门。

官网地址:https://www.d99net.net/

1. WebShell 查杀

扫描网站目录,检测常见的 WebShell 脚本。

2. 隐藏账户检测

检测系统中存在的隐藏用户账户。

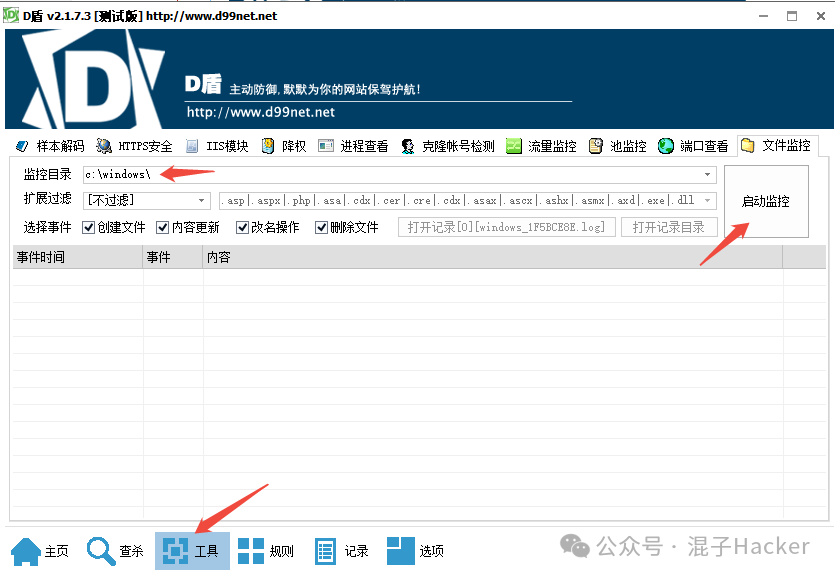

3. 文件监控

监控网站目录的文件变动情况。

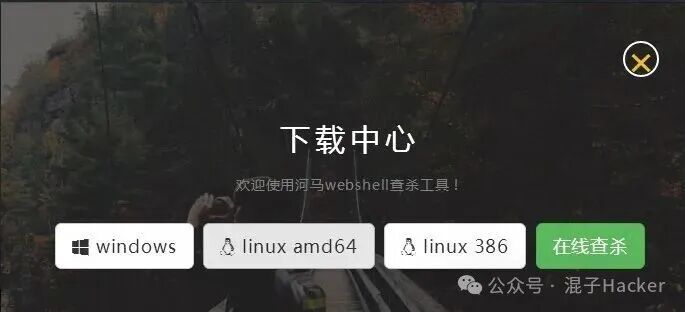

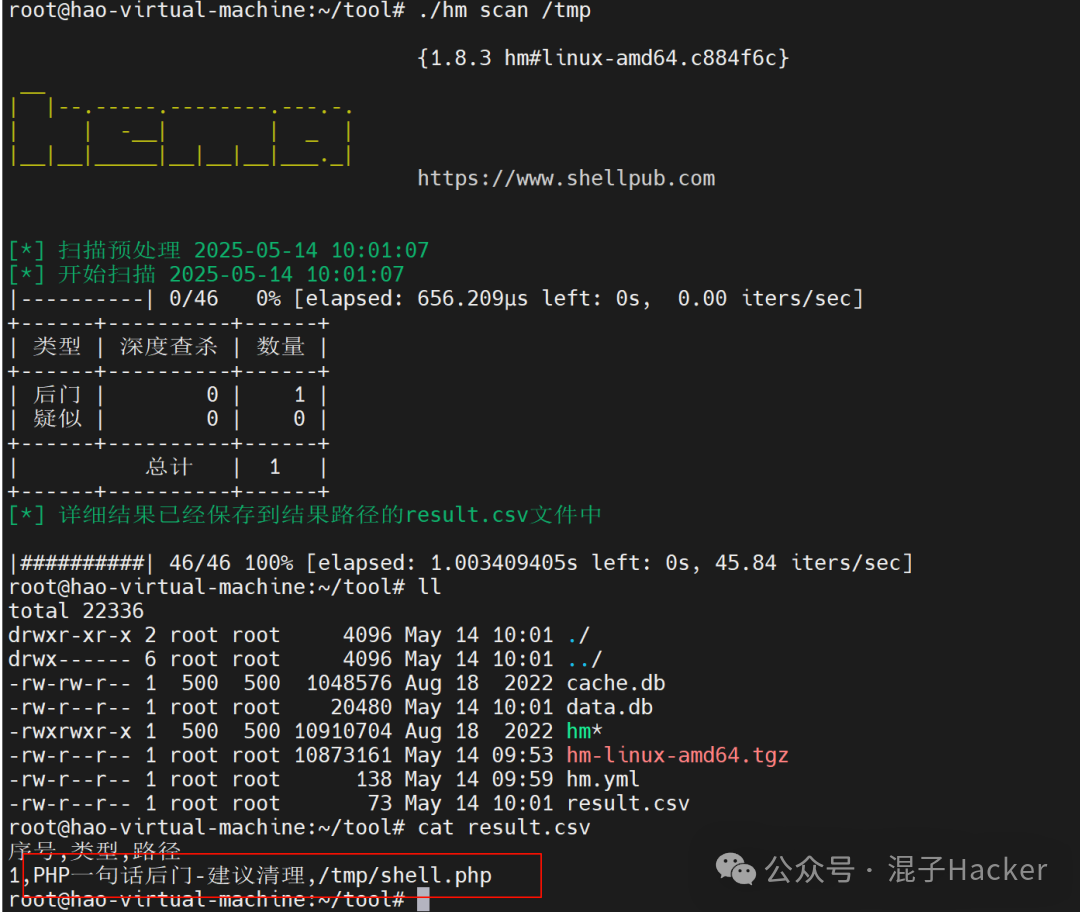

3.2 河马 WebShell 查杀工具

支持 Windows 和 Linux 系统的 WebShell 检测。

官网地址:http://www.shellpub.com

Linux 下查杀

Windows 下查杀

3.3 内存马查杀工具

内存马是一种无文件、驻留在内存中的恶意后门,后门查杀难度较高。

1. Arthas

阿里巴巴开源的 Java 应用诊断工具,可用于排查 Java 内存马。

官网地址:https://arthas.aliyun.com/

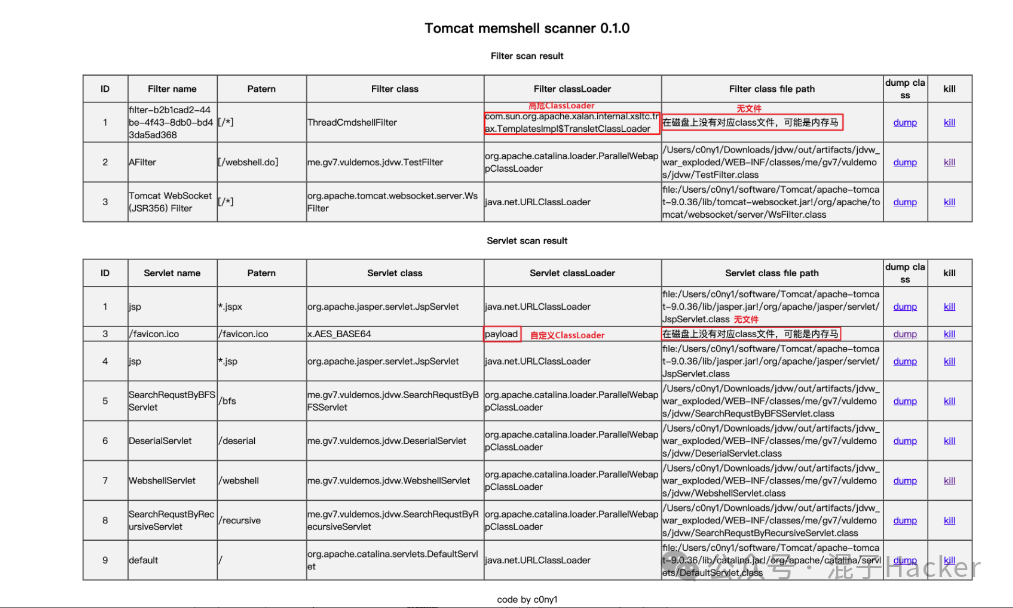

2. Java-memshell-scanner

通过 JSP 脚本扫描并查杀各类 Java 中间件内存马,比 Java Agent 方式更温和。

下载地址:https://github.com/c0ny1/java-memshell-scanner

将 tomcat-memshell-scanner.jsp 上传至网站目录,访问后点击 kill 进行清除。

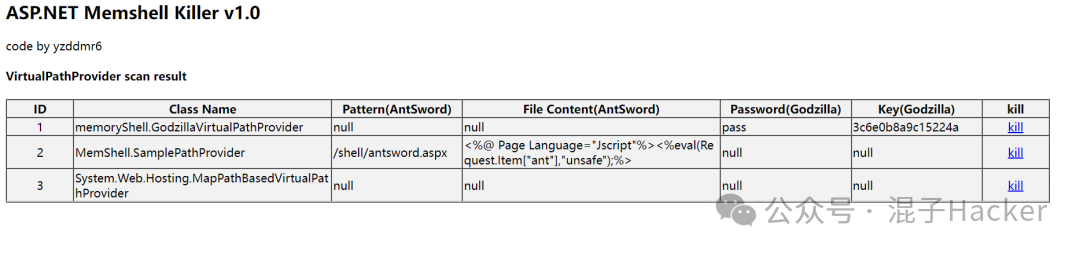

3. ASP.NET-Memshell-Scanner

用于检测和查杀 ASP.NET 内存马的工具。

下载地址:https://github.com/yzddmr6/ASP.NET-Memshell-Scanner

上传 aspx-memshell-scanner.aspx 到 Web 目录,浏览器访问即可进行检测与查杀。