在 Kubernetes 网络体系中,CNI 插件不是可选项,而是基础设施。Pod 能否通信、性能表现如何、网络策略是否生效,这些关键能力几乎都取决于你所选择的 CNI 插件。

本文将 Flannel、Calico、Cilium 这三款主流插件置于同一技术坐标系下进行对比,帮助您从根本上理解它们的核心差异与最佳适用场景。

CNI 插件到底解决什么问题?

Kubernetes 本身并不负责网络的具体实现,它只定义了一套网络模型规则:

- 每个 Pod 拥有独立的 IP 地址

- Pod 与 Pod 之间无需 NAT 即可直接通信

- Node 与 Pod 之间可以互通

- 可以通过网络策略(NetworkPolicy)来限制流量

而如何将这些规则落地,则完全交由 CNI 插件来完成。其核心职责可概括为三点:

- 为 Pod 分配 IP 地址

- 打通 Pod 之间、Pod 与 Node 之间的网络

- (可选)实现并执行 NetworkPolicy

Flannel:专注于“连通性”的简易方案

核心定位

Flannel 的核心目标是解决“网络能否连通”的问题,它不关心复杂的网络管理与策略控制,力求以最简单的方式让 Pod 互通。

工作方式

Flannel 会为整个集群规划一个大的 Pod 网段,并为每个节点分配一个子网。跨节点 Pod 通信主要通过两种后端实现:

- VXLAN:创建 Overlay 网络隧道,通过封装数据包实现跨主机通信,通用性强,但对性能有少量开销。

- Host-GW (Host Gateway):通过在宿主机上设置静态路由实现通信,性能接近原生,但要求主机二层可达。

特点总结

- 架构简单:部署和配置非常容易,学习成本低。

- 功能单一:几乎不提供高级网络策略控制能力。

- 性能中等:VXLAN 模式有封装开销;Host-GW 模式性能较好但依赖网络环境。

适用场景

- 学习、测试或开发环境

- 对网络安全策略要求不高的内部集群

- 希望以最小的心智负担快速搭建起可用的 Kubernetes 网络

一句话总结:Flannel = 优先保证“能跑通”的网络方案。

Calico:以“路由”为核心的企业级网络

核心定位

Calico 将 Kubernetes 集群网络视为一个标准的三层 IP 网络来设计和运营,强调性能、可控性和丰富的策略能力。

工作方式(关键点)

- 真实 IP:每个 Pod 获得一个真实的、可在集群路由的 IP 地址。

- BGP 路由宣告:节点之间通过 BGP 协议互相宣告本机 Pod 的路由信息,从而实现全互联的网络。

- 灵活的数据面:

- BGP (Underlay):纯路由模式,无封装,性能无损,要求底层网络支持。

- IPIP / VXLAN (Overlay):在需要穿越三层网络时进行封装。

注意区分:BGP 是控制面协议,负责同步路由信息;IPIP/VXLAN 是数据面的封装方式,决定数据包如何传输。

网络策略能力

- 原生支持 Kubernetes NetworkPolicy,可实现 Pod 和 Namespace 级别的防火墙策略。

- 支持功能更强大的 Calico Network Policy,提供更细粒度的控制。

- 策略实现底层早期基于 iptables,新版本已支持基于 eBPF,性能更优。

特点总结

- 性能出色:Underlay 模式下性能接近物理网络。

- 模型清晰:标准的 IP 路由模型,便于传统网络工程师理解和排错。

- 功能全面:提供强大的网络策略、网络隔离能力。

- 复杂度较高:相比 Flannel,部署和运维需要更多的网络知识。

适用场景

- 生产环境,尤其是对网络性能和稳定性要求高的场景。

- 需要对流量进行精细策略控制和安全隔离的环境。

- 多集群、混合云等复杂网络架构。

一句话总结:Calico = 像管理传统网络一样管理 K8s 的“正规军”方案。

Cilium:基于 eBPF 的云原生网络与安全平台

核心定位

Cilium 的愿景超越了单纯的“网络连通”,它利用 Linux 内核的 eBPF 技术,旨在构建一个覆盖 L3-L7 的云原生连接、安全与可观测性平台。

工作方式

Cilium 的基石是 eBPF。它将 eBPF 程序动态加载到 Linux 内核,在内核态直接处理数据包,从而绕过了传统的 iptables、netfilter 等复杂链路。在内核中可直接完成:

- 网络转发与路由

- 负载均衡 (替代 kube-proxy 的部分功能)

- 网络策略执行

- 丰富的可观测性数据采集

最大差异点

- L7 网络策略:能够基于 HTTP 方法、URL 路径、gRPC 服务等应用层(L7)属性定义网络策略,这是传统 CNI 无法做到的。

- 深度可观测性:原生集成 Hubble,提供实时的、基于协议识别的服务依赖拓扑和流量监控,极大简化了云原生环境下的故障排查。

- 安全模型:天然支持零信任(Zero Trust)网络模型,实现基于身份(而非IP地址)的安全策略。

特点总结

- 性能卓越:内核态处理,避免了上下文切换和系统调用开销,大幅提升性能。

- 可观测性天花板:提供无与伦比的网络流量可视化和服务链路追踪能力。

- 技术先进:代表了容器网络的发展方向,但需要较新的内核版本支持。

- 学习曲线陡峭:涉及 eBPF 等底层技术,对运维人员的技能要求最高。

适用场景

- 深度云原生和微服务架构,特别是已采用或计划采用 Service Mesh 的环境。

- 对网络安全、合规性有极高要求,需要实现精细化应用层控制的场景。

- 面临复杂网络问题排障挑战,亟需提升网络可观测性的团队。

一句话总结:Cilium = 融合了网络、安全与深度可观测性的下一代平台。

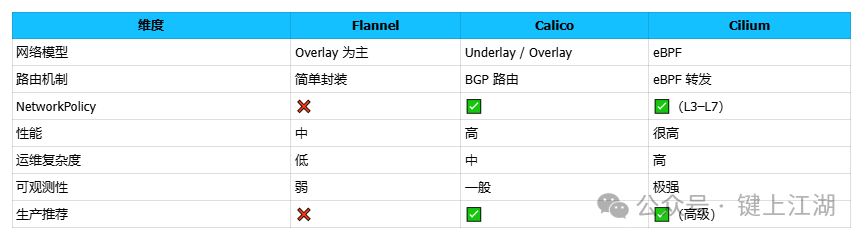

核心对比一览表

决策指南:我该如何选择?

- 需求:只想快速搭建一个可用的集群。

- 选择:Flannel。它是最简单直接的选择,能让你快速跳过网络配置的难点。

- 需求:需要稳定、可控、被广泛验证的主流方案。

- 选择:Calico。它在性能、功能和社区成熟度之间取得了最佳平衡,是大多数生产环境的默认选择。

- 需求:追求极致的性能、云原生安全与深度可观测性。

- 选择:Cilium。它是面向未来的技术,特别适合复杂的微服务架构和有着高阶需求的团队。

一个常见的演进路径是:在生产环境中从 Calico 起步,当业务对网络和安全的要求达到更高层次时,再向 Cilium 进阶。

小结:选择 CNI,本质是选择“网络哲学”

- Flannel 的哲学是:先通再说。它以最低的复杂度解决连通性问题。

- Calico 的哲学是:像运营一个真实的三层 IP 网络一样管理你的集群。它强调标准、可控和策略。

- Cilium 的哲学是:将网络、安全和可观测性在操作系统内核层面融为一体。它利用现代内核技术重塑了云原生网络的能力边界。

你的 CNI 插件选择,从根本上决定了你的 Kubernetes 集群网络能力的上限。 |