1. MAC层在网络协议栈中的战略定位

1.1 网络世界的 "交通管理局"

如果将网络世界比作一个庞大的城市交通系统,那么MAC(Media Access Control,媒体访问控制)层无疑扮演着交通管理局的核心角色。它位于OSI七层模型的第二层,即数据链路层,主要负责管理“谁在什么时候可以占用道路(物理介质)”以及“如何识别不同的车辆(设备)”。

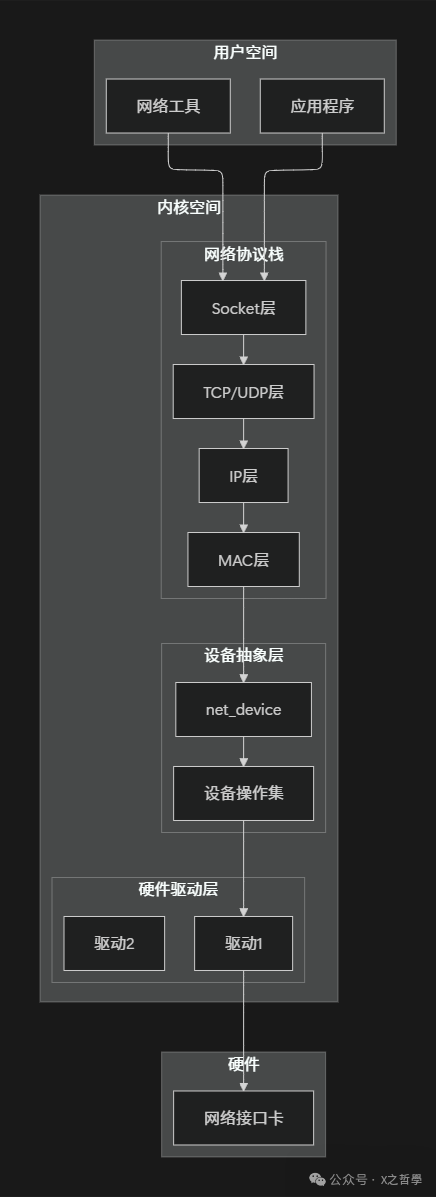

在Linux的网络协议栈实现中,MAC层位于网络层(IP层)和物理层之间,起到了至关重要的承上启下作用:

应用层 (HTTP, FTP) → 传输层 (TCP/UDP) → 网络层 (IP) → [MAC层] → 物理层

1.2 为什么需要MAC层?

如果缺乏MAC层的管理,整个网络世界将陷入一片混乱:

- 碰撞冲突:多台设备同时发送数据,如同多辆车在无信号灯的十字路口抢行。

- 身份混乱:无法有效区分网络中的不同设备,就像车辆没有唯一的车牌号。

- 流量失控:数据无秩序地涌入物理介质,极易造成网络拥堵和性能骤降。

2. MAC层核心概念深度解析

2.1 MAC地址:网络设备的“身份证”

MAC地址是一个48位(即6字节)的全球唯一硬件标识符,其标准格式为XX:XX:XX:XX:XX:XX。它的构成分为两部分:

- 前24位:OUI(组织唯一标识符),由IEEE统一分配给设备制造商。

- 后24位:由制造商自行分配的序列号,确保同一厂商下设备的唯一性。

// Linux内核中MAC地址的一种表示方式

struct mac_addr {

unsigned char addr[6]; // 6字节MAC地址

};

// 更常见的表示方式(定义于 net/ethernet.h)

typedef struct {

__u8 addr[ETH_ALEN]; // ETH_ALEN = 6

} eth_addr_t;

生活化比喻:MAC地址类似于车辆的VIN(车辆识别号)——它在全球范围内唯一,并在出厂时固化于硬件中。即便设备从一个网络迁移到另一个网络(如同车辆从北京开到上海),这个标识符也不会改变。

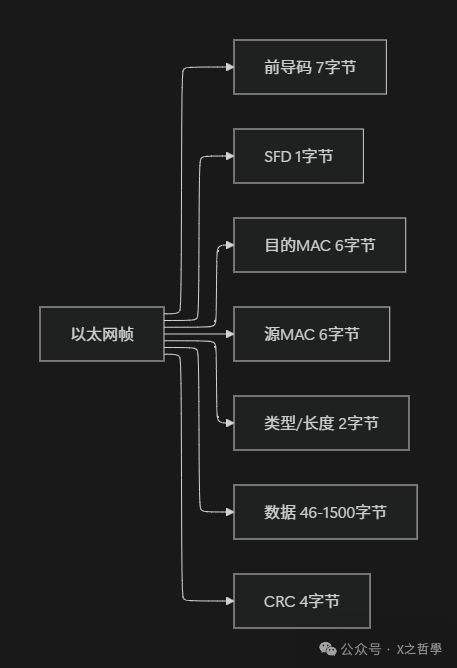

2.2 以太网帧结构:数据的“标准包装箱”

以太网帧是MAC层进行数据传输的基本单位,可以将其理解为一种标准化的“数据快递箱”。

// 以太网帧头部结构(共14字节)

struct ethhdr {

unsigned char h_dest[ETH_ALEN]; // 目的MAC地址 (6字节)

unsigned char h_source[ETH_ALEN]; // 源MAC地址 (6字节)

__be16 h_proto; // 上层协议类型 (2字节)

// 接下来是数据载荷 (46-1500字节)

// 最后是CRC帧校验序列 (4字节)

};

帧结构可视化:

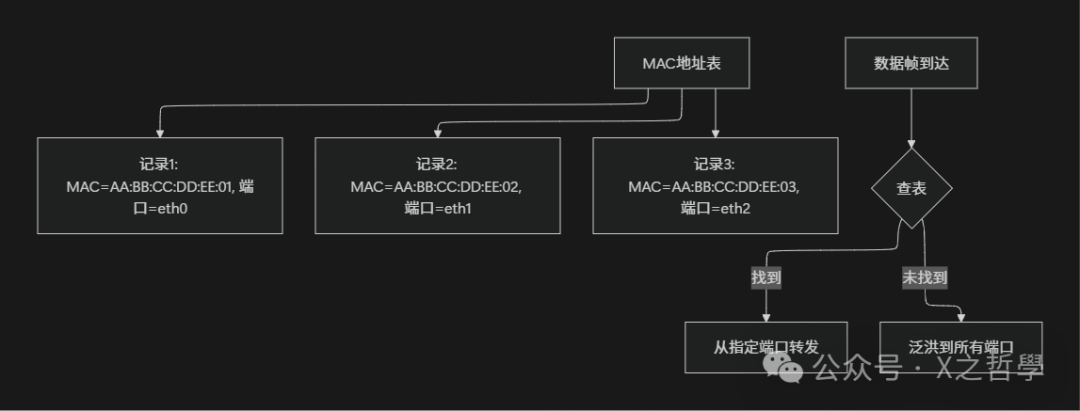

2.3 MAC地址表:网络的“交通导航图”

交换机或网桥内部维护着一张MAC地址表,它记录了“哪个MAC地址通过设备的哪个物理端口可达”,是实现高效、准确数据转发的核心依据。

3. Linux MAC层实现机制深度剖析

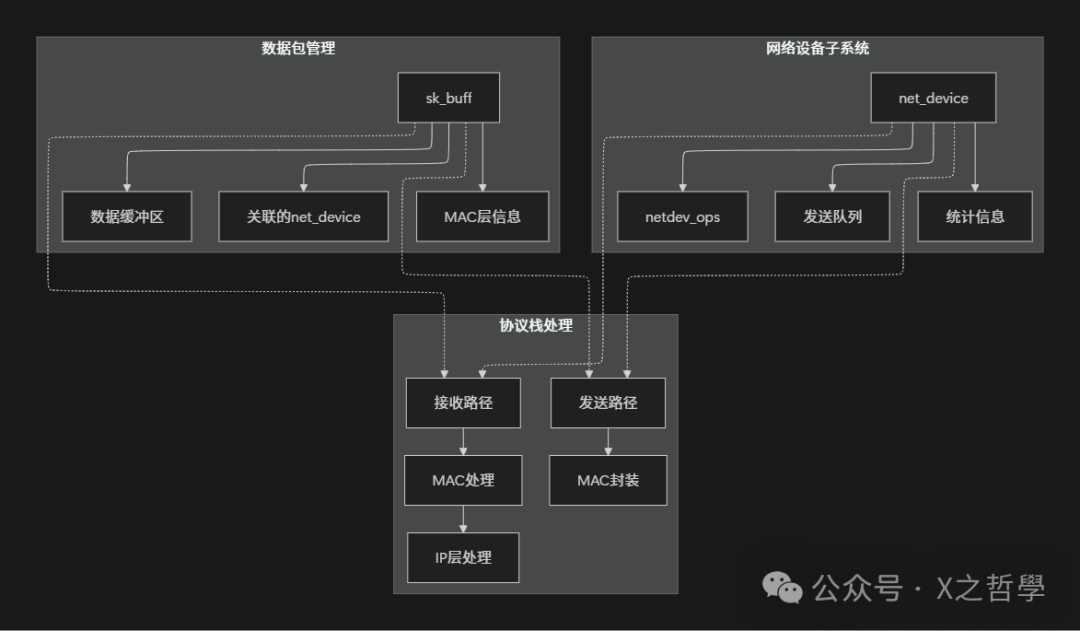

3.1 核心数据结构:网络世界的“建筑蓝图”

3.1.1 net_device:网络设备的“身份证与能力手册”

net_device结构体是Linux内核中描述一个网络接口的超级核心数据结构,它包含了设备的所有属性和操作接口。

// 简化版 net_device 结构(实际成员超过200个)

struct net_device {

char name[IFNAMSIZ]; // 设备名,如 “eth0”

unsigned char *dev_addr; // 指向设备MAC地址的指针

struct net_device_ops *netdev_ops; // 设备操作函数集(驱动实现)

// 设备关键特性

unsigned int mtu; // 最大传输单元

unsigned short type; // 设备类型(如ARPHRD_ETHER)

unsigned char addr_len; // MAC地址长度(通常为6)

// 统计信息

struct rtnl_link_stats64 stats;

// 链表管理(用于内核全局设备列表)

struct list_head dev_list;

struct hlist_node name_hlist;

// 协议相关与高级功能

struct net_device *master; // 主设备(用于桥接、绑定等)

struct netdev_queue *_tx; // 发送队列

};

3.1.2 sk_buff:数据的“标准化运输箱”

sk_buff(socket buffer)是Linux网络协议栈中贯穿始终的数据包载体,是所有协议层处理数据的统一对象。

// sk_buff 关键结构成员

struct sk_buff {

// 数据区指针管理(实现协议头部的添加与剥离)

unsigned char *head; // 分配的数据区起始位置

unsigned char *data; // 当前协议层有效数据的起始位置

unsigned char *tail; // 当前协议层有效数据的结束位置

unsigned char *end; // 分配的数据区结束位置

// 协议信息

__be16 protocol; // 从MAC头解析出的上层协议类型(如IP)

// 网络设备关联

struct net_device *dev; // 该数据包关联的接收或发送设备

// MAC/VLAN层特定信息

union {

__be16 inner_protocol;

__u16 inner_transport_header;

};

// 链表管理(用于队列)

struct sk_buff *next;

struct sk_buff *prev;

};

核心数据结构关系图:

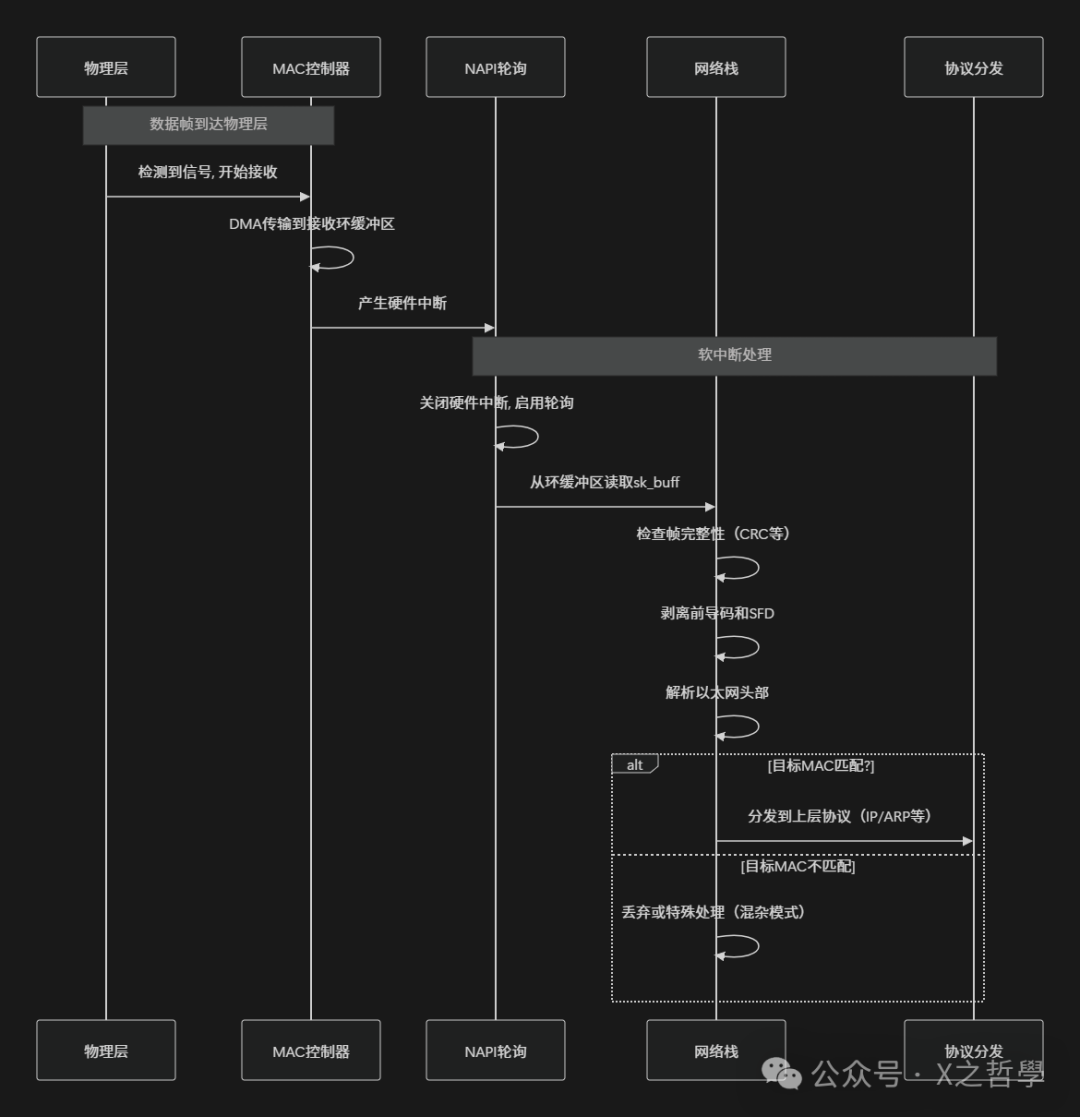

3.2 帧接收流程:数据包的“入境检查”

接收流程的关键代码逻辑通常体现在网络设备驱动的中断处理程序或NAPI轮询函数中:

// 网络设备驱动接收函数的简化示例

static int ethernet_receive(struct sk_buff *skb, struct net_device *dev)

{

struct ethhdr *eth = (struct ethhdr *)skb->data;

// 1. 检查帧长度是否合法(至少包含完整的以太网头部)

if (skb->len < sizeof(struct ethhdr)) {

dev->stats.rx_length_errors++;

kfree_skb(skb);

return NET_RX_DROP;

}

// 2. 更新接口统计信息

dev->stats.rx_packets++;

dev->stats.rx_bytes += skb->len;

// 3. 剥离以太网帧头部,将data指针指向上层协议数据

skb_pull(skb, sizeof(struct ethhdr));

// 4. 根据以太网帧头部的协议类型字段,将数据包分发给上层协议

switch (ntohs(eth->h_proto)) {

case ETH_P_IP:

return netif_receive_skb(skb); // 传递给IP层处理

case ETH_P_ARP:

return arp_rcv(skb); // 传递给ARP模块

case ETH_P_8021Q:

return vlan_rcv(skb); // 进行VLAN标签处理

default:

// 不支持的协议类型,丢弃数据包

kfree_skb(skb);

return NET_RX_DROP;

}

}

3.3 帧发送流程:数据包的“出境流程”

数据包的发送始于上层协议(如IP层)调用dev_queue_xmit()函数。

// 发送流程的关键函数 dev_queue_xmit 简化逻辑

int dev_queue_xmit(struct sk_buff *skb)

{

struct net_device *dev = skb->dev;

struct netdev_queue *txq;

// 1. 为数据包选择合适的发送队列(支持多队列网卡)

txq = netdev_pick_tx(dev, skb, NULL);

// 2. 检查队列是否因流控而被暂停

if (netif_tx_queue_stopped(txq)) {

dev->stats.tx_dropped++;

kfree_skb(skb);

return NET_XMIT_DROP;

}

// 3. 在skb数据区头部预留空间,并填充以太网帧头

struct ethhdr *eth = (struct ethhdr *)skb_push(skb, ETH_HLEN);

memcpy(eth->h_dest, neigh->ha, ETH_ALEN); // 目的MAC(通常来自ARP解析)

memcpy(eth->h_source, dev->dev_addr, ETH_ALEN); // 源MAC(本机接口地址)

eth->h_proto = htons(ETH_P_IP); // 设置上层协议类型

// 4. 调用网络设备驱动注册的发送函数

int ret = dev->netdev_ops->ndo_start_xmit(skb, dev);

// 5. 更新发送统计

if (ret == NETDEV_TX_OK) {

dev->stats.tx_packets++;

dev->stats.tx_bytes += skb->len;

} else {

dev->stats.tx_errors++;

}

return ret;

}

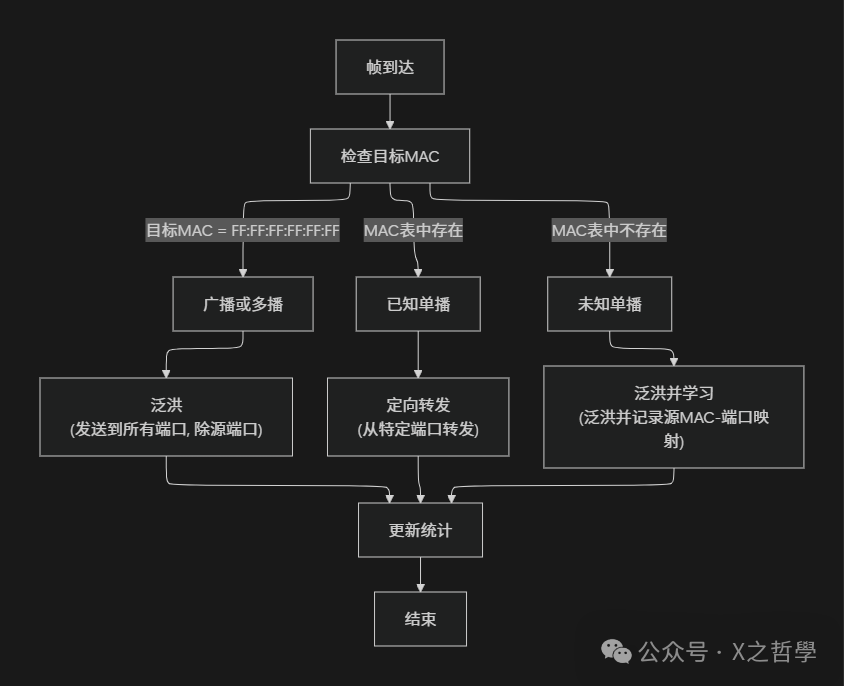

3.4 MAC地址学习与转发:交换机的“智能导航”

交换机或软件桥接的核心在于动态学习和维护MAC地址表。以下是其学习逻辑的简化实现:

// 简化的MAC地址学习函数

void learn_mac_address(struct switch *sw,

unsigned char *src_mac,

int in_port)

{

struct mac_table_entry *entry;

// 在哈希表中查找该源MAC地址是否已有记录

entry = find_mac_entry(sw->mac_table, src_mac);

if (entry) {

// 找到现有条目:更新端口和时间戳(设备可能移动了端口)

if (entry->port != in_port) {

entry->port = in_port;

entry->timestamp = jiffies; // 更新活跃时间戳

entry->static_entry = 0; // 标记为动态学习条目

}

} else {

// 未找到条目:创建新表项

entry = kmalloc(sizeof(*entry), GFP_KERNEL);

memcpy(entry->mac_addr, src_mac, ETH_ALEN);

entry->port = in_port;

entry->timestamp = jiffies;

entry->static_entry = 0; // 动态学习

// 将新条目添加到哈希表中

add_mac_entry(sw->mac_table, entry);

// 地址表容量管理:若表已满,则淘汰最久未活跃的条目

if (sw->mac_count >= MAX_MAC_ENTRIES) {

remove_oldest_entry(sw->mac_table);

} else {

sw->mac_count++;

}

}

}

4. 高级MAC特性详解

4.1 VLAN:虚拟的“公司内部专线”

IEEE 802.1Q VLAN通过在标准以太网帧的源MAC地址和协议类型字段之间插入一个4字节的VLAN标签来实现逻辑网络隔离。

struct vlan_ethhdr {

unsigned char h_dest[ETH_ALEN];

unsigned char h_source[ETH_ALEN];

__be16 h_vlan_proto; // 总是 0x8100,标识这是一个802.1Q帧

__be16 h_vlan_TCI; // VLAN标签信息(Tag Control Information)

__be16 h_vlan_encapsulated_proto; // 原始的上层协议类型(如IP)

// 数据载荷...

};

// VLAN TCI 字段的位域分解

struct vlan_tci {

uint16_t pcp : 3; // 优先级代码点 (Priority Code Point)

uint16_t dei : 1; // 丢弃资格指示器 (Drop Eligible Indicator)

uint16_t vid : 12; // VLAN ID (范围 1-4094)

};

生活化比喻:VLAN如同一栋写字楼里的不同公司。它们物理上共用同一栋建筑(同一台交换机),但通过逻辑划分(不同的VLAN ID),每个公司拥有自己独立的网络(电梯和门禁系统),彼此之间数据默认不能直接互通。

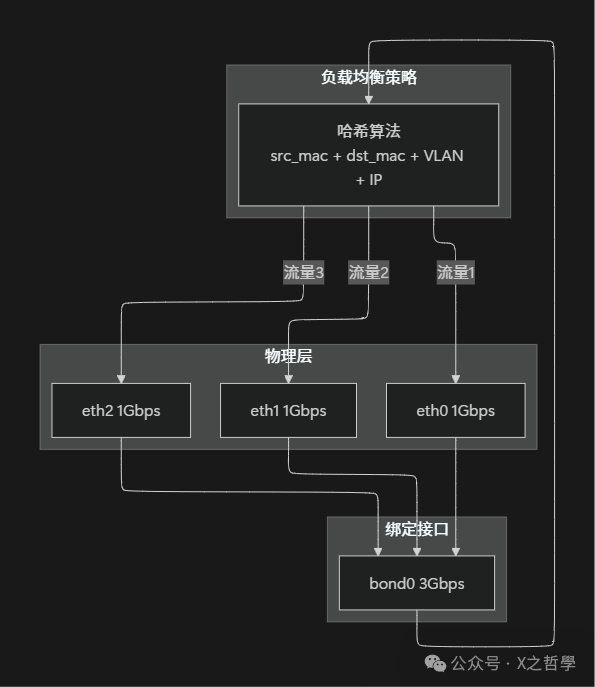

4.2 链路聚合:流量的“多车道高速公路”

链路聚合(如IEEE 802.3ad LACP)将多个物理网卡绑定成一个逻辑接口,以实现带宽叠加和冗余。

4.3 MACVLAN / MACVTAP:虚拟化的“分身份证”

MACVLAN允许在一个物理网络接口(父接口)上创建多个虚拟接口,每个虚拟接口拥有自己独立的MAC地址,可以直接与外部网络通信。这在容器网络和虚拟化场景中非常有用。

# 创建MACVLAN接口示例

ip link add link eth0 macvlan0 type macvlan mode bridge

ip link set macvlan0 address 00:11:22:33:44:55

ip link set macvlan0 up

内核中的相关数据结构:

struct macvlan_port {

struct net_device *dev; // 指向父设备(如eth0)

struct hlist_head vlan_hash[MACVLAN_HASH_SIZE];

struct list_head vlans; // 挂载在此端口下的macvlan设备列表

int count; // macvlan设备数量

};

struct macvlan_dev {

struct net_device *dev; // 代表macvlan虚拟设备本身

struct macvlan_port *port; // 所属的macvlan_port

struct list_head list;

enum macvlan_mode mode; // 模式: private/vepa/bridge/passthru

};

5. 实战:构建简单的用户空间MAC层桥接器

5.1 设计目标

通过一个简单的C语言程序,演示MAC层帧转发、地址学习与泛洪的基本原理,深化对二层网络交换的理解。这涉及到使用原始套接字(Raw Socket)进行网络编程。

5.2 核心实现

#include <stdio.h>

#include <stdlib.h>

#include <string.h>

#include <unistd.h>

#include <sys/socket.h>

#include <linux/if_packet.h>

#include <net/ethernet.h>

#include <net/if.h>

#define MAX_MAC_ENTRIES 1024

#define AGING_TIME 300 // 地址表条目老化时间(秒)

struct mac_table_entry {

unsigned char mac[6];

int port; // 0: eth0, 1: eth1

time_t timestamp;

struct mac_table_entry *next;

};

struct bridge {

int sockfd[2]; // 两个端口对应的原始套接字

char *ifnames[2]; // 网络接口名称

struct mac_table_entry *mac_table[MAX_MAC_ENTRIES]; // 哈希表形式的MAC地址表

};

// 计算MAC地址的哈希值,用于快速查找

unsigned int mac_hash(const unsigned char *mac)

{

unsigned int hash = 0;

for (int i = 0; i < 6; i++) {

hash = (hash << 5) + hash + mac[i];

}

return hash % MAX_MAC_ENTRIES;

}

// MAC地址学习函数

void learn_mac(struct bridge *br, const unsigned char *mac, int port)

{

unsigned int hash = mac_hash(mac);

struct mac_table_entry *entry = br->mac_table[hash];

// 遍历哈希冲突链表,查找是否已存在该MAC

while (entry) {

if (memcmp(entry->mac, mac, 6) == 0) {

// 找到,更新端口和时间戳

entry->port = port;

entry->timestamp = time(NULL);

return;

}

entry = entry->next;

}

// 未找到,创建新条目并插入链表头部

entry = malloc(sizeof(struct mac_table_entry));

memcpy(entry->mac, mac, 6);

entry->port = port;

entry->timestamp = time(NULL);

entry->next = br->mac_table[hash];

br->mac_table[hash] = entry;

}

// MAC地址查找函数

int find_mac(struct bridge *br, const unsigned char *mac)

{

unsigned int hash = mac_hash(mac);

struct mac_table_entry *entry = br->mac_table[hash];

while (entry) {

if (memcmp(entry->mac, mac, 6) == 0) {

// 找到条目,检查是否已老化

if (time(NULL) - entry->timestamp > AGING_TIME) {

return -1; // 条目已老化,视为未知

}

return entry->port; // 返回目的端口

}

entry = entry->next;

}

return -1; // 未在表中找到该MAC地址

}

// 帧转发决策函数

void forward_frame(struct bridge *br, int in_port,

unsigned char *frame, int len)

{

struct ethhdr *eth = (struct ethhdr *)frame;

int out_port;

// 第一步:学习源MAC地址(所有帧都触发学习)

learn_mac(br, eth->h_source, in_port);

// 第二步:检查目的MAC地址,决定转发行为

if (memcmp(eth->h_dest, "\xff\xff\xff\xff\xff\xff", 6) == 0) {

// 目的MAC为全F,是广播帧,执行泛洪(转发到除接收端口外的所有端口)

out_port = 1 - in_port;

} else {

// 单播帧:查询MAC地址表

out_port = find_mac(br, eth->h_dest);

if (out_port < 0) {

// 表中无记录,目的MAC未知,执行泛洪

out_port = 1 - in_port;

}

}

// 第三步:执行转发(避免将帧发回接收端口形成环路)

if (out_port != in_port) {

send(br->sockfd[out_port], frame, len, 0);

printf("转发帧: 端口%d -> 端口%d\n", in_port, out_port);

}

}

int main(int argc, char *argv[])

{

struct bridge br;

unsigned char buffer[2048];

// 初始化桥接器管理的两个接口

strcpy(br.ifnames[0], "eth0");

strcpy(br.ifnames[1], "eth1");

// 为每个接口创建并绑定原始套接字

for (int i = 0; i < 2; i++) {

br.sockfd[i] = socket(AF_PACKET, SOCK_RAW, htons(ETH_P_ALL));

struct sockaddr_ll sll;

memset(&sll, 0, sizeof(sll));

sll.sll_family = AF_PACKET;

sll.sll_ifindex = if_nametoindex(br.ifnames[i]); // 获取接口索引

sll.sll_protocol = htons(ETH_P_ALL);

bind(br.sockfd[i], (struct sockaddr*)&sll, sizeof(sll));

}

printf("简易桥接器启动,监听 %s 和 %s\n", br.ifnames[0], br.ifnames[1]);

// 主循环:使用select多路复用监听两个套接字

fd_set readfds;

while (1) {

FD_ZERO(&readfds);

FD_SET(br.sockfd[0], &readfds);

FD_SET(br.sockfd[1], &readfds);

int max_fd = (br.sockfd[0] > br.sockfd[1]) ?

br.sockfd[0] : br.sockfd[1];

select(max_fd + 1, &readfds, NULL, NULL, NULL);

for (int i = 0; i < 2; i++) {

if (FD_ISSET(br.sockfd[i], &readfds)) {

int len = recv(br.sockfd[i], buffer, sizeof(buffer), 0);

if (len > 0) {

forward_frame(&br, i, buffer, len);

}

}

}

}

return 0;

}

6. 常用工具命令与调试手段

6.1 常用网络配置与管理工具

| 工具 |

主要用途 |

示例命令 |

ip |

功能强大的综合网络配置工具 |

ip link show, ip addr add 192.168.1.10/24 dev eth0 |

ethtool |

查询与设置网卡驱动及硬件参数 |

ethtool eth0, ethtool -S eth0 (查看统计) |

bridge |

管理Linux桥接设备(MAC层) |

bridge fdb show, bridge vlan show |

tc |

流量控制(QoS) |

tc qdisc show dev eth0 |

6.2 MAC层调试与分析技巧

6.2.1 查看MAC地址与转发表

# 查看内核中桥接设备的MAC地址转发表(FDB)

bridge fdb show

# 查看ARP缓存(IP地址与MAC地址的映射关系)

ip neigh show

# 查看网络接口的详细统计信息(收发包、错误计数等)

ip -s link show eth0

6.2.2 使用抓包工具分析MAC层流量

# 抓取指定数量的原始以太网帧

tcpdump -i eth0 -c 10 ether

# 抓取与特定MAC地址相关的所有流量

tcpdump -i eth0 ether host 00:11:22:33:44:55

# 抓取广播帧

tcpdump -i eth0 ether broadcast

# 详细显示链路层(MAC)头信息

tcpdump -i eth0 -e -vv

6.2.3 内核日志与调试接口

# 查看网络接口的内核统计信息(位于sysfs)

cat /sys/class/net/eth0/statistics/rx_packets

cat /sys/class/net/eth0/statistics/tx_packets

# 动态调整内核网络日志级别(需谨慎,可能产生大量日志)

echo 7 > /proc/sys/net/core/message_cost

echo 7 > /proc/sys/net/core/message_burst

# 查看内核启动和运行过程中关于网络设备注册的日志

dmesg | grep -i eth

6.3 性能监控

# 实时监控网络接口带宽使用情况

iftop -i eth0

# 监控网络设备的队列状态

cat /proc/net/dev_queue

# 监控软中断统计,观察NET_RX和NET_TX的处理情况

watch -n 1 'cat /proc/softirqs | grep NET'

7. Linux MAC层设计思想深度剖析

7.1 分层抽象:网络世界的“模块化建筑”

Linux网络协议栈严格遵循分层设计理念,MAC层作为其中的关键一环,通过清晰的接口(如net_device_ops)向上对接网络层,向下管理物理设备,实现了硬件差异的屏蔽和协议处理的模块化。

7.2 无锁设计与高性能

为应对现代高速网络的数据处理压力,Linux MAC层大量采用了高性能并发数据结构:

- RCU(Read-Copy-Update):广泛应用于MAC地址表等读多写少场景的读取侧,实现近乎零开销的并发读。

- 无锁队列:用于

sk_buff在CPU间的传递,减少锁竞争。

- 每CPU变量:用于统计计数器(如

rx_packets),避免缓存行伪共享,提升计数更新效率。

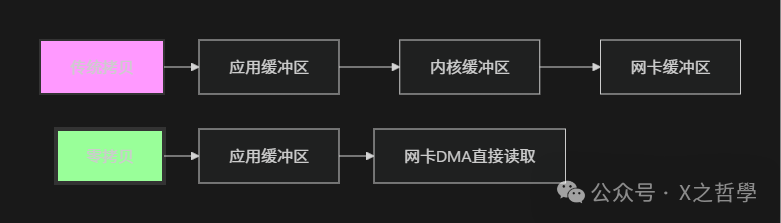

7.3 零拷贝技术:数据的“直达航班”

零拷贝(Zero-copy)技术(如splice()、sendfile())旨在减少数据在内核空间和用户空间之间的冗余拷贝次数。在支持DMA的网卡配合下,数据可以直接从磁盘缓冲区送入网卡发送缓冲区,或从网卡接收缓冲区直接送入应用内存,极大提升了大数据量传输的效率。

8. 性能优化实践

8.1 中断合并与NAPI

New API (NAPI) 是Linux为应对高速网络数据流而引入的中断+轮询混合模式。它在高流量时禁用中断,转而由内核主动轮询网卡接收队列,大幅降低了中断处理开销。

// NAPI处理循环的简化示意

void net_rx_action(struct softirq_action *h)

{

struct list_head *list = &__get_cpu_var(softnet_data).poll_list;

while (!list_empty(list)) {

struct napi_struct *n = list_first_entry(list,

struct napi_struct, poll_list);

int work = 0;

int weight = n->weight;

// 调用驱动注册的poll函数处理数据包

work = n->poll(n, weight);

if (work < weight) {

// 处理完成(工作量未达到配额),退出轮询模式

__napi_complete(n);

}

}

}

现代服务器网卡支持多队列(Multi-Queue),每个队列可由不同的CPU核心处理,完美适配多核系统。结合RSS(接收端缩放)哈希,可以将不同网络流分散到不同队列,实现并行处理。

# 查看网卡支持的最大队列数

ethtool -l eth0

# 设置启用8个组合队列(收发同队列)

ethtool -L eth0 combined 8

# 配置RSS哈希使用的字段(例如根据UDP的IP和端口进行哈希)

ethtool -N eth0 rx-flow-hash udp4 sdfn

9. 安全考量与基础防护

9.1 MAC地址欺骗防护

恶意用户可能伪造源MAC地址进行攻击。虽然MAC地址过滤不能完全阻止高手,但能增加攻击门槛。

# 设置静态MAC地址并关闭地址生成模式

ip link set dev eth0 address 00:11:22:33:44:55

ip link set dev eth0 addrgenmode none

# 使用ebtables(二层防火墙)丢弃非指定源MAC的帧

ebtables -A FORWARD -s ! 00:11:22:33:44:55 -j DROP

9.2 VLAN隔离

利用VLAN在二层实现网络逻辑隔离,是构建安全网络架构的基础。

# 在eth0上创建两个VLAN子接口

ip link add link eth0 name eth0.100 type vlan id 100

ip link add link eth0 name eth0.200 type vlan id 200

# 在桥接设备上配置VLAN过滤(假设有一个桥br0)

bridge vlan add dev eth0 vid 100

bridge vlan add dev eth0 vid 200

# 注:通常eth0.100和eth0.200作为vlan接口接入桥,而非eth0本身。

10. 总结

10.1 核心概念回顾

| 概念 |

形象比喻 |

核心作用 |

关键技术点 |

| MAC地址 |

车辆VIN号 |

全球唯一的设备硬件标识 |

48位,OUI+序列号,固化 |

| 以太网帧 |

标准快递箱 |

数据链路层传输单元 |

目的/源MAC,类型,数据,CRC |

| MAC地址表 |

交通导航图 |

交换机/网桥的转发决策依据 |

动态学习,老化机制,泛洪 |

| VLAN |

大楼内分公司 |

逻辑网络隔离与广播域控制 |

802.1Q标签,VLAN ID |

| 链路聚合 |

多车道高速 |

增加带宽,提供冗余 |

LACP协议,负载均衡算法 |

10.2 Linux MAC层架构精髓

- 抽象与统一:通过

net_device结构体抽象千差万别的物理和虚拟网络设备,为上层提供一致的操作接口。

- 性能与扩展:广泛运用无锁设计、零拷贝、NAPI、多队列等机制,以满足从嵌入式设备到数据中心核心交换机的高性能需求。

- 灵活与可控:支持多种工作模式(如桥接、MACVLAN、VLAN),并可通过

ethtool、ip、tc等工具进行精细配置。

- 安全与可靠:提供MAC地址过滤、VLAN隔离等基础安全机制,并通过CRC校验、链路聚合冗余等保障数据传输的可靠性。