在针对某教育系统进行安全测试时,发现其登录页面并对其进行了初步的信息收集。通过分析,掌握了该系统账号密码的组成规则(账号为固定格式,密码为“Aa1”加特定后缀)。

一、低权限入口获取

根据获得的密码规则,尝试对一批账号进行弱口令爆破,成功获取到一个低权限账户并登录系统。初步观察,该系统为Java技术栈构建,这类应用通常需重点关注越权与未授权访问类漏洞。

二、信息收集与思路转换

在低权限账户下进行细致探索,未能发现明显的功能越权点,常规的GET请求参数也未暴露出问题。

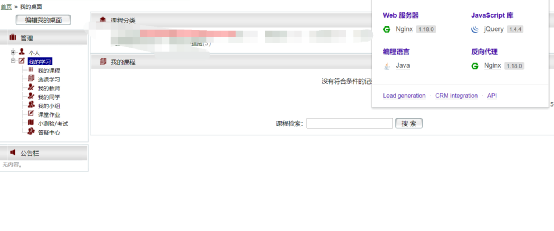

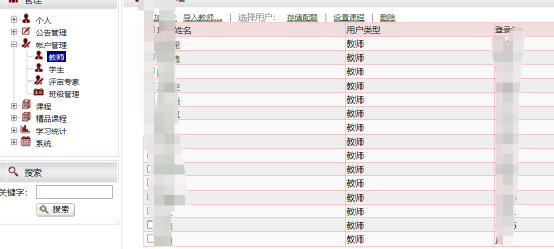

当常规测试陷入僵局时,转换了思路:如果能够获得一个高权限(如管理员)账户,就能观察到更多功能菜单和操作接口,从而可能发现更具危害的漏洞。于是,尝试在系统的各个页面寻找可能暴露的用户名信息。

三、发现未授权访问点

在根据收集到的疑似管理员用户名准备进行爆破时,浏览器地址栏中的一个URL引起了注意。其结构包含一个url参数,指向系统内部功能页面。

http://xxxxx.xxxxx.edu.cn/xxxxxx/frame.htm?title=&url=http://xxxxx.xxxxx.edu.cn/xxxxxx /common/user_xxxxxx/&plug_in_js=&system_owner_app=/xxxxxx&_system_todo=newReceiver(true)

这立刻让人联想到未授权访问漏洞。随即使用另一个未登录的浏览器会话直接访问该URL,果然成功打开了页面,确认存在未授权访问漏洞。既然框架层面存在此类问题,意味着该系统在Web端可能还存在其他安全缺陷。当前目标明确为:获取高权限账户,并利用其身份寻找更多可被未授权访问的高危功能接口。

四、获取高权限账户并测试Cookie伪造

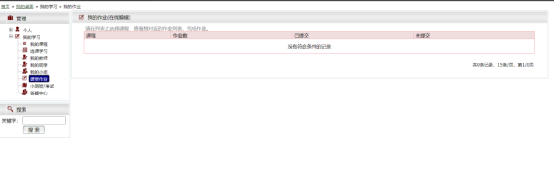

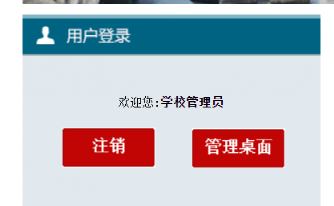

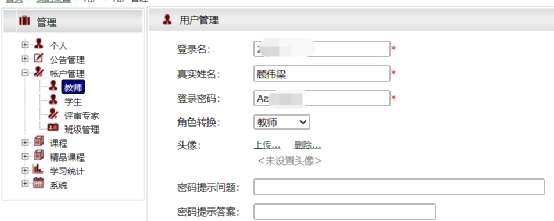

利用已知的密码规则,对收集到的管理员用户名进行弱口令尝试,最终成功爆破出一个管理员账户。

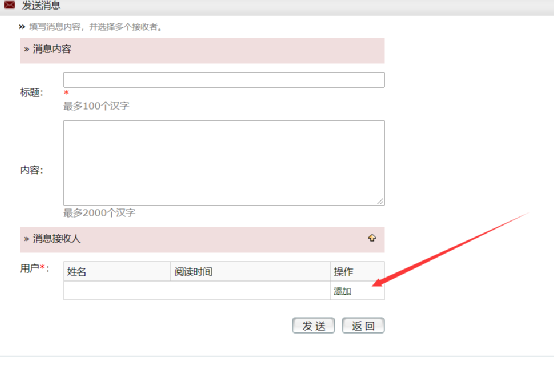

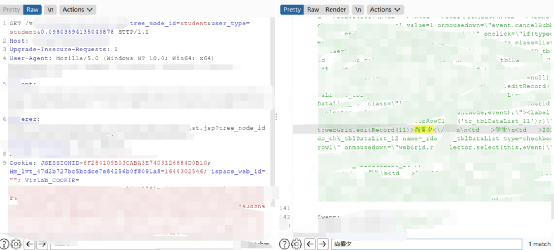

获得管理员权限后,立即测试之前发现的“账户管理”等功能页面是否存在未授权访问,但发现直接访问会被拒绝。然而,在测试过程中,通过对比有Cookie和无Cookie的访问请求,发现了Cookie伪造的可能性。

当携带有效的登录Cookie访问时,请求成功。

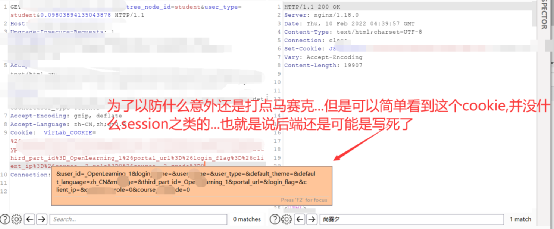

通过逐步删除请求中的Cookie字段进行测试,最终定位到系统进行权限校验所依赖的关键Cookie。这意味着,只要能够伪造这个特定Cookie的值,即可绕过登录验证,直接以对应权限访问系统功能。

后续的测试便围绕Cookie伪造展开,成功实现了权限绕过。至此,该系统的关键安全漏洞被验证。

五、漏洞复现与总结

更值得关注的是,此漏洞模式具有通用性。更换到同一系统的其他功能模块URL进行测试,Cookie伪造的方法依然有效,实现了“通杀”。

本次渗透测试思路总结:

- 信息收集与规则利用:首先通过信息收集获得弱口令规则,并利用该规则获取初始低权限访问点。

- 漏洞联想与发现:在测试过程中,对异常URL参数保持敏感,成功发现并验证了未授权访问漏洞。

- 权限提升与深入测试:利用规则获取高权限账户,并以高权限视角寻找更多测试入口。

- 机制绕过:在寻找高危功能未授权漏洞时,转而发现并利用了Cookie伪造这一更本质的认证绕过机制。

安全启示:

- 对于Java等构建的中后台Web应用,除了关注常见的SQL注入、XSS外,应将越权(水平/垂直) 和未授权访问作为测试重点。

- 渗透测试贵在细心,任何一个异常的参数、链接或响应都可能是突破的关键。

- 认证与会话管理机制(如Cookie、Token)的实现缺陷,往往会导致严重的权限绕过问题,这是在网络安全测试中需要深入验证的核心环节之一。

|