漏洞发现与初步渗透

选择某省教育厅作为挖掘目标,首先进行常规的资产收集与探活。在访问其中一个系统时,发现了一个后台登录入口。

该系统登录界面未设置验证码,且页面存在“管理后台”等字样,这类目标往往存在较高的安全风险。尝试使用弱口令进行爆破。最终,成功以用户名 xxx 和密码 123456 登录系统。

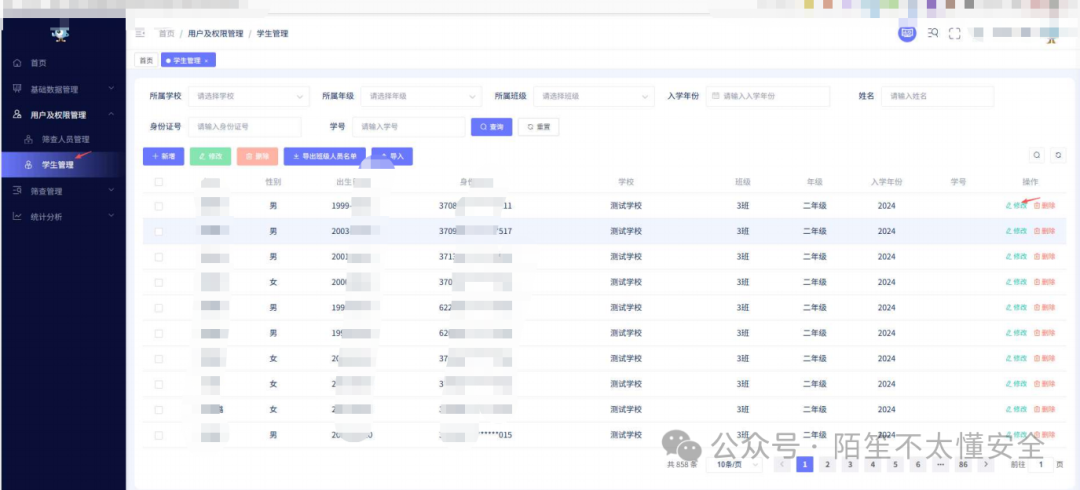

登录后台后,可见部分敏感信息(如姓名、身份证号)已做脱敏处理。

漏洞一:IDOR导致敏感信息泄露

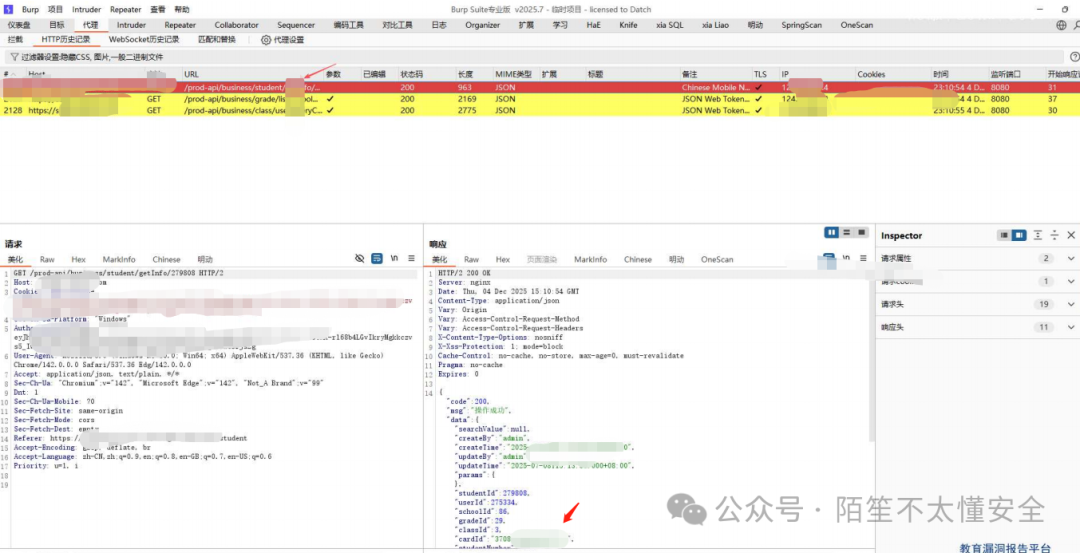

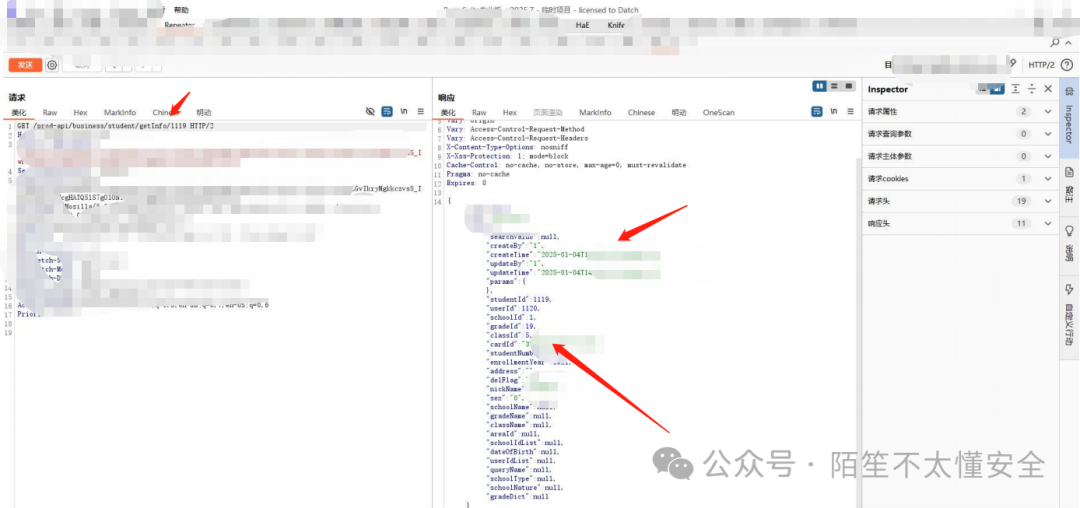

进入“学生管理处”模块,点击任意学生的“修改”按钮,同时使用 Burp Suite 进行抓包。

Burp Suite 捕获到的数据包如下,将其发送至重发模块(Repeater):

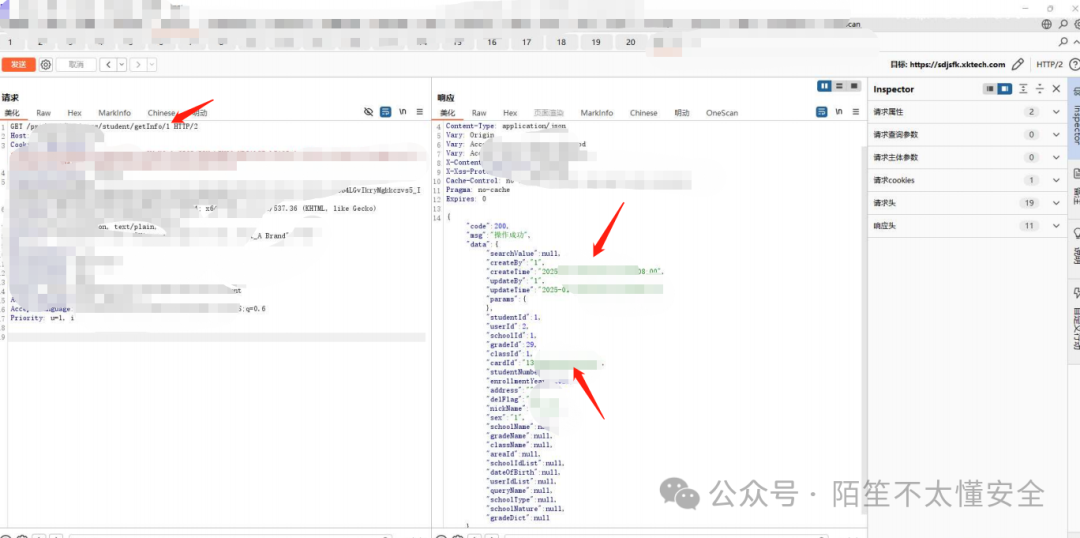

分析请求参数,发现其中包含一个关键的用户标识 id。尝试修改此 id 值为其他数字(例如邻近值),重放请求。

响应成功返回了其他用户的完整敏感信息,包括未脱敏的姓名、身份证号、手机号等。这证实存在不安全的直接对象引用(IDOR)漏洞。通过编写脚本遍历 id 参数,即可批量获取系统中所有学生的敏感信息。实际测试中,通过此方式可获取数万条包含三要素的完整数据。

漏洞二:水平越权修改任意用户密码

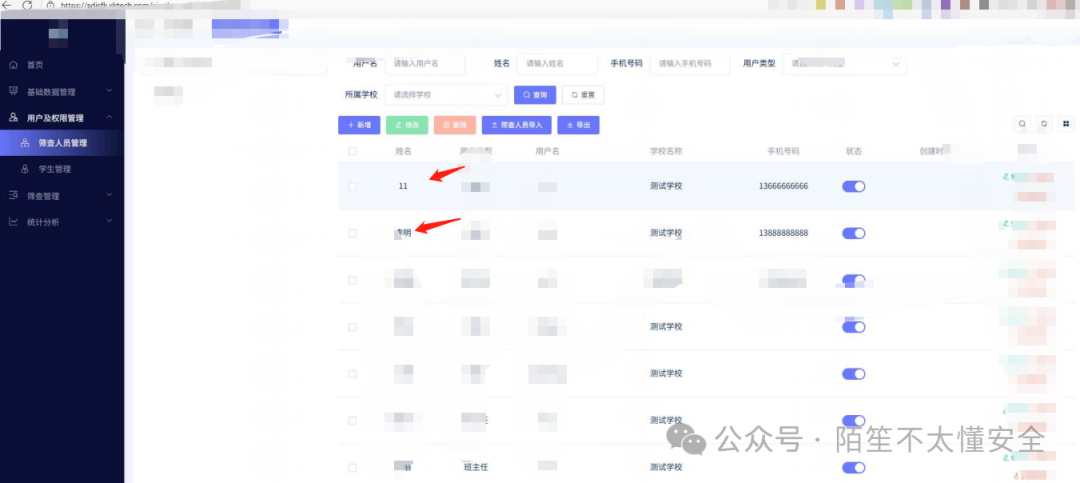

在后台的“人员管理处”模块,首先创建两个测试用户(例如用户111和用户222)。

-

使用用户111登录。

-

进入用户管理功能,尝试修改用户111自身的密码,并在点击“修改”时抓包。

-

从请求包中记录下用户111对应的 userid 值,然后丢弃该数据包(不执行修改)。

-

退出登录,改用用户222登录。

-

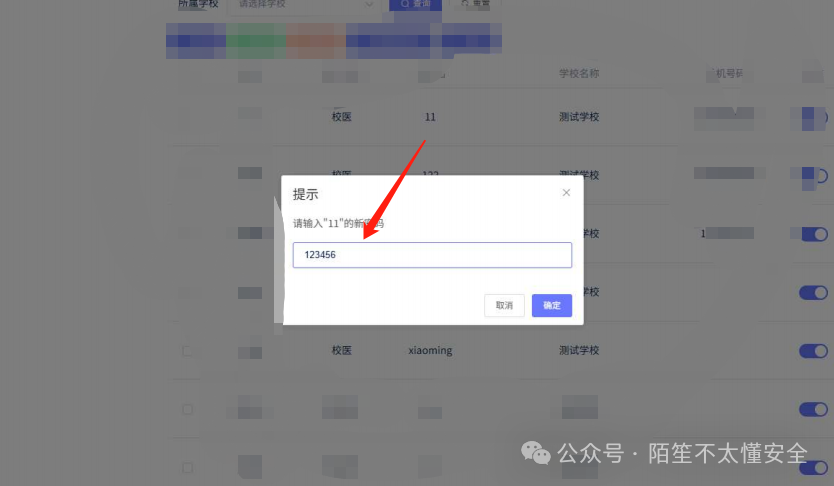

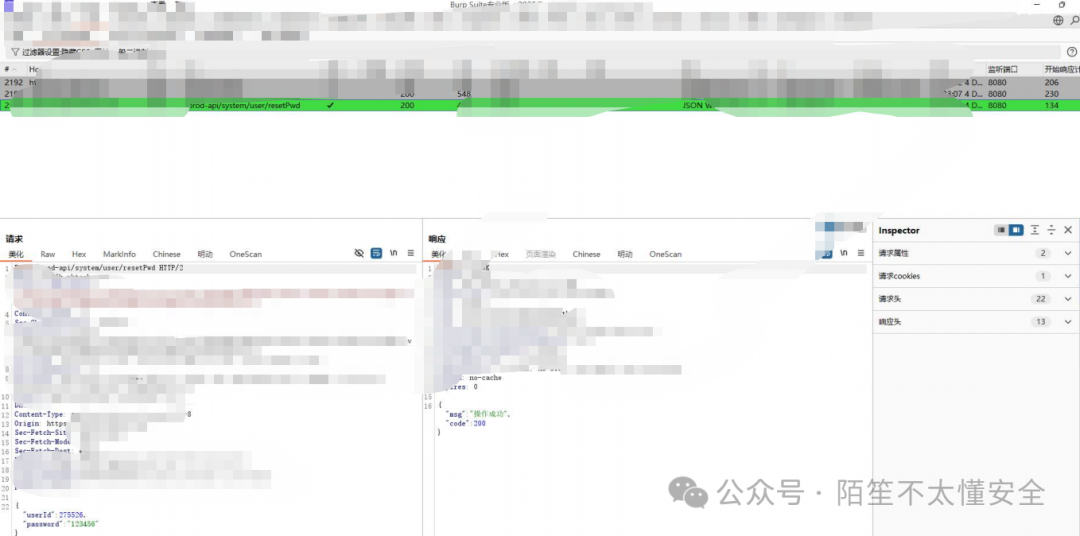

同样进入用户管理,尝试修改用户222自身的密码并抓包。

-

在抓到的请求包中,将 userid 参数的值替换为之前记录的用户111的 userid,然后放行该数据包。

-

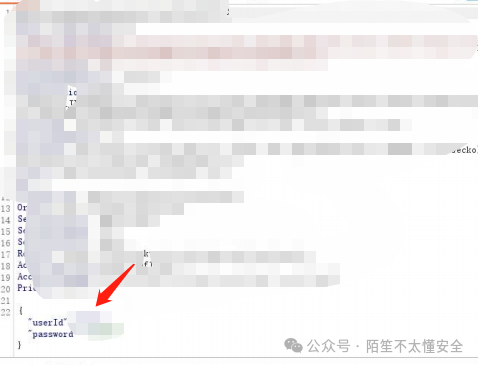

观察响应,提示修改成功。这表明存在水平越权漏洞,低权限用户(用户222)可以修改其他同等权限甚至更高权限用户(用户111)的密码。

-

使用修改后的新密码,可以成功登录用户111的账户,验证了越权漏洞的利用有效性。

总结

本次挖掘针对教育系统,发现了两个高危漏洞:一是通过IDOR漏洞可枚举并泄露大量学生敏感信息;二是通过水平越权漏洞可篡改任意后台用户密码,导致权限失控。这两个漏洞均为逻辑漏洞的典型代表,开发者在进行功能设计时,必须对每一个访问请求执行严格的权限与归属校验。 |