一、什么是内网渗透

内网渗透,通常是指攻击者在已取得目标网络内部某台主机初步访问权限的前提下,进行的一系列旨在扩大控制范围、窃取敏感数据或建立持久化通道的攻击活动。它与外部网络渗透的核心区别在于,攻击起点位于防御体系(如防火墙)的内部,因此可以规避许多边界安全设备的检测,直接针对内部脆弱的服务和配置进行利用。

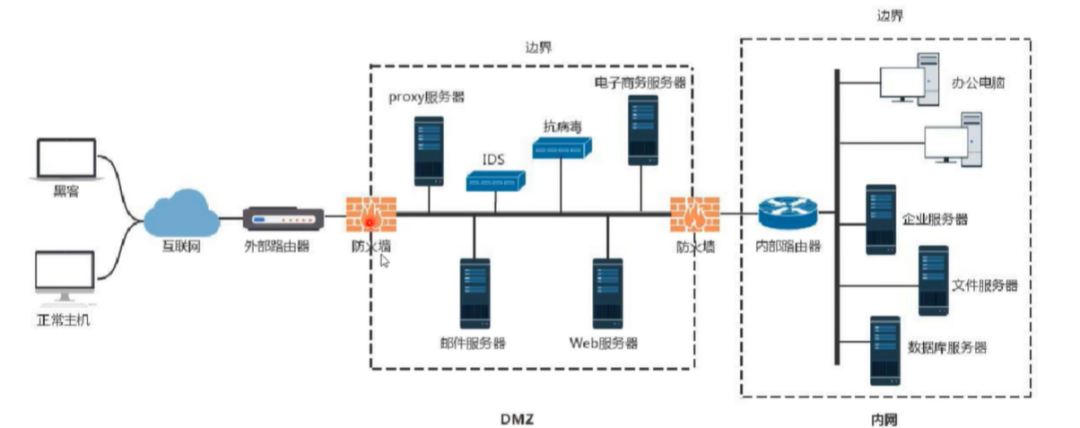

一次典型的内网横向渗透过程遵循着清晰的步骤。下方是一张典型的包含DMZ区的企业网络拓扑示意图,可以帮助我们理解内网渗透发生的上下文环境。

其攻击链通常包括以下关键阶段:

- 获取初始访问权限:通过社会工程学、漏洞利用(如Web应用漏洞)或钓鱼邮件等方式,成功在目标内网的一台主机上建立据点。

- 侦察和信息收集:立足后,首要任务是摸清所处环境。这包括收集网络结构、存活主机、用户账户、共享资源、已安装软件及安全策略等信息。

- 横向移动:利用收集到的信息(如弱口令、漏洞、凭证等),尝试从一个受控主机移动到网络内的其他主机,扩大控制面。掌握基础的Python编程能力,有助于自动化完成此类任务。

- 权限提升:在横向移动到的目标主机上,将现有用户权限(如普通用户)提升至更高权限(如系统管理员),以获得对主机的完全控制。

- 持久化驻留:在关键主机上植入后门、创建隐藏账户或计划任务等,确保即使初始入侵点被修复,攻击者仍能维持访问权限。

- 达成目标:最终执行数据窃取、系统破坏或作为跳板进行更深层次攻击等恶意行为。

核心概念解析

- 内网:指组织内部的私有网络,与外网通过防火墙等设备隔离,用于内部办公、数据传输和资源共享。

- 域环境:在Windows网络架构中,通过Active Directory服务实现集中化管理。域内所有计算机和用户账户由域控制器统一认证和管理。

- 域控制器:是域环境的核心服务器,运行Active Directory服务,负责存储所有域账户信息、执行身份验证和强制实施安全策略。

二、内网信息收集实战

成功进入内网后,首要任务是进行信息收集,这决定了后续攻击的走向和效率。

1. 判断当前主机是否在域中

在Windows命令行中,可以使用 net view 命令来探查域信息。

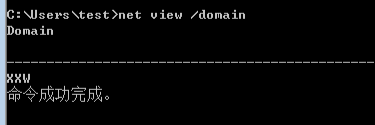

执行以下命令查看当前网络中存在哪些域:

net view /domain

若主机已加入域,通常能看到域名。下图展示了成功返回域名的示例:

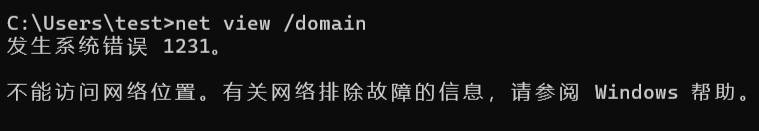

如果命令执行失败或提示“发生系统错误 1231”(如下图),则很可能表示当前主机处于工作组环境,而非域环境。

2. 收集详细网络与系统信息

无论是否在域中,全面收集当前主机的信息都至关重要。这要求测试者对网络/系统有深入的理解。

通过以上信息,可以明确判断主机所处的网络环境。如果发现“域”字段不为空,则确认已身处域环境,可以展开针对域的攻击。

3. 定位域控制器

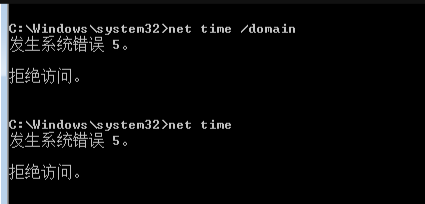

在域环境中,找到域控制器是核心目标之一。传统方法是使用 net time 命令:

net time /domain

此命令会查询域控制器的时间。但如果当前用户权限不足,可能会遇到“拒绝访问”的错误。

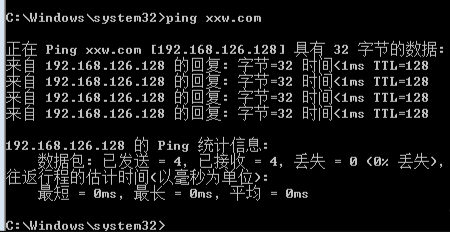

一个更通用的方法是直接ping域名。在域环境中,域名通常会解析到域控制器的IP地址。

ping 你的域名.com

4. 探查网络连接与开放端口

了解当前主机与其他系统的通信情况,能发现潜在的攻击路径或高价值目标。netstat 命令是完成此项工作的利器。

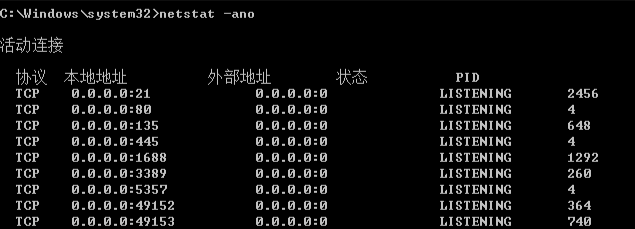

执行 netstat -ano 可以查看所有活动的网络连接、监听端口以及对应的进程ID。

-a: 显示所有连接和监听端口。-n: 以数字形式显示地址和端口号。-o: 显示拥有每个连接的进程ID。

分析结果时,应特别关注:

- 与内部其他IP地址建立的连接。

- 正在监听的内网端口(如数据库端口、文件共享端口等)。

- 可疑的对外连接。

三、网络安全学习路径参考

掌握内网渗透技术需要系统性的知识体系。下图展示了一个从基础到进阶的网络安全学习路线,涵盖了从操作系统、编程语言到渗透测试技术的完整路径,为希望深入安全/渗透领域的学习者提供了清晰的指引。

|