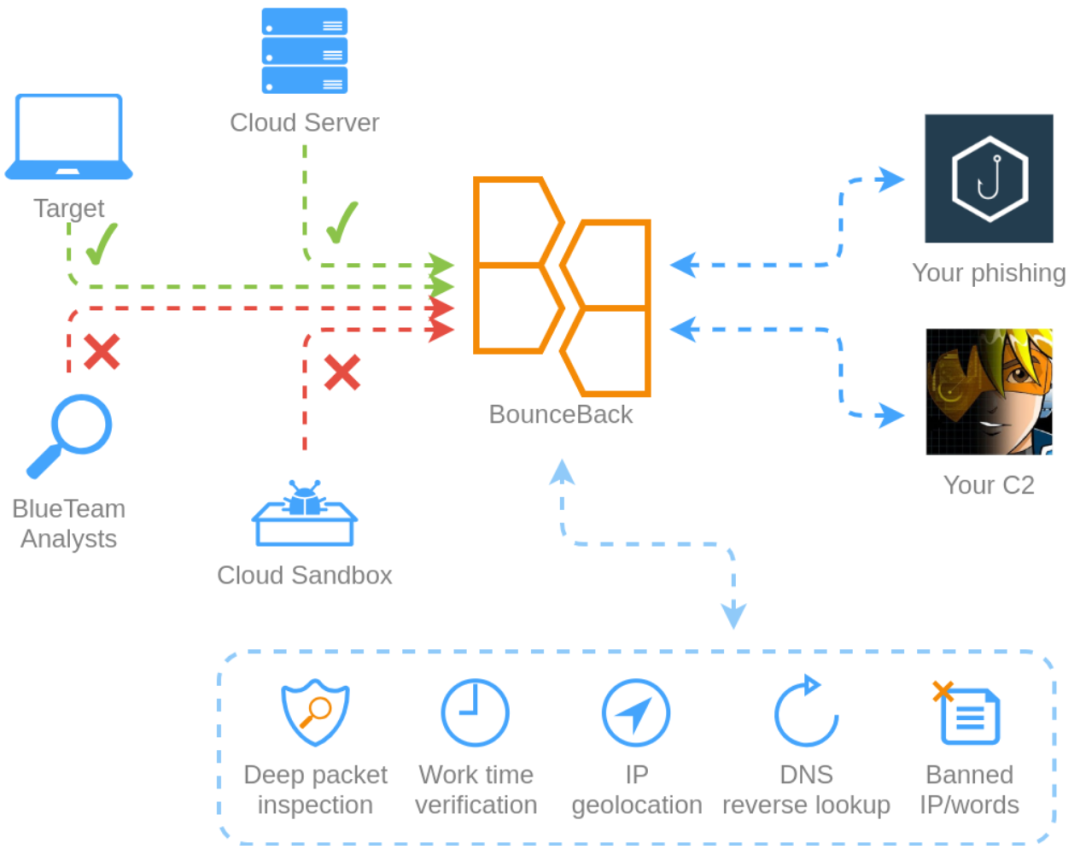

BounceBack 是一款功能强大的反向代理工具,集成了 Web 应用防火墙(WAF)能力。其设计初衷在于帮助安全研究人员隐藏 C2 服务器、钓鱼站点等基础设施,有效规避来自蓝队、自动化沙箱及扫描器的探测与攻击。通过其内置的多层过滤流水线对流量进行实时分析,BounceBack 能够精准识别并阻挡非法访问,确保关键工具的安全与隐蔽。

核心特性

- 高度可定制的过滤流水线:支持基于布尔逻辑的规则链配置,可深度定制流量过滤策略,足以应对专业蓝队的细致审查,将你的基础设施完美隐藏。

- 易于扩展的项目结构:代码结构清晰,便于安全工程师为其所使用的特定 C2 框架定制和添加专属的检测规则。

- 集成化的威胁情报:内置并维护了与主流 IT 安全厂商关联的大规模 IPv4 地址池与范围黑名单。结合 IP 过滤器,可主动阻止这些可疑来源访问或攻击你的设施。

- 灵活的 C2 配置文件验证:内置的 C2 配置解析器能够根据预定义的 Cobalt Strike 等工具配置,验证入站 HTTP 流量的合法性,直接拒绝无效或伪造的通信数据包。

- 开箱即用的域名前置支持:原生支持域名前置技术,能够更好地伪装流量,使基础设施更难被溯源和识别。

- 基于地理位置与反向 DNS 的过滤:支持将请求者的 IP 地址与 IP 地理定位数据库、反向 DNS 查询结果进行比对,并通过正则表达式进行匹配。利用此功能,可以按公司、国家、城市或域名等条件,灵活地允许或拒绝外部节点的连接。

- 时间窗口访问控制:可以基于任意时间段设置允许或拒绝规则,例如,你可以轻松配置“仅在工作时间允许访问”的过滤器。

- 多代理实例支持:单个 BounceBack 实例可以同时运行多个代理,每个代理均可独立配置协议、监听端口和过滤规则链。

- 详尽的日志记录:提供详细的日志机制,记录所有接收到的请求和系统事件。这对于分析蓝队的攻击模式、进行行为研判以及调试过滤规则问题至关重要。

规则系统

规则系统是 BounceBack 实现流量匹配与过滤的核心。目前,工具支持以下几种规则类型:

- 基于布尔逻辑的规则组合(与、或、非)

- IP 地址与子网匹配

- IP 地理定位信息字段检查

- 反向 DNS 查询域名探测

- 原始数据包正则表达式匹配

- 基于 C2 配置文件的流量验证

- 工作时间/非工作时间规则

用户可以根据需要轻松添加自定义规则,只需注册相应的 RuleBaseCreator 或 RuleWrapperCreator 即可。具体实现范例可参考项目内已创建的规则生成器。

代理配置

代理部分用于定义 BounceBack 的监听端点、代理协议以及组织过滤规则的流水线。目前支持的协议包括:

- HTTP/HTTPS:用于代理 Web 类基础设施的通信。

- DNS:用于支持 DNS 隧道通信。

- 原始 TCP/UDP:支持带 TLS 加密或不带加密的原始 TCP 通信,以及基于 UDP 的自定义协议。

添加自定义协议支持非常简单,只需在协议管理器中注册新类型。现有协议的实现示例可以在项目代码库中找到。通过合理配置代理和规则,红队可以构建起一道坚固的防线,这对于现代渗透测试团队的基础设施安全来说是一个强有力的增强。 |