Kimsuki,也被称为APT43或APT-X,是一个据信由朝鲜支持的高级持续性威胁(APT)组织。其活动最早可追溯到2012年,主要服务于朝鲜的战略情报收集目标,行动轨迹与朝鲜侦察总局(RGB)的任务高度重合。除了针对韩国、美国及其盟友政府、学术机构和智库的传统间谍活动外,该组织也涉足网络犯罪,以筹措维持其战略情报活动的资金。

组织概况与活动目标

该组织的技术能力被认为属于中等水平,但其社会工程学策略却相当高超且极具针对性。其核心目标在于窃取战略情报和进行间谍活动。

目标行业

涵盖航空航天、国防、政府、高科技制造、研究、电信等多个关键领域。

目标国家与地区

主要攻击范围包括美国、韩国、日本、越南、泰国等亚太国家,以及比利时、德国、法国、意大利等众多欧洲国家,呈现出全球化的攻击态势。

攻击面与技术栈

- 目标技术:办公套件软件、操作系统、Web应用程序是其常见的攻击切入点。

- 常用工具:包括PowerShell、MSHTA、WMIC、Certutil、BITSAdmin等合法的系统管理工具,以增强隐蔽性。

- 核心恶意软件:包括BabyShark、AppleSeed (KGH_SPY)、AlphaSeed、GoldDragon以及一系列自定义的钓鱼框架、凭证窃取程序和轻量级下载器。

攻击流程与近期战术演变

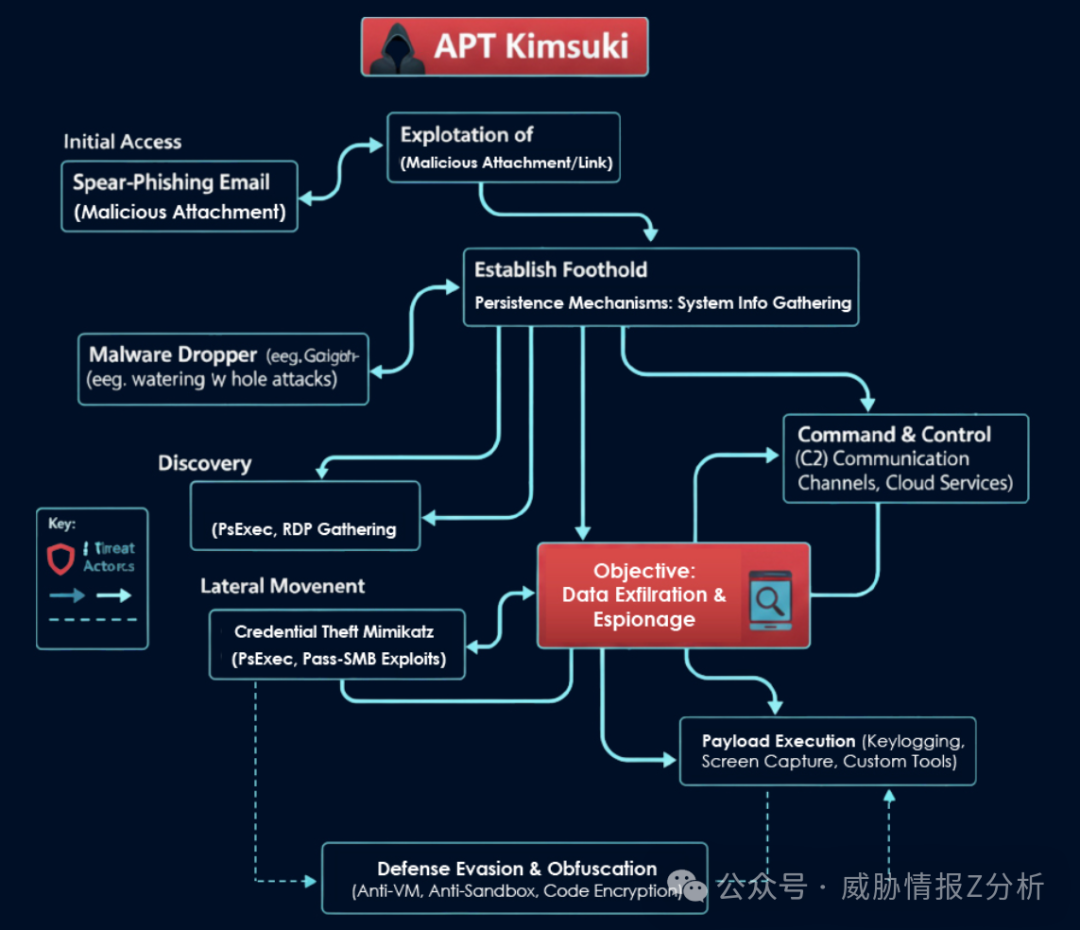

下图清晰地展示了Kimsuki典型的攻击杀伤链:

近期,该组织的攻击策略呈现出一些值得关注的新趋势:

- 转向“以身份为中心”的间谍活动:攻击重点从部署复杂的恶意软件,转变为优先窃取用户凭证(如邮箱、云账户密码)。这种方式能提供持久、低检测率的访问权限,尤其针对外交、学术和政府目标。

- 利用二维码进行网络钓鱼:攻击者在邮件或文档中嵌入恶意二维码,诱导用户(特别是使用移动设备)扫描并访问伪造的登录页面,从而绕过企业级的安全检测。

- 拓展移动端攻击:通过钓鱼网站和二维码分发恶意Android应用,用于拦截凭证(甚至包括受多因素认证保护的账户)并进行持续监控。

- 轻量级后门持续活跃:BabyShark、AppleSeed等后门程序因其小巧隐蔽,仍是其进行系统侦察、键盘记录、屏幕截图和数据窃取的核心工具。

战术与战略层面的趋势:

- 偏好账户入侵而非终端控制:直接窃取电子邮件和云服务身份,访问敏感数据和通信,减少在受害主机上留下痕迹。

- 转向低可见性交互环境:更多地利用移动设备和Web登录门户与受害者交互,降低对漏洞利用的依赖,延长潜伏时间。

- 采用多渠道社交工程:结合电子邮件、社交媒体和即时通讯工具建立信任关系。

- 滥用“生活在地面上”技术:最大化利用操作系统原生工具(LOLBins)来执行恶意操作。

- 增强基础设施韧性:利用被入侵的合法服务器和云服务来构建命令与控制(C2)通道,提升对抗打击的能力。

已知漏洞利用与ATT&CK技战术

已利用的高危漏洞

| CVE ID |

受影响产品 |

CVSS评分 |

| CVE-2017-11882 |

微软办公软件 |

7.8 |

| CVE-2019-0708 |

远程桌面服务 |

9.8 |

基于MITRE ATT&CK框架的TTP映射

下表详细列出了Kimsuki组织在各攻击阶段所使用的技术,对于开展威胁狩猎和恶意软件分析具有重要参考价值。

| 战术 |

ID |

技术 |

| 侦察 |

T1589.002 |

收集受害者身份信息:电子邮件地址 |

| 侦察 |

T1589.003 |

收集受害者身份信息:员工姓名 |

| 侦察 |

T1591 |

收集受害者组织信息 |

| 侦察 |

T1598 |

网络钓鱼获取信息 |

| 侦察 |

T1598.003 |

网络钓鱼获取信息:鱼叉式网络钓鱼链接 |

| 侦察 |

T1596 |

搜索开放技术数据库 |

| 侦察 |

T1593 |

搜索开放网站/域名 |

| 侦察 |

T1593.001 |

搜索开放网站/域名:社交媒体 |

| 侦察 |

T1593.002 |

搜索开放网站/域名:搜索引擎 |

| 侦察 |

T1594 |

搜索受害者拥有的网站 |

| 资源开发 |

T1583 |

获取基础设施 |

| 资源开发 |

T1583.001 |

获取基础设施:域名 |

| 资源开发 |

T1583.006 |

获取基础设施:Web 服务 |

| 资源开发 |

T1583.004 |

获取基础设施:服务器 |

| 资源开发 |

T1586.002 |

账户被盗用:电子邮件账户 |

| 资源开发 |

T1584.001 |

基础设施受损:域名 |

| 资源开发 |

T1587 |

发展能力 |

| 资源开发 |

T1587.001 |

开发能力:恶意软件 |

| 资源开发 |

T1585 |

建立账户 |

| 资源开发 |

T1585.001 |

创建账户:社交媒体账户 |

| 资源开发 |

T1585.002 |

创建账户:电子邮件账户 |

| 资源开发 |

T1588.002 |

获取能力:工具 |

| 资源开发 |

T1588.003 |

获取功能:代码签名证书 |

| 资源开发 |

T1588.005 |

获取能力:漏洞利用 |

| 资源开发 |

T1608.001 |

舞台功能:上传恶意软件 |

| 初始访问 |

T1133 |

外部远程服务 |

| 初始访问 |

T1190 |

利用面向公众的应用程序 |

| 初始访问 |

T1566 |

网络钓鱼 |

| 初始访问 |

T1566.001 |

网络钓鱼:鱼叉式网络钓鱼附件 |

| 初始访问 |

T1566.002 |

网络钓鱼:鱼叉式网络钓鱼链接 |

| 初始访问 |

T1078.003 |

有效账户:本地账户 |

| 执行 |

T1059.001 |

命令和脚本解释器:PowerShell |

| 执行 |

T1059.003 |

命令和脚本解释器:Windows 命令外壳 |

| 执行 |

T1059.005 |

命令和脚本解释器:Visual Basic |

| 执行 |

T1059.006 |

命令和脚本解释器:Python |

| 执行 |

T1059.007 |

命令和脚本解释器:JavaScript |

| 执行 |

T1053.005 |

计划任务/作业:计划任务 |

| 执行 |

T1204.001 |

用户执行:恶意链接 |

| 执行 |

T1204.002 |

用户执行:恶意文件 |

| 防御闪避 |

T1562.004 |

削弱防御:禁用或修改系统防火墙 |

| 防御闪避 |

T1656 |

冒充 |

| 防御闪避 |

T1070.004 |

移除指示器:文件删除 |

| 防御闪避 |

T1070.006 |

指示器移除:Timestomp |

| 防御闪避 |

T1036.004 |

伪装:伪装任务或服务 |

| 防御闪避 |

T1036.005 |

伪装:匹配合法资源名称或位置 |

| 防御闪避 |

T1112 |

修改注册表 |

| 防御闪避 |

T1027 |

混淆文件或信息 |

| 防御闪避 |

T1027.002 |

混淆文件或信息:软件打包 |

| 防御闪避 |

T1055 |

过程注入 |

| 防御闪避 |

T1055.012 |

工艺注射:工艺空心化 |

| 防御闪避 |

T1620 |

反射代码加载 |

| 防御闪避 |

T1553.002 |

颠覆信任控制:代码签名 |

| 防御闪避 |

T1218.005 |

系统二进制代理执行:Mshta |

| 防御闪避 |

T1218.010 |

系统二进制代理执行:Regsvr32 |

| 防御闪避 |

T1218.011 |

系统二进制代理执行:Rundll32 |

| 防御闪避 |

T1205 |

交通信号 |

| 防御闪避 |

T1550.002 |

使用备用身份验证材料:传递哈希值 |

| 凭证访问 |

T1557 |

中间人 |

| 凭证访问 |

T1555.003 |

从密码存储中获取凭据:从 Web 浏览器获取凭据 |

| 凭证访问 |

T1003.001 |

操作系统凭证转储:LSASS 内存 |

| 凭证访问 |

T1056.001 |

输入捕获:键盘记录 |

| 凭证访问 |

T1111 |

多因素身份验证拦截 |

| 指挥与控制 |

T1071.001 |

应用层协议:Web协议 |

| 指挥与控制 |

T1071.002 |

应用层协议:文件传输协议 |

| 指挥与控制 |

T1071.003 |

应用层协议:邮件协议 |

| 指挥与控制 |

T1219.002 |

远程访问工具:远程桌面软件 |

| 指挥与控制 |

T1105 |

入口工具转移 |

| 指挥与控制 |

T1102.001 |

网络服务:死信箱解析器 |

| 指挥与控制 |

T1102.002 |

网络服务:双向通信 |

| 渗漏 |

T1041 |

C2通道渗漏 |

| 渗漏 |

T1567.002 |

通过 Web 服务进行数据泄露:数据泄露到云存储 |

| 影响 |

T1657 |

金融盗窃 |

总结与防护思考

Kimsuki(APT43)作为一支活跃的朝鲜背景威胁力量,其攻击手段正在不断演进,更加注重隐蔽性和持久性。从传统的漏洞利用+恶意软件载荷模式,向以身份凭证窃取为核心、滥用合法工具、融合移动端攻击手段的混合模式转变。防御者需要重点关注鱼叉式钓鱼邮件的检测、凭证安全保护、对合法工具异常使用的监控,以及对移动设备接入企业网络的安全管理。

了解和分享这些高级威胁组织的技术细节,是提升整体网络安全水位的关键。你可以在云栈社区的安全/渗透/逆向板块,找到更多关于威胁分析、漏洞研究和防御技术的深度讨论与资源。 |