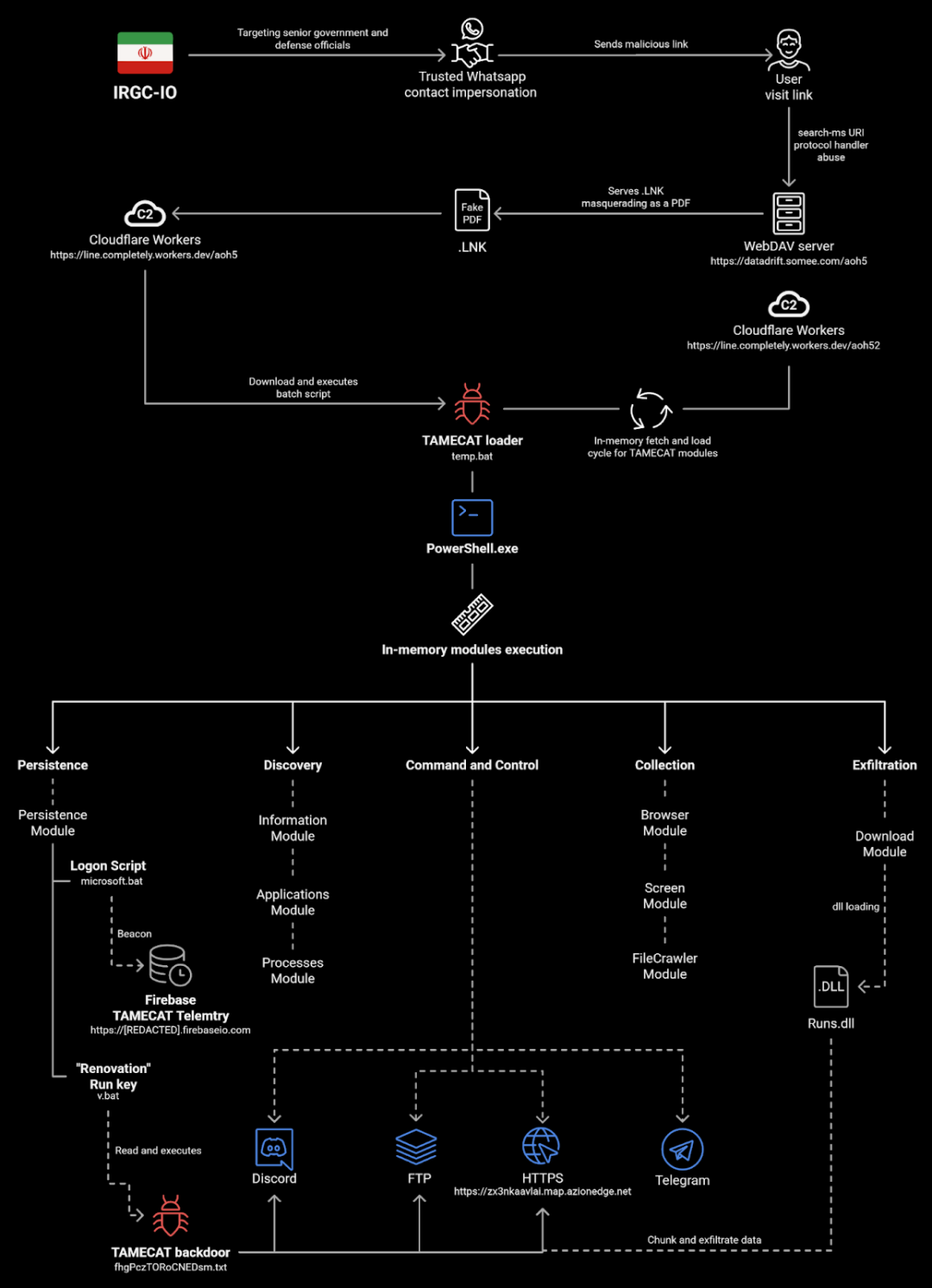

一项针对国防与政府高级官员的复杂网络间谍活动,其幕后黑手被证实是隶属于伊朗伊斯兰革命卫队(IRGC)的国家级APT组织——APT42。此次攻击的核心武器是一款名为TAMECAT的模块化PowerShell后门,其设计旨在隐秘窃取敏感数据并规避常规安全检测。

Pulsedive威胁研究团队依据以色列国家数字局发布的最新分析报告,详细拆解了这款“无文件”恶意软件的运作机制。如果你对类似的攻击手法和恶意软件分析感兴趣,可以持续关注相关技术社区的深度研究。

长期潜伏的社会工程攻击

与追求短期破坏的“打了就跑”式攻击不同,APT42展现出了惊人的耐心。该组织擅长采用精心策划的社会工程学手段,首先与目标建立信任关系。他们通常会伪装成WhatsApp等即时通讯平台上可信的联系人,在获得目标信任后才发起真正的攻击。

“该组织通过长期社会工程与受害者建立信任关系,随后才渗透其系统环境。”

—— Pulsedive 威胁研究团队 / 以色列国家数字局

这种人本导向的攻击模式极其有效,能够诱使身处关键岗位的高价值目标主动点击恶意链接,从而轻松绕过基于边界的传统防御体系。

内存驻留的模块化恶意框架

一旦攻击者成功渗透,便会部署TAMECAT后门。这个基于PowerShell构建的恶意框架主要驻留在内存中运行,分析显示其工具集专为情报收集而设计。

“以色列国家数字局披露了 TAMECAT 内存模块的详细功能,包括通过远程调试从 Microsoft Edge 提取数据、屏幕截图以及暂停 Chrome 进程实施数据收集。”

—— Pulsedive 威胁研究团队

TAMECAT 功能细节图 来源:以色列国家国防局

该恶意软件采用高度模块化的设计,攻击者可以按需启用特定功能,目前已识别的关键模块包括:

- 浏览器模块:窃取 Chrome、Edge 和 Firefox 浏览器的 cookies 及历史记录。

- 屏幕模块:捕获受害者桌面截图。

- 文件爬虫模块:扫描文件系统,获取目标文档。

多阶段感染链与隐蔽通信

整个感染链始于一个对受害者设备执行“健康检查”的VBScript文件。它会扫描系统中已安装的杀毒软件,并根据扫描结果决定后续操作——如果发现存在 Windows Defender,则通过 conhost 启动 PowerShell;否则会使用 curl 命令。

主要的加载器 nconf.txt 托管在 tebi.io 上,它采用了多重混淆和加密技术来隐藏真实意图。脚本通过 Gorba、Borjol 等自定义函数来处理 AES 加密和数据操作:

- AES 加密:使用硬编码的 256 位密钥(

kNz0CXiP0wEQnhZXYbvraigXvRVYHk1B)来保护配置信息和窃取的数据。

- C2 基础设施:通过 Cloudflare Workers、Discord、Telegram 和 WebDAV 服务器等多种渠道与命令控制(C2)服务器通信,这些通信流量往往被伪装成合法服务流量,极具隐蔽性。

Telegram 集成与指令控制

TAMECAT 一个非常显著的特征是其与 Telegram 的深度集成。这款恶意软件通过监听预设的 Telegram 机器人,并根据特定的关键词来触发相应操作:

- Invest:可能与有效载荷的下载相关联。

- Scene 与 Look:关联到特定工作域名的指令。

- #Journey:用于设置解密密钥。

“以色列报告显示,TAMECAT 被用于针对国防和政府高级官员的间谍活动。”

—— Pulsedive 威胁研究团队

APT42 对 TAMECAT 的运用,标志着攻击者正日益转向更为隐蔽、易于更新的模块化内存恶意软件。对于防御方而言,这一趋势凸显了持续监控 PowerShell 异常活动、以及仔细审查源自 Telegram、Cloudflare Workers 等“可信”服务的网络流量的重要性。理解此类APT组织的技战术,对于构建有效的纵深防御体系至关重要。

参考来源:

TAMECAT Exposed: APT42’s Fileless Backdoor Targets Defense Chiefs

https://securityonline.info/tamecat-exposed-apt42s-fileless-backdoor-targets-defense-chiefs/ |