Google已向Chrome稳定版推送了一项关键安全更新,旨在修复两个被评定为“高危”级别的安全漏洞。如果被成功利用,攻击者可能实现任意代码执行(ACE)或引发拒绝服务(DoS)攻击,导致浏览器乃至系统崩溃。

本次更新将Windows和macOS平台的Chrome版本提升至144.0.7559.132/.133,Linux版本则更新至144.0.7559.132。Google方面表示,这一补丁将在未来几天或几周内逐步向所有用户推送。此次修复的核心,在于解决了浏览器JavaScript引擎及视频处理库中存在的内存损坏问题。

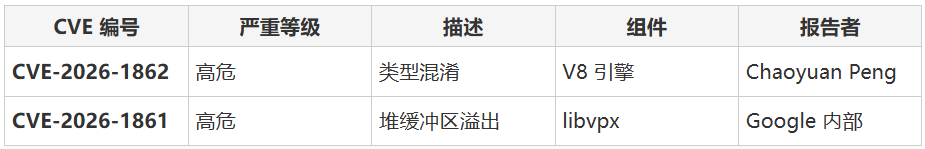

漏洞详情

此次修复的两个安全缺陷均被标记为“高危”级别。通常,攻击者需要诱导用户访问一个精心构造的恶意网站,从而在浏览器的渲染进程中触发漏洞攻击链。

CVE-2026-1862:V8 引擎类型混淆漏洞

其中最严重的漏洞存在于Google开源的高性能 JavaScript 引擎 V8 中。当引擎被欺骗,使用不兼容的类型去访问内存资源时(例如将一个整数误当作指针来处理),就会发生类型混淆(Type Confusion)漏洞。

攻击者经常利用V8引擎中的类型混淆漏洞来操控内存指针。这种操控使其能够越界读取或写入内存,最终可能导致在浏览器沙箱环境中执行任意代码。该漏洞由安全研究员Chaoyuan Peng(@ret2happy)报告。

CVE-2026-1861:libvpx 堆缓冲区溢出漏洞

第二个漏洞则位于VP8和VP9视频编码格式的参考软件库libvpx中。当进程尝试向一个固定长度的内存缓冲区(堆)写入超过其容量的数据时,就会发生堆缓冲区溢出(Heap Buffer Overflow)。

在这种场景下,攻击者可以在网页中嵌入一个畸形的视频流。当Chrome浏览器尝试使用libvpx库来处理该视频时,溢出就可能损坏堆上的相邻内存区域。这通常直接导致浏览器崩溃(实现DoS攻击),但也可能与其他漏洞利用链相结合,最终实现代码执行。

漏洞信息表

以下是本次修复的两个高危漏洞的详细信息概览:

缓解措施与更新指南

目前,Google尚未披露这两个漏洞是否已被在野利用(即0Day状态)。在绝大多数用户完成更新之前,官方会限制漏洞技术细节的公开,以防止被大规模武器化。然而,考虑到V8类型混淆和堆溢出漏洞的固有高风险特性,其被快速用于攻击的可能性依然很高。

我们强烈建议所有企业管理员和个人用户立即采取措施,更新Chrome浏览器至最新版本。你可以通过以下步骤验证并完成更新:

- 打开Chrome浏览器,点击右上角菜单(三个点)> “帮助” > “关于 Google Chrome”。

- 浏览器将自动检查并下载可用更新。请确保版本号至少为 144.0.7559.132 或更高,然后根据提示重启浏览器以完成更新。

及时保持软件更新是防御此类已知漏洞最有效、最直接的手段。对于开发者而言,理解此类内存安全漏洞的成因,也有助于在编写代码时采取更审慎的态度。如果你对浏览器安全或底层漏洞原理有更深入的兴趣,欢迎在 云栈社区 的相关板块与其他技术爱好者交流探讨。

参考来源:

Chrome Vulnerabilities Let Attackers Execute Arbitrary Code and Crash System

https://cybersecuritynews.com/chrome-vulnerabilities-arbitrary-code-2/ |