在IT基础架构领域,“安全是底线”是共识,但现实往往更为复杂。企业即使部署了昂贵的边界防火墙和全面的杀毒软件,在面对日益猖獗的勒索病毒时,仍可能陷入被动。

传统安全模型常被比喻为“鸡蛋”——外壳坚硬,内部却脆弱易攻。一旦边界防线被突破,内网对于攻击者而言便可能畅通无阻。在VMware Explore 2025上,专家们提出了一个更务实的方向:网络韧性 (Cyber Resilience)。

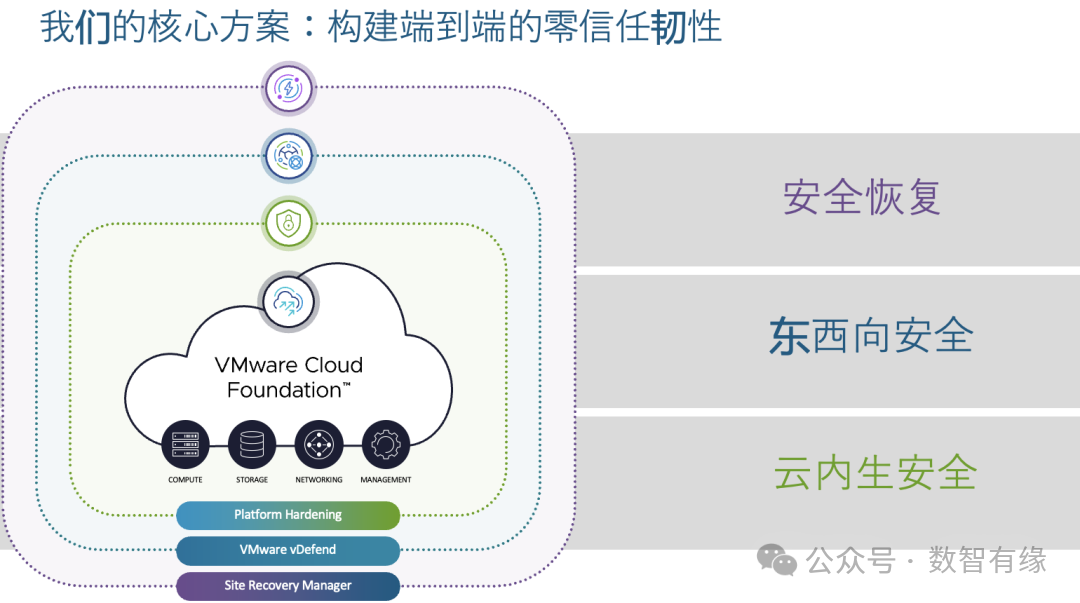

网络韧性并非依赖单一产品,而是一套端到端的立体防御体系。它将安全能力深度集成于云平台架构之中,形成了三道核心防线:

- 基础设施加固:从云底座开始,系统性减少攻击面。

- 东西向安全:在内部建立零信任机制,遏制威胁横向扩散。

- 安全恢复:为最坏情况提供可靠的数据兜底与业务恢复能力。

本文将深入解析,在VMware Cloud Foundation这一集成式私有云架构中,如何构建让勒索病毒“进得来、出不去、留不下”的纵深防御体系。

第一层防线:基础设施“出厂即加固”

许多安全事件的根源并非攻击技术高超,而在于疏漏的配置:未打补丁的ESXi主机、使用弱口令的vCenter、未加密的vMotion流量,都为攻击者敞开了大门。

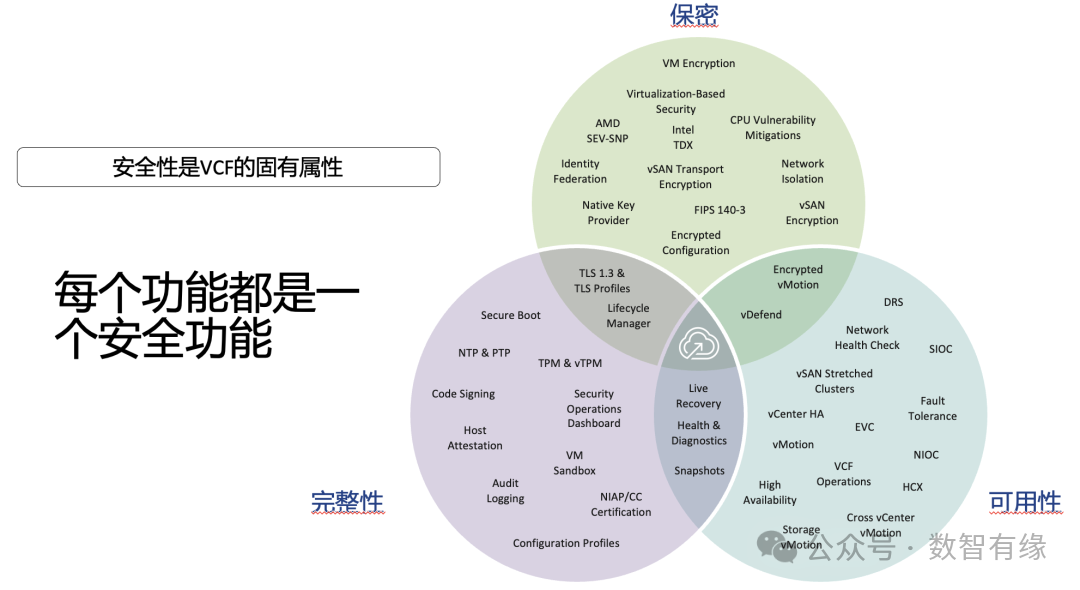

VCF的设计哲学强调:“每一个功能都必须是安全功能”。这并非口号,而是贯穿于产品生命周期的实践。

具体措施包括:

- 硬件信任根:服务器启动伊始,便通过TPM/vTPM和Secure Boot技术验证固件与引导程序的完整性,防止底层代码被篡改。

- 全栈数据加密:VCF原生集成vSAN静态数据加密与vMotion传输加密。数据无论在存储中静止还是在网络中传输,均处于加密状态,有效抵御物理窃取和网络窃听。

- 合规自动化:繁琐的合规性检查与审计工作被转化为自动化流程。系统持续监控配置状态,自动发现并报告偏离安全基线的漂移,替代传统的人工核对。

架构价值:此层的核心在于系统性减少攻击面。它虽无法防御未知的零日漏洞,却能有效抵御绝大多数利用已知配置弱点进行自动化攻击的脚本。

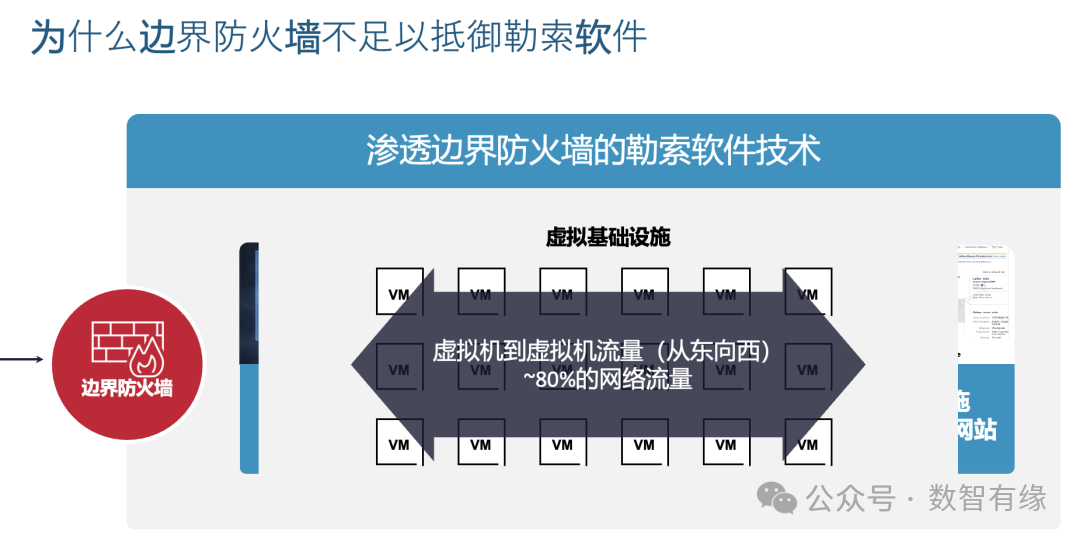

第二层防线:内网流量精细化管控

这是传统数据中心安全的典型薄弱环节。现代数据中心内,超过80%的流量发生于虚拟机之间(即东西向流量)。攻击者一旦通过钓鱼邮件或应用漏洞获得初始立足点,便会尝试在内部网络进行横向移动。在传统的扁平网络环境中,这种移动往往难以被察觉和阻止。

VCF通过vDefend组件,将安全策略执行点下沉至每个虚拟机的虚拟网卡,实现精细化的零信任网络隔离。

关键能力包括:

- 分布式防火墙:安全策略与虚拟机绑定,随其迁移而动态应用,无需将流量迂回至中心防火墙,实现了高效、敏捷的微分段。

- 高性能深度检测:以往因性能顾虑而谨慎部署的入侵检测/防御系统,在vDefend的“Turbo Mode”下,吞吐量据称提升超过300%,使得在不影响业务性能的前提下进行深度包检测成为可能。

- 内存攻击防护:针对无需落盘、直接在内存中执行的无文件攻击(如恶意PowerShell脚本),vDefend能够检测并拦截此类恶意内存行为。

架构价值:此层是零信任原则的落地实践。通过微分段技术,将数据中心划分为无数个细粒度的安全区域,即使某个点被攻破,威胁也无法轻易扩散至整个网络平面。

第三层防线:面向勒索攻击的隔离式安全恢复

当预防与检测措施均告失效,关键数据被加密,企业是否只能支付赎金?此时,传统的灾备方案可能陷入窘境:它们为物理灾难设计,却可能将加密状态同步到备端,导致切换后依然无法恢复。

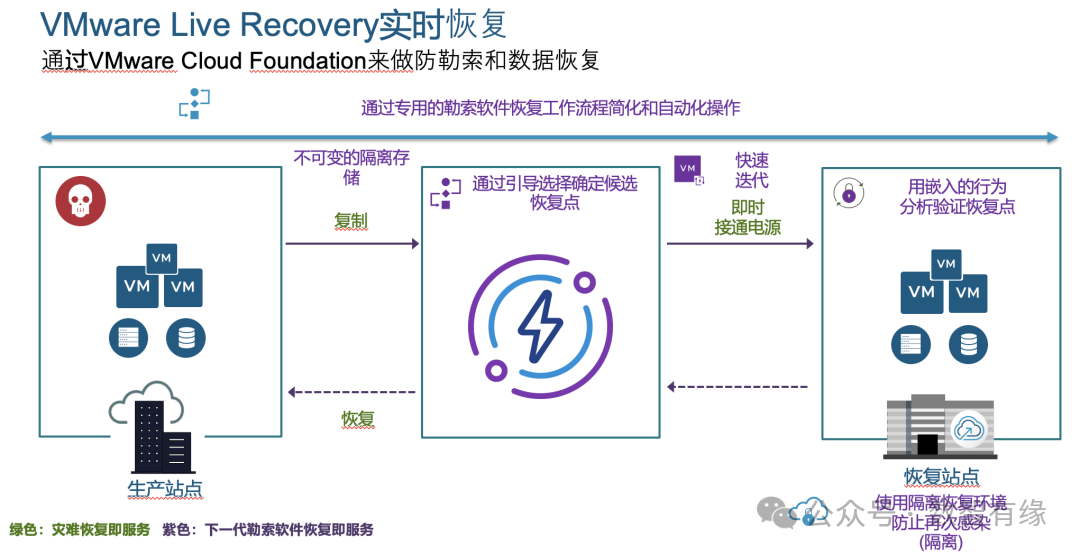

VCF的VMware Live Recovery提供了专为应对网络攻击设计的隔离恢复环境,这是抵御勒索软件的终极保障。

其核心流程如下:

- 隔离的“洁净室”:恢复操作在一个与生产环境物理隔离的沙箱环境中进行,彻底阻断恢复过程中潜在的病毒传播或二次感染风险。

- 智能恢复点选择:系统并非简单恢复最新备份(可能已含恶意代码),而是利用分析技术,自动识别并选择感染发生前最后一个已知的干净数据副本。

- 自动化恢复编排:恢复过程高度自动化,包括自动挂载备份、安全扫描、完整性验证以及失败重试,直至成功拉起健康的业务负载。

架构价值:此层能力提供了至关重要的兜底与反制筹码。它赋予了企业在遭遇勒索时拒绝妥协的底气,确保拥有干净、可用的数据副本用于业务恢复。

总结:安全即骨架,韧性成核心

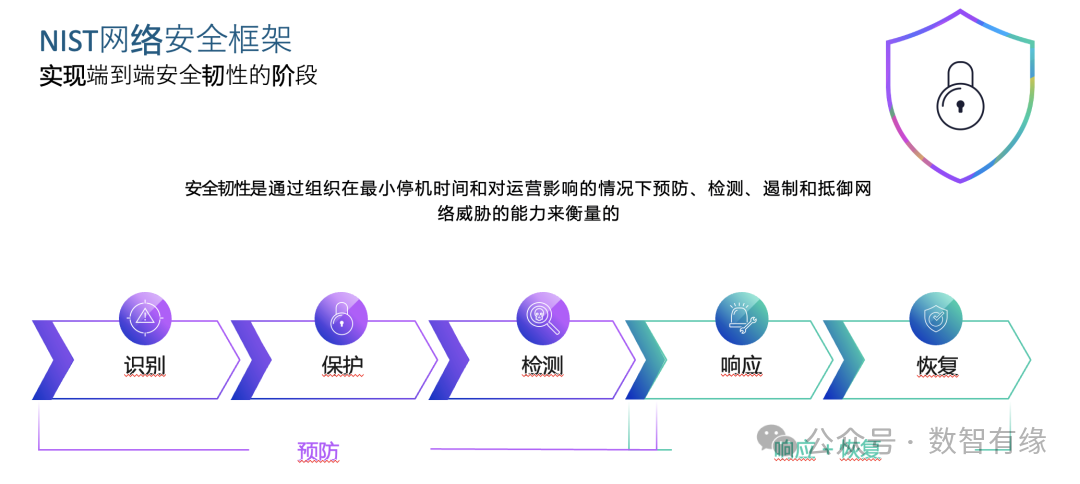

回顾VCF的三层防御体系,其核心理念在于:安全不再是外挂的补丁,而是内生于云平台的骨架。从NIST网络安全框架的识别、保护,到检测、响应、恢复,VCF构建了一个具备韧性的闭环系统。

在网络威胁常态化的时代,绝对的安全虽无法保证,但通过加固基础设施、锁死横向移动、确立隔离恢复,企业能够构建一个具备强大“韧性”的私有云环境。这即是在不可预测的攻击面前,确保业务持续性的真谛。 |