APT-C-36(盲眼鹰)是一个疑似来自南美洲的APT组织,其主要活动目标集中在哥伦比亚及厄瓜多尔、智利、巴拿马等周边国家与地区。自2018年被披露以来,该组织持续针对上述地区的政府部门、金融、保险行业及大型企业发起定向网络攻击。

一、近期攻击活动概述

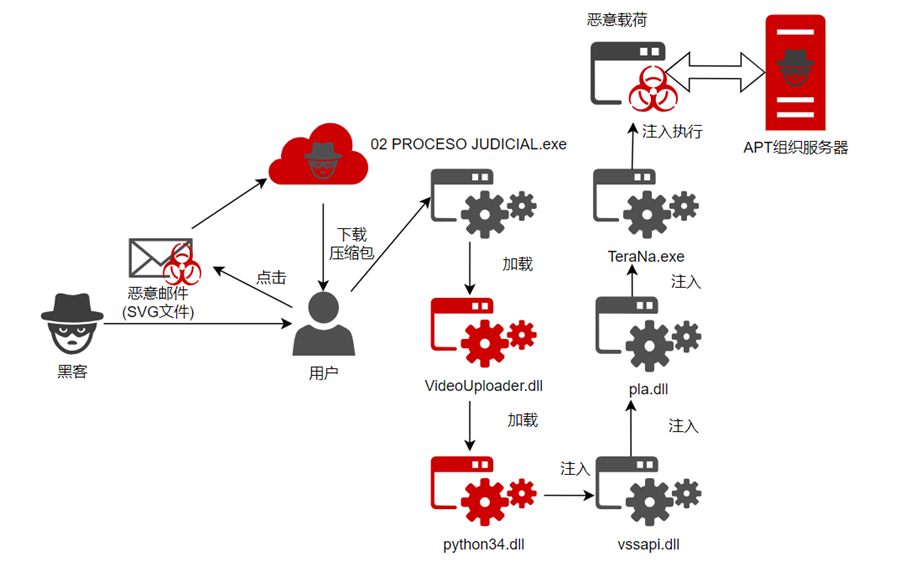

根据监测,盲眼鹰组织在2025年10月开展了新一轮攻击。在此次活动中,攻击者使用了复杂的Hijackloader加载器来投递最终恶意载荷,并展现出以下技术特点:

- 灵活运用各类API间接调用方法,以规避静态检测。

- 该加载器采用模块化设计,通过多种进程注入手段,分多阶段、反复进行shellcode注入,旨在混淆受害者、干扰分析人员并逃避自动化安全检测。

二、攻击链技术分析

图1:攻击流程示意

整体攻击链采用“白加黑”技术,依次加载两个恶意DLL,随后解密并解压数据文件中的Hijackloader,将其注入合法PE文件执行,最终加载Pure家族远程控制木马,实现对受害主机的控制。

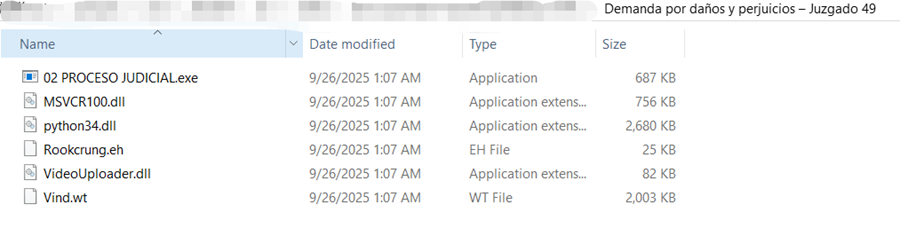

1. 载荷投递与初始加载

本次攻击的钓鱼手法与以往一致,攻击者发送携带SVG文件诱饵的钓鱼邮件。受害者点击链接后会下载一个名为Demanda por daños y perjuicios – Juzgado 49的压缩包。解压后包含6个文件,其中02 PROCESO JUDICIAL.exe和MSVCR100.dll为合法文件,python34.dll和VideoUploader.dll为恶意文件,Rookcrung.eh和Vind.wt为加密的载荷文件。

图2:解压后的文件列表

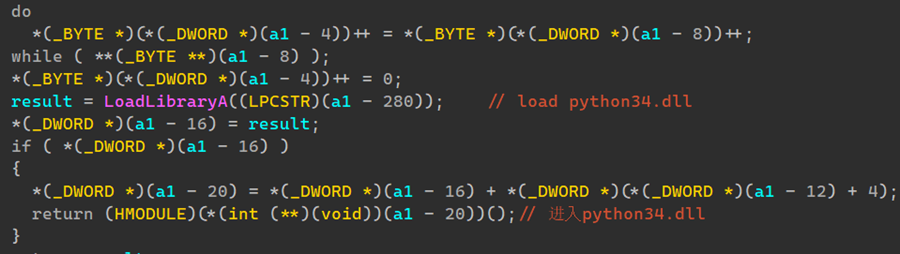

执行exe后,首先加载videouploader.dll,继而通过LoadLibrary加载python34.dll。

图3:DLL加载顺序

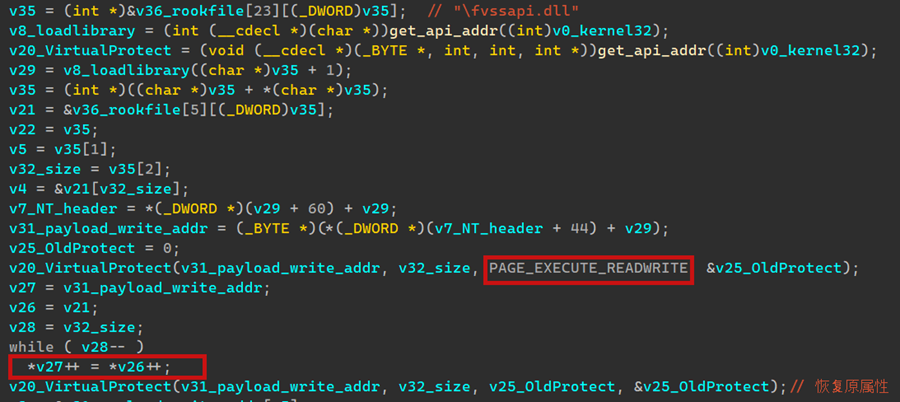

在python34.dll中,程序首先导入多个kernel32.dll函数,随后读取RookCrung.eh文件,调用VirtualProtect更改vssapi.dll的内存属性,接着“挖空”该DLL并注入解密后的恶意载荷。

图4:向vssapi.dll注入载荷

2. Hijackloader解密与模块执行

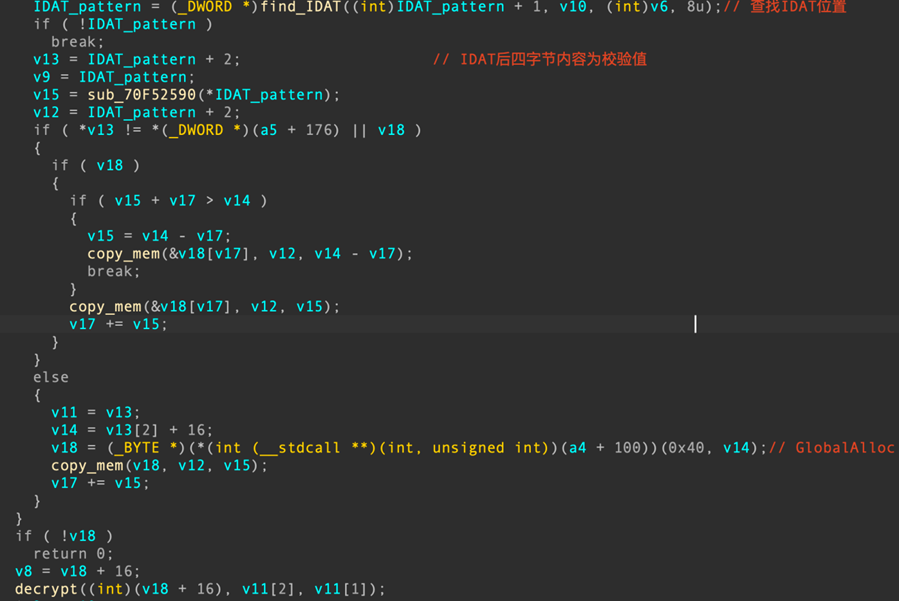

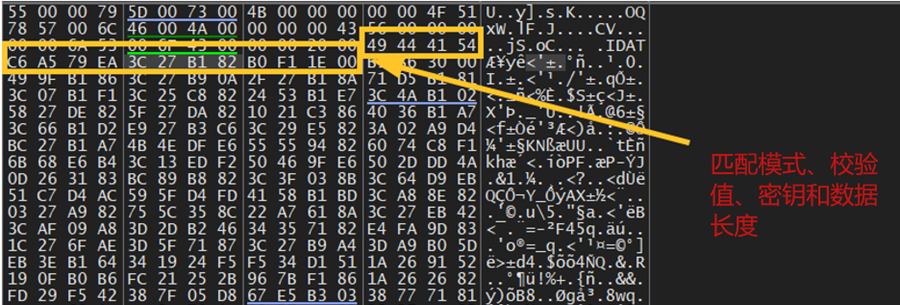

在vssapi.dll中,程序继续解密和解压Vind.wt文件以获取Hijackloader。解密过程涉及搜索文件中的????IDAT模式(因此该加载器也被称为IDAT Loader),验证后续四字节是否为C6 A5 79 EA,然后对后续数据进行异或解密。紧接着的八字节定义了密钥和数据长度。

图5:定位并解密数据

图6:加密数据结构

图7:解密过程示意

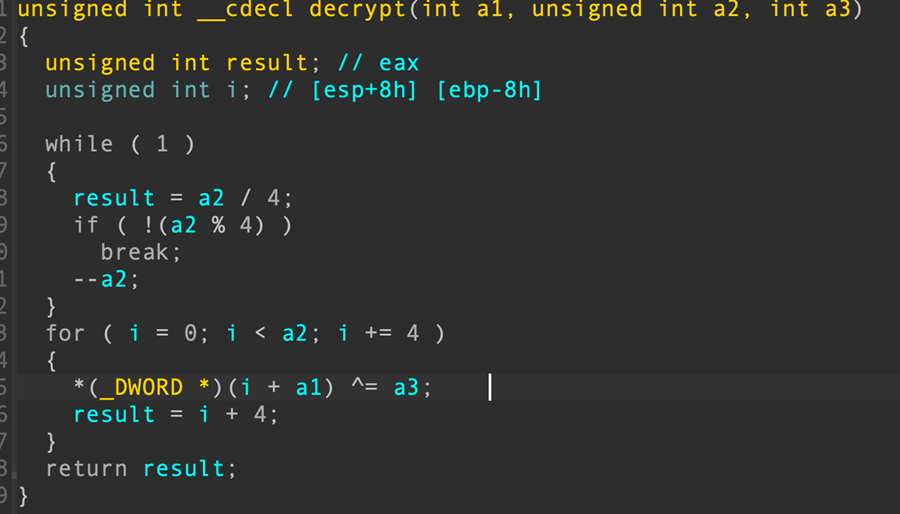

解压操作通过间接调用ntdll.RtlDecompressBuffer,采用LZNT1算法完成。

图8:解压后包含注入路径、模块名等配置信息

解密后的Hijackloader包含多达35个功能模块,涵盖配置、PE文件及shellcode注入代码。

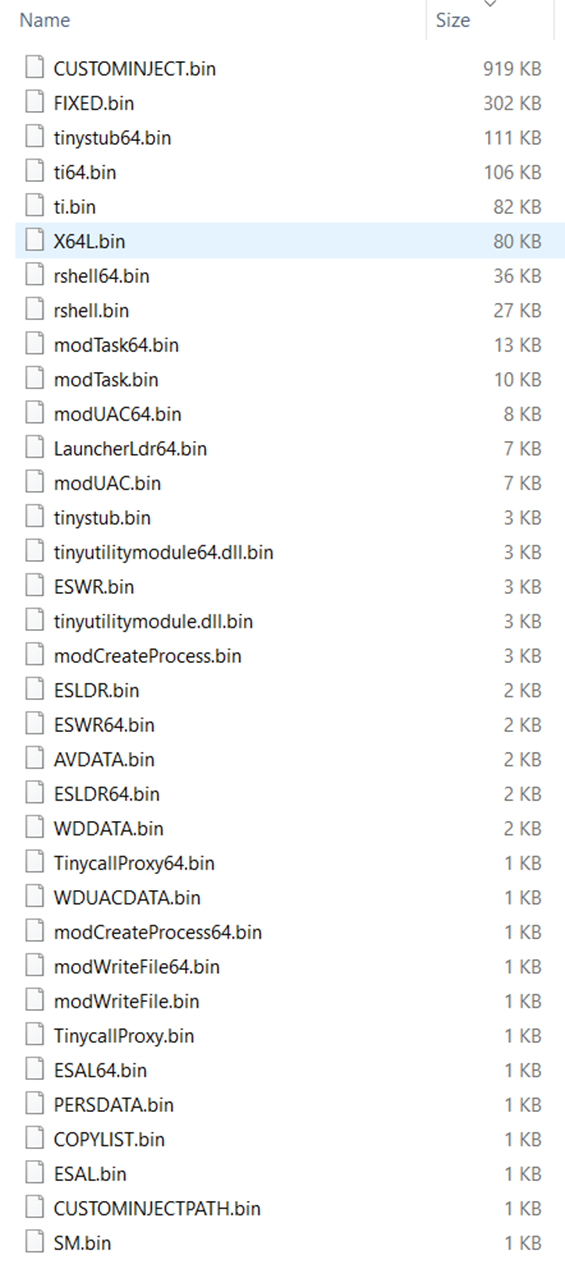

图11:Hijackloader的模块列表

主要执行链为:Ti(主模块)-> SM -> TinyCallProxy -> ... -> 最终创建进程加载载荷。

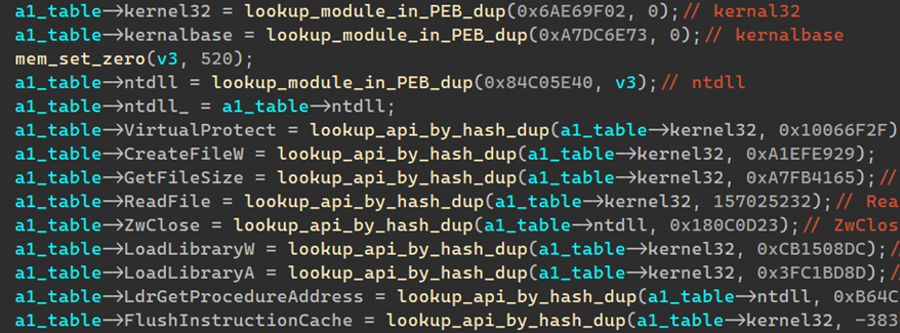

Ti模块关键技术:

- API间接调用:通过哈希动态解析

kernel32、kernelbase和ntdll的函数地址并建表,后续调用均查表完成,避免留下静态特征。

图12:API哈希解析与建表

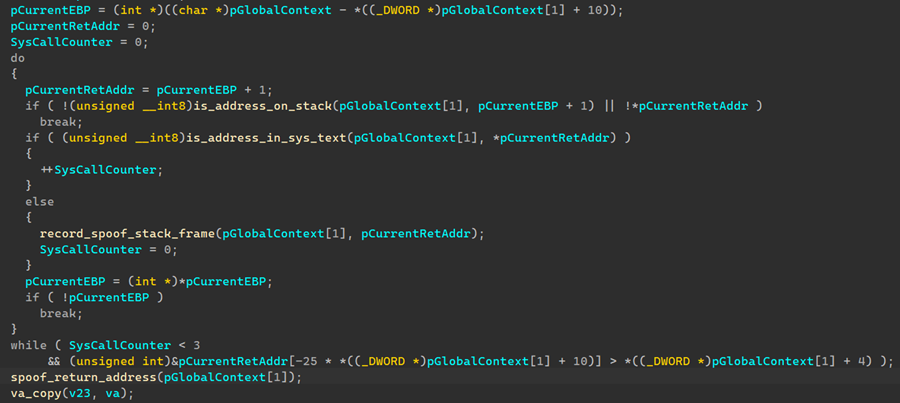

- 栈欺骗技术:通过回溯和修改栈帧中的返回地址,将敏感系统调用的来源伪装成来自合法DLL(如

d3d9.dll),以对抗运行时监控。

图15:栈欺骗逻辑

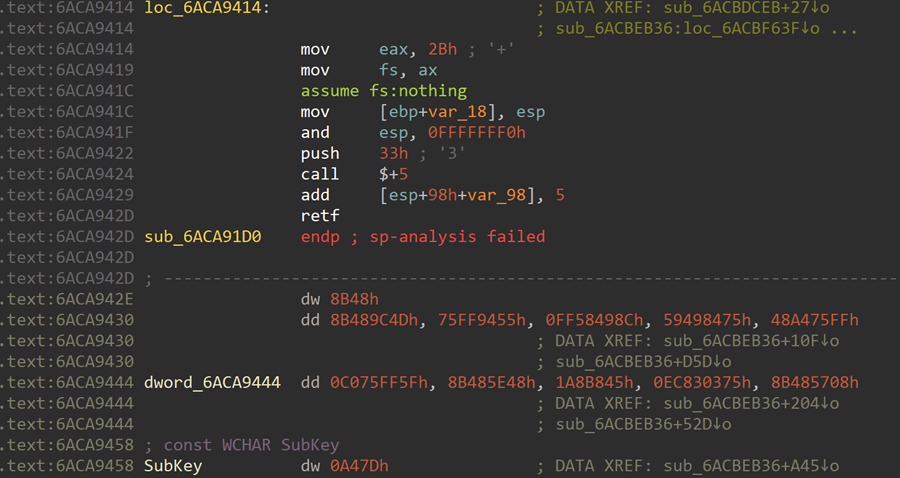

- Heaven‘s Gate技术:通过远返回(far return)将处理器从32位模式切换至64位模式,以调用64位系统API。

图16:天堂之门技术

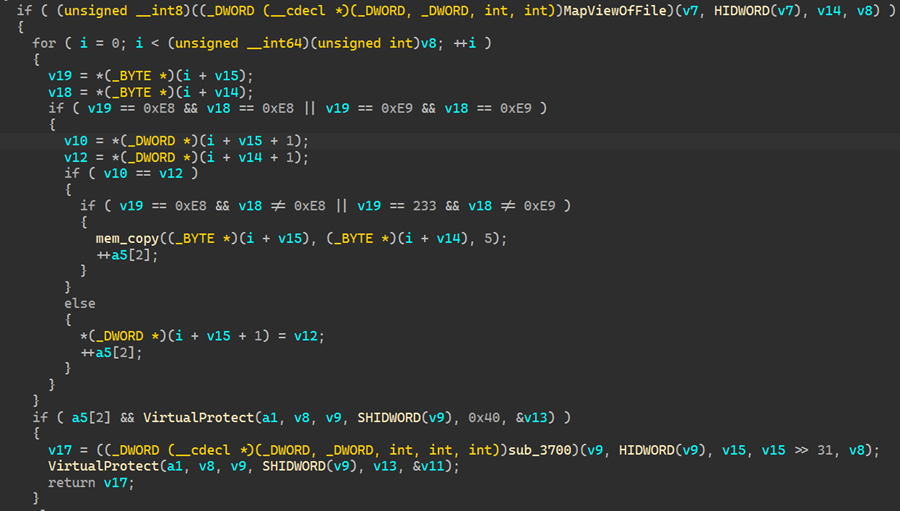

- Unhook功能:比对内存中

ntdll与磁盘中纯净ntdll的.text节,修复可能被安全软件钩住的调用或跳转指令。

图18:Unhook流程

其他关键模块:

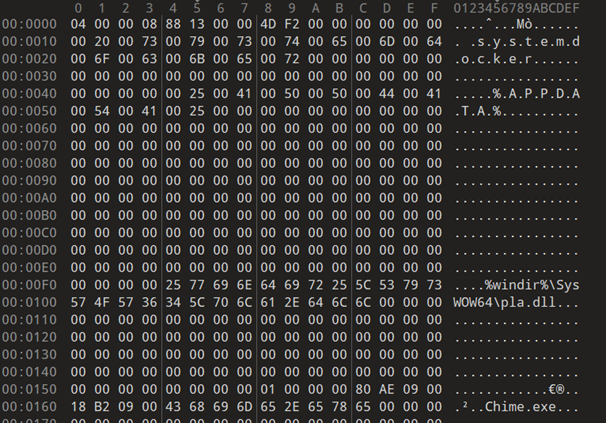

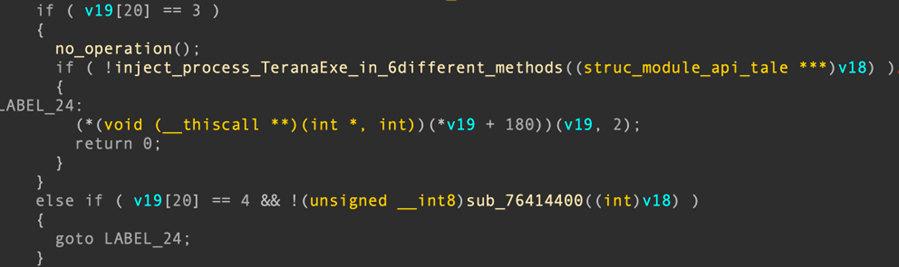

AVDATA模块:包含主流杀毒软件进程名的CRC32哈希值(如360、卡巴斯基、avast等),用于环境探测和流程选择。rshell模块:负责解密并执行最终载荷。本例中,它使用“进程分身”(Process Doppelgänging)技术,利用事务性NTFS(TxF)在不落盘的情况下,将最终载荷注入到新创建的TeraNa.exe进程中。

图26:注入最终载荷

3. 最终载荷分析

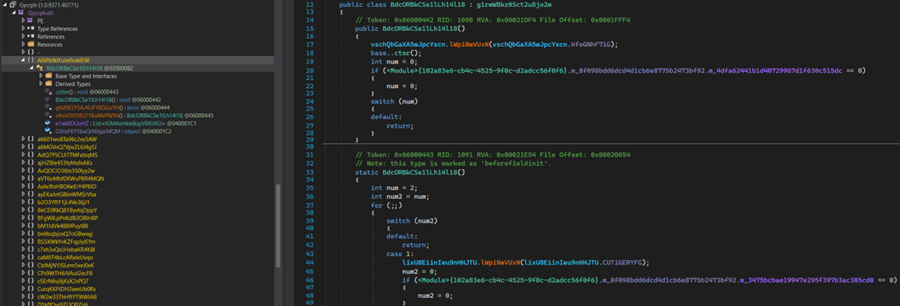

最终载荷为Pure家族的远程控制木马(RAT)。该RAT使用.NET Reactor进行了高度混淆和加密保护,增加了反编译难度。

图28:混淆后的RAT代码

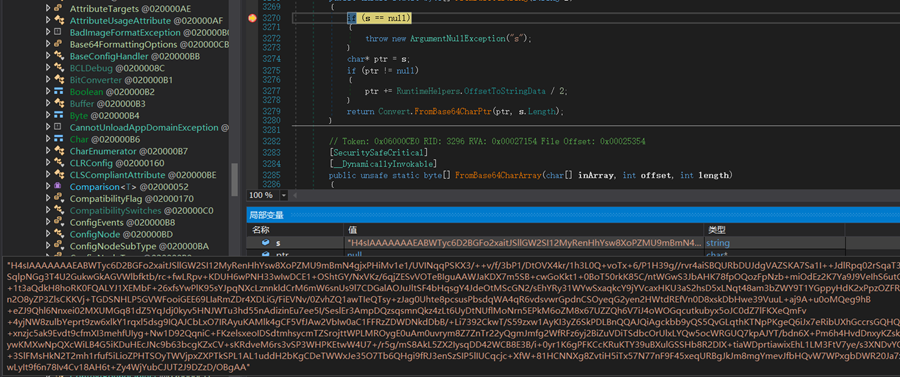

其配置信息经过Protobuf序列化、Gzip压缩和Base64编码三重处理。

图30:编码后的配置数据

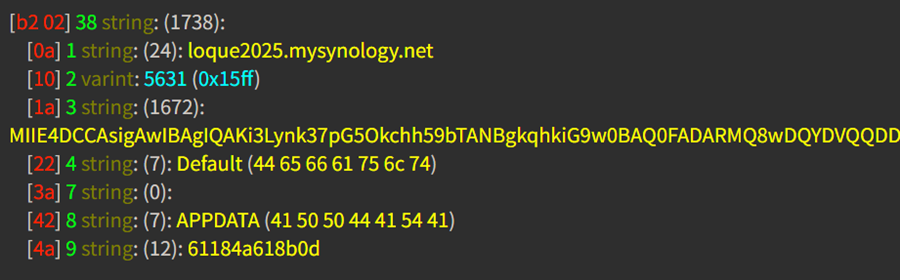

解码后可获取C2服务器域名、端口、TLS证书、互斥量等关键信息。

图31:解密后的配置信息

三、组织归属研判

综合此次攻击活动分析,其技术特征与APT-C-36(盲眼鹰)组织高度吻合:

- 诱饵主题:继续使用针对哥伦比亚用户的司法类文件主题。

- 技术手法:多阶段DLL加载、对系统DLL(如

pla.dll)的注入、恶意数据文件的命名方式(无意义拉丁字母组合)均与历史活动一致。

值得注意的是,该组织在此次攻击中开始大规模采用在网络犯罪领域流行的Hijackloader,技术手段趋于复杂化和模块化,表明其正持续更新武器库,以提升攻击成功率和规避检测。

附录 IOC

MD5

5894fc151abb8d58439214304a4354b0

e8b6d147ed7712a7db9ab1ec3cfe734b

4b917db1f7ddc803821b573f1bc2a91c

3f4699c17966857c625426fbbda039b3

C2

loque2025.mysynology[.]net

参考链接

[1]https://www.trellix.com/blogs/research/analysis-of-hijackloader-and-its-infection-chain/

[2]https://www.zscaler.com/blogs/security-research/technical-analysis-hijackloader#second-stage-loading

[3]https://attack.mitre.org/techniques/T1055/013/

[4]https://blackhat.com/docs/eu-17/materials/eu-17-Liberman-Lost-In-Transaction-Process-Doppelganging.pdf

[5]https://research.checkpoint.com/2025/blind-eagle-and-justice-for-all/