在很多公司的运维现场,我们常看到这样固定的排障画面:

- 网络变慢 → 开 Wireshark

- 应用无法连接 → 开 Wireshark

- 延迟过高 → 开 Wireshark

- 甚至:“Ping不通?抓个包看看!”

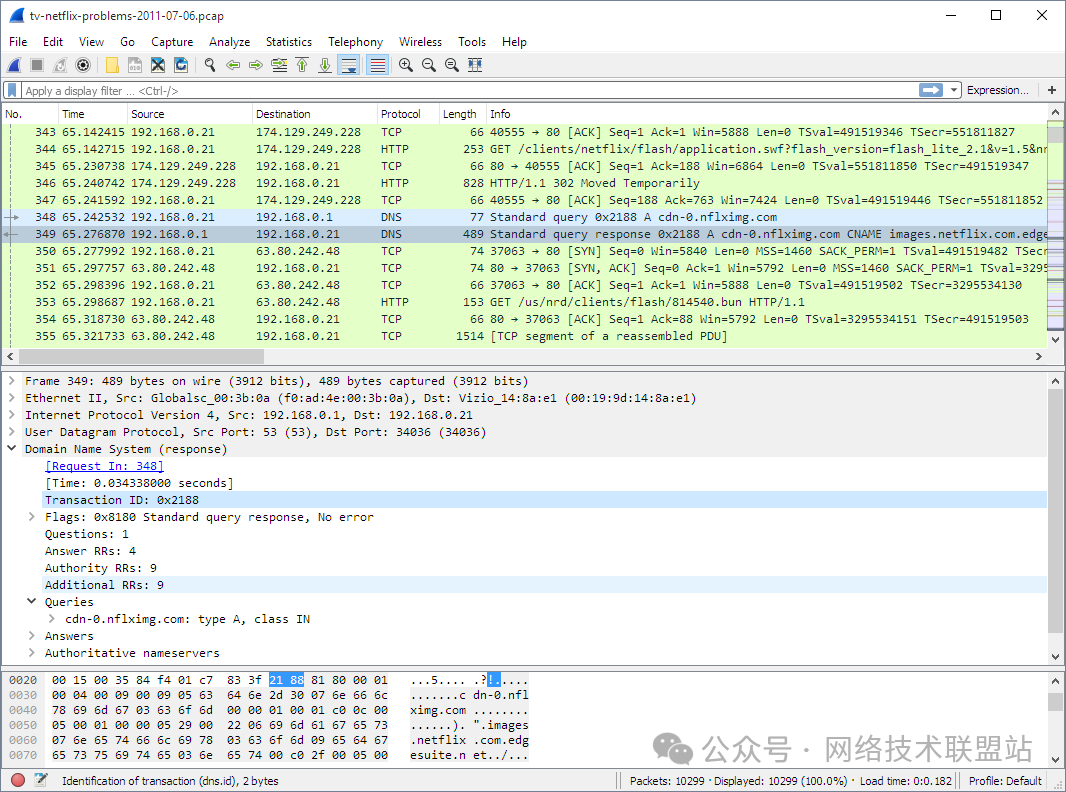

然而,结果往往是抓取了一堆.pcapng文件,打开后信息量爆炸,各种TCP握手、TLS协商、HTTP/2流、重传和窗口机制让人应接不暇,最后只能得出一个模糊的结论:“好像有点问题,但具体是什么也说不清。”

问题并不在于Wireshark本身,而在于使用场景。在实际的运维和DevOps工作中,约80%的网络问题并不需要Wireshark这种“显微镜级别”的工具。我们真正需要快速确认的往往是:

- 是否有数据包?

- 数据包从哪来,往哪去?

- 数据包是否在传输中被丢弃?

- 是谁在大量发送数据包?

这时,轻量级、专注特定场景的抓包工具,往往能带来更高的排障效率。

为什么Wireshark在一线排障中可能“效率不高”?

让我们从工程实践的角度来分析。

信息密度过高,上手成本大

Wireshark的设计目标是 “看清每一个比特” ,这对于协议分析、教学和深度问题定位极具价值。

但在现场紧急排障时,常见困境是:你并不需要如此海量的信息,却不得不花费大量时间进行过滤、折叠和关联比对。强大的功能往往伴随着较高的上手门槛。

容易“迷失在细节”,而非定位方向

一个常见的误区是认为“抓到包就等于接近真相”。实际上,抓包仅是数据采集,真正的难点在于 快速判断问题的类型和方向。Wireshark更适合已经明确分析目标的情况,但在初步诊断、判断问题根源的阶段,它可能显得过于沉重。

在远程/生产环境中不便使用

在实际运维工作中,还会遇到几个现实痛点:

- 服务器通常没有图形界面(GUI)。

- 不方便或不允许安装完整的Wireshark。

- 抓包文件(

.pcap)需要先下载到本地才能分析。

- 生产环境出于性能和安全考虑,不敢轻易开启大流量抓包。

在这种情况下,轻量级的命令行工具才是生产环境中的“常驻选手”。

如何选择抓包工具?明确三个维度

在介绍具体工具前,先统一选型思路。

维度一:目标是“宏观统计”还是“微观解析”?

- 看方向/统计 → 流量概览型工具。

- 看细节 → 深度包解析工具(如Wireshark)。

维度二:操作环境是“本地”还是“远程服务器”?

- 本地调试 → 可自由使用GUI工具。

- 远程服务器 → CLI命令行工具是刚需。

维度三:关注点是“通信行为”还是“通信内容”?

- 谁在通信 → 关注五元组(源/目IP、端口、协议)、速率、连接数。

- 通信内容 → 关注payload、协议字段、应用层数据。

下面介绍的5个工具,覆盖了上述最常见的一线排障场景。

工具一:tcpdump —— 抓包界的“瑞士军刀”

为什么它必须排第一?因为你现在使用的许多图形化工具,底层本质都是tcpdump的封装。

https://www.tcpdump.org/

核心特点

- CLI工具,几乎所有的Linux发行版默认安装。

- 基于

libpcap库,性能极高,资源占用极低。

- 适用场景:服务器抓包、临时问题定位、作为其他工具的数据源。

典型使用场景

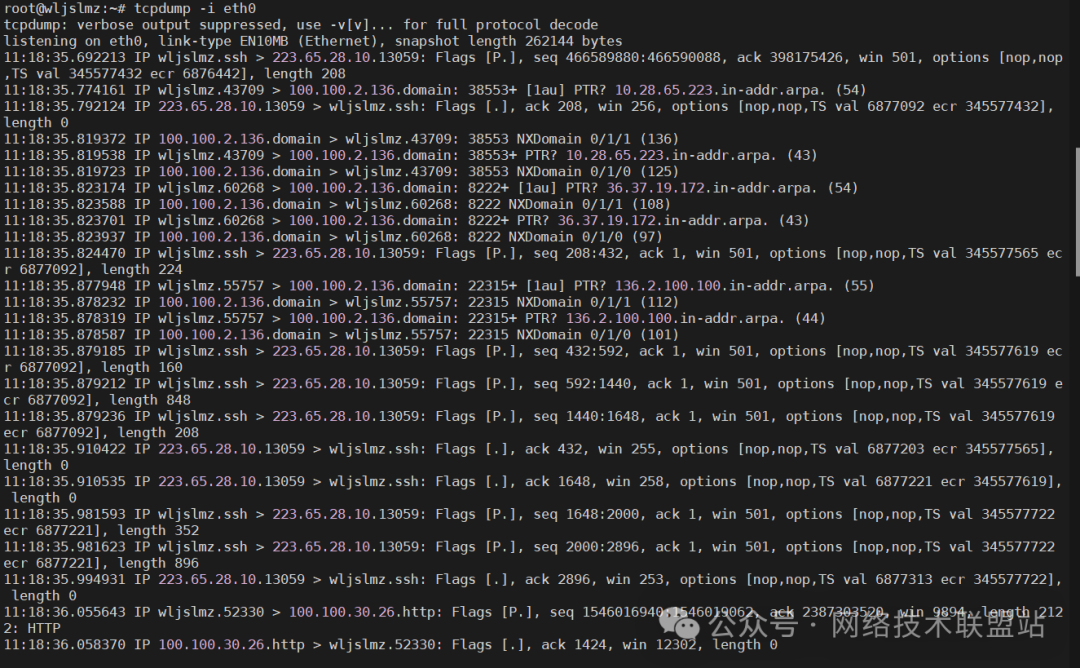

1. 快速判断网口是否有流量

tcpdump -i eth0

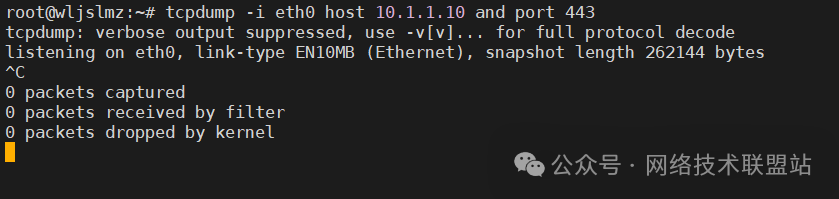

2. 过滤特定IP或端口的流量

tcpdump -i eth0 host 10.1.1.10 and port 443

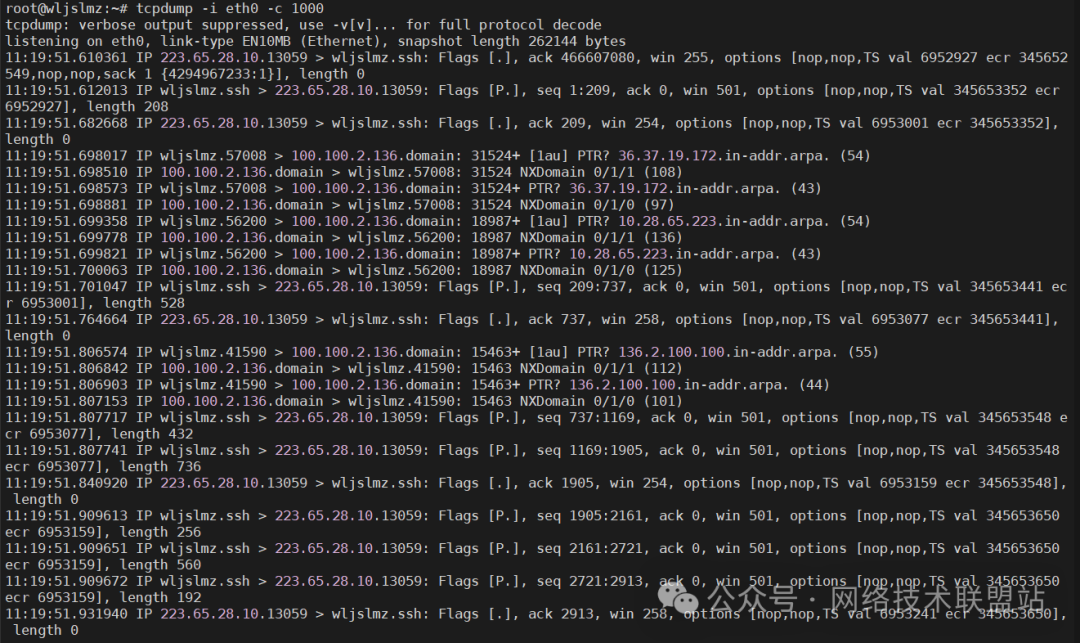

3. 限制抓包数量,防止磁盘被写满

tcpdump -i eth0 -c 1000

4. 保存抓包文件供Wireshark后续深度分析

tcpdump -i eth0 -w issue.pcap

为什么高效?

无需GUI,无需鼠标操作,一行命令即刻输出结果。掌握tcpdump是网络与系统工程师的基础技能。

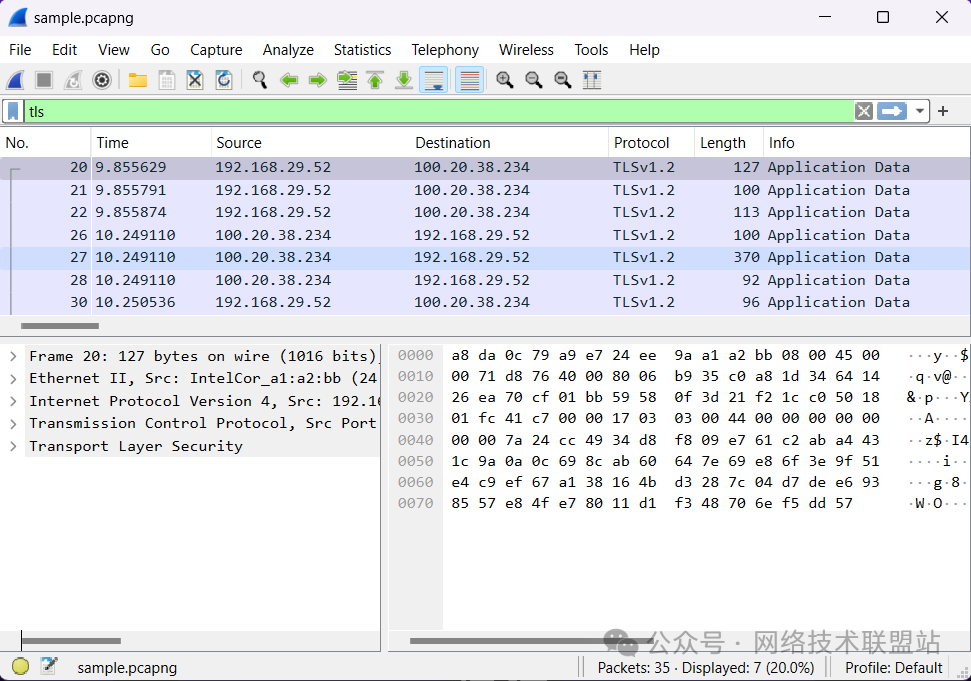

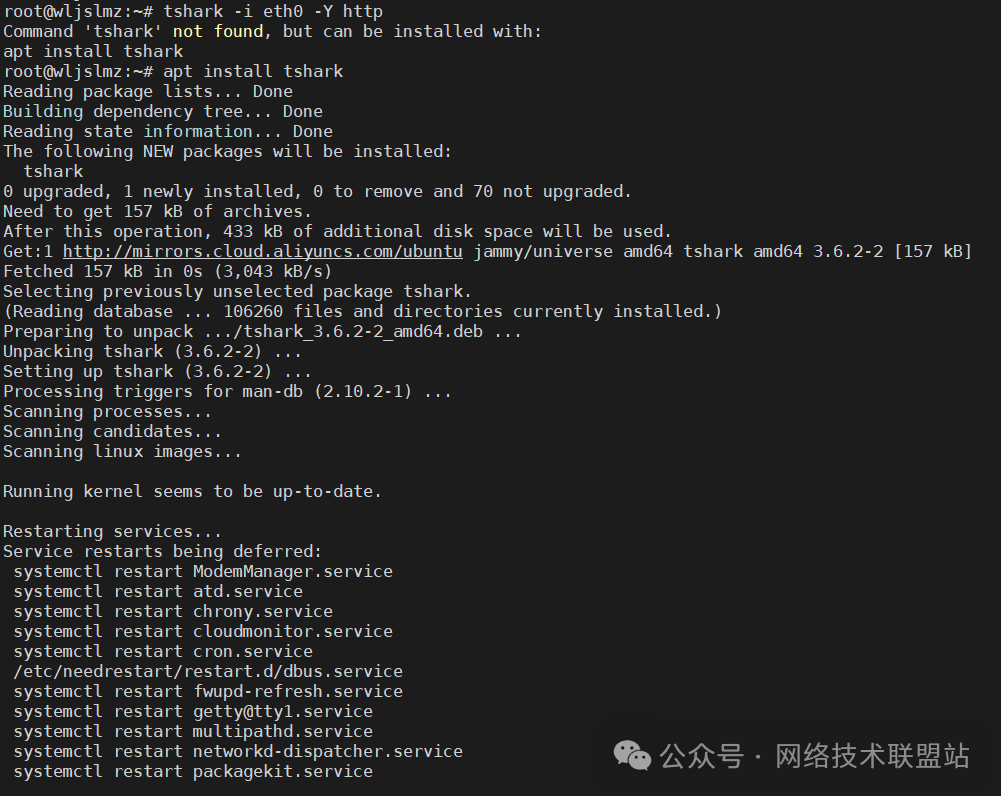

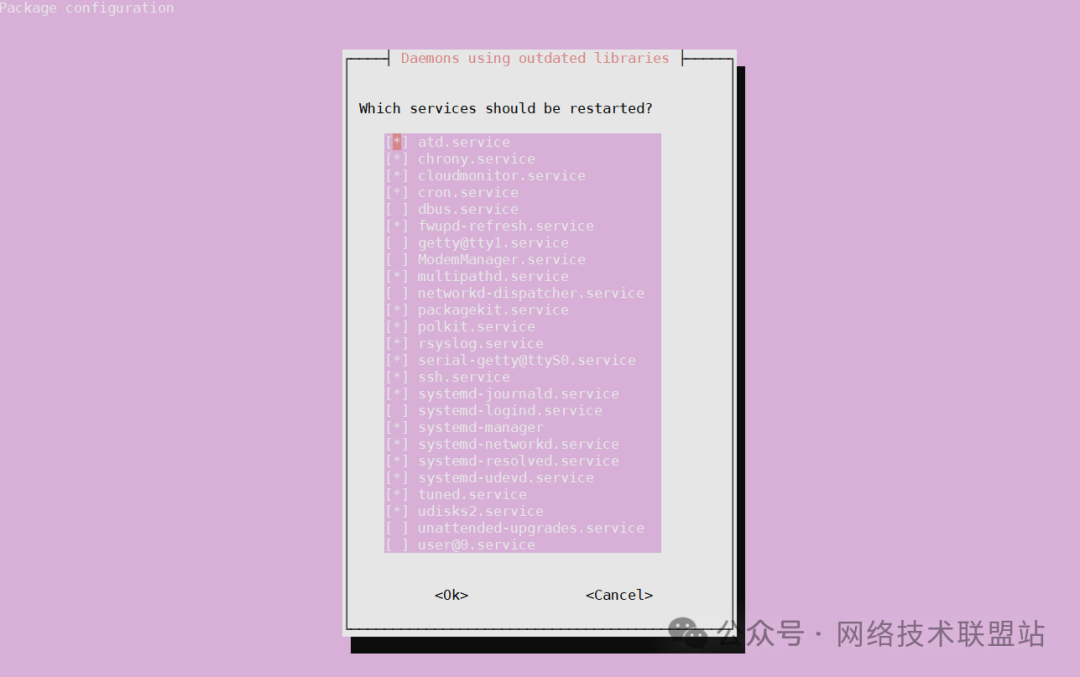

工具二:tshark —— Wireshark的命令行形态

很多人不知道,Wireshark官方提供了功能完整的命令行版本——tshark。

- 它是Wireshark的命令行接口,使用同一套解析引擎。

- 支持完整的Wireshark显示过滤器(display filter)。

如果说tcpdump侧重抓取,那么tshark则更擅长解析。

1. 直接解析并显示HTTP请求

tshark -i eth0 -Y http

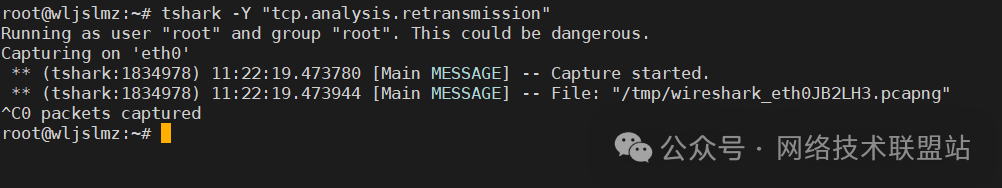

2. 快速筛选TCP重传报文(排查网络质量)

tshark -Y "tcp.analysis.retransmission"

3. 提取指定字段进行统计(如统计通信对端)

tshark -r file.pcap -T fields -e ip.src -e ip.dst

适合谁?

- 已熟悉Wireshark过滤语法,但需要在无GUI环境工作的工程师。

一句话总结:tshark = Wireshark的“生产模式”。

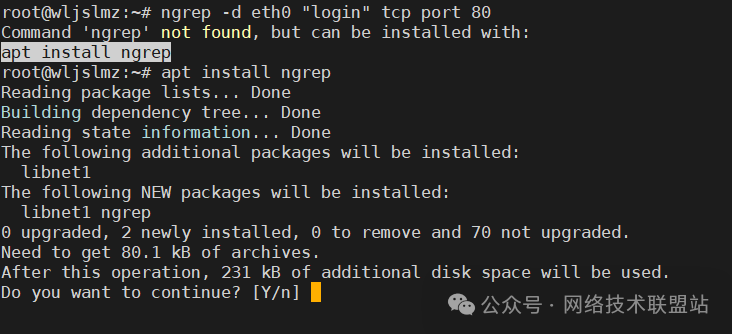

工具三:ngrep —— 抓包界的grep

这是一个被严重低估的工具。

ngrep的核心思想是:不关心复杂的协议结构,只关心数据包内容中是否包含特定字符串。

它能做什么?

- 在HTTP流量中搜索关键API接口名。

- 快速验证某个特定请求是否到达服务器。

- 临时排查“客户端说发了,服务端说没收到”的问题。

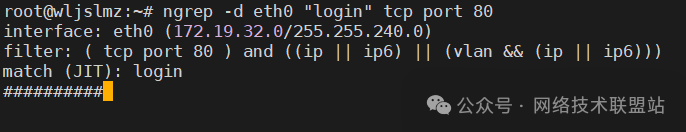

1. 抓取HTTP请求中包含“login”关键字的数据包

ngrep -d eth0 "login" tcp port 80

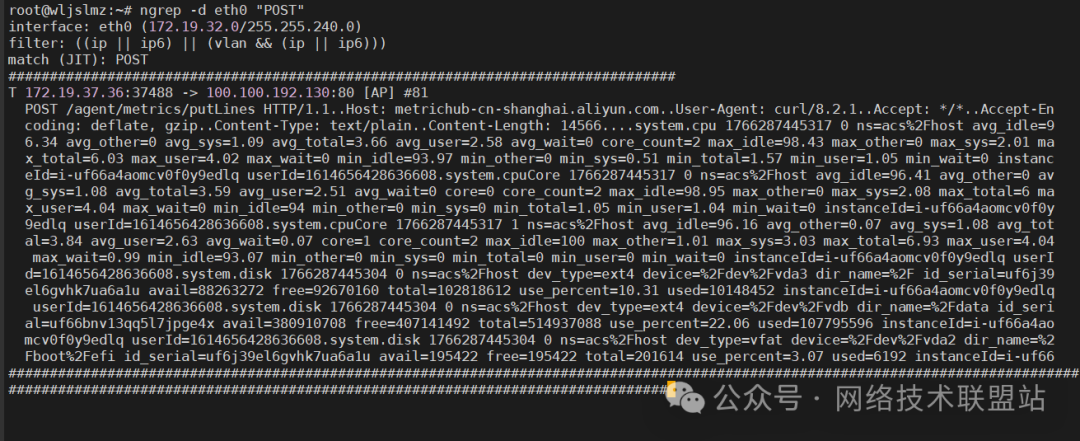

2. 抓取所有HTTPS的POST请求(需配合密钥解密环境)

ngrep -d eth0 "POST"

何时使用?

当应用开发同事坚称“请求已发出”,而你需要在服务器端快速验证请求是否真实到达时,ngrep的效率往往比直接打开Wireshark高出一个数量级。

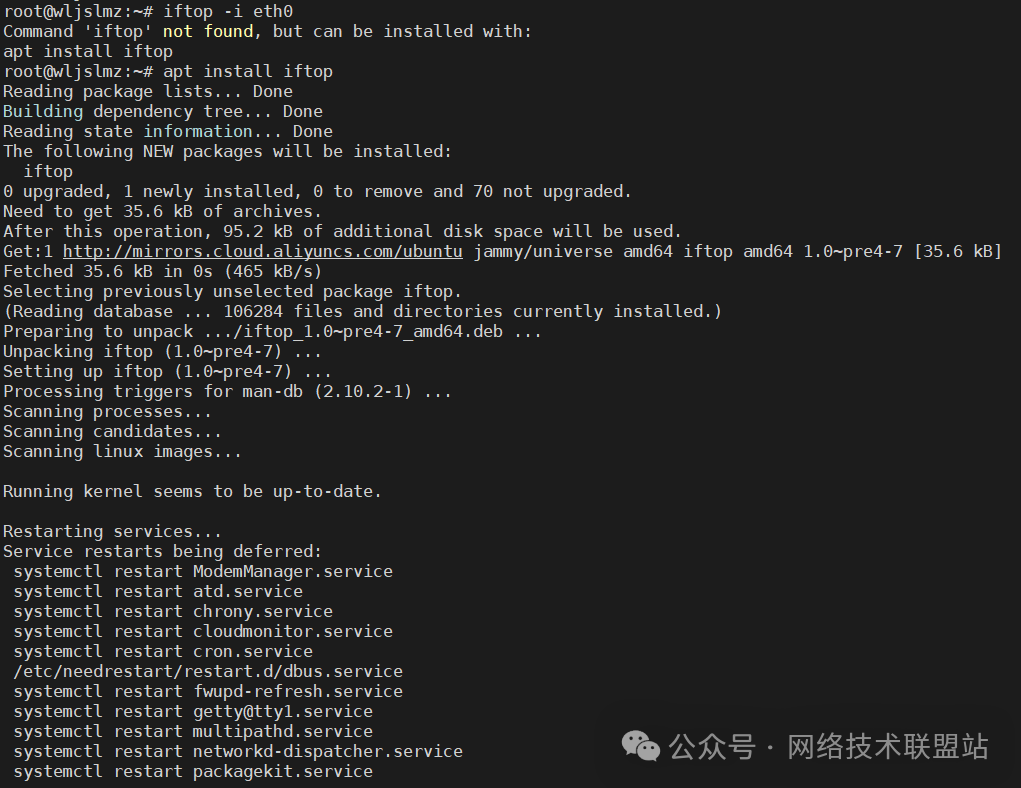

工具四:iftop —— 流量监控版的top命令

iftop并非严格意义的抓包工具,但在定位带宽和流量异常问题时,它极其高效。

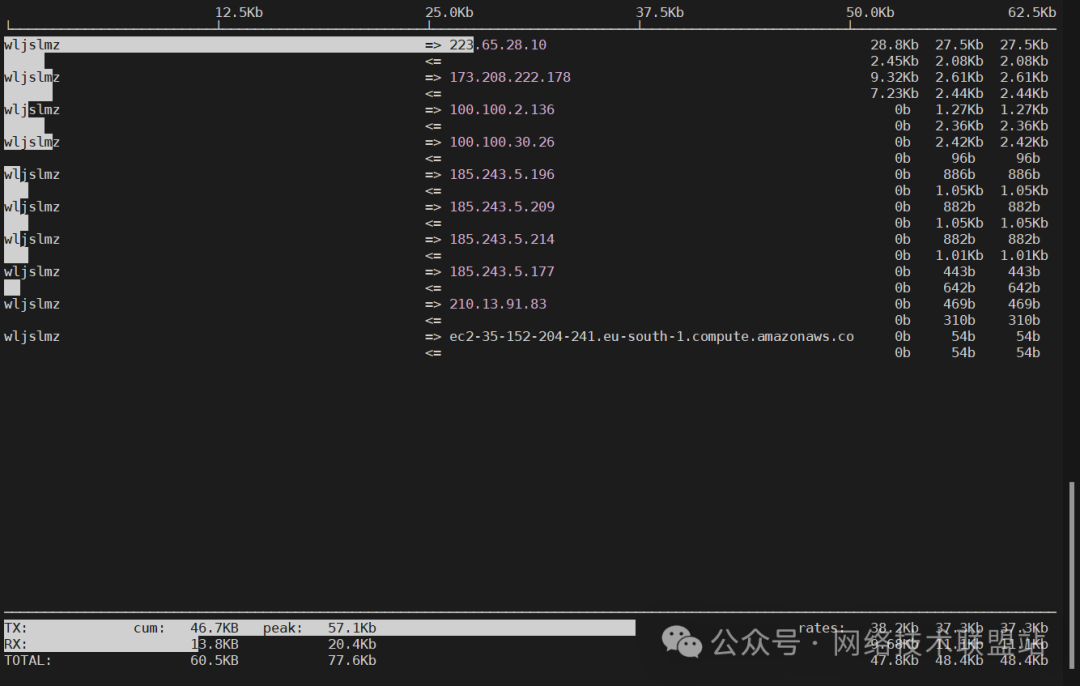

它能解决什么问题?

- 哪个IP或连接占用了大量带宽?

- 是哪两台机器在持续进行大流量通信?

- 实时查看流量的来源、目的地及速率。

使用效果

界面类似top命令,实时显示:

iftop -i eth0

当出现“网络突然变卡”的告警时,你首先需要的不是进行深度包解析,而是回答一个更根本的问题:“当前是谁占满了链路带宽?” iftop能在一瞬间给你答案。

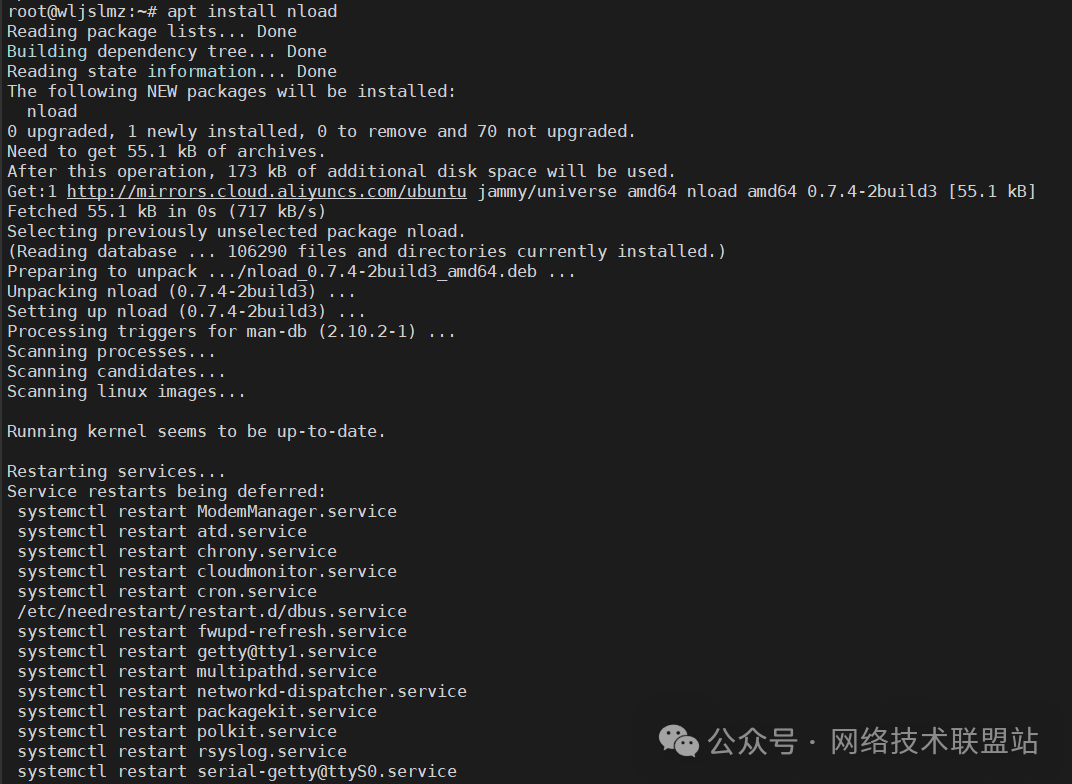

工具五:nload / bmon —— 快速判断“是否为网络问题”

这是排障流程中最前端的工具,用于30秒内建立初步判断。

nload

- 界面极简,只关注两个核心指标:入口流量与出口流量。

nload eth0

bmon

- 功能更全面,支持同时监控多个网络接口,并提供历史流量趋势图。

在许多故障处理现场,第一步永远是:“这真的是网络问题吗?” nload或bmon能帮助你在半分钟内做出这个关键判断。

工具组合使用建议:推荐的排障流程

一个高效的工程师抓包排障顺序应该是:

- nload / iftop

- tcpdump / tshark(小范围过滤)

- ngrep

- Wireshark(最终手段)

- 目标:当前面步骤定位到可疑点后,进行深度的协议级分析。

你会发现,Wireshark更像是“压轴出场”的专家,而非第一个冲上前线的士兵。

总结

真正专业的工程师,不在于能使用多么复杂的工具,而在于懂得在合适的场景选用恰到好处的工具。Wireshark无疑是网络分析领域的丰碑,值得尊重和学习,但请不要让它成为你排障效率的天花板。当下次网络问题出现时,不妨先自问:这个问题,真的需要立即祭出Wireshark吗?