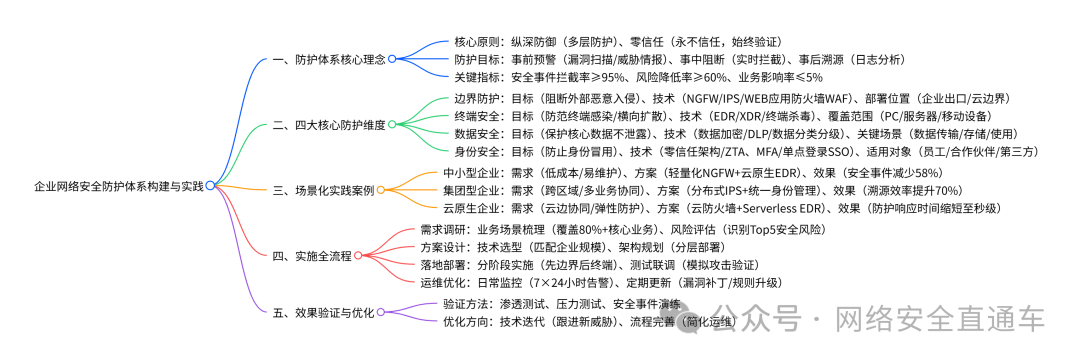

企业网络安全建设应以“纵深防御+零信任”为核心理念,系统性地构建覆盖边界防护、终端安全、数据安全、身份认证四大维度的防护体系。本文详细拆解各维度的关键技术选型与部署要点,并结合中小型企业、集团型企业、云原生企业三类典型场景的实践案例,提供从需求调研、方案设计到效果验证的全流程指南,旨在帮助企业构建“事前预警、事中阻断、事后溯源”的闭环防护能力。

一、防护体系核心框架

1. 核心理念与目标

- 双核心理念:融合“纵深防御”与“零信任”。“纵深防御”强调构建多层、递进的防护层,避免单点失效;“零信任”则遵循“永不信任,始终验证”原则,打破内外网边界。

- 最终目标:实现安全防护闭环,关键量化指标包括:

- 安全事件拦截率 ≥ 95%

- 核心业务安全风险降低 ≥ 60%

- 安全事件平均溯源时间 ≤ 4小时

2. 体系架构逻辑

推荐采用“三层五域”的架构模型进行规划:

- 三层:网络层(边界/骨干网)、终端层(各类计算设备)、应用数据层(业务系统与数据资产)。

- 五域:在上述三层基础上,延伸出“身份域”与“管理域”,实现对人员、权限及运维监控的全维度覆盖。

二、四大核心防护维度详解

| 防护维度 |

核心目标 |

关键技术 |

部署要求 |

关键指标 |

| 边界防护 |

阻断外部入侵,过滤异常访问 |

1. 下一代防火墙(NGFW)<br>2. 入侵防御系统(IPS)<br>3. WEB应用防火墙(WAF) |

部署于互联网出口、专线边界;规则每周更新 |

恶意流量拦截率≥98% |

| 终端安全 |

防范终端感染,阻止内网扩散 |

1. 终端检测与响应(EDR)<br>2. 扩展检测与响应(XDR)<br>3. 终端杀毒软件 |

覆盖100%终端(含远程);支持离线防护 |

终端感染率≤0.5% |

| 数据安全 |

防止数据泄露与篡改,满足合规 |

1. 数据分类分级<br>2. 传输与存储加密<br>3. 数据防泄漏(DLP) |

覆盖数据全生命周期;适配等保/GDPR等合规要求 |

核心数据加密率100% |

| 身份安全 |

确保身份可信,防止越权访问 |

1. 零信任架构(ZTA)<br>2. 多因素认证(MFA)<br>3. 单点登录(SSO) |

覆盖所有人员与系统账号;特权账号100%管控 |

越权访问拦截率100% |

三、场景化实践案例

| 企业类型 |

核心需求 |

解决方案要点 |

实施周期 |

落地效果 |

| 中小型企业 (50-200人) |

成本可控、运维简单、覆盖基础场景 |

1. 采用云原生NGFW(按需付费)<br>2. 部署轻量化云端EDR<br>3. 启用基础版MFA(短信+密码) |

2-4周 |

安全事件减少约58% |

| 集团型企业 (1000人以上) |

跨区域协同、多业务隔离、全链路溯源 |

1. 分布式IPS与统一身份管理平台<br>2. 建设安全运营中心(SOC)<br>3. 部署数据防泄漏(DLP)系统 |

8-12周 |

安全事件溯源效率提升70% |

| 云原生企业 (全业务上云) |

云边协同、弹性防护、容器安全 |

1. 使用云防火墙与Serverless EDR<br>2. 实施云原生零信任(基于K8s授权)<br>3. 集成容器安全扫描 |

4-6周 |

防护响应时间缩短至秒级 |

四、实施全流程(四阶段)

- 需求调研阶段 (1-2周)

- 梳理核心业务场景,覆盖率需超过80%。

- 通过漏洞扫描、渗透测试识别前五大安全风险。

- 方案设计阶段 (2-3周)

- 根据企业规模、预算进行技术选型(如云原生或本地化方案)。

- 规划各防护维度的部署位置与联动逻辑(如EDR与SOC联动)。

- 落地部署阶段 (2-12周)

- 分阶段实施,建议优先建立边界防护第一道防线。

- 进行测试联调,模拟勒索病毒、SQL注入等10+种常见攻击以验证效果。

- 运维优化阶段 (持续进行)

- 通过SOC平台进行日常监控,确保告警响应时间≤30分钟。

- 定期更新规则,每半年进行一次全面渗透测试,应对新型威胁。

五、关键问题解答

问题1:为何以“边界-终端-数据-身份”为四大核心维度?

这一划分基于 数据流转路径 与 风险高发点 的逻辑:

- 数据流转视角:数据从外网进入边界,经由终端访问,最终抵达核心数据资产。四大维度正好对应这一路径上的关键控制点,覆盖数据全生命周期。

- 风险统计视角:约70%的安全事件源于边界失效,20%源于终端感染,剩余风险多与身份冒用、数据泄露相关。四大维度精准覆盖了这些主要风险场景。

- 纵深防御逻辑:边界“拦外”,终端“防内扩”,身份“控权限”,数据“保核心”,形成层层递进的防护体系,避免单点突破导致全局沦陷。这符合纵深防御的基本思想。

问题2:中小企业与集团企业的技术选型核心差异是什么?

核心差异源于 规模、预算、运维能力和业务模式:

- 中小型企业:应优先选择“云原生+轻量化”方案,如SaaS化防火墙、云端统一管理的EDR。聚焦基础防护(边界、终端),强调低运维成本与快速部署。

- 集团型企业:需采用“本地化+云协同”架构,如在各分支机构部署分布式IPS,在总部搭建统一的SOC平台。必须覆盖全维度防护,尤其重视身份管理、数据安全与自动化溯源能力。

问题3:如何量化验证防护体系效果并持续优化?

通过 模拟测试 与 实际运行数据 双维度验证:

- 验证方法:第三方渗透测试、恶意流量压力测试、安全事件应急演练。

- 核心量化指标:

- 拦截效果:恶意流量拦截率、终端感染拦截率(目标≥95%)。若不达标,需更新防护规则或检测模型。

- 风险控制:核心业务安全事件发生率、数据泄露事件数。若偏高,需排查身份认证权限或加强数据加密。

- 运维效率:安全事件响应时间、溯源时间(目标≤4小时)。若效率低下,可引入SOAR自动化工具或优化日志分析平台。

- 指标数据能直接定位防护短板,驱动针对性优化,例如将规则更新频率从每周一次提升至每三天一次,或打通各系统日志以实现全链路溯源。对于云原生企业,确保云原生环境下的安全策略能随业务弹性扩展是关键优化方向。

|