在 Linux 系统中,进程栈是程序运行的核心“工作区”,它默默承载着函数调用、局部变量存储等基础但至关重要的任务。理解其工作原理,不仅能帮助我们解答诸如函数参数如何传递、栈溢出为何导致崩溃等问题,更是深入理解操作系统内存管理与程序执行逻辑的关键。

本文将深入剖析 Linux 进程栈,从基础概念到内部机制,结合实践案例,系统讲解其工作原理、常见问题及排查方法。

一、进程栈是什么?它在哪?

栈(Stack)是一种遵循后进先出(LIFO)原则的数据结构。在编程中,它被广泛用于管理函数调用。进程栈特指在进程虚拟地址空间中,用于支持函数调用和存储局部变量等临时数据的内存区域。

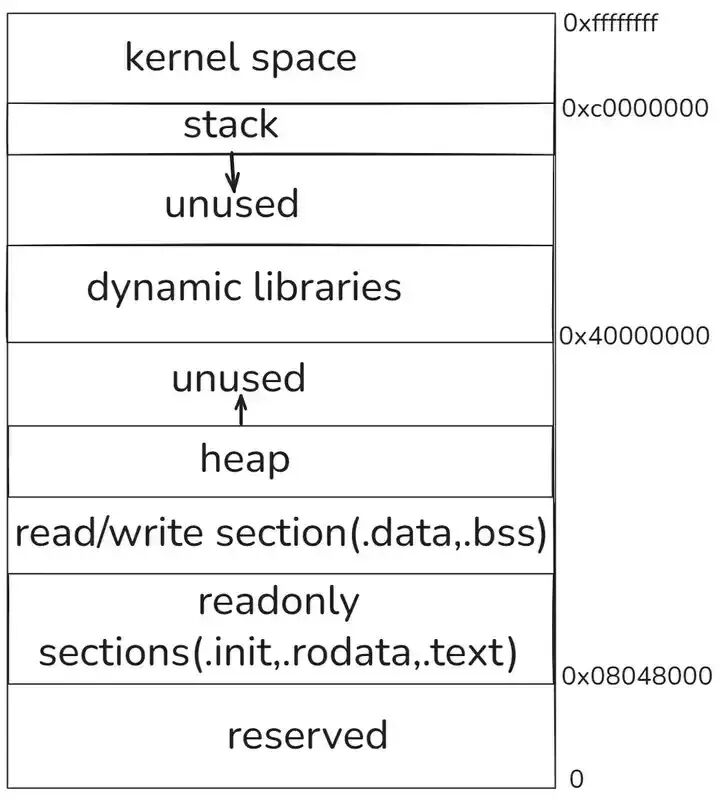

在 32 位 Linux 系统中,进程的虚拟地址空间通常被划分为用户空间(0-3GB)和内核空间(3-4GB)。进程栈位于用户空间的高端地址区域,并向低地址方向增长。

进程地址空间包含多个内存段,其中与栈相关的关键区域包括:

- 栈区(Stack):即进程用户空间栈,由编译器自动管理,用于存放函数参数、局部变量等。

- 堆区(Heap):用于动态内存分配(如

malloc),向高地址增长。

- 映射段:内存映射文件区域。

一个简单的C程序可以说明栈的用途:

#include <stdio.h>

void func() {

int a = 10; // 局部变量a位于栈上

int b = 20; // 局部变量b位于栈上

printf("a = %d, b = %d\n", a, b);

}

int main() {

func(); // 调用函数,创建栈帧

return 0;

}

当func被调用时,变量a和b在栈上分配空间;函数返回时,这些空间被自动释放。

二、栈帧:函数调用的“小天地”

进程栈在逻辑上由一系列栈帧组成,每个栈帧对应一次函数调用。栈帧是理解栈机制的核心。

一个典型的栈帧包含以下部分(以x86架构为例):

- 函数参数:由调用者压入栈。

- 返回地址:函数执行完后应返回的指令地址。

- 保存的帧指针(EBP/RBP):指向当前栈帧底部,用于访问栈帧内数据。

- 保存的寄存器:保护调用者上下文。

- 局部变量:函数内部定义的变量。

- 临时数据:表达式计算的中间结果。

通过分析一段代码的汇编,可以清晰看到栈帧的创建与销毁过程,这对于理解程序底层行为和调试排错至关重要。

#include <stdio.h>

int add(int a, int b) {

int sum = a + b;

return sum;

}

int main() {

int result = add(3, 5);

printf("Result: %d\n", result);

return 0;

}

当main调用add时,栈上的变化如下:

- 参数

b(5)和a(3)依次入栈。

call指令将main中下一条指令地址(返回地址)压栈,并跳转到add。- 进入

add后,保存main的帧指针(push ebp),建立新帧指针(mov ebp, esp)。

- 为局部变量

sum分配栈空间(sub esp, 4)。

- 执行计算,结果存入

sum,并通常通过EAX寄存器返回。

- 函数返回前,通过

mov esp, ebp和pop ebp恢复栈指针和帧指针。

ret指令弹出返回地址,跳转回main继续执行。

三、栈的大小限制与动态增长

Linux进程栈默认大小通常为8MB(可通过ulimit -s查看)。内核提供了栈的动态增长机制:

- 当程序试图访问尚未映射的栈空间时(如压入新数据),会触发缺页异常。

- 内核检查触发地址是否在栈的可增长范围内,且未超过最大限制(

RLIMIT_STACK)。

- 如果条件满足,内核通过

expand_stack()函数为栈分配新的物理页,并建立页表映射,实现栈的扩展。

栈溢出发生在栈增长达到其大小限制时。常见诱因包括:

- 无限递归或递归深度过大。

- 在栈上分配过大的局部数组或结构体(如

int huge_array[1024*1024];)。

- 函数调用层次过深。

栈溢出会导致程序收到SIGSEGV信号(段错误)而崩溃,甚至可能被利用进行安全攻击。

四、进程栈的初始化与工作机制

4.1 初始化

当进程通过exec()系统调用加载时,内核会为其初始化栈。内核分配一个初始的虚拟内存区域(VMA)给栈,大小通常为一个内存页(如4KB)。栈的起始地址(栈底)被设置在一个较高的虚拟地址(如STACK_TOP_MAX - PAGE_SIZE)。

4.2 物理页的按需分配

栈使用的物理内存页并非一开始就全部分配。当进程首次访问栈空间(如写入局部变量)时,会触发缺页中断。内核的缺页中断处理程序会:

- 根据出错的虚拟地址查找对应的VMA。

- 确认该访问属于合法的栈访问。

- 调用

handle_mm_fault()分配物理内存页,并填写页表,建立映射。

这个过程确保了物理内存的高效利用,即“用时方分配”。

4.3 栈的动态增长机制

如前所述,栈通过缺页异常机制实现动态增长。内核函数expand_stack()负责具体的扩展操作。理解这一机制有助于我们分析进程的虚拟地址空间布局和内存使用情况。

五、进程栈的常见问题与排查

5.1 栈溢出

场景:

- 递归函数缺少终止条件。

- 定义过大的栈上局部变量。

- 深度的函数调用链。

影响:

- 程序崩溃:最直接的表现是段错误(Segmentation Fault)。

- 数据损坏:溢出数据可能覆盖相邻的栈变量或关键控制数据。

- 安全漏洞:精心构造的溢出可覆盖返回地址,实现控制流劫持(缓冲区溢出攻击)。

5.2 栈内存泄漏

与堆内存泄漏不同,栈内存泄漏通常源于程序逻辑错误导致栈帧未按预期销毁(如异常路径跳过清理代码)。排查较为困难,需借助如Valgrind等工具,并注重代码逻辑审查。

5.3 栈数据损坏

原因:

- 数组越界访问:写操作超出局部数组边界。

- 错误指针操作:使用未初始化、已释放或计算错误的指针。

- 缓冲区溢出:如

strcpy等不安全函数导致数据覆盖。

影响:导致程序行为异常、逻辑错误或崩溃,且由于破坏点与症状点可能相距甚远,难以调试。

六、进程栈问题排查工具

6.1 GDB (GNU Debugger)

强大的源码级调试器,是分析栈问题的首选。

break [function]:在函数入口设断点。run / continue:运行/继续执行程序。bt (backtrace) / info stack:查看当前调用栈回溯,显示函数调用链。frame [N]:切换到第N层栈帧。info locals:查看当前栈帧的局部变量。print [variable]:查看变量值。

6.2 pstack

快速打印指定进程的栈跟踪信息,无需中断进程。

$ ps aux | grep myprogram # 获取PID

$ pstack <PID>

输出显示所有线程的调用栈,便于快速定位死锁、无限循环或卡住的函数。

6.3 perf

系统性能分析工具,可用于分析函数热点和调用关系。

# 记录进程性能数据(含调用图)

$ perf record -g -p <PID>

# 生成分析报告

$ perf report

报告可展示哪些函数占用CPU最多,并查看其调用路径,辅助定位性能瓶颈和异常的深层调用。

七、实战演练:定位并修复栈溢出

场景:一个文件处理程序在处理大文件时随机崩溃。

排查步骤:

- 复现并获取PID:运行程序,使用

ps获取其进程ID。

- pstack初步分析:在程序运行或卡顿时,执行

pstack <PID>。发现某个递归函数process_chunk的调用深度异常。

- GDB附加调试:

$ gdb -p <PID>

(gdb) break process_chunk

(gdb) continue

当断点命中时,使用bt命令确认递归深度,使用info locals检查是否有过大栈变量。

- 分析代码:检查

process_chunk函数,发现递归终止条件缺失或错误,且函数内定义了大数组(如char buffer[1024*1024]),加剧了栈消耗。

- 修复:

- 修正递归终止条件。

- 将大数组改为从堆上动态分配(

malloc)或使用标准库容器(如C++的std::vector)。

- 重新编译测试,问题解决。

核心教训:对于可能深度递归或需要大块内存的场合,应谨慎使用栈内存,优先考虑堆分配。

理解Linux进程栈,从栈帧结构到动态增长,从原理到排查,是每一位系统级开发者和追求深度的程序员的基本功。它能让你在程序崩溃时不再迷茫,在优化性能时有的放矢,真正地驾驭程序在内存中的每一次跳动。