2025年12月22日晚间22点左右,众多快手用户发现直播推荐页出现大规模异常。正常的直播内容流被海量包含淫秽影片、低俗表演的违规直播间瞬间“污染”。这些违规直播间呈现出明显的自动化、规模化特征,部分瞬时观看人数接近十万量级。

随着事件迅速发酵,“快手怎么了”等话题冲上热搜。平台于当晚23时30分左右启动紧急处置,包括集中清理内容和临时关闭直播频道。至23日凌晨0点45分左右,直播服务逐步恢复,整个事故持续约90分钟。受此事件影响,快手在23日港股开盘后股价一度下跌超过5%,市值蒸发约164亿港元。

官方回应与事件定性

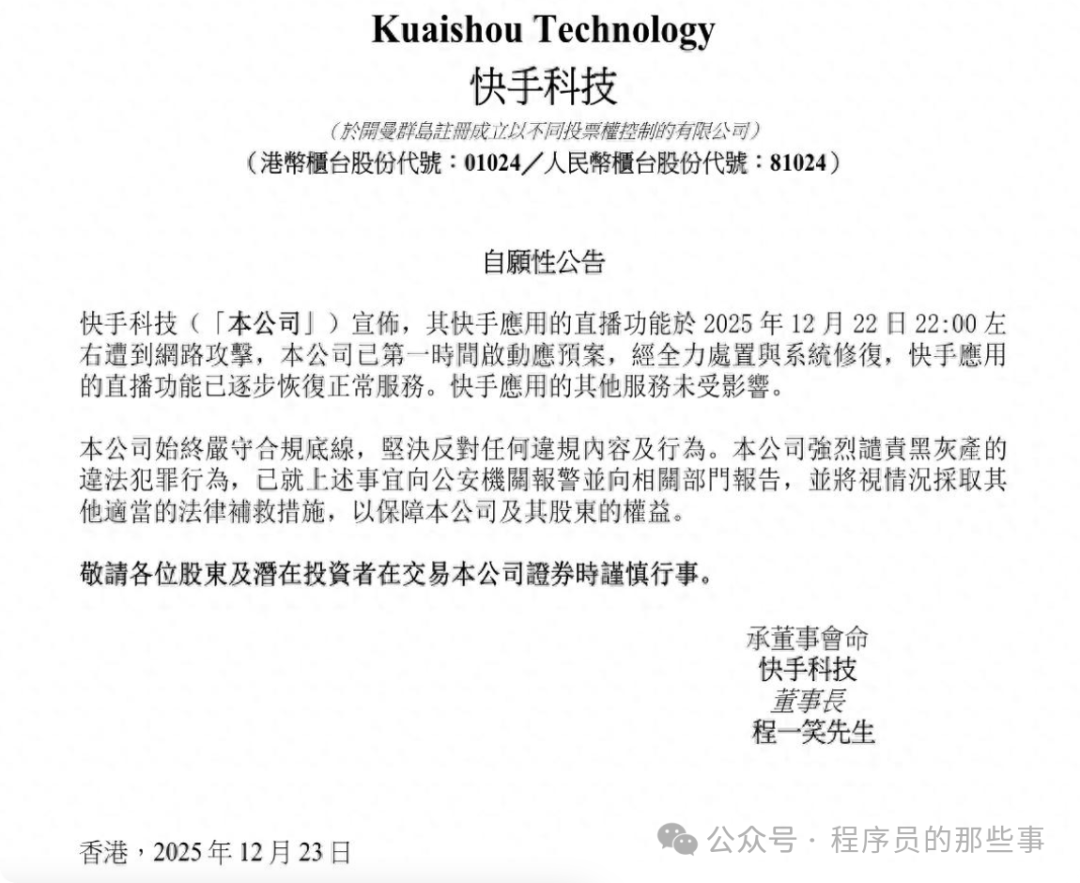

12月23日,快手官方发布声明,确认平台在22日晚22:00左右遭遇网络攻击,导致直播功能异常。平台在事发后已启动应急预案,直播功能经修复已恢复正常,其他服务未受影响。

快手在声明中强烈谴责了黑灰产的违法犯罪行为,并表示已就此事向公安机关报案,将采取法律措施保障公司与股东权益。

网络安全专家还原攻击技术路径

根据多位网络安全专家的分析,此次事件并非简单的漏洞利用,而是一场针对直播业务、精心策划的规模化“业务层对抗”。其攻击路径逻辑清晰,环环相扣。

1. 资源准备:操控海量实名“肉鸡”账号

攻击的第一步是储备“武器”。攻击者通过自动化工具,获取了大量已完成实名认证的“肉鸡”账号。这些账号具备直接开播的权限,为后续攻击扫清了基础障碍。专家分析,不排除攻击者通过漏洞批量注册并绕过实名认证的可能。

2. 协议级爆破:绕过前端,实现毫秒级批量开播

攻击者并未模拟人工在App前端操作,而是通过逆向工程,破解了快手直播的底层通信协议。这种“协议机”攻击模式能够跳过前端界面,直接向服务器后端发送开播请求,从而实现毫秒级的、大规模的直播创建动作,让平台的安全系统难以从操作行为上识别异常。这涉及对复杂后端服务架构的深入分析和利用。

3. 饱和式冲击:占满安全通道,利用机制时间差

攻击者操控数以万计的违规账号在同一时间点发起总攻。瞬间涌入的海量开播、互动请求,直接占满了平台的安全策略执行通道,如内容审核队列、账号封禁接口和用户举报处理链路,导致平台陷入“处置速度跟不上新增速度”的窘境。

更为关键的是,攻击者精准利用了平台为保障用户体验而设置的“请求超时豁免”机制。当安全围栏接口因并发过高而处理超时,相关请求会被豁免,这使得大量违规内容在审核“空窗期”内获得了扩散的机会,对系统安全与运维响应能力构成了严峻考验。

4. 推荐系统污染:刷高热度,规避分布式风控

攻击的最后一环是针对平台的内容分发机制。攻击者利用自动化工具为违规直播间刷高点赞、观看等互动数据,快速提升其热度。快手等大型平台通常采用分布式推荐算法:新内容先进入小流量测试池,数据达标后再进入主推荐池。

攻击者通过让大量违规直播间以“合格”热度横向铺开,既避免了单一直播间数据异常被风控模型捕获,又借助平台的推荐机制获得了更大范围的曝光。这种操作最终导致平台的AI审核系统算力被挤占,异步审核链路出现阻塞,审核能力在短时间内陷入瘫痪。

从行业视角看安全复盘的价值

此次事件让人联想到2025年11月CloudFlare的全球服务中断事故。事后,CloudFlare发布了详细的技术复盘报告,公开了故障根因与改进措施,这已成为国际技术公司的常见做法。国内头部云厂商在经历重大事故后,也多有进行技术复盘与分享的先例。

第三方的技术分析虽有参考价值,但必然不及平台内部的事后深度复盘。对于广大技术从业者而言,期待快手技术团队未来能分享此次事件背后的技术细节、防御短板以及后续的系统性加固方案,这将是整个行业在业务安全和大规模分布式系统稳定性方面的一次宝贵学习机会。 |