针对MongoDB zlib解压缩漏洞的概念验证攻击,该漏洞允许未经身份验证的攻击者泄露敏感的服务器内存。

漏洞原理

MongoDB的zlib消息解压缩机制存在缺陷,它返回的是已分配的缓冲区大小,而不是实际解压缩后的数据长度。这使得攻击者可以通过以下方式读取未初始化的内存:

- 发送包含夸大声明

uncompressedSize 的压缩信息

- MongoDB会根据攻击者的声明分配一个大缓冲区

- zlib将实际数据解压缩到缓冲区开头

- 该漏洞导致MongoDB将整个缓冲区(包含未初始化部分)视为有效数据

- BSON解析会从未初始化的内存中读取“字段名”,直到遇到空字节为止

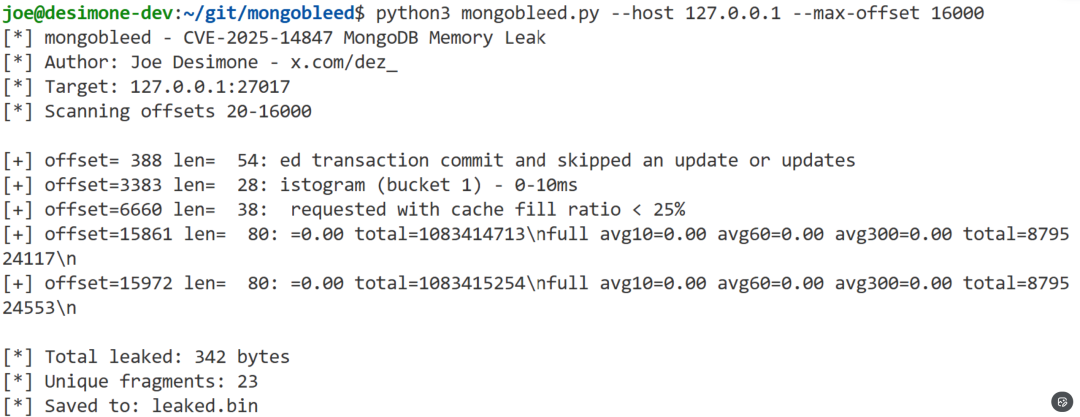

图1:利用脚本 mongobleed.py 检测CVE-2025-14847漏洞并泄露内存数据

受影响版本

以下是受此漏洞影响的MongoDB版本及已修复的版本信息:

图2:CVE-2025-14847漏洞的受影响版本范围

对于涉及漏洞利用和内存安全的研究,保持对最新安全动态的关注至关重要。更多深度技术讨论,欢迎访问云栈社区。 |