运维工程师在排查接口问题时,常常会使用浏览器F12开发者工具进行抓包,比如处理网页加载失败或接口返回异常等情况。

然而,当遇到以下几种场景时,F12就显得无能为力了:客户反馈APP接口报错,而你无法直接操作客户的手机进行抓包;或者需要排查数据库与后端服务之间的网络交互问题。

这时,tcpdump 作为Linux系统自带的命令行抓包工具,不仅能搞定这些复杂场景,还能实现F12的大部分功能,堪称网络排查的瑞士军刀。

本文将以一个具体案例 “排查Nginx反向代理后端接口的500错误” 为例,手把手演示tcpdump的使用。场景说明:用户访问系统时,页面提示“服务器错误”,Nginx访问日志显示后端接口返回了500状态码,但无法确定是请求参数问题、后端服务内部异常,还是响应数据格式错误。

警告:以下操作均在测试环境进行,请勿直接在生产环境练习,以免影响线上服务。

我们将使用Nginx搭配一个简单的后端脚本来快速搭建测试环境,并故意制造一个500错误。

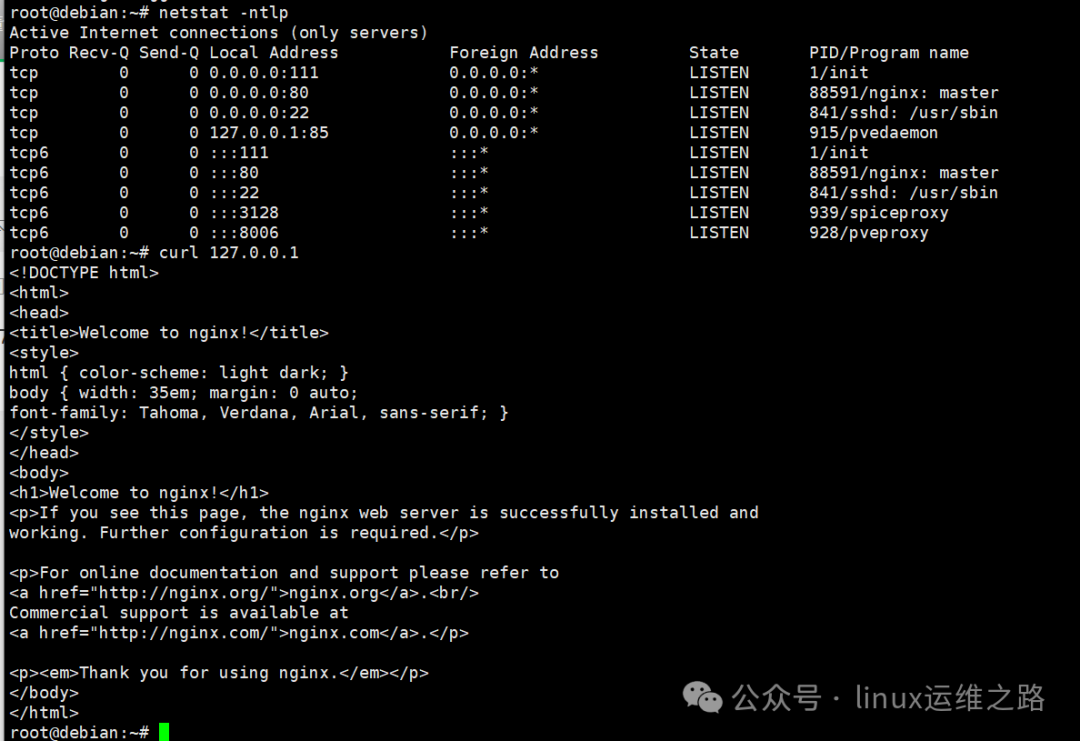

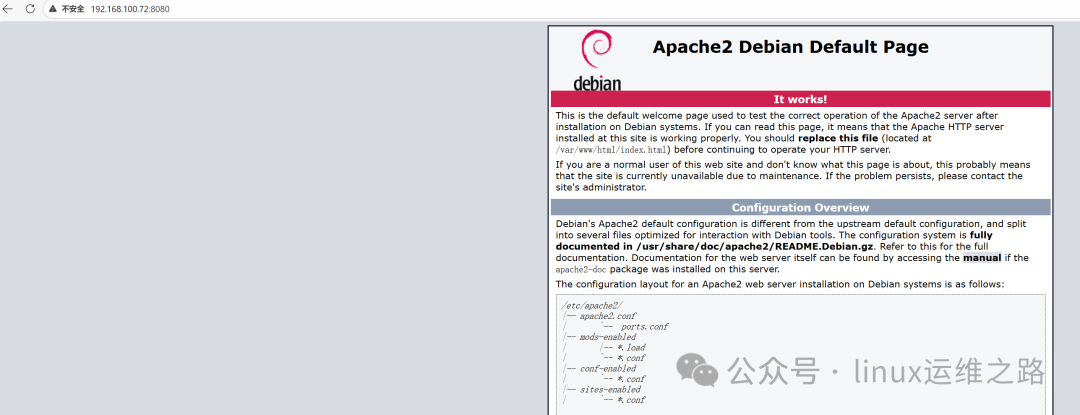

步骤1:安装并验证Nginx

这里以Debian系统为例,其他系统请使用对应的包管理工具。

apt update

apt install nginx -y

systemctl start nginx

systemctl enable nginx

安装完成后,验证Nginx是否正常运行。可以直接使用curl命令请求本地服务。

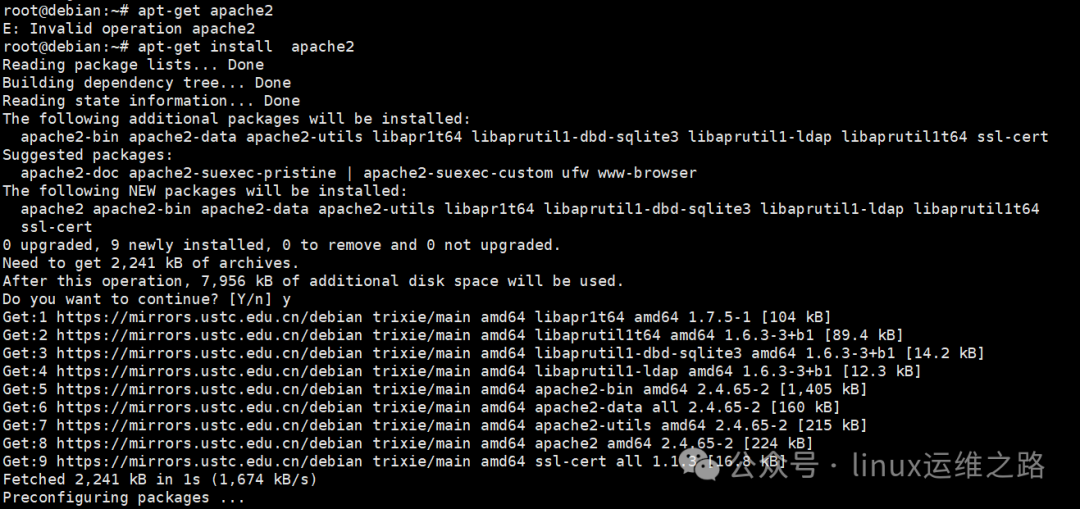

步骤2:搭建一个返回500错误的后端服务

为了模拟后端服务异常,我们使用Apache2的CGI功能来运行一个Shell脚本。首先安装Apache2。

apt install apache2

创建CGI脚本目录并编写一个会出错的脚本:

mkdir -p /var/www/cgi-bin

vim /var/www/cgi-bin/error_api.sh

在脚本中添加以下内容,故意执行一个不存在的命令来触发500错误:

#!/bin/bash

# 1. 真实执行错误(模拟生产异常)

non_existent_command_xxx 2>/dev/null || true

# 2. 强制返回500 + 指定UTF-8编码(避免乱码)

echo "Status: 500 Internal Server Error"

echo "Content-Type: text/plain; charset=utf-8"

echo ""

echo "Error: non_existent_command_xxx: command not found"

给脚本添加执行权限:

chmod +x /var/www/cgi-bin/error_api.sh

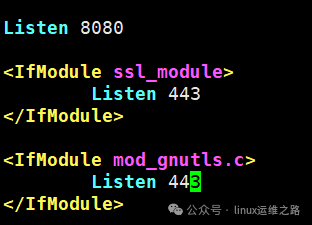

为了避免端口冲突,修改Apache2的监听端口为8080(Nginx默认使用80端口)。编辑 /etc/apache2/ports.conf 文件。

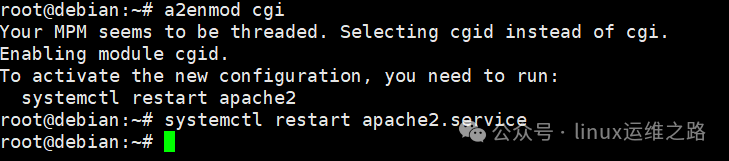

启用Apache2的CGI模块:

a2enmod cgi

systemctl restart apache2.service

配置Apache2以允许执行我们的CGI脚本。编辑 /etc/apache2/conf-enabled/serve-cgi-bin.conf,将内容替换为如下配置,关键是指定脚本目录并允许执行.sh文件:

<IfModule mod_alias.c>

<IfModule mod_cgi.c>

Define ENABLE_USR_LIB_CGI_BIN

</IfModule>

<IfModule mod_cgid.c>

Define ENABLE_USR_LIB_CGI_BIN

</IfModule>

<IfDefine ENABLE_USR_LIB_CGI_BIN>

ScriptAlias /cgi-bin/ /var/www/cgi-bin/

<Directory "/var/www/cgi-bin">

AllowOverride None

Options +ExecCGI -MultiViews +SymLinksIfOwnerMatch

Require all granted

AddHandler cgi-script .sh # 允许执行.sh后缀的CGI脚本

</Directory>

</IfDefine>

</IfModule>

重启Apache2使配置生效后,可以访问 http://服务器IP:8080/cgi-bin/error_api.sh 测试,应该能看到我们设定的错误信息。

步骤3:配置Nginx反向代理

现在配置Nginx,将前端对特定接口的请求转发到我们刚刚搭建的错误后端。编辑Nginx的默认站点配置文件(Debian系统路径为 /etc/nginx/sites-available/default)。

在server块中添加一个location规则,核心是使用proxy_pass将请求转发到本地的Apache2服务:

server {

listen 80;

server_name localhost;

# 新增这部分配置,对应我们的错误接口

location /api/user/login {

proxy_pass http://127.0.0.1:8080/cgi-bin/error_api.sh;

proxy_set_header Host $host;

proxy_set_header X-Real-IP $remote_addr;

}

# 原有其他配置(如location /)可保留,不影响测试

location / {

root /var/www/html;

index index.html index.htm;

}

}

保存配置后,重启Nginx使改动生效:

systemctl restart nginx

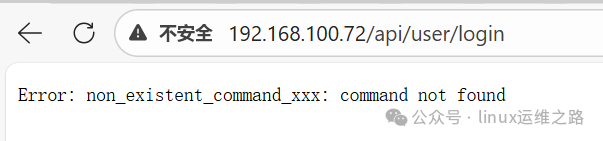

步骤4:验证错误复现

在浏览器中访问配置的接口地址,例如 http://你的服务器IP/api/user/login。如果页面显示 “Error: non_existent_command_xxx: command not found” ,说明测试环境搭建成功,Nginx成功代理并返回了后端500错误。

至此,用于模拟和排查的测试环境就搭建完成了。

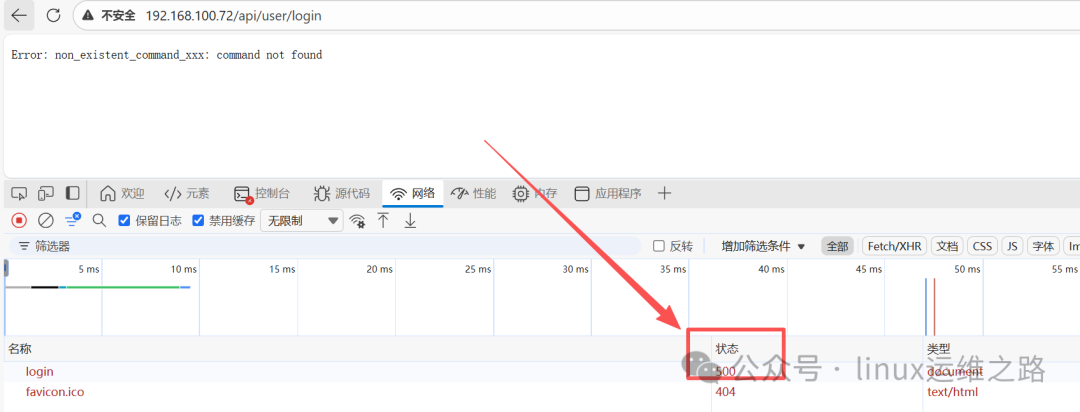

先用浏览器F12抓包初步分析

当页面出错时,我们首先会习惯性地打开浏览器F12开发者工具,切换到Network(网络)面板,查看请求详情。

通过F12,我们可以看到请求的URL、HTTP方法、状态码(这里是500)、以及请求头等信息。这对于前端问题定位非常有帮助。

然而,F12的局限性在此刻暴露无遗:

它只能捕获从用户浏览器到Nginx服务器这一段的网络流量。对于Nginx收到请求后,是如何转发给后端Apache服务的、后端服务具体返回了什么原始错误信息——这些关键环节F12完全看不到。它只能告诉我们“Nginx返回了500”,但无法揭示后端服务内部真实的失败原因(即我们脚本中故意执行的错误命令)。

使用tcpdump进行全链路抓包分析

当问题超出前端范围,进入服务器内部网络交互时,就是 tcpdump 大显身手的时刻。它能够捕获流经服务器网卡的所有数据包,让我们看清“黑盒”内部的通信细节。掌握 tcpdump 是解决复杂网络问题的必备技能。

基础抓包方法:保存文件供后续分析

最稳妥的方式是将抓包数据保存下来,然后用图形化工具(如Wireshark)进行详细分析。

tcpdump -i any port 8080 -w backend_error.pcap

-i any:监听所有网络接口,避免选错网卡。port 8080:只捕获目标端口为8080(我们后端Apache服务)的流量,聚焦核心问题。-w backend_error.pcap:将原始数据包保存到backend_error.pcap文件中。

执行此命令后,让用户重新访问报错页面以触发流量,然后按 Ctrl+C 终止抓包。生成的 .pcap 文件可以下载到本地,用Wireshark打开进行可视化分析,这对分析复杂协议交互非常友好。

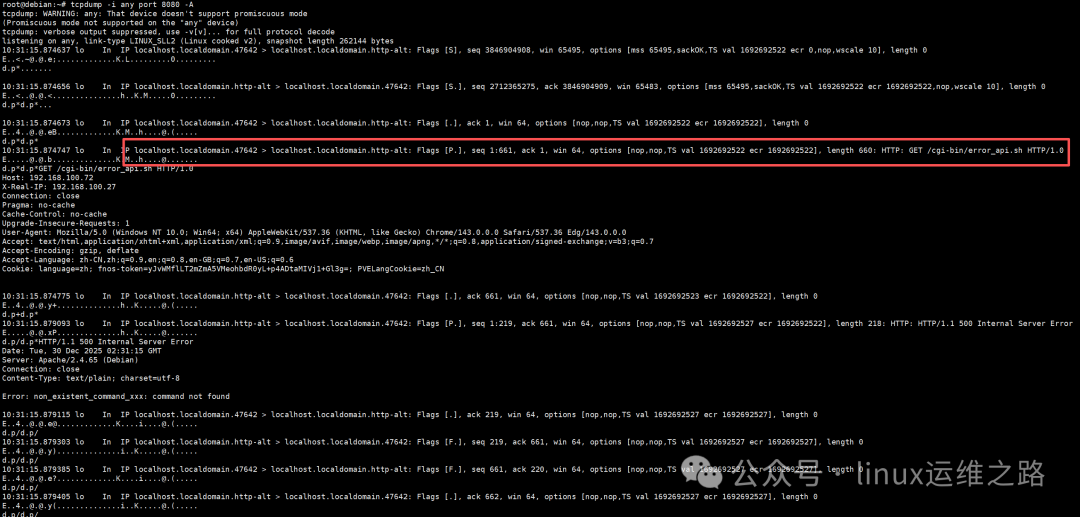

进阶方法:实时查看并过滤HTTP明文

如果你需要快速查看问题,可以直接在终端中实时解析并过滤HTTP内容。

tcpdump -i any port 8080 -A | grep -i “/api/user/login”

-A:以ASCII格式打印每个数据包的内容,这样就能直接看到HTTP请求和响应的明文。grep -i “/api/user/login”:通过管道用grep过滤,只显示包含目标接口路径的数据包,-i表示忽略大小写。

执行命令后,再次触发请求,你将在终端中直接看到经过Nginx转发后,到达后端Apache服务的完整HTTP请求,以及Apache返回的包含具体错误信息的响应体。

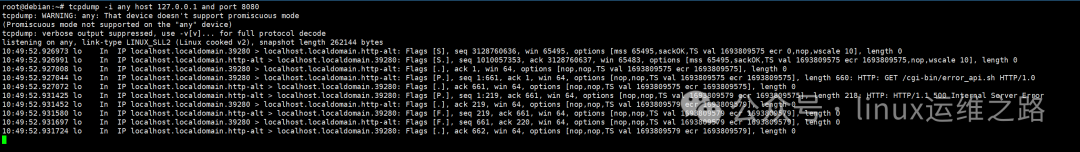

从这张截图中,我们可以清晰地看到:

- 请求流向:请求是从

localhost.47642(Nginx进程)发往localhost.8080(Apache后端),明确了是Nginx到后端服务的内部交互。

- 错误根源:HTTP响应行明确是

HTTP/1.1 500 Internal Server Error,并且响应体里包含了后端脚本输出的真实错误信息 Error: non_existent_command_xxx: command not found。这正是F12无法提供的关键信息。

精准过滤方法:针对特定IP抓包

如果环境中有其他流量干扰,或者你只想关注来自特定客户端的请求(例如已知的问题用户IP),可以进行更精准的过滤。

tcpdump -i any host 127.0.0.1 and port 8080

host 127.0.0.1:限制只抓取源IP或目标IP是127.0.0.1(本机)的流量。在实际生产中,这里可以替换成真实的客户端IP。

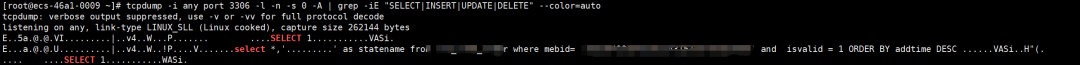

结合这张截图,tcpdump 对比 F12 的优势更加明显:

- 真实接口路径:从

GET /cgi-bin/error_api.sh 可以看到后端真实的处理脚本路径(F12只显示前端配置的 /api/user/login)。

- 内部链路可视化:从

localhost.39280 > localhost.http-alt 能清晰看到Nginx到Apache的内部请求链路。

- 错误责任界定:从

HTTP/1.1 500 Internal Server Error 可以确定500状态码是由后端Apache直接返回的,而不是Nginx自身产生的错误。

tcpdump 对比 F12 的核心优势总结

通过以上对比实践,我们可以总结出为什么tcpdump是Linux运维工程师不可或缺的工具:

-

抓包范围:F12只能抓前端,tcpdump能抓全链路

- F12:仅能捕获“用户浏览器 → Nginx”的前端请求。

- tcpdump:能捕获“客户端 → Nginx → 后端服务”的全链路流量,直接定位错误是发生在Nginx转发环节还是后端服务内部。

-

错误信息深度:F12只能看表面,tcpdump能看本质

- F12:只能看到Nginx最终返回给浏览器的状态码(如500)。

- tcpdump:能直接获取后端服务返回的原始错误信息(如“数据库连接失败”、“脚本执行错误”、“参数格式错误”),一步到位定位根本原因。

-

环境适应性:F12依赖浏览器,tcpdump适配所有环境

- F12:必须在有图形化浏览器的环境中操作,对于APP客户端、嵌入式设备、无界面服务器无能为力。

- tcpdump:命令行工具,适用于所有Linux/Unix服务器、虚拟机、容器环境,运维可直接在服务器上操作。

-

操作主动性:F12依赖用户配合,tcpdump可主动精准过滤

- F12:通常需要用户复现问题并截图,沟通成本高。

- tcpdump:运维可以主动根据端口、IP地址、协议特征进行精准过滤和抓取,不依赖用户端操作。

拓展应用:监控数据库SQL交互

文章开头还提到了tcpdump可用于排查数据库交互问题。例如,直接抓取后端应用和MySQL数据库之间的通讯(如果未启用SSL加密),甚至可以实时看到执行的SQL语句。这对于分析老旧系统或进行性能排查非常有用。

tcpdump -i any port 3306 -l -n -s 0 -A | grep -iE ‘SELECT|INSERT|UPDATE|DELETE’ --color=auto

port 3306:监控MySQL默认端口。-l:行缓冲模式,便于管道处理。-s 0:抓取完整的数据包。-A:打印ASCII内容。grep:过滤出主要的SQL操作语句。

掌握tcpdump这一利器,能够让你在面对95%以上的网络请求疑难杂症时,拥有从现象直达根源的排查能力。它不仅仅是工具,更是理解网络协议和服务交互的一扇窗。希望本文的实战案例能帮助你更好地理解和运用它。如果你想了解更多运维实战技巧,欢迎在云栈社区与广大开发者交流探讨。