在 GitHub 上探索时,各类安全工具层出不穷,但功能全面、集成了多种能力的内网扫描器却相对少见。

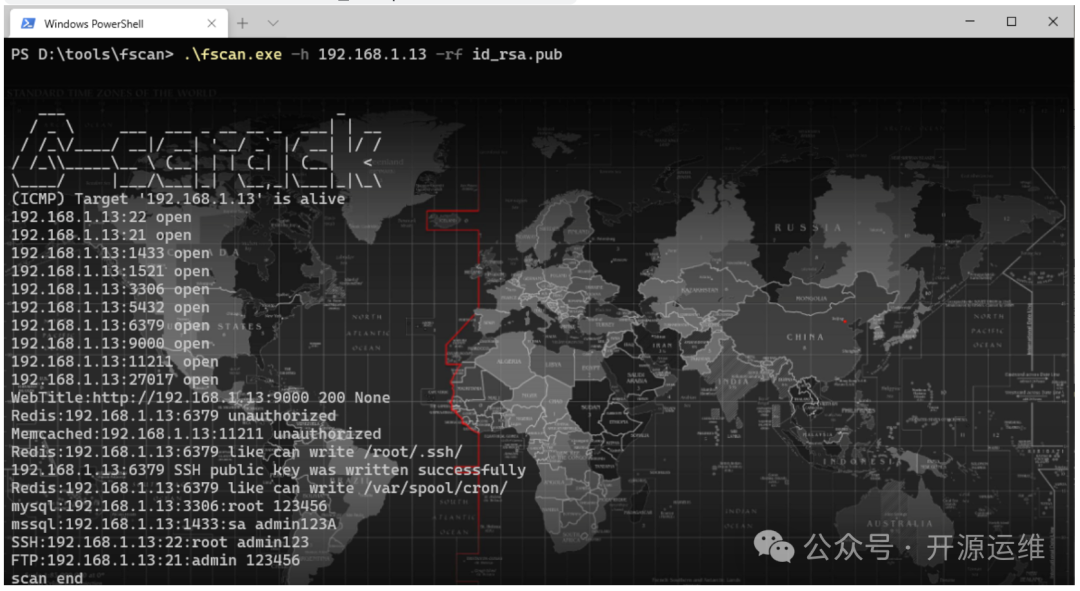

近期关注到一个名为 fscan 的项目,它将主机探测、端口扫描、漏洞检测以及弱口令爆破等功能整合于一体。对于从事内网安全测试或渗透的人员而言,这种“一站式”工具能显著提升效率,无需在不同工具间频繁切换。其设计思路直接明了:输入命令,自动执行,等待结果报告。

fscan是什么?

fscan 是一款使用 Go 语言编写的内网综合扫描工具。它集信息收集、服务爆破、漏洞检测及简单的利用功能于一身,旨在通过简洁的命令行参数实现自动化、全方位的安全扫描,堪称红队与安全服务人员手中的“瑞士军刀”。

核心功能解析

一键存活探测

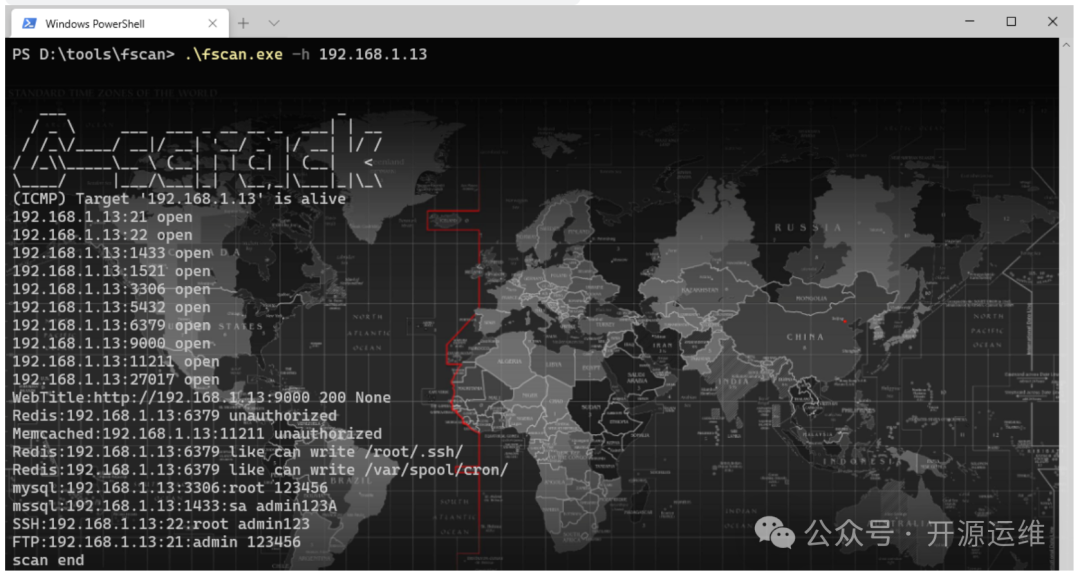

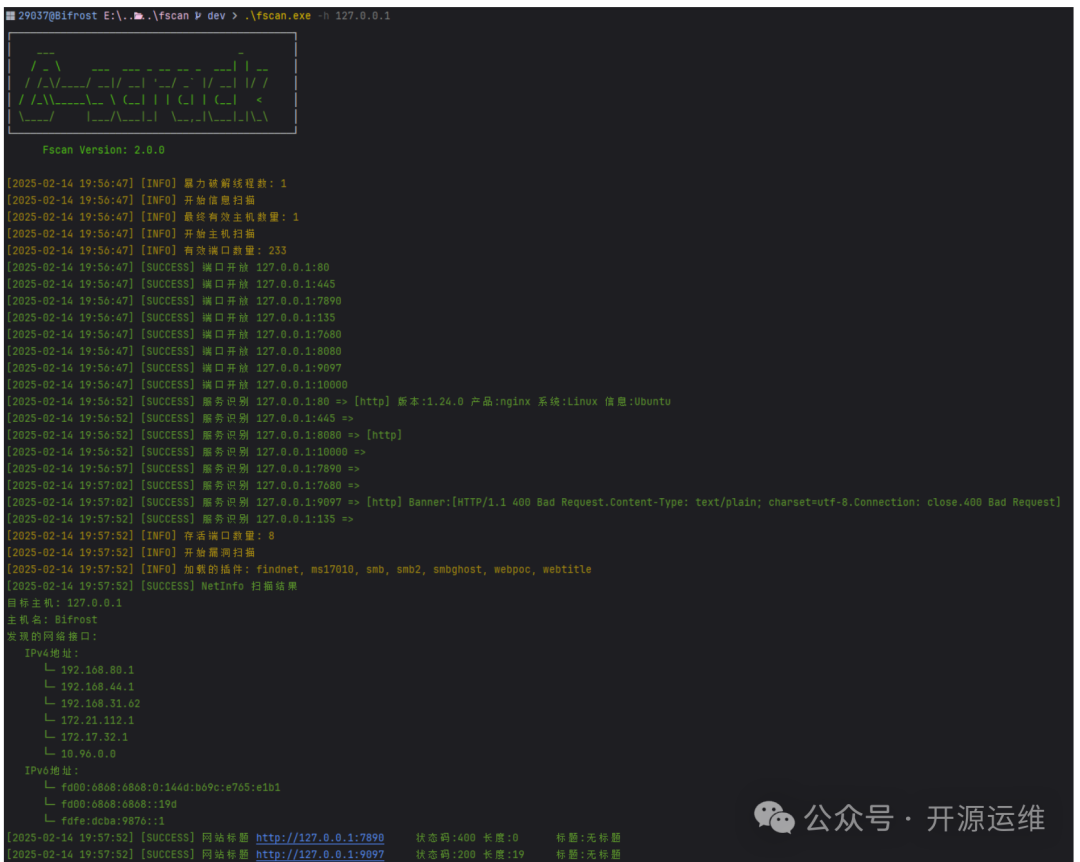

工具首先会通过 ICMP 协议探测目标网段,识别存活主机,避免对无效目标进行无谓扫描。它支持对大网段进行探测,并能统计出活跃的 B 段和 C 段,帮助使用者快速勾勒网络轮廓。

全面的端口与服务识别

定位到存活主机后,fscan 会进行端口扫描。其强大之处在于不仅能列出开放端口号,还能精准识别运行在端口上的服务类型,例如 Web 服务、数据库或文件共享服务,为后续深入检测奠定基础。

集成的弱口令爆破

这是 fscan 的核心功能之一。它内置了海量常见服务的爆破模块,覆盖 SSH、RDP、SMB 等系统协议,以及 MySQL、Redis、MSSQL、PostgreSQL 等数据库服务。用户可以直接使用内置字典或指定自定义字典进行爆破,省去了组合使用多个专用爆破工具的繁琐。

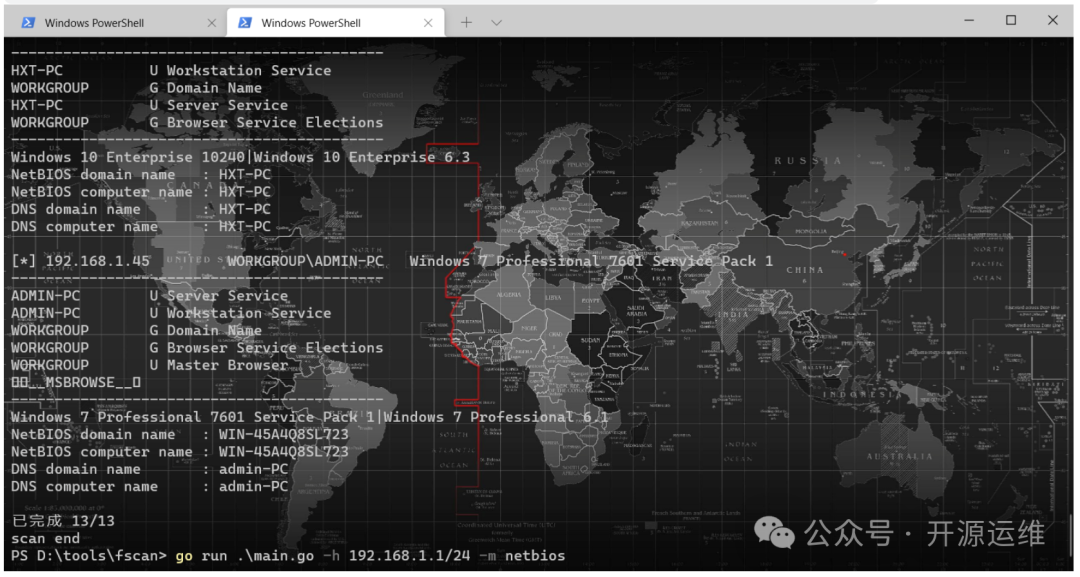

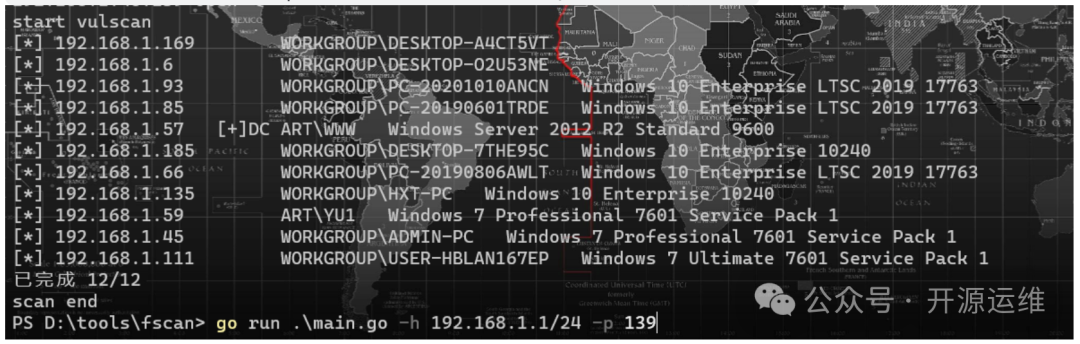

漏洞与信息收集

除了口令爆破,fscan 还集成了一系列经典漏洞检测功能,例如永恒之蓝 MS17-010。同时,它能够抓取 NetBIOS 信息,辅助识别域控制器等关键资产,这些信息在内网渗透中极具价值。

Web路径与漏洞探测

当发现 Web 服务时,fscan 可以自动爬取网站标题,识别常见 CMS 指纹。更关键的是,它能无缝集成 XRay 的 POC 进行 Web 漏洞扫描,相当于将专业的 Web 应用扫描能力整合到了内网扫描流程中。

简单的利用功能

fscan 不仅止步于发现,还提供了一些简单的利用手段。例如,检测到 Redis 未授权访问漏洞时,可直接通过命令写入 SSH 公钥;面对 MS17-010 漏洞,可以注入 Shellcode 执行添加用户等操作。虽然不如 Metasploit 框架强大,但在需要快速应急响应时非常高效。

安装与使用指南

- 直接下载(推荐):前往项目的 Release 页面,下载对应操作系统和架构的预编译二进制文件,解压后即可直接运行,绿色免安装。

- 自行编译:若需要自行编译,需提前配置好 Go 开发环境,然后在项目根目录下执行命令

go build -ldflags="-s -w" -trimpath main.go 即可。

- Arch Linux 用户:可以通过 AUR 仓库便捷安装,使用命令

yay -S fscan-git 或 paru -S fscan-git。

- 体积优化:编译完成后,如果对文件体积有极致要求,可以使用 UPX 工具进行压缩,命令为

upx -9 fscan。

这个功能强大的工具是一个优秀的开源实战项目,你可以在 GitHub 上找到它的源码和最新版本:https://github.com/shadow1ng/fscan 。对于希望提升内网评估效率的安全从业者来说,深入研究和掌握此类工具是很有必要的。如果你对讨论更多类似的实用工具或技术感兴趣,欢迎在云栈社区与其他开发者交流心得。 |