在很多公司的网络规划中,防火墙的部署位置看似是一个拓扑设计问题,但其本质是安全理念、网络规模与业务复杂度三者综合博弈的结果。

我见过太多这样的场景:新公司上线时,IT经理会直接拍板:“防火墙嘛,当然放在出口。” 几年后,随着业务发展,内网横向攻击事件频发,又会有人质疑:“是不是应该放在核心?” 再到后来,企业业务上云、引入零信任架构时,大家发现:“好像两边都不完全对?”

今天,我们不背书任何厂商方案,也不追求所谓的“标准答案”,只聚焦于一个核心问题:在真实的企业网络环境中,防火墙究竟应该部署在出口,还是核心?背后的逻辑是什么?

出口防火墙 vs 核心防火墙

出口防火墙是什么?

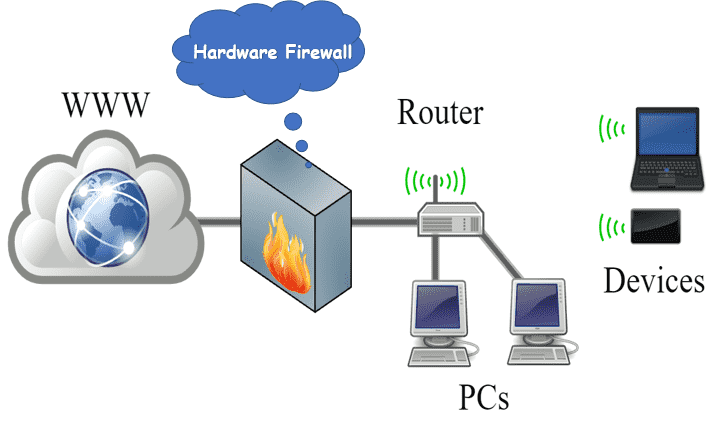

出口防火墙,特指部署在企业网络互联网(Internet)出口位置的防火墙设备。

其典型的网络拓扑如下:

内网 → 核心交换机 → 出口防火墙 → 路由器 → ISP

它的主要职责非常明确:

- 控制内网用户访问外部互联网的流量。

- 防御来自互联网的外部攻击(如扫描、DDoS)。

- 执行网络地址转换(NAT)、端口映射等任务。

- 充当企业网络对外的第一道安全边界。

用一句话概括:出口防火墙,是“对外防御”的门神。

核心防火墙是什么?

核心防火墙,则是指部署在内部网络的核心位置,用于控制不同安全域之间访问流量的防火墙。

其常见部署位置示意如下:

办公区 ↔ 核心防火墙 ↔ 服务器区

↕

生产区 / DMZ

它关注的重点与出口防火墙截然不同:

- 管理内网不同区域(如办公区、服务器区、生产区)之间的访问控制。

- 防止攻击者在突破边界后,在内网进行横向渗透和移动。

- 对内部业务流量实施精细化的安全策略。

- 承担“内网安全隔离”的关键角色。

用一句话概括:核心防火墙,是“内部分权”的裁判。

为什么“防火墙默认放出口”几乎成了行业惯性?

这个问题很多新人会忽略,但经验丰富的网络工程师心里都清楚。

历史原因:早期内网环境相对“干净”

早期的企业网络具有几个典型特征:

- 内网用户数量较少。

- 服务器相对集中。

- 攻击主要来自外部网络。

- 病毒、勒索软件在内网大规模横向传播的情况并不常见。

在这种背景下,安全理念可以概括为:

“只要把外网威胁挡住,内网就是安全的。”

于是,防火墙自然而然地被等同于“互联网防护设备”,部署在出口位置也就顺理成章。

成本原因:一台设备解决八成问题

现实很直接:防火墙设备价格不菲,而核心链路的带宽需求巨大,高性能防火墙的成本更高。对于大多数中小企业而言,采购一台防火墙,将其部署在出口,同时解决外网威胁防护、NAT地址转换、VPN接入等多种需求,性价比极高。

管理原因:策略简单,责任清晰

出口防火墙的安全策略逻辑通常非常直白:

- 内网 → 外网:默认放行(或基于应用控制)。

- 外网 → 内网:默认拒绝,仅放行必要的业务端口。

- 特殊需求:按申请单独放行。

这种策略集规模小、逻辑清晰,不易出错,运维责任也相对明确。

那为什么“只放出口防火墙”越来越不够用了?

如果你在今天仍然认为“只要出口安全,内网就安全”,那很可能尚未经历过严峻的内网安全挑战。

攻击模型已经彻底改变

现代攻击的典型渗透路径是:

- 通过钓鱼邮件或漏洞利用 → 攻陷一台内网办公PC。

- 利用弱口令、共享服务或内部漏洞 → 在内网进行横向移动。

- 逐步渗透至核心业务服务器。

- 实施数据加密勒索或窃取敏感数据。

这里存在一个残酷的事实:

整个攻击过程,可能完全不需要与外部互联网通信。

此时,出口防火墙虽然很努力,但却完全看不到这些纯内部的恶意流量。

内网结构早已复杂化

现代企业内网通常包含多个功能区域:

- 办公网

- 服务器网

- 数据库网

- 生产网

- 测试网

- 第三方合作伙伴接入区

如果这些区域仅仅依靠VLAN进行三层互通,而缺乏真正的安全边界,那么一旦某个区域被攻破,攻击者在内网中横向移动将“比出门还顺”。

合规与审计压力与日俱增

越来越多的行业规范和安全标准要求企业实现:

- 最小权限访问原则:用户和系统只能访问其必需的资源。

- 区域间安全控制:不同业务区域之间必须有明确的安全策略控制。

- 行为可审计、可追溯。

而这些精细化、面向内部流量的安全控制能力,是出口防火墙天生难以具备的。

把防火墙放在“核心”,真的就万事大吉了吗?

许多人在意识到仅靠出口防火墙不够用后,第一反应是:“那把防火墙挪到核心位置不就行了?” 遗憾的是,事情并没有这么简单。

性能是第一道坎

核心网络层意味着:

- 所有内部业务的东西向流量都必经此处。

- 流量规模巨大,对吞吐能力要求极高。

- 业务对网络延迟极其敏感。

一旦部署在此的防火墙出现吞吐量不足、会话数撑满或策略过于复杂导致处理延迟等情况,结果很可能是:

安全水平未见显著提升,网络性能先被拖垮。

架构复杂度直线上升

部署核心防火墙通常意味着需要进行更细致的安全域划分,制定数量庞大且精细的访问控制策略。这不仅仅是增加一台设备,而是引入了全新的安全架构维度,随之而来的是更高的排错与维护成本。

它绝不是那种“插上电、配置完就能无缝运行”的设备。

运维难度大幅提升

一个非常现实的对比:

- 出口防火墙策略配置错误:可能导致外部访问异常,影响范围相对可控。

- 核心防火墙策略配置错误:可能直接导致关键业务系统之间访问中断,业务瘫痪,且由于流量路径和策略复杂,排查难度极大,深夜被紧急电话叫醒“背锅”的概率极高。

核心结论:不是二选一,而是分层部署

经过以上分析,我们可以给出一个更清晰的结论:

防火墙部署的核心,不在于“出口”或“核心”的单项选择,而在于如何根据安全需求进行“分层部署”。

推荐的企业防火墙分层模型

第一层:出口防火墙(必备)

这一层的职责非常纯粹:

- Internet边界防护(防扫描、DDoS等)。

- 执行NAT、VPN接入。

- 作为外网攻击的第一道防线。

其特点是策略相对简单,但对高吞吐量和高稳定性要求极高。

这一层是任何规模企业都不应省略的基础安全投资。

第二层:核心/区域防火墙(按需部署)

用于控制关键安全域之间的访问,例如:

- 办公网 ↔ 服务器区

- 开发/测试网 ↔ 生产网

- DMZ区 ↔ 内部核心区

其设计核心原则是:遵循最小权限原则,明确“谁能访问谁”,只放行必要的业务端口,默认拒绝所有其他流量。

这层防火墙的核心价值在于:将潜在的安全事件限制在“最小的爆炸半径”内,防止威胁在内网无限扩散。

第三层:主机/应用级防护(进阶)

这一层包括但不限于:

- 操作系统自带的主机防火墙。

- 基于软件定义的微隔离技术。

- 零信任网络访问控制。

- 云平台的安全组策略。

这是现代安全防御体系中更精细、更深入的层次,其目标是:即使网络边界或区域防火墙被绕过,攻击者也无法在主机或应用层面轻易移动,真正实现了纵深防御。

不同规模企业的现实选型建议

小型企业(< 200人)

- 部署:一台性能足够的出口防火墙。

- 内网:利用VLAN进行基础的业务隔离,至少将服务器区域划分到独立网段。

- 目标:在控制成本的前提下,确保基础安全,避免网络“裸奔”。

中型企业(200 ~ 1000人)

- 部署:出口防火墙 + 核心防火墙(或具备多个安全域处理能力的下一代防火墙)。

- 规划:明确划分办公、服务器、生产等安全域。

- 要求:关键业务系统(如数据库)的访问必须经过防火墙策略控制。

- 目标:实现“防外、防内、防横向”的立体防护。

大型企业 / 高安全要求网络

- 部署:采用多层防火墙架构,形成纵深防御体系。

- 能力:实现东西向流量的可视化分析与威胁检测。

- 演进:在关键区域试点或部署零信任、微隔离等进阶方案。

- 目标:基于“假设已被攻破”的理念,尽可能提升攻击者的内网移动成本,限制破坏范围。

网络安全没有一劳永逸的银弹。防火墙的部署策略需要随着企业业务的发展、威胁态势的变化以及新技术的演进而持续评估和调整。希望本文的分析能为你的网络架构规划提供有价值的参考。欢迎在云栈社区继续深入探讨网络与安全技术。 |