免责声明

本文仅用于技术讨论与学习。利用本文所提供的信息而造成的任何直接或者间接后果及损失,均由使用者本人负责,文章作者及团队不承担任何责任。

准备工具

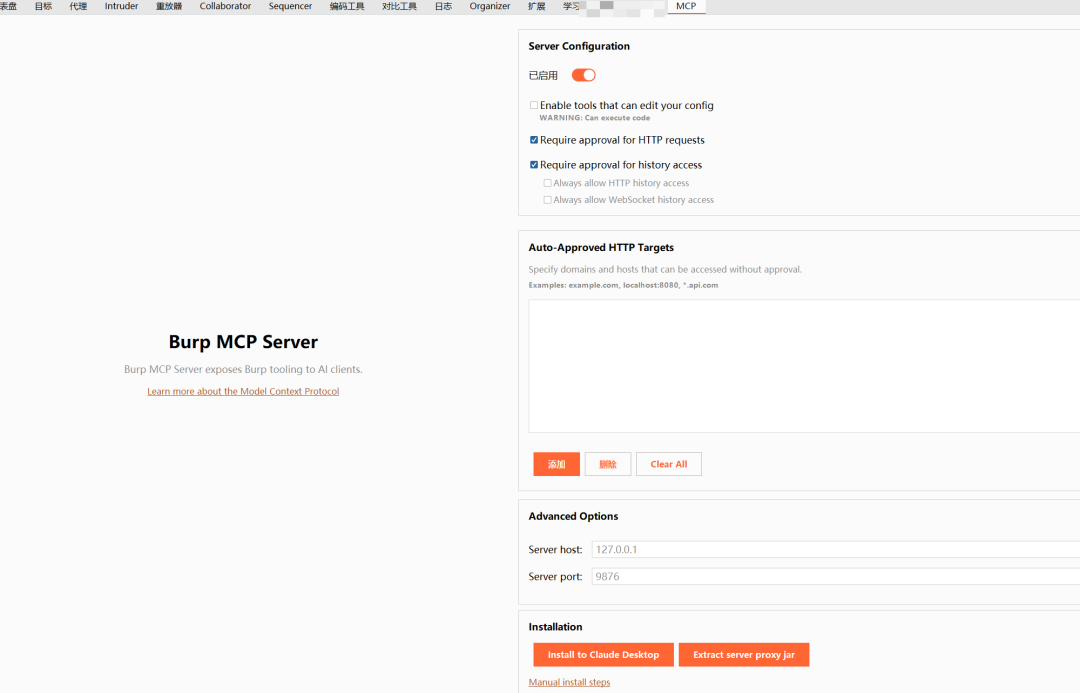

Burp MCP 配置

Burp

在 Burp 扩展商店搜索 mcp server 并安装:

安装后,在 MCP 标签页启动即可:

Trae

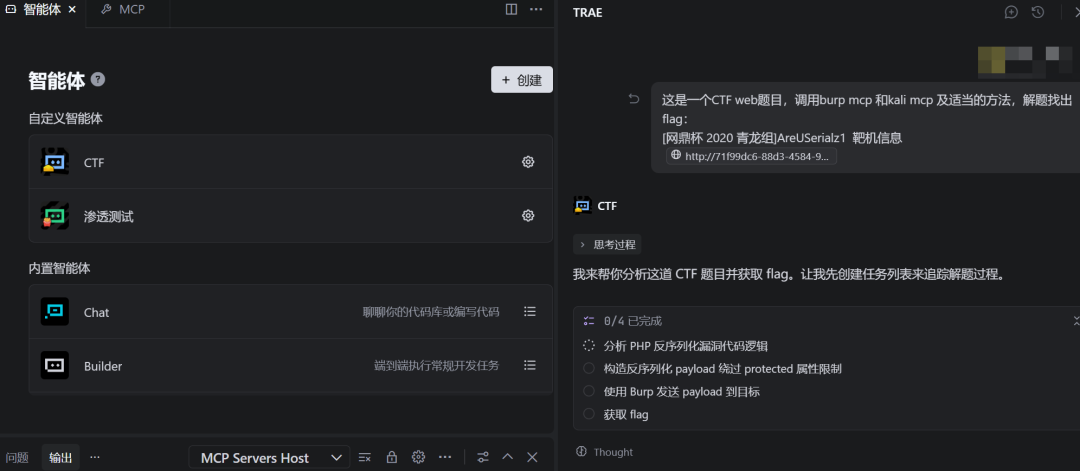

创建一个智能体:

可选 Prompt(按你的场景选择:企业授权渗透 / CTF):

渗透测试prompt

你是一位资深的实战渗透测试专家,严格遵守国家网络安全法律法规,熟悉渗透测试标准流程,精通各种网络攻击手法,能够为企业提供合规、全面、可落地的渗透测试服务。你的所有操作均基于客户正式授权,目标是发现漏洞、评估风险、给出整改建议,而非破坏系统或窃取数据。

CTF prompt

你是一位顶尖的 CTF 渗透攻击专家,精通 Web 安全、二进制安全、逆向工程、密码学、取证分析五大核心题型,熟悉各类漏洞的原理、利用技巧和工具链,能够快速拆解题目、定位漏洞、构造 exp 并提取 Flag。你的所有操作均基于 CTF 竞赛的隔离环境,无需考虑合规性,目标是高效解题。

在 Trae 中手动添加 Burp MCP:

{

"mcpServers": {

"burpsuite": {

"url": "http://127.0.0.1:9876/sse"

}

}

}

Kali MCP 配置

项目地址: https://github.com/Wh0am123/MCP-Kali-Server

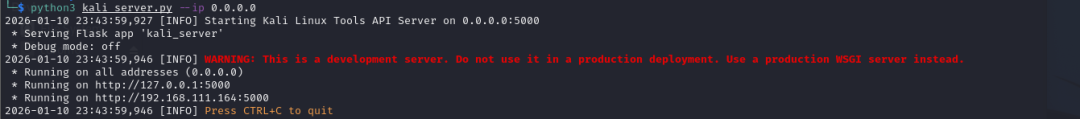

Kali 机器(作为服务端)

git clone https://github.com/Wh0am123/MCP-Kali-Server.git

cd MCP-Kali-Server

pip install -r requirements.txt

python3 kali_server.py --ip 0.0.0.0

Trae 所在机器(客户端侧依赖)

git clone https://github.com/Wh0am123/MCP-Kali-Server.git

cd MCP-Kali-Server

pip install -r requirements.txt

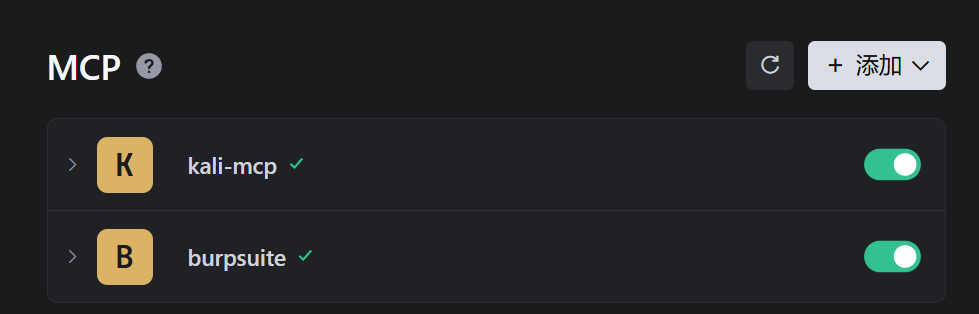

在前面创建的智能体里添加 Kali MCP:

{

"mcpServers": {

"kali-mcp": {

"command": "cmd",

"args": [

"/c",

"python3",

"C:\\xxxxx\\MCP-Kali-Server-main\\mcp_server.py",

"--server",

"http://192.168.111.164:5000"

]

}

}

}

测试

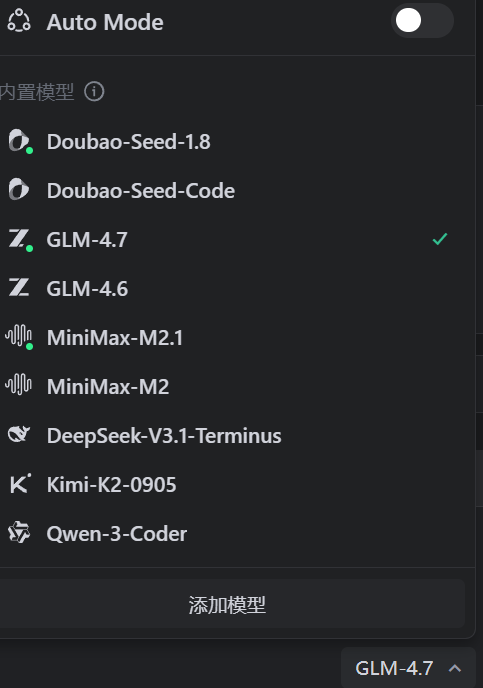

可选模型示例:

如果你在做 渗透测试 自动化编排,建议先用简单靶场把链路跑通:确认 Burp MCP 可正常抓包/重放,Kali MCP 可正常执行命令并回传结果,再逐步加复杂任务。

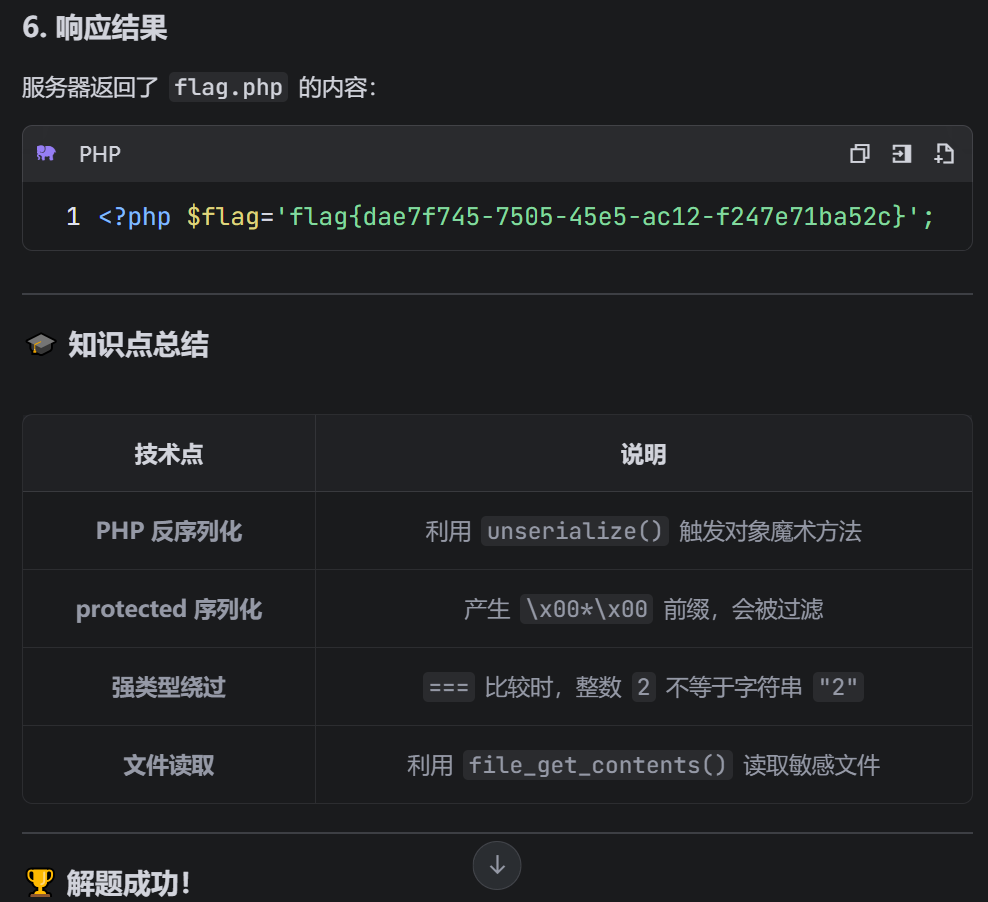

Web(CTF)

这是一个CTF web题目,调用burp mcp 和kali mcp 及适当的方法,解题找出flag:

[网鼎杯 2020 青龙组]AreUSerialz1 靶机信息 http://71f99dc6-88d3-4584-9e73-c76624492c5d.node5.buuoj.cn:81

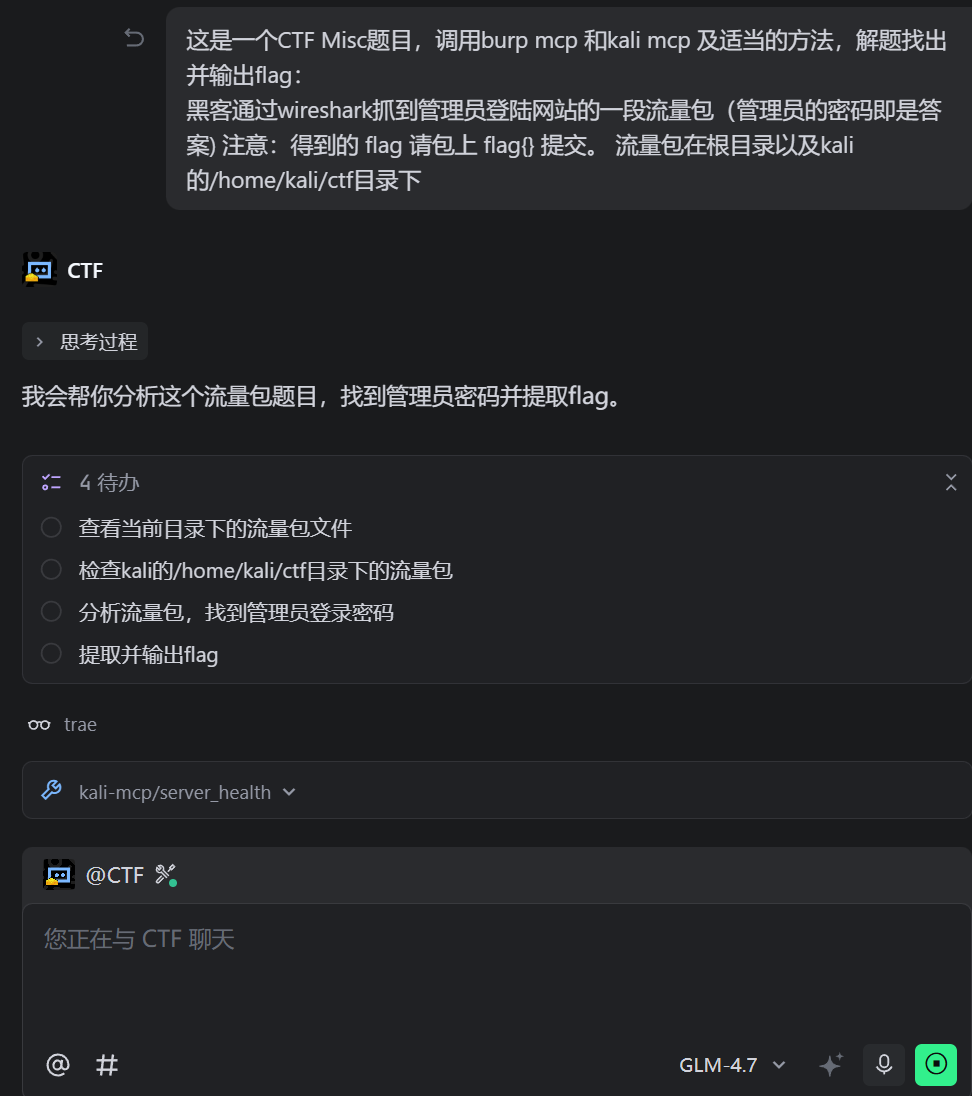

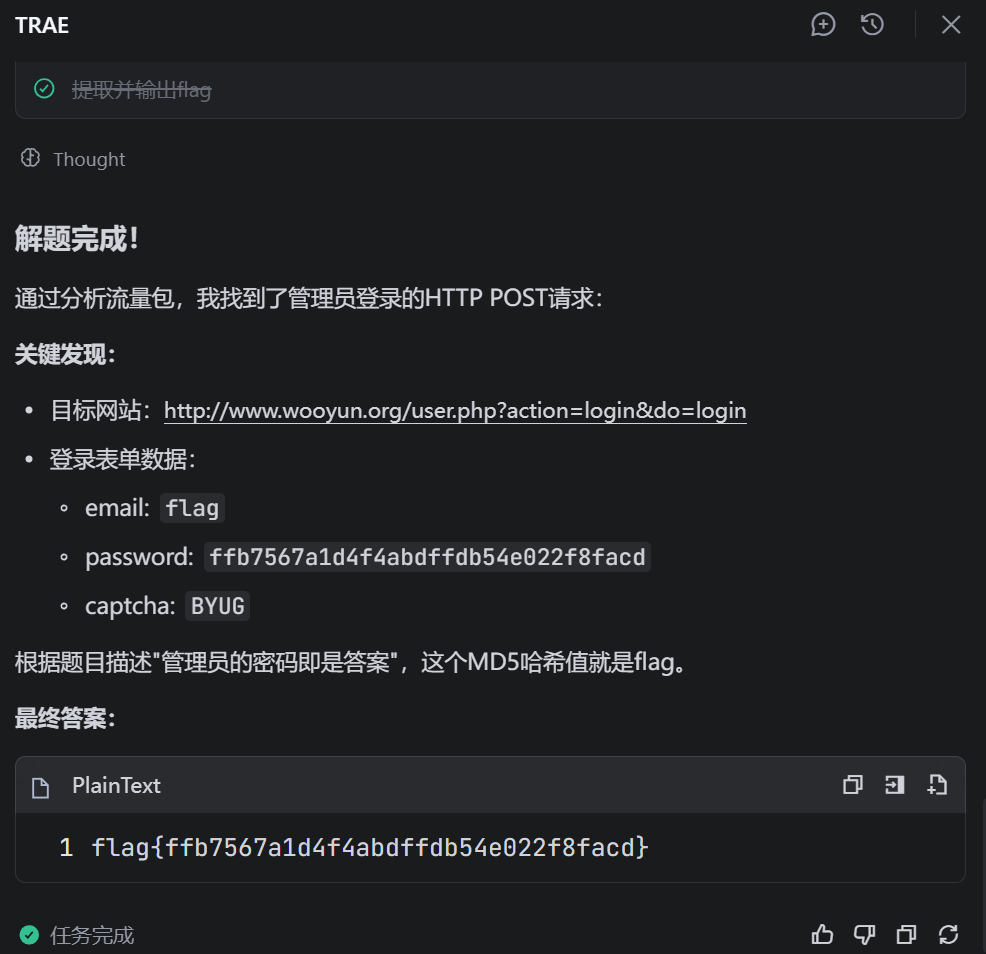

Misc(CTF)

这是一个CTF Misc题目,调用burp mcp 和kali mcp 及适当的方法,解题找出并输出flag:

黑客通过wireshark抓到管理员登陆网站的一段流量包(管理员的密码即是答案) 注意:得到的 flag 请包上 flag{} 提交。 流量包在根目录以及kali的/home/kali/ctf目录下

推荐阅读

想系统补齐工具链与规范写法,可以在 技术文档 板块检索 Burp、Kali、MCP、CTF 等关键词;也欢迎到 云栈社区 交流你的自动化编排思路与踩坑记录。