上一篇咱们聊了单播、广播和组播的基本概念。很多同学在做音视频流或者设备发现时,觉得组播挺好用,结果一上手就懵了:明明代码写得没问题,IP也对,可就是收不到包。

本文不会过多探讨抽象的协议定义,直接聊聊组播是怎么“加入”的,以及在实战中那些让人抓狂的“坑”。

1. 组播的“入群”机制

在单播通信中,你只要知道对方的IP地址,数据包就能发送过去。但组播完全不同,它需要一个明确的“入群”申请过程。

IGMP:组播的“入群申请”

你的设备(例如嵌入式开发板或服务器)想要接收某个组播组的数据,必须首先向本地网络发送一个 IGMP Report 报文。这就像是在一个聊天群里喊一声:“我要进这个群了!”

- IGMPv2:这是目前最常用的版本。它包含一个明确的“离组”机制,当主机不想再接收某个组播时,可以发送一个

Leave 报文,通知路由器停止转发该组的数据。

- IGMPv3:功能更高级,支持源过滤。主机可以指定“我只接收来自特定源IP(如张三)的组播流量,李四发的我不要”。

实战命令:

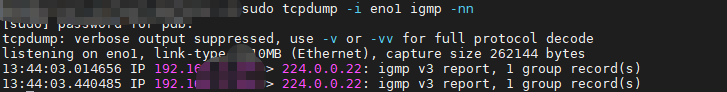

想知道你的设备有没有发出“入群申请”?直接在 Linux 终端下使用 tcpdump 抓包查看:

# 过滤 IGMP 报文

tcpdump -i eth0 igmp -nn

如果你看到 v2 Report 或者 v3 Report 这类报文,说明你的应用程序已经在尝试“加入”组播组了。

2. 交换机如何处理组播?

很多人存在一个误区,认为组播在局域网内等同于广播。实际上,现代智能交换机都具备 IGMP Snooping 功能。

交换机会“监听”各个端口上的IGMP报文。当它发现某个端口有主机发送了针对特定组播组的“入群申请”(IGMP Report)时:

- 如果该端口有申请,交换机就将该组播组的流量转发到这个端口。

- 如果该端口没有申请,为了节省网络带宽,交换机会直接丢弃发往该组播组的数据包。

常见坑点:

有时你会发现组播通信通了一会儿突然中断,或者干脆从一开始就不通,这很可能是网络中的交换机没有启用 IGquerier(查询器) 功能。查询器会周期性地向网络发送IGMP查询报文,询问“还有谁在监听这个组?”。如果主机没有响应,交换机就会认为该组已无成员,从而停止转发流量。因此,排查时需要检查交换机的IGMP Snooping及相关查询器配置是否已正确开启。

3. 实战中踩过的“组播坑”

在嵌入式或网络应用开发中,组播不通90%的原因都源于以下几点:

坑一:反向路径过滤 (rp_filter)

这是 Linux 内核的一项安全特性,用于防止IP地址欺骗。当内核认为一个数据包返回的路径与它到达的路径不一致时(对于组播包,其入站和出站路径的逻辑判断可能比较特殊),可能会直接将包丢弃。

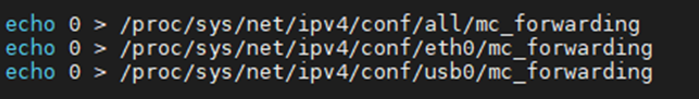

临时解决办法:

可以通过修改内核参数临时关闭反向路径过滤,以测试是否为该问题导致。

# 临时关闭所有接口的反向路径过滤

echo 0 > /proc/sys/net/ipv4/conf/all/rp_filter

# 临时关闭特定接口(如eth0)的反向路径过滤

echo 0 > /proc/sys/net/ipv4/conf/eth0/rp_filter

另外,还需要检查内核编译配置,确认相关的组播转发支持是否已启用。

坑二:多网卡环境下的接口绑定问题

如果你的设备同时拥有有线网卡(eth0)和无线网卡(wlan0),而应用程序在加入组播组时没有明确指定使用哪个网络接口,系统可能会默认绑定到错误的接口(例如wlan0)上。结果就是你从eth0发送组播数据,程序却在wlan0上监听,自然无法收到。

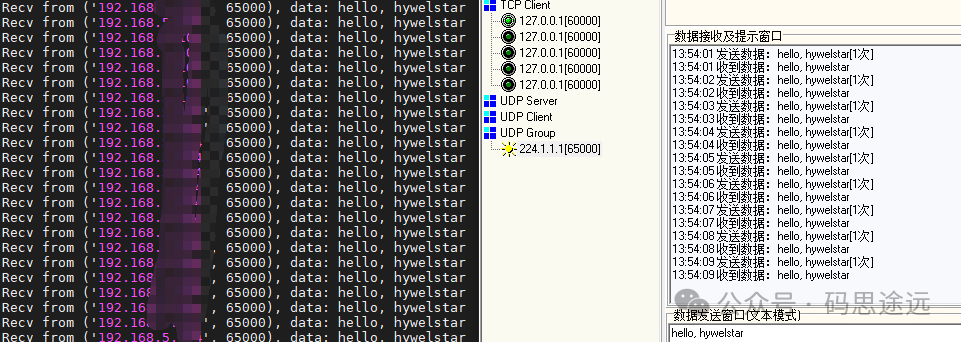

以下是一个Python接收组播数据的示例代码:

import socket

import struct

MCAST_GRP = '224.1.1.1'

MCAST_PORT = 65000

sock = socket.socket(socket.AF_INET, socket.SOCK_DGRAM, socket.IPPROTO_UDP)

sock.setsockopt(socket.SOL_SOCKET, socket.SO_REUSEADDR, 1)

sock.bind(('', MCAST_PORT))

mreq = struct.pack("4sl", socket.inet_aton(MCAST_GRP), socket.INADDR_ANY)

sock.setsockopt(socket.IPPROTO_IP, socket.IP_ADD_MEMBERSHIP, mreq)

print(f"Waiting for {MCAST_GRP}:{MCAST_PORT}...")

while True:

data, addr = sock.recvfrom(1024)

print(f"Recv from {addr}, data: {data.decode()}")

运行代码:

python3 multicast.py

发送端的“选路”问题

当代码调用 sendto() 发送组播包时,内核会根据系统路由表自动选择一个出口网络接口。如果路由表配置不当,或者你需要强制从某个特定接口发送,就必须在代码中明确指定。

- 发送端强制选路:使用

IP_MULTICAST_IF Socket 选项。

// 强制从 IP 地址为 192.168.1.100 的接口发送组播

struct in_addr localInterface;

localInterface.s_addr = inet_addr("192.168.1.100");

setsockopt(sockfd, IPPROTO_IP, IP_MULTICAST_IF, (char *)&localInterface, sizeof(localInterface));

接收端的“绑定”问题

接收端的关键操作是“加入组播组”。如果设备有多个活跃的网络接口,你必须确保在正确的接口IP地址上执行加组操作,这个问题在实践中非常常见。

- 接收端指定接口加组:

IP_ADD_MEMBERSHIP 选项的第二个参数就是用于指定加入组的本地接口IP。

struct ip_mreq mreq;

mreq.imr_multiaddr.s_addr = inet_addr("224.1.1.1");

// 明确指定从 eth0 的 IP (192.168.1.100) 上加入组播组

mreq.imr_interface.s_addr = inet_addr("192.168.1.100");

setsockopt(sockfd, IPPROTO_IP, IP_ADD_MEMBERSHIP, &mreq, sizeof(mreq));

坑三:TTL 值设置过小

组播数据包的默认 TTL(生存时间)值通常为 1。这意味着这个包无法穿越任何路由器,只能在单个广播域内传播。如果你需要跨网段、跨路由器发送组播数据,必须将TTL值调大。

代码示例:

int ttl = 64; // 通常设置为足够穿越所需网络跳数

setsockopt(sockfd, IPPROTO_IP, IP_MULTICAST_TTL, &ttl, sizeof(ttl));

另外需要注意,UDP数据包的大小如果超过了路径的MTU(最大传输单元),IP层会对其进行分片。分片可能增加丢包风险,导致整个组播数据包无法完整接收,在设计和测试时需要考虑到这一点。

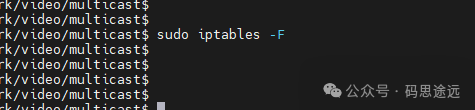

坑四:防火墙规则拦截

千万不要忽略 iptables 或 nftables 等防火墙的影响。出于安全考虑,某些系统策略或发行版可能会默认禁止UDP组播流量。

# 注意:此命令会清空所有iptables规则,生产环境慎用,仅用于快速测试

sudo iptables -F

4. 系统化的组播问题排查思路

当你遇到组播不通的问题时,建议按照以下顺序进行排查:

- 抓包分析:使用

tcpdump 或 Wireshark 在发送端和接收端抓包,首先确认是否有IGMP Report报文发出,其次查看组播数据包是否确实在网络上传输。

- 检查内核参数:确认

rp_filter、mc_forwarding 等与组播相关的内核参数设置是否正确。

- 审查应用程序代码:

- 发送端和接收端是否指定了正确的网络接口IP?

- 发送端的TTL值是否设置得足够大?

- 接收端是否正确调用了加组API?

- 检查网络硬件配置:

- 交换机是否启用了IGMP Snooping?

- 网络中是否存在有效的IGMP查询器?

- 是否有ACL(访问控制列表)规则阻止了组播流量?

组播技术一旦调通,在音视频流、服务发现等场景下会非常高效,但前期的调试过程确实可能充满挑战。希望本文总结的经验能帮助你少走弯路。关于如何编写一个高性能的组播收发程序,我们将在后续文章中探讨。在评估网络性能时,也可以使用 iperf 等工具来确定基础网络环境的带宽和延迟情况。

如果你对网络编程和系统底层技术有更浓厚的兴趣,欢迎到 云栈社区 与更多开发者交流讨论,那里有丰富的技术资源和实践案例。