一、 CNVD介绍

1、浅谈

本文将详细介绍CNVD漏洞的挖掘与相关证书的获取流程。之前我们分享过关于欧盟名人堂和CVE漏洞提交的详细步骤,不少朋友也询问如何提交CNVD漏洞、如何获得证书,以及为何漏洞审核通过后却没有收到证书。本文将手把手带你从CNVD漏洞的资产收集、挖掘,到具体的提交方法,详细讲解挖什么样的漏洞更容易获得证书。

2、CNVD平台

国家信息安全漏洞共享平台(China National Vulnerability Database,简称CNVD)是由国家计算机网络应急技术处理协调中心(CNCERT)联合国内重要信息系统单位、基础电信运营商、网络安全厂商、软件厂商和互联网企业建立的国家网络安全漏洞库。

CNVD官方网站:https://www.cnvd.org.cn/

3、CNVD证书发放规则

归档漏洞的证书颁发条件为:

1、事件型

事件型漏洞必须是三大运营商(移动、联通、电信)的中高危漏洞,或者党政机关、重要行业单位、科研院所、重要企事业单位(如:中央国有大型企业、部委直属事业单位等)的高危事件型漏洞才会颁发原创漏洞证书。

2、通用型

这里我们主要介绍通用型漏洞证书获取方式,通用型发证要求为中高危漏洞且漏洞评分不小于4.0(即低危漏洞不发证)。通用型证书的获取需要满足两个条件:

- 1)需要给出漏洞证明案例至少十起(例如:一个建站平台下的十个网站都存在SQL注入,你需要提供这十个网站的URL,并在上传的doc文件中至少详细复现其中3~5个,其余附上URL即可)。

- 2)发现漏洞所对应的公司规模及注册资金需达到一定标准,否则提交可能被驳回(CNVD要求公司的实缴资金必须不小于五千万元)。

二、 传统web资产收集

首先,我们需要确定目标公司的资产信息。可以利用一些免费的企业信息查询网站,如爱企查、企查查等。

下图展示了某公司的基本信息,其中注册资本是关键。对于想获取证书的通用型漏洞,目标公司的实缴资本需大于5000万,下图中的公司就符合这一条件。

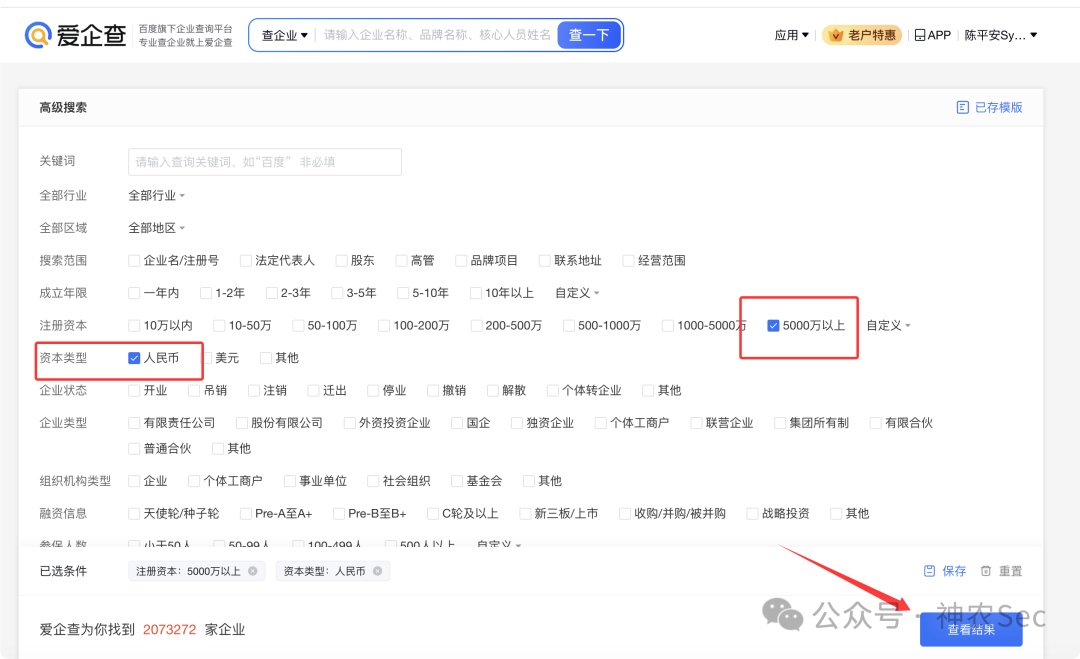

对于不熟悉如何批量筛选实缴资本大于5000万公司的朋友,这里以爱企查为例演示具体操作。

首先点击首页的“高级搜索”。

直接筛选注册资本“5000万以上”即可查看结果。如需导出列表,可能需要会员,可以考虑相关渠道获取。

或者直接搜索“科技有限公司”、“信息技术有限公司”等关键词(这类公司通常拥有大量后台系统)。

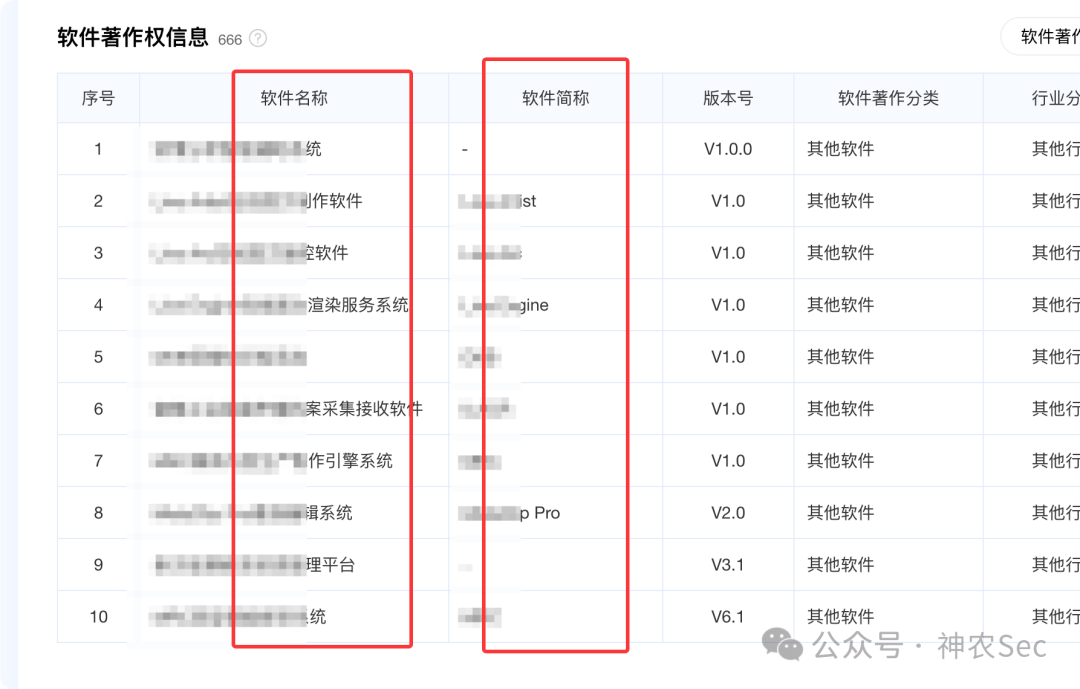

这类科技公司的“XXX系统”通常非常多。

这些系统都可以作为测试目标。通常可以利用网络空间搜索引擎(如FOFA)进行检索,然后逐个寻找漏洞。一旦发现某个系统存在漏洞,就可以利用搜索引擎进行关键字模糊匹配,寻找同类型系统是否存在相同漏洞,实现通杀,进而获取CNVD证书。

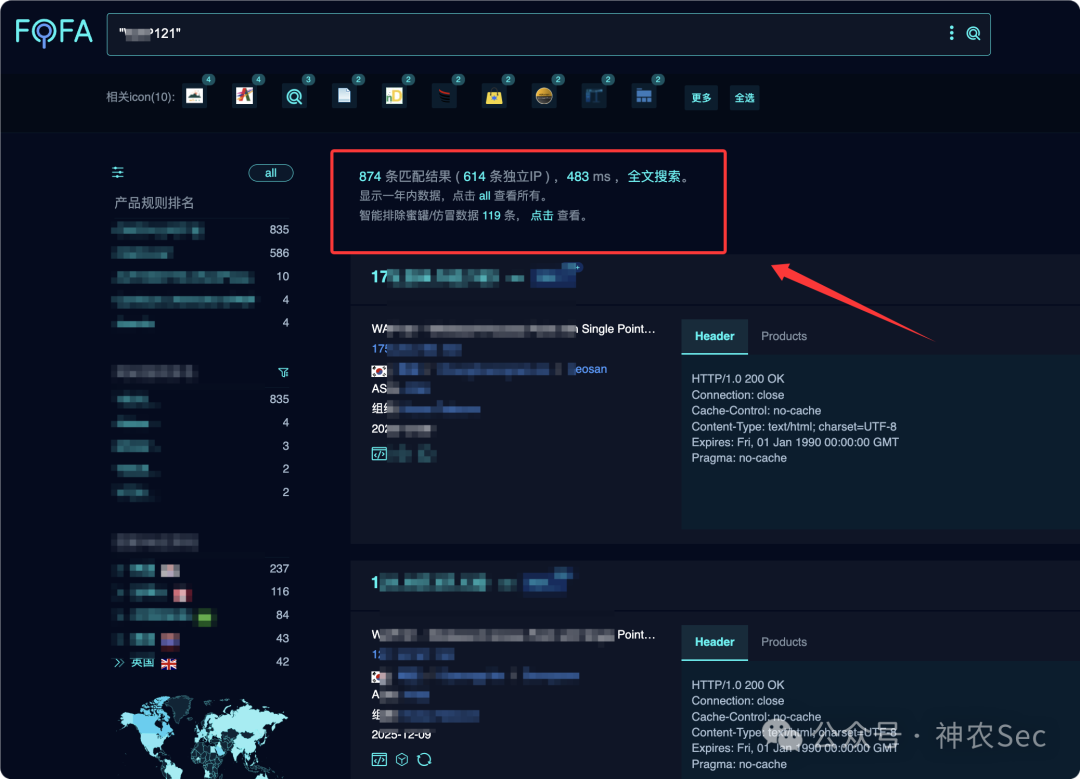

直接在FOFA等搜索引擎中搜索相关系统名称或简称,查看资产数量是否符合CNVD证书的发放标准(漏洞复现通常需要至少找到10个案例)。

三、 网络设备类资产收集方法

除了传统的web资产收集,网络设备类的漏洞挖掘方法其实更适合没有CNVD证书的新手。

根据经验,以下是一些常出现漏洞的网络设备类型供大家参考:交换机、路由器、摄像头、IP电话机、打印机和网关等。

例如,之前挖掘的惠普打印机未授权和弱口令漏洞,直接寻找对应资产即可。像思科、华三等通用型设备系统,即使是弱口令,也都有可能获得CNVD证书。

以惠普打印机为例,可以直接使用Google搜索对应的网络设备版本信息。

然后使用FOFA搜索对应的网络设备版本名称,寻找通杀漏洞,验证超过10个案例即可。即使是弱口令漏洞也可以用来申请证书。

或者,你可以直接搜索“打印机品牌全球排名”,这些全球影响力大的品牌,其设备漏洞CNVD通常会收录。

对于新手,我推荐从通用型设备入手,适合挖掘弱口令、未授权、信息泄露等漏洞,尤其是弱口令和未授权。

每个设备都有其默认密码。可以直接用Google搜索“XXX设备 XXX型号 默认密码”(默认密码可能不止一种,建议多尝试几种常用弱密码)。

例如,使用以下Google语法,可以查找包含操作手册、使用手册、演示视频或白皮书的页面,默认账号密码常常存在于这些资料中:

site:hp.com/cn-zh OR site:support.hp.com “惠普” intext:操作手册 OR 使用手册 OR 演示视频 OR 白皮书 filetype:pdf OR html

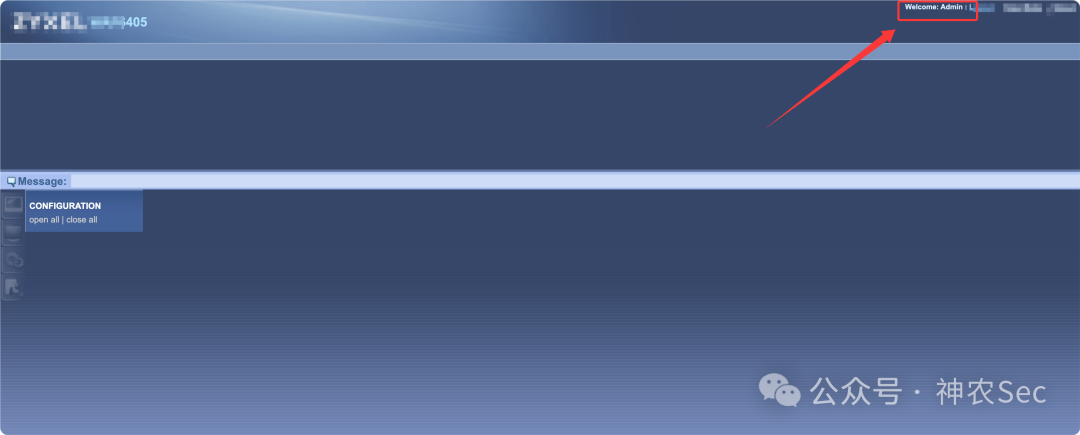

下图就是一个通用型打印机设备的弱口令漏洞登录案例。

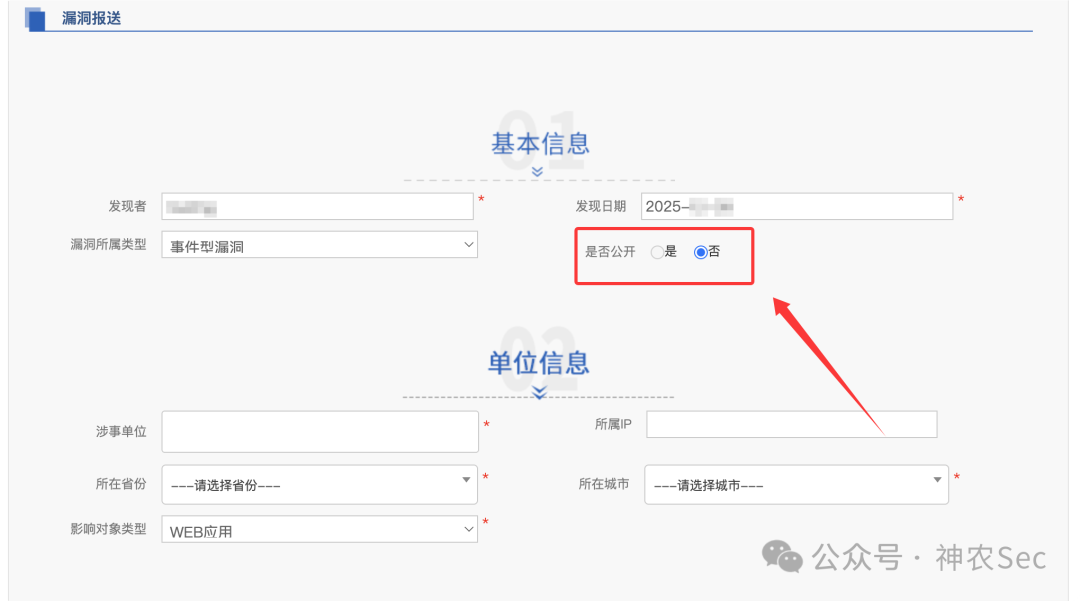

建议大家在挖到对应厂商的通用型漏洞后,先去提交,不必过分担心重复。因为CNVD平台的重复查询功能并不完全准确。我个人提交时通常不会选择公开漏洞细节。

所以,仅依靠平台上的漏洞查询功能来判断漏洞是否已被提交,是不够准确的。

四、SQL注入漏洞实战案例

这里分享一个近期的CNVD通用型SQL注入漏洞案例。该漏洞存在于国内某大型厂商的Web系统中,网上公开信息显示其多个系统存在SQL注入。考虑到这些系统由同一厂商开发,是否存在接口相似的可利用点?通过参考网上已披露的接口路径 /demon/xxxx_table_demo.php?id=1,我们在同类系统中寻找类似路径,成功发现了另一个存在SQL注入的接口。

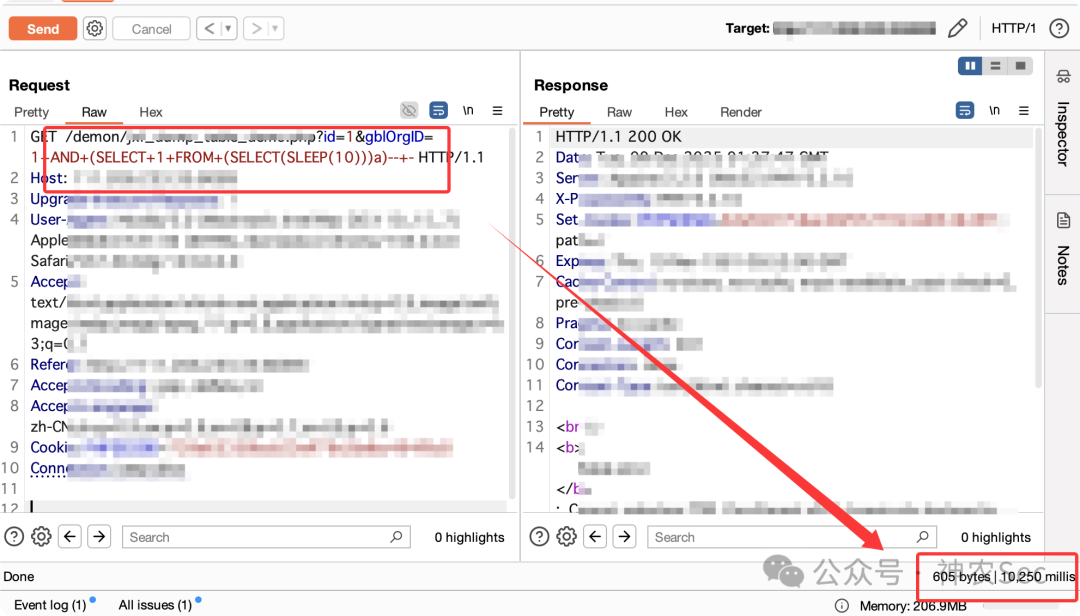

使用以下Payload进行时间盲注测试:

1+AND+(SELECT+1+FROM+(SELECT(SLEEP(10)))a)--+-

通过Burp Suite捕获的数据包可以看到,响应产生了10秒的延迟,证明时间盲注成功。

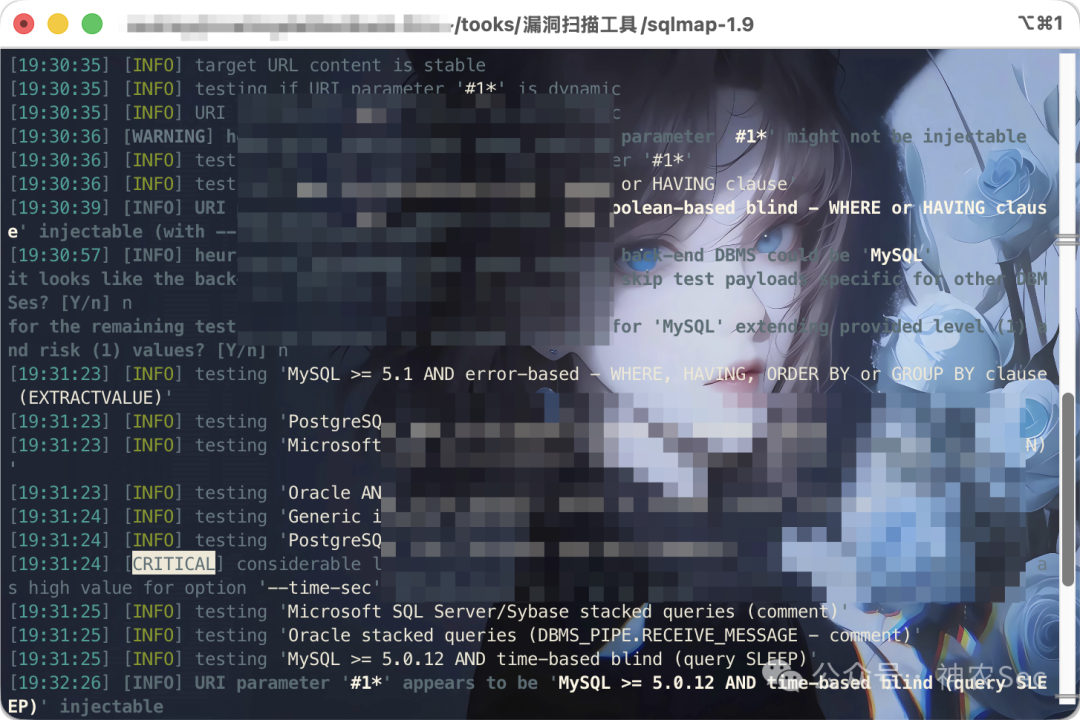

保存数据包,使用sqlmap进行测试,结果直接提示存在基于时间的盲注。

确认漏洞后,即可在CNVD平台提交该通用型SQL注入漏洞。

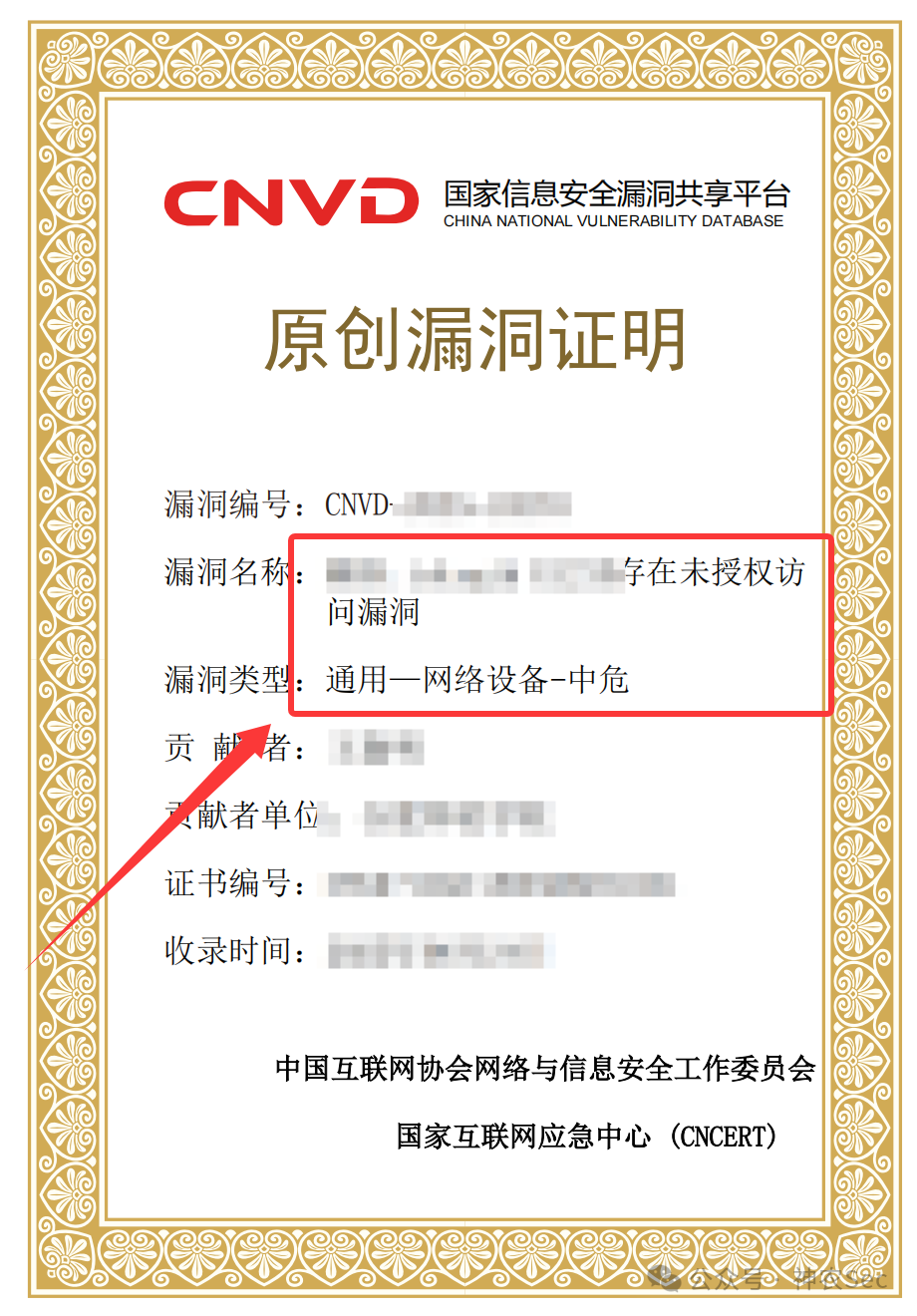

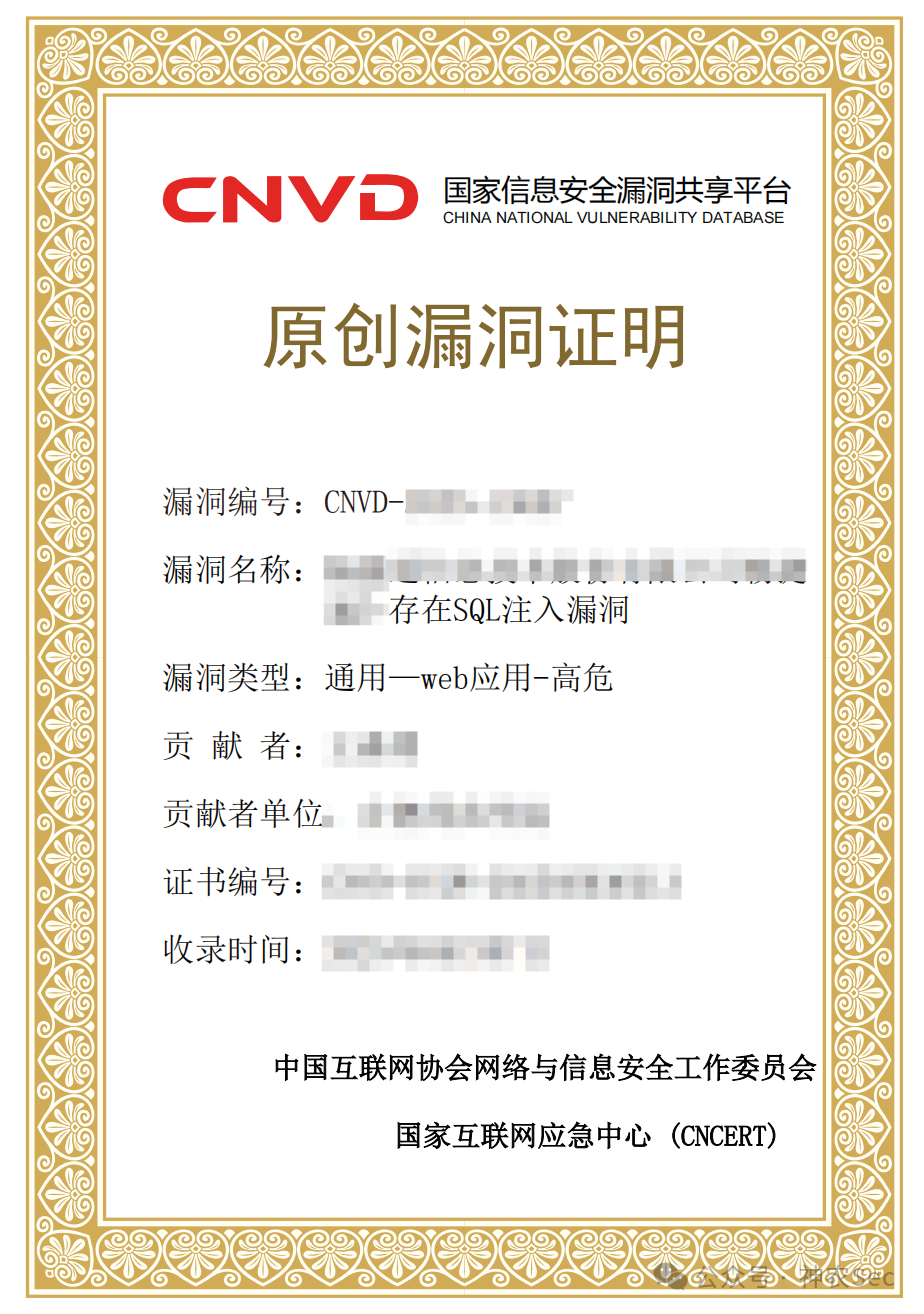

审核周期通常为一到两个月,证书会以PDF格式下发。恭喜你,这就拿到了属于自己的CNVD证书!对于新手,还是建议先从通用型设备入手,挖掘弱口令和未授权访问这类漏洞,这是入门安全/渗透/逆向领域并积累成果的好方法。

免责声明:本文所分享内容仅用于网络安全技术学习与讨论,所有渗透测试行为必须在获得合法授权后方可进行。使用者应自觉遵守法律法规,任何未经授权的操作所产生的一切后果由行为人自行承担,与本文作者及发布平台无关。