近日,CyberArk Labs的网络安全研究员上演了一出“反客为主”的好戏。他们成功利用StealC恶意软件基础设施中存在的漏洞,反向攻入了攻击者的C2(命令与控制)系统,并通过窃取的会话凭证锁定了威胁主体的身份。这一事件戏剧性地揭示,即便是专注于凭证窃取的犯罪运营团队,自身也存在着严重的安全短板。

跨站脚本漏洞击穿防御

自2023年初以“恶意软件即服务”(Malware-as-a-Service, MaaS)模式活跃的StealC信息窃取木马,曾因代码泄露暴露出其Web控制面板存在跨站脚本(XSS)攻击漏洞。CyberArk Labs的安全研究人员利用该漏洞,从这个专门设计用于窃取他人凭证的基础设施中,反过来获取了系统指纹、监控了活跃会话,并成功截获了攻击者自身的身份认证凭证。

颇具讽刺意味的是,这些精于窃取用户Cookie的运营者,竟未在自己的系统中部署如httpOnly标志这样的基础防护措施,最终导致自身凭证因XSS攻击而被安全研究人员劫持。

单人操控超5000台感染设备

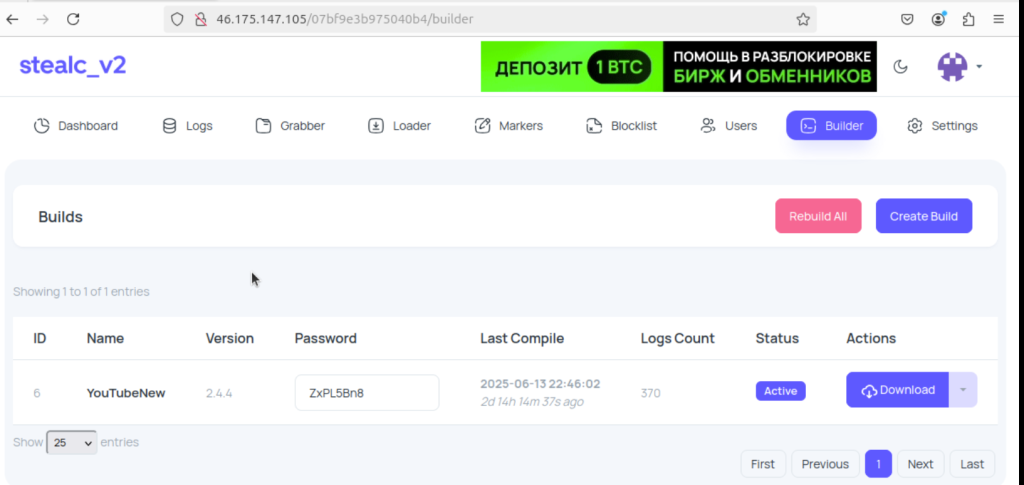

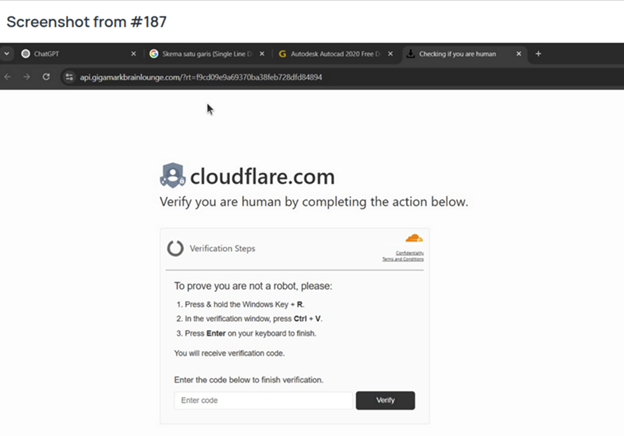

通过深入分析被渗透的控制面板,研究人员追踪到了一位代号为“YouTubeTA”(YouTube威胁主体)的运营者。其后台日志数据令人震惊:该运营者累计控制着超过5,000台感染设备,从中窃取了39万组密码以及高达3,000万条Cookie。木马截获的受害者搜索记录显示,YouTubeTA通过入侵那些已拥有成熟订阅基础的合法YouTube频道,发布内容诱导用户搜索Adobe Photoshop和After Effects等软件的盗版版本,借此渠道分发StealC恶意软件。

精准锁定攻击者身份与位置

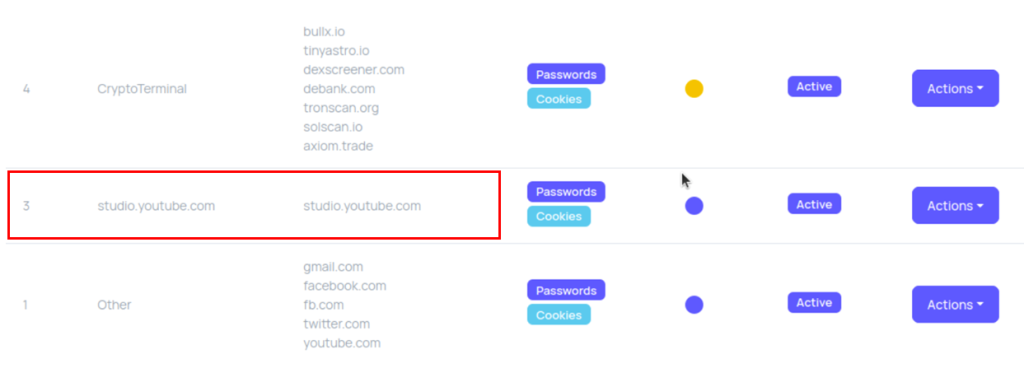

控制面板的配置数据进一步揭露了攻击者的意图:系统特别标记了studio.youtube.com的凭证字段,这表明其蓄意劫持内容创作者账户,旨在扩大恶意软件的分发网络。硬件指纹分析证实,YouTubeTA为单人操作,所有管理会话均来自同一台搭载Apple M3芯片的设备。其系统语言偏好设置为英语与俄语,时区数据则指向东欧地区。

而致使其身份暴露的关键失误,发生在这位运营者短暂关闭VPN防护的时刻。他的真实IP地址随之泄露,经溯源确认,该IP地址归属于乌克兰的网络服务提供商TRK Cable TV。

这一事件不仅展示了主动防御和漏洞研究的价值,也为打击网络犯罪提供了新思路。它清晰地揭示,在恶意软件即服务的复杂供应链中,运营者自身也可能成为安全链条上的薄弱环节,其真实身份同样有暴露的风险。

参考来源:

Researchers Gain Access to StealC Malware Command-and-Control Systems

https://cybersecuritynews.com/researchers-gain-access-to-stealc-malware-command-and-control-systems/

|