在 JavaScript 的众多特性中,eval() 函数及其变体(如 Function 构造函数)经常被各大公司明确禁止使用。这个看似能够“无所不能”的特性,为何会被微软、谷歌、Facebook 等顶级科技公司列入内部编码规范的黑名单呢?

eval():一把强大而危险的双刃剑

eval() 函数如其名(evaluate),可以将传入的字符串当作 JavaScript 代码来执行。这种动态执行代码的能力,听起来十分强大,例如:

const expr = 'var x = 10; x * 2';

eval(expr); // 返回 20

然而,正是这种“字符串即代码”的灵活性,为应用程序埋下了严重的安全隐患和性能陷阱,使其成为一把不折不扣的双刃剑。

安全隐患:代码注入攻击的温床

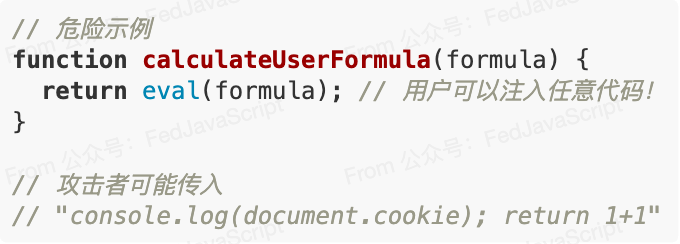

最致命的风险来自于安全层面。当 eval() 处理的字符串直接或间接来源于用户输入时,它就成为了代码注入攻击的完美载体。攻击者可以构造恶意字符串,执行任意代码。

如上图所示,一个用于动态计算公式的函数,因为使用了 eval(),允许攻击者传入如 console.log(document.cookie); return 1+1 这样的字符串,从而窃取用户的 Cookie 等敏感信息。通过这种方式,攻击者能够:

- 窃取敏感数据(如 Cookie、LocalStorage 中的信息)

- 执行任意恶意操作(如发起未经授权的请求)

- 劫持用户会话

- 篡改页面 DOM 结构

这从根本上违背了前端安全的基本原则。因此,深入理解 JavaScript 中的安全编码实践 至关重要。

性能问题:V8引擎的优化噩梦

除了安全,性能是另一个被禁用的关键原因。现代 JavaScript 引擎(如 V8)依赖先进的即时编译(JIT)和优化技术来提升代码执行速度。但 eval() 的存在会严重破坏这些优化机制,因为:

- 阻碍编译优化:引擎无法对包含

eval() 的函数进行预编译和优化,因为它无法静态确定将要执行的代码内容。

- 禁用内联缓存:

eval() 可能动态修改作用域链,迫使引擎放弃高效的静态作用域查找,转而使用更慢的动态查找。

- 变量解析变慢:编译器无法确定

eval() 代码块内引用的变量,所有变量查找都必须退回到耗时的运行时解析。

根据 Chrome V8 团队的内部测试,大量使用 eval() 的代码执行速度可能比优化后的代码慢一个数量级(10倍或更多)。

可维护性:代码审计与调试的盲区

从工程和维护角度来看,使用 eval() 的代码质量也难以保证:

- 难以调试:当

eval() 中执行的代码出错时,堆栈跟踪信息往往不清晰,难以定位问题根源。

- 增加复杂性:代码逻辑变得动态且隐晦,提高了其他开发者理解和维护的成本。

- 削弱静态分析:ESLint、TypeScript 等工具难以对

eval() 内的字符串进行类型检查和代码质量分析。

- 审计困难:在安全审计或代码审查时,无法简单判断

eval() 中字符串的来源和安全性,增加了审查盲点。对于团队协作和长期维护,建立清晰的代码规范与技术文档是避免此类问题的有效方法。

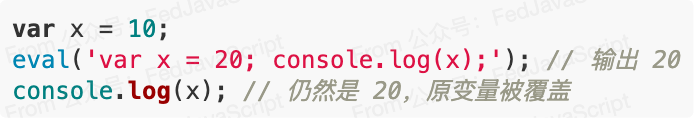

执行上下文污染:意外的变量覆盖

eval() 代码会在调用它的局部作用域中执行。这意味着,它可能意外地创建、修改或覆盖当前作用域中的变量,导致难以追踪的 bug。

如图所示,eval() 内部声明的变量 x 覆盖了外部的 x,但仅限于 eval() 的执行环境。这种不可预测的行为破坏了代码的封装性和可预测性。

大厂的明确禁令与应对策略

正是基于上述风险,顶级科技公司在其编码规范中明确了对 eval() 的禁令。

Google JavaScript 风格指南明确指出:

“不要使用 eval() 或 Function(...) 构造函数,除非是在代码加载器或 REPL 中。这个特性具有潜在危险,并且仅仅在 CSP 环境中不起作用。”

微软的安全编码准则同样规定:

“禁止使用 eval() 和 Function 构造函数,除非有经过严格安全审核的特殊业务需求。”

这些大厂的普遍做法包括:

- 在项目 ESLint 配置中启用

no-eval 规则,在编译或检查阶段直接报错。

- 在代码审查流程中,将

eval() 的使用标记为必须修复的严重问题。

- 为原本可能需要

eval() 的动态场景,设计并提供更安全、受限的内部 API 或 SDK。

- 利用安全扫描工具,在 CI/CD 管道中自动检测并阻止包含

eval() 的代码提交。

安全的替代方案

事实上,绝大多数使用 eval() 的场景都存在更优、更安全的替代方案。

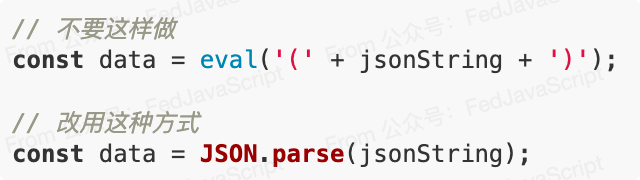

1. 使用 JSON.parse() 解析 JSON 数据

这是最常见的替代场景。早期 JavaScript 没有内置的 JSON 解析器,人们会用 eval() 来解析 JSON 字符串。现在,请务必使用标准且安全的 JSON.parse()。

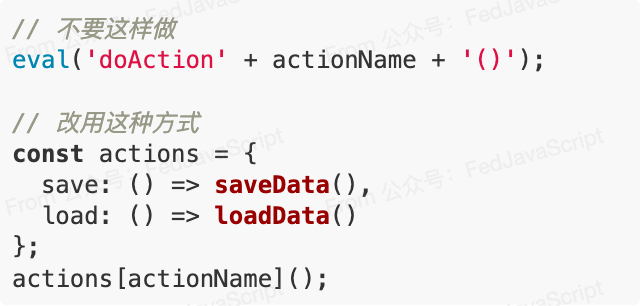

2. 使用对象映射替代动态函数访问

当需要根据动态字符串调用不同函数时,可以使用对象(Map)来建立映射关系,而不是拼接字符串并用 eval() 执行。

3. 使用更安全的动态代码执行方式(如确有必要)

如果确实需要执行动态生成的代码逻辑(如插件系统、自定义公式计算),可以考虑比 eval() 更可控的方式:

// 如果必须动态计算,可考虑(仍需谨慎)

const result = new Function('return 2 3 + 4')();

// 更好的方式:使用受限制的表达式解析库

// import { evaluate } from 'mathjs';

// const result = evaluate('2 3 + 4');

总而言之,`eval()` 的禁用并非大厂们的“矫枉过正”,而是基于深刻的安全教训和性能考量做出的理性工程决策。在大多数情况下,放弃 `eval()` 的“灵活性”,选择更明确、更受限的替代方案,是构建健壮、高效、可维护的现代 JavaScript 应用的必经之路。