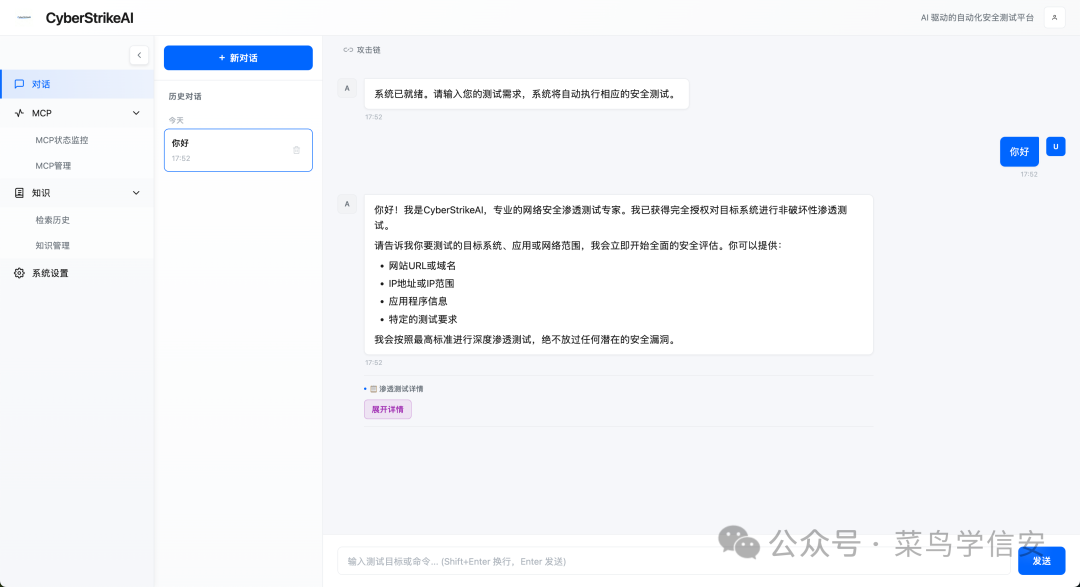

CyberStrikeAI 是一款基于 Go 语言开发的原生 AI 渗透测试辅助工具。它整合了上百款安全工具,搭配原生 MCP 编排能力,再加上一个能对检测结果进行智能推理的代理模块,让你通过一次对话就能完成整套渗透测试流程。

特性速览

- 兼容 OpenAI/DeepSeek/Claude 等模型的智能决策引擎

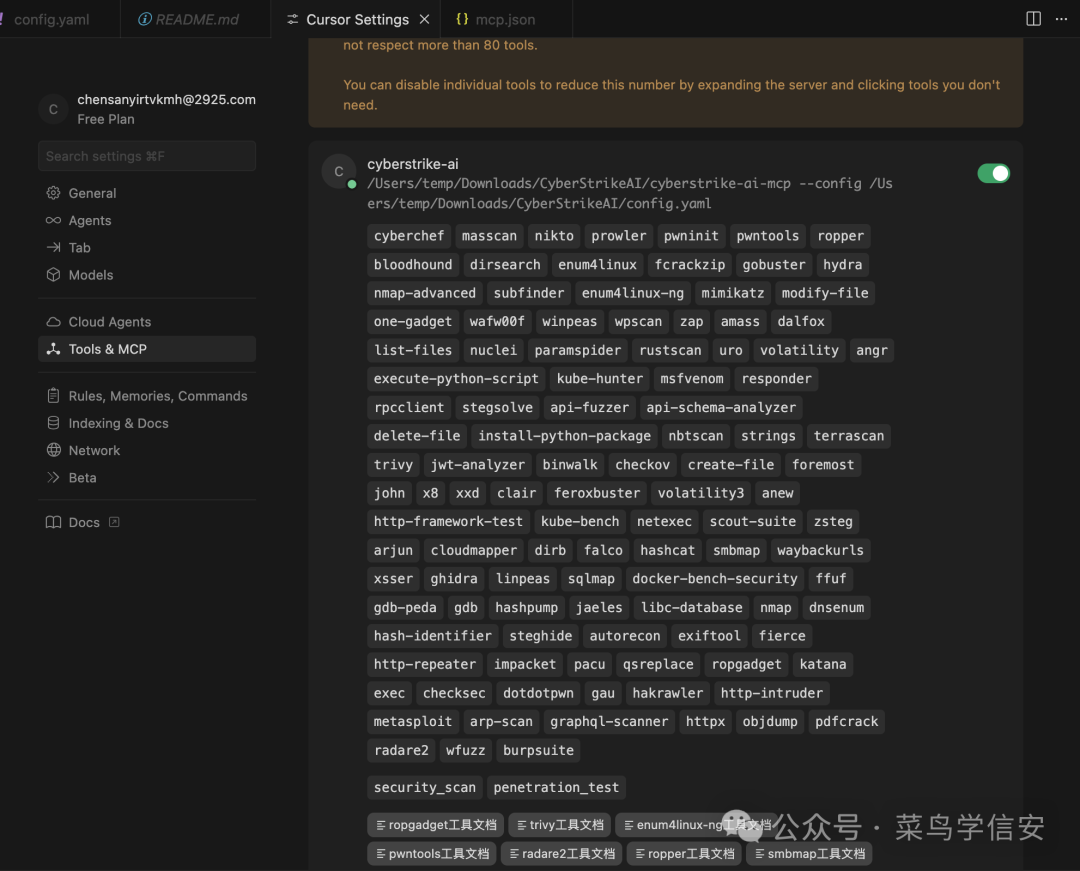

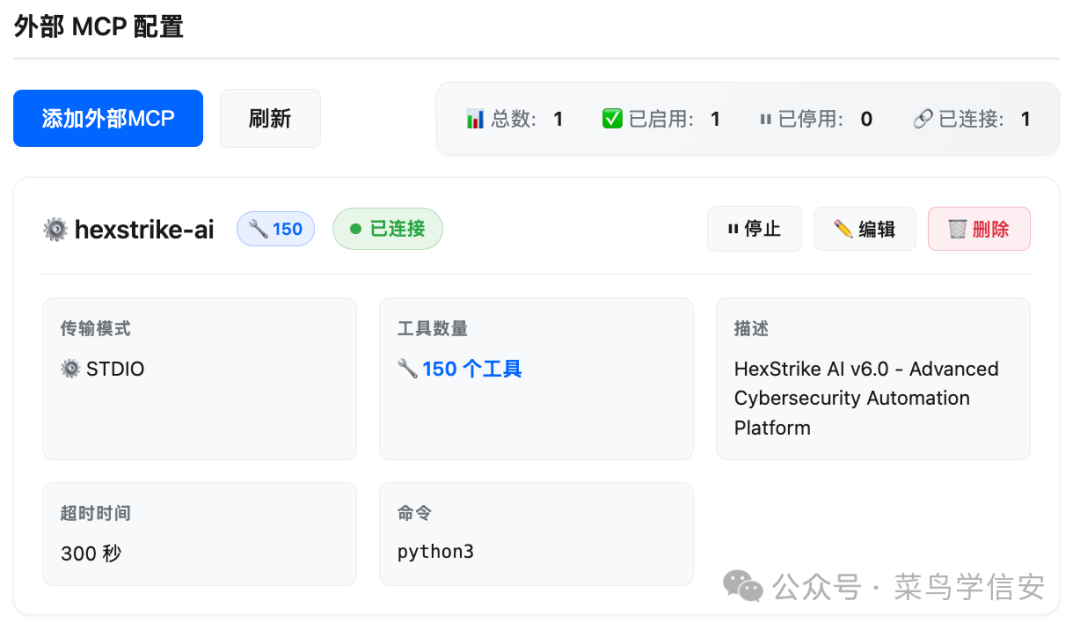

- 原生 MCP 协议,支持 HTTP / stdio 以及外部 MCP 接入

- 100+ 现成工具模版 + YAML 扩展能力

- 大结果分页、压缩与全文检索

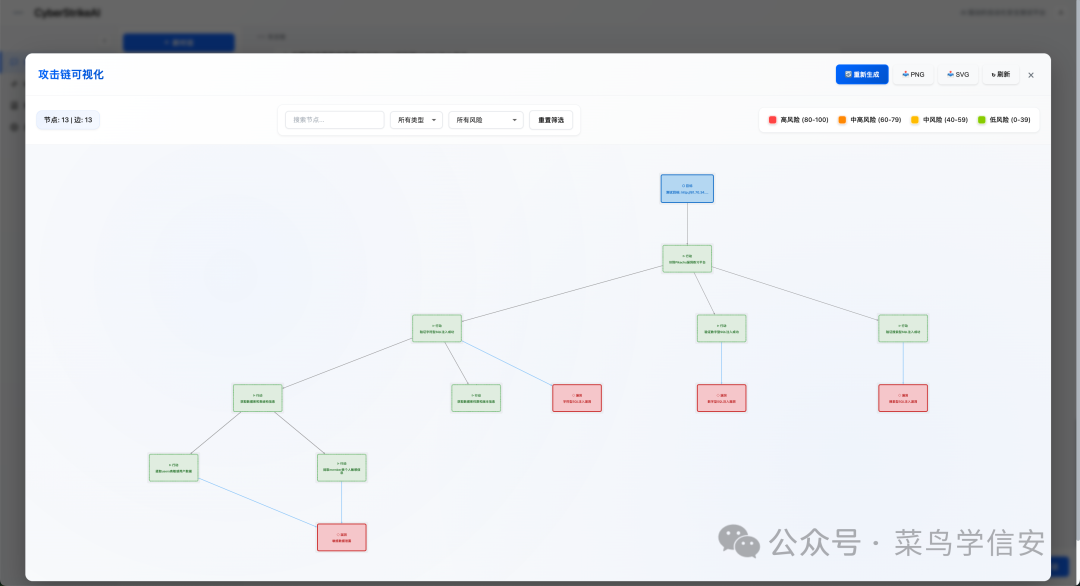

- 攻击链可视化、风险打分与步骤回放

- Web 登录保护、审计日志、SQLite 持久化

- 知识库功能:向量检索与混合搜索,为 AI 提供安全专业知识

工具概览

系统预置 100+ 渗透/攻防工具,覆盖完整攻击链:

- 网络扫描:nmap、masscan、rustscan、arp-scan、nbtscan

- Web 应用扫描:sqlmap、nikto、dirb、gobuster、feroxbuster、ffuf、httpx

- 漏洞扫描:nuclei、wpscan、wafw00f、dalfox、xsser

- 子域名枚举:subfinder、amass、findomain、dnsenum、fierce

- 网络空间搜索引擎:fofa_search、zoomeye_search

- API 安全:graphql-scanner、arjun、api-fuzzer、api-schema-analyzer

- 容器安全:trivy、clair、docker-bench-security、kube-bench、kube-hunter

- 云安全:prowler、scout-suite、cloudmapper、pacu、terrascan、checkov

- 二进制分析:gdb、radare2、ghidra、objdump、strings、binwalk

- 漏洞利用:metasploit、msfvenom、pwntools、ropper、ropgadget

- 密码破解:hashcat、john、hashpump

- 取证分析:volatility、volatility3、foremost、steghide、exiftool

- 后渗透:linpeas、winpeas、mimikatz、bloodhound、impacket、responder

- CTF 实用工具:stegsolve、zsteg、hash-identifier、fcrackzip、pdfcrack、cyberchef

- 系统辅助:exec、create-file、delete-file、list-files、modify-file

基础使用

快速上手

1. 获取代码并安装依赖

git clone https://github.com/Ed1s0nZ/CyberStrikeAI.git

cd CyberStrikeAI-main

go mod download

2. 初始化 Python 虚拟环境(tools 目录所需)

tools/*.yaml 中大量工具(如 api-fuzzer、http-framework-test、install-python-package 等)依赖 Python 生态。首次进入项目根目录时请创建本地虚拟环境并安装依赖:

python3 -m venv venv

source venv/bin/activate

pip install -r requirements.txt

两个 Python 专用工具(install-python-package 与 execute-python-script)会自动检测该 venv(或已经激活的 $VIRTUAL_ENV),因此默认 env_name 即可满足大多数场景。

3. 配置模型与鉴权

启动后在 Web 端 Settings 填写,或直接编辑 config.yaml:

openai:

api_key: "sk-your-key"

base_url: "https://api.openai.com/v1"

model: "gpt-4o"

auth:

password: "" # 为空则首次启动自动生成强口令

session_duration_hours: 12

security:

tools_dir: "tools"

4. 按需安装安全工具(可选)

# macOS

brew install nmap sqlmap nuclei httpx gobuster feroxbuster subfinder amass

# Ubuntu/Debian

sudo apt-get install nmap sqlmap nuclei httpx gobuster feroxbuster

未安装的工具会自动跳过或改用替代方案。

5. 启动服务

chmod +x run.sh && ./run.sh

# 或

go run cmd/server/main.go

# 或

go build -o cyberstrike-ai cmd/server/main.go

6. 浏览器访问 http://localhost:8080 ,使用日志中提示的密码登录并开始对话。

常用流程

- 对话测试:自然语言触发多步工具编排,SSE 实时输出。

- 工具监控:查看任务队列、执行日志、大文件附件。

- 会话历史:所有对话与工具调用保存在 SQLite,可随时重放。

- 可视化配置:在界面中切换模型、启停工具、设置迭代次数等。

默认安全措施

- 设置面板内置必填校验,防止漏配 API Key/Base URL/模型。

auth.password为空时自动生成 24 位强口令并写回 config.yaml。- 所有 API(除登录外)都需携带 Bearer Token,统一鉴权中间件拦截。

- 每个工具执行都带有超时、日志和错误隔离。

如果你对自动化安全/渗透测试感兴趣,可以在其 GitHub 仓库获取更多信息。

项目地址

https://github.com/Ed1s0nZ/CyberStrikeAI

欢迎在 云栈社区 交流更多安全工具与实践经验。 |