在 SaaS 产品设计中,权限管理是一个基础且至关重要的模块。本文将详细解析基于角色的访问控制(RBAC)模型,探讨其在 SaaS 架构中的核心价值与设计实践。

权限管理为何如此重要?

权限管理模块的设计往往在项目初期就需要确定,一旦成型,后续修改会异常困难,尤其是在多租户的 SaaS平台 中。想象一下,如果更改了整个平台的权限设置逻辑,意味着所有租户都需要重新调整其内部的每个角色甚至每个用户的权限,工作量巨大且极易出错。

更严重的是,如果权限设计存在漏洞,将直接影响客户的日常业务管理与数据安全。例如,在某些未做好数据隔离的 SaaS 系统中,用户可能通过页面刷新等操作窥见其他租户甚至整个平台的敏感数据。对于存在竞争关系的租户而言,这种数据泄露会严重损害其对平台的信任,而这种信任一旦失去便很难挽回。因此,一个周密、健壮的权限管理方案,是 SaaS 产品稳定与安全的基石。

为什么需要 RBAC 授权模型?

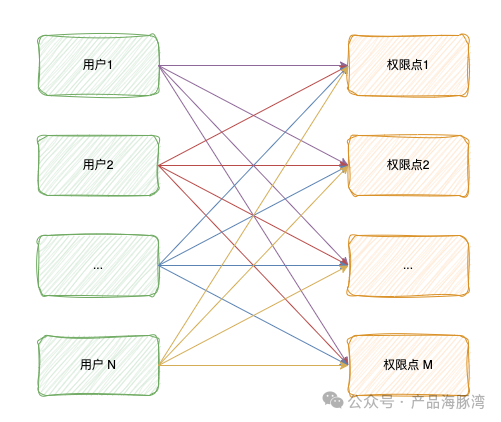

在早期的企业信息系统或用户量较少的场景中,授权可以直接绑定到用户账号。如下图所示,每个用户直接关联一系列权限点。

这种方式会带来一个显而易见的问题:假设系统有 N 个用户和 M 个权限点,授权组合将呈现 N^M 的指数级增长。这导致:

- 授权操作繁琐:为每个用户配置权限时,都需要在大量的权限点中进行勾选。

- 权限管控混乱:难以清晰掌握每个用户具体拥有哪些权限,不便于审计与管理。

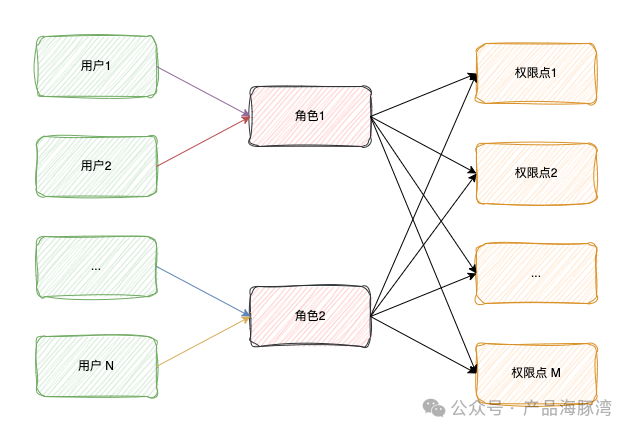

在实际的企业管理中,我们观察到,相同岗位或职级的员工通常需要相同的权限集合。因此,可以引入一个“角色”(Role)作为中间层,将用户与权限解耦。用户被赋予角色,而角色则关联一系列权限。这就是 RBAC(Role-Based Access Control,基于角色的访问控制) 模型的核心思想。

让我们量化一下 RBAC 带来的效率提升。假设系统有 100 个用户、30 个权限点。在没有角色时,平均每个用户需配置 15 个权限点,总操作次数为 100 * 15 = 1500 次。引入角色后,将这 100 个用户归纳为 10 个角色。配置工作变为:为用户分配角色(100次操作)和为角色配置权限(10 * 15 = 150 次操作),总计 250 次操作,效率提升至原来的约 1/6。

更重要的是,当需要调整一批用户的权限时,没有角色模型则需要逐个修改用户;而有了角色,只需修改角色关联的权限,所有属于该角色的用户权限会自动同步更新,极大降低了维护成本与出错概率。

预设角色的利与弊

对于面向特定业务领域(如 CRM、ERP)的垂直行业 SaaS 产品,平台可以预先定义一些通用角色,例如“销售经理”、“客服专员”、“系统管理员”等。这能极大简化租户初始的权限配置工作。

不过,预设角色需要注意两个关键点:

- 数据隔离:预设角色及其权限数据必须在不同租户间隔离,允许租户根据自身需求调整这些角色的权限。

- 谨慎更新:平台方应避免直接修改已下发给租户的预设角色权限。如果必须更新,对于新客户可以直接同步;对于老客户,更优的做法是通知客户,并由客户自行决定是否采纳更新。直接覆盖可能会干扰客户正在运行的业务,引发不满。

因此,在产品尚未成熟、权限点可能频繁变动的阶段,不建议过早提供预设角色。当产品进入稳定期(Go-To-Market阶段)后,再提供预设角色会是更好的选择。

角色分组与数据范围控制

当系统内角色数量较多时,对其进行分组管理能提升可读性和管理效率。例如,在平台侧可分为“产品组”、“开发组”、“运营组”等。

在租户侧,更佳的做法是支持租户自定义角色分组,因为每家企业的组织管理模式各不相同。一个更复杂但常见的场景是全国性集团企业,其各地分公司可能业务模式有别,对同一岗位(如“收费员”)的权限要求也不同。这时,角色本身也成为了一个需要被权限控制(数据权限)的业务对象。我们需要确保 A 分公司的管理员只能管理 A 公司的角色,不能越界操作 B 公司的角色。这实际上是通过对“角色”进行数据范围授权,实现了更细粒度的权限管控。

RBAC 模块的产品原型设计

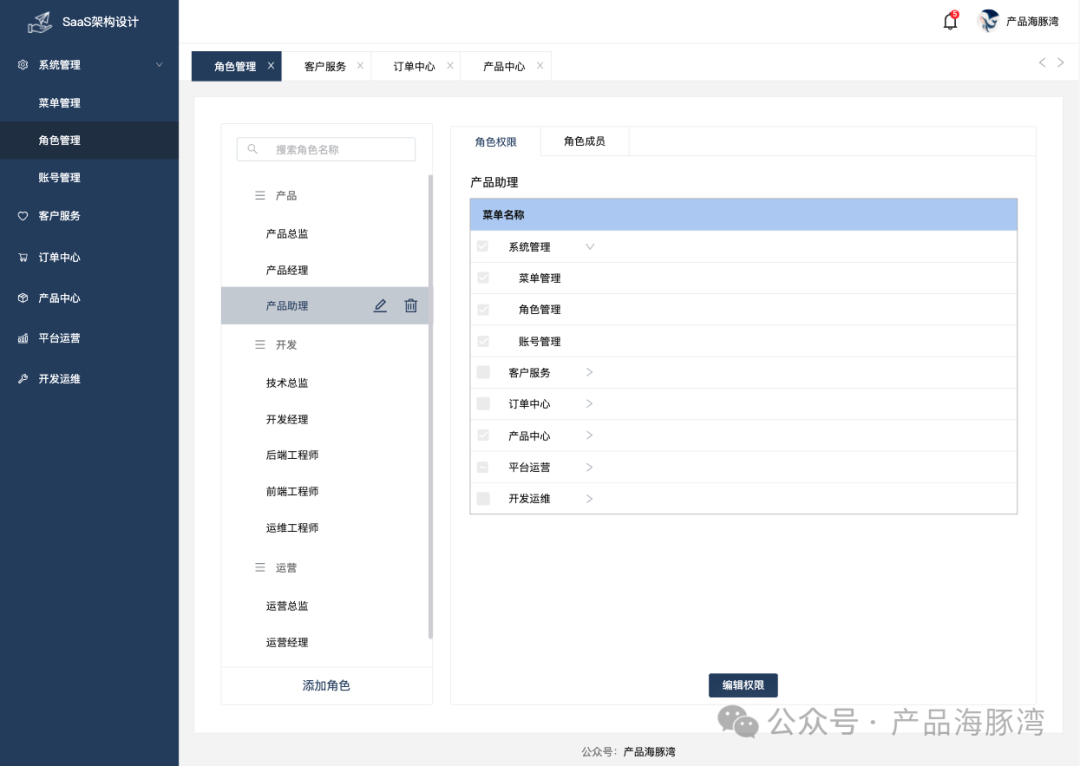

RBAC 模块的原型设计主要围绕三个部分:角色管理、权限分配和成员管理。

1. 角色管理列表页

通常左侧为角色分组列表,右侧展示当前选中角色的详细信息,包括其拥有的菜单权限和角色成员。角色名称支持悬停显示“编辑”、“删除”操作按钮。需要注意的是,如果角色下已经关联了成员,则该角色不可删除。这是产品设计中一个基本原则:当存在数据依赖关系时,应阻止直接删除父项,避免产生“孤儿数据”。

2. 权限编辑页

权限配置页面通常以树形或列表形式展示所有可授权的菜单或功能点,支持勾选/取消勾选。设计上应允许清空所有选项,即角色可以没有任何菜单权限。配置完成后保存即可。

3. 角色成员管理

此页面用于管理归属于某个角色的具体用户。通常会列出现有成员的姓名、账号、部门等信息,并提供“添加成员”和“移除成员”的功能。使用穿梭框(Transfer)组件可以提供良好的批量操作体验。

抽象思维:RBAC 模型的本质

优秀的 产品设计 需要具备抽象能力。回顾 RBAC 模型,其本质是发现并抽象出业务对象之间的共性,通过引入一个中间层来简化复杂的多对多关系,从而提升操作效率和管理清晰度。

这种模式可以复用到许多场景。例如,在 SaaS 平台的销售环节,可以将不同功能组合打包成不同的“产品版本”(类比“角色”),然后直接向客户授权某个版本(类比“为用户分配角色”),而不是逐一勾选功能点。这同样是 RBAC 思想在商业授权领域的应用。

掌握 RBAC 不仅是为了实现一个权限模块,更是为了培养一种通过抽象和建模来解决复杂系统设计问题的思维能力。在 云栈社区 的日常交流中,我们也发现,深入理解这类基础模型,对于构建可扩展、易维护的现代软件架构至关重要。