你是否曾对Istio中的VirtualService和DestinationRule感到困惑?为什么明明有VirtualService来定义路由,还需要DestinationRule?它们各自扮演什么角色,又是如何协同工作的?本文将为你拨开迷雾,通过对比分析和典型模式讲解,彻底理清这对黄金搭档的关系与工作流程。

VirtualService vs DestinationRule:黄金搭档

核心区别

一句话概括它们的核心职能:

- VirtualService (路由):决定流量 “去哪里” (To Where)。

- DestinationRule (策略):决定流量 “到了之后怎么处理” (How to handle)。

我们可以用下面的表格来清晰地对比它们:

| 特性 |

VirtualService |

DestinationRule |

| 主要职责 |

路由匹配、流量拆分、重定向 |

负载均衡、连接池、熔断、TLS、子集定义 |

| 生效阶段 |

请求发出前(选择目标) |

请求发送时(连接目标) |

| 比喻 |

导航仪(规划路线:走A路还是B路) |

驾驶守则(在A路上:限速多少、车距多少) |

协同工作流程

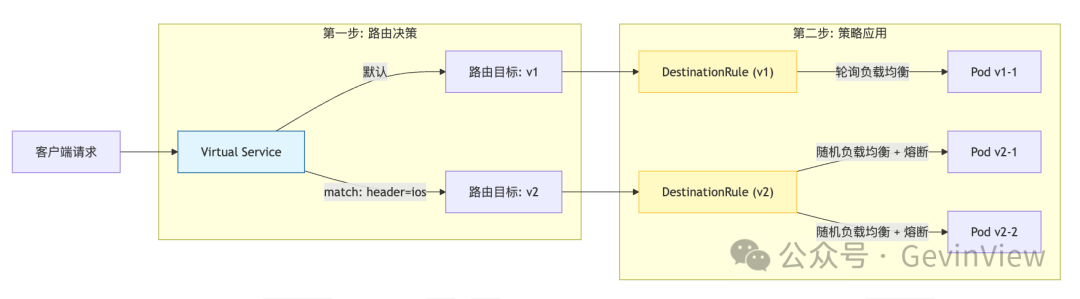

理解了职责划分,我们来看它们如何配合。下图清晰地展示了从客户端请求到最终Pod的决策链:

这里有一个至关重要的细节:VirtualService 中的 subset 字段(如 v1, v2)仅仅是一个引用(Reference)。真正的 subset 定义(即哪些Pod属于v1,哪些属于v2)是在 DestinationRule 中通过 Label Selector 完成的。

配置示例清晰地展示了这种引用关系:

# VirtualService: 引用 subset

apiVersion: networking.istio.io/v1beta1

kind: VirtualService

metadata:

name: reviews

spec:

hosts:

- reviews

http:

- route:

- destination:

host: reviews

subset: v1 # <--- 这里只是引用

# DestinationRule: 定义 subset

apiVersion: networking.istio.io/v1beta1

kind: DestinationRule

metadata:

name: reviews

spec:

host: reviews

subsets:

- name: v1 # <--- 这里才是定义

labels:

version: v1 # 选择带有 label version=v1 的 Pod

- name: v2

labels:

version: v2

这种设计实现了关注点分离:VirtualService 专注路由逻辑,DestinationRule 专注后端实例的策略与分组。这也是典型的 Service Mesh 架构思想,将流量治理能力从应用代码中解耦出来。

流量作用域与典型应用模式

VirtualService 的生效范围非常灵活,通过 gateways 字段可以控制其作用于网格内部、外部网关或两者兼有。

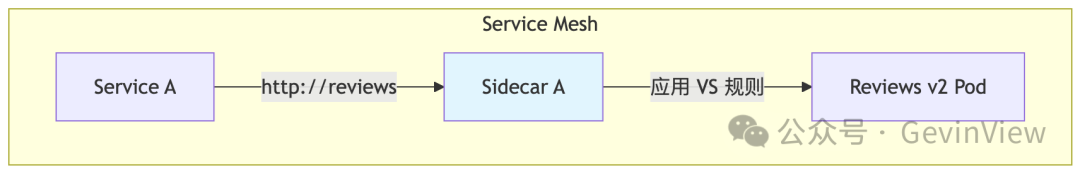

模式一:网格内东西向流量 (Sidecar 到 Sidecar)

这是 Istio 的默认模式。

- 场景:Service A 调用 Service B。

- 配置:省略

gateways 字段,或显式包含 mesh。

- 工作原理:

- Istio 控制面将路由规则下发给网格内所有的 Sidecar。

- 当 Service A 发起调用时,A 的 Sidecar 拦截请求。

- A 的 Sidecar 根据规则选择目标(例如 reviews-v2)。

- 流量直接发往 reviews-v2 的 Pod。

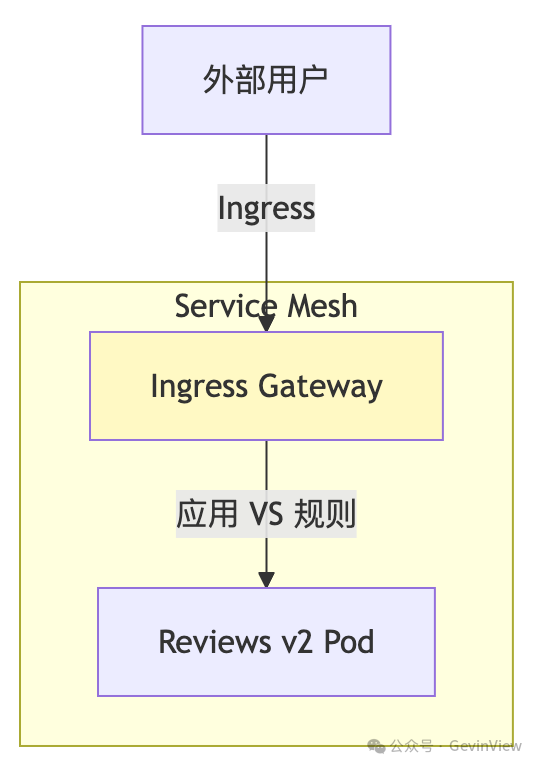

模式二:网格入口南北向流量 (Gateway 到 Sidecar)

- 场景:外部用户通过浏览器访问集群内部服务。

- 配置:

gateways: [“my-ingress-gateway”]。

- 工作原理:

- Istio 仅将规则下发给 Ingress Gateway Pod。

- 外部请求到达 Gateway。

- Gateway 根据规则进行路由转发。

模式三:混合模式 (同时生效)

有时我们需要内外网使用同一套路由规则。

- 配置:

gateways: [“my-ingress-gateway”, “mesh”]。

- 效果:无论从网关进来,还是内部服务互调,都遵循相同的版本分流策略,确保了用户体验的一致性。

常见实战场景配置

灰度发布 (Canary Release)

最经典的使用场景。新版本 v2 上线后,先切 10% 流量进行观察。

http:

- route:

- destination:

host: reviews

subset: v1

weight: 90

- destination:

host: reviews

subset: v2

weight: 10

A/B 测试 (基于用户特征)

针对特定用户群展示不同版本。例如,仅内测用户(Header 中包含 end-user: jason)访问 v2,其他用户访问 v1。

http:

- match:

- headers:

end-user:

exact: jason

route:

- destination:

host: reviews

subset: v2

- route: # 默认规则

- destination:

host: reviews

subset: v1

总结

VirtualService 负责路由规划(去哪),DestinationRule 负责连接策略与子集定义(怎么去、到哪组),两者紧密配合,构成了 Istio 强大的流量治理能力。同时,通过灵活配置 gateways 字段,我们可以轻松统一管理东西向和南北向的流量,实现精细化的内外访问控制。

然而,随着业务复杂度提升,VirtualService 的配置文件可能会变得异常庞大。如何管理这些超大配置?配置出错如何快速排查?为什么规则有时不生效?这些问题我们将在后续的进阶内容中探讨。如果你对云原生和 Service Mesh 有更多兴趣,欢迎到 云栈社区 与更多开发者交流实践心得。 |