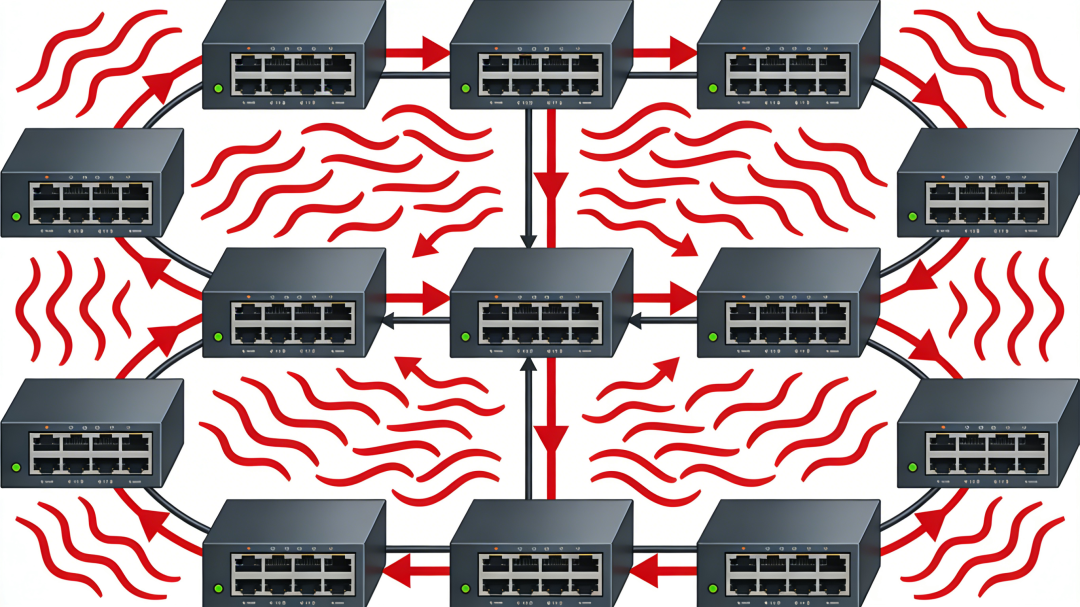

那天晚上23点47分,监控告警突然爆了。

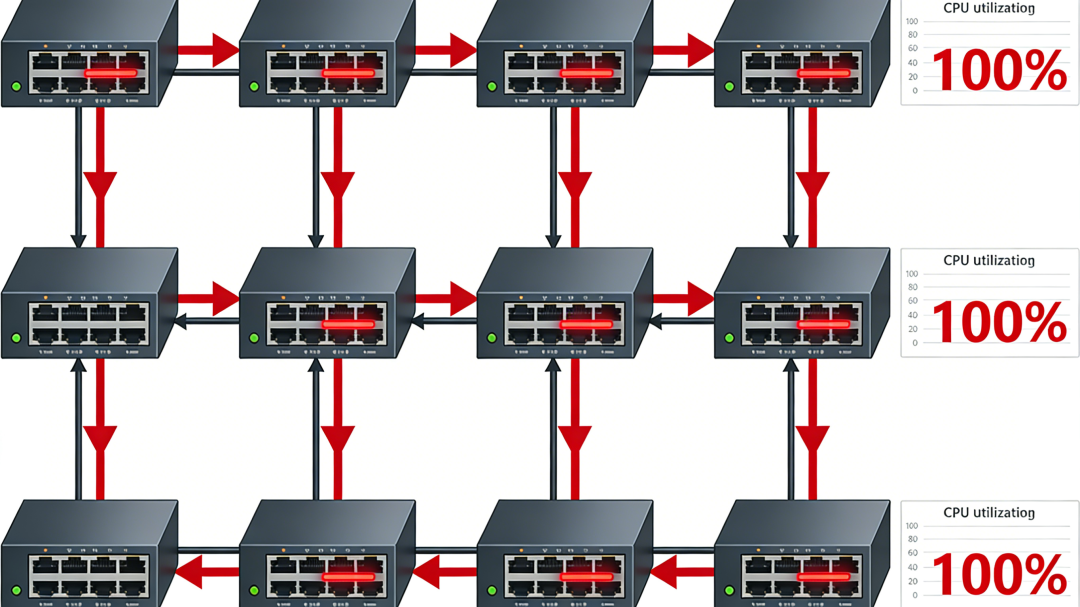

核心交换机CPU 100%。

ARP表暴涨。

广播流量飙升。

业务系统集体超时。

5分钟后,全公司断网。

当时的现象非常典型:

- Ping延迟从1ms飙到3000ms

- 交换机MAC表每秒刷新

- 广播流量占比超过80%

- 核心交换机风扇狂转

- 所有业务系统不可用

运维群里一句话:

“是不是黑客攻击?”

但老网工都知道,这种现象只有一种可能:

二层环路。

网工的“第六感”

第一反应:看广播流量

show interface counters

结果:

第二步:看MAC地址漂移

show mac-address

现象:

- 同一个MAC地址在不同端口之间跳动

- MAC表刷新频率极高

这几乎可以确定:

二层环路已经形成。

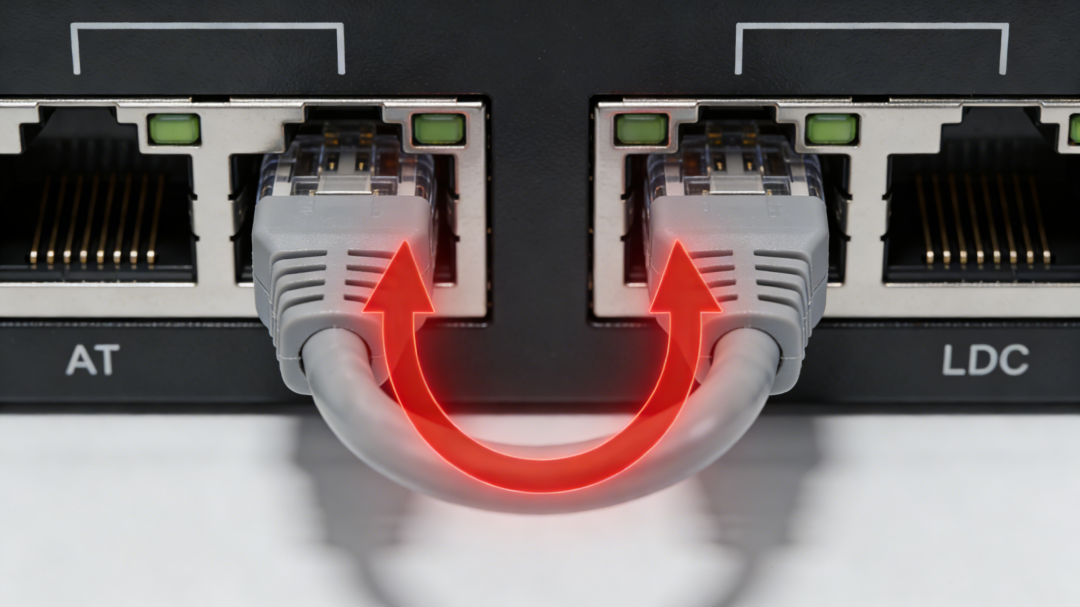

一根“多余的网线”

排查到接入层时,发现一个诡异现象:

某个办公区交换机,有两个端口互相连接。

也就是说:

一根网线,把交换机自己“绕”成了一个环。

事情的真相是:

- 某同事觉得网络不稳定

- 自己插了一根网线“增强网络”

- 结果制造了一个二层环路

拔掉那根网线的瞬间:

全网恢复。

整个过程不到3秒。

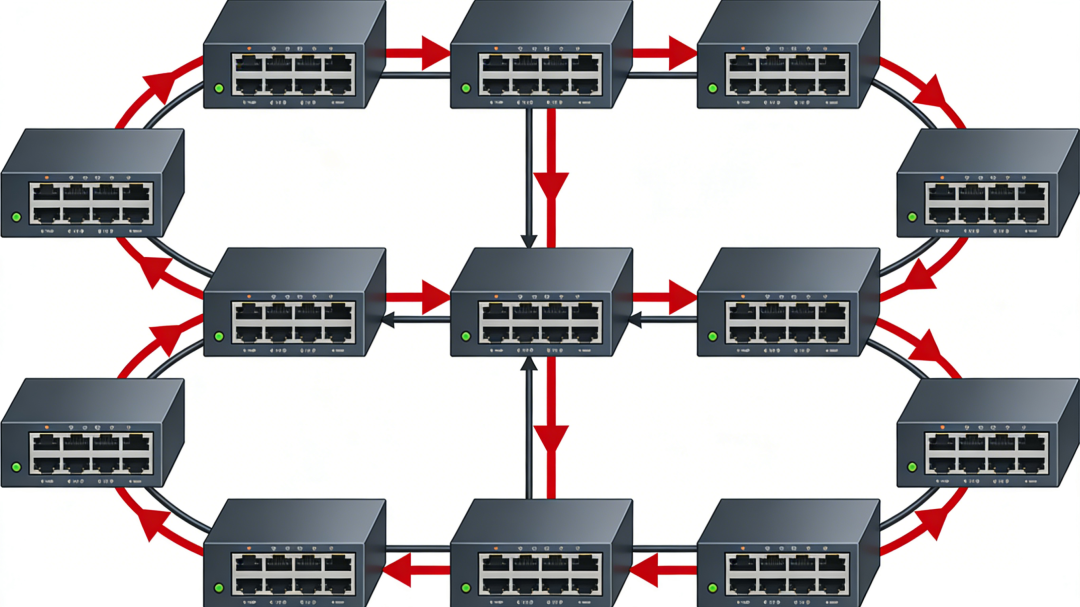

为什么一根网线能让全网崩溃?

因为二层网络有一个致命缺陷:

没有TTL。

广播帧会:

用一句话形容:

二层环路 = 网络版“核爆”。

如果没有防环机制,会发生什么?

假设没有任何防环技术:

| 时间 |

网络状态 |

| 0 秒 |

环路出现 |

| 1 秒 |

广播流量激增 |

| 3 秒 |

MAC表震荡 |

| 5 秒 |

CPU 100% |

| 10 秒 |

全网瘫痪 |

这就是为什么:

二层环路是网络事故里最危险的一类。

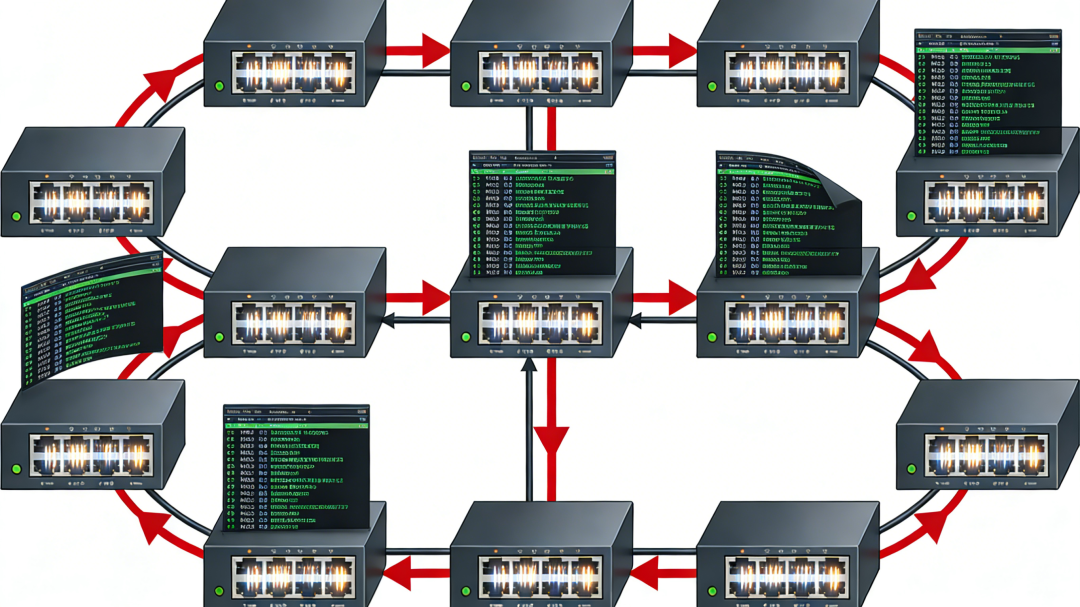

为什么防环没生效?

你可能会问:

不是有STP吗?为什么还会环路?

答案很现实:

STP被关闭了

很多接入层交换机:

- 为了“减少延迟”

- 或“避免误阻塞”

- 直接关闭STP

STP配置不一致

- VLAN没有加入MSTP

- PVST / MSTP区域配置错误

- Root Bridge规划混乱

非标准拓扑

这些设备通常不支持STP。

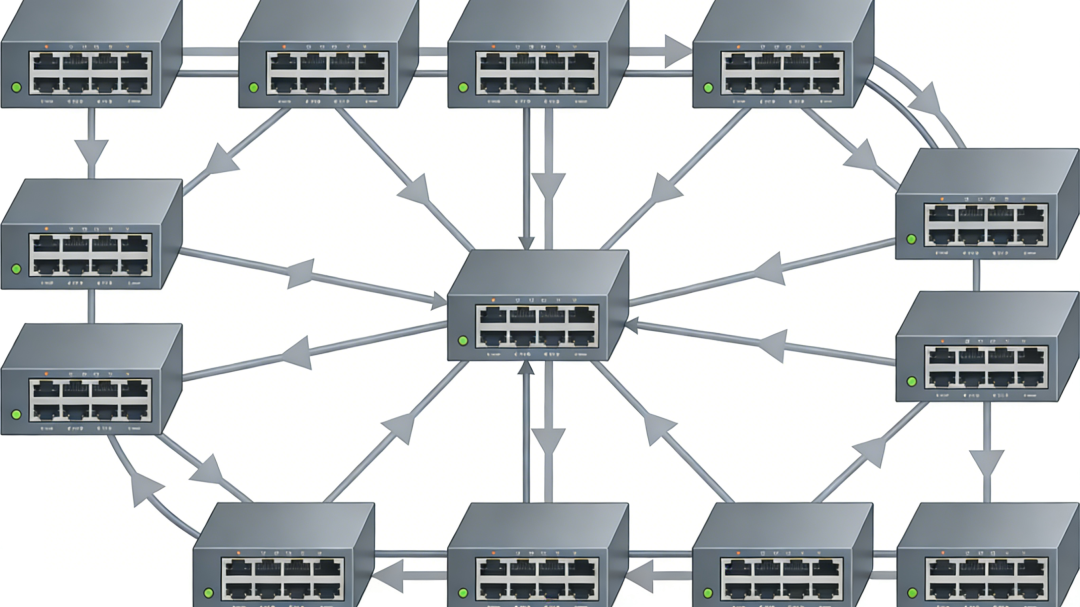

二层防环技术,到底有哪些?

从网工角度看,防环技术分为3类。

基础防环:生成树(STP / RSTP / MSTP)

特点:

适合场景:

高性能防环:RRPP / ERPS

特点:

适合场景:

兜底防环:Loop Detection

特点:

适合场景:

防环技术对比表

经历过几次环路事故后,你会发现:

防环不是“有没有STP”,而是“你有没有体系”。

一个成熟的二层防环体系通常是:

二层环路之所以危险,是因为它看起来很简单。

但真正的网络事故,往往不是复杂架构造成的,而是:

一根不起眼的网线。

当你理解了二层防环,你就会明白:网络稳定性,90%取决于二层设计。

想了解更多网络运维实战经验?欢迎来云栈社区交流讨论。 |