第一部分:DNS服务架构深度解析

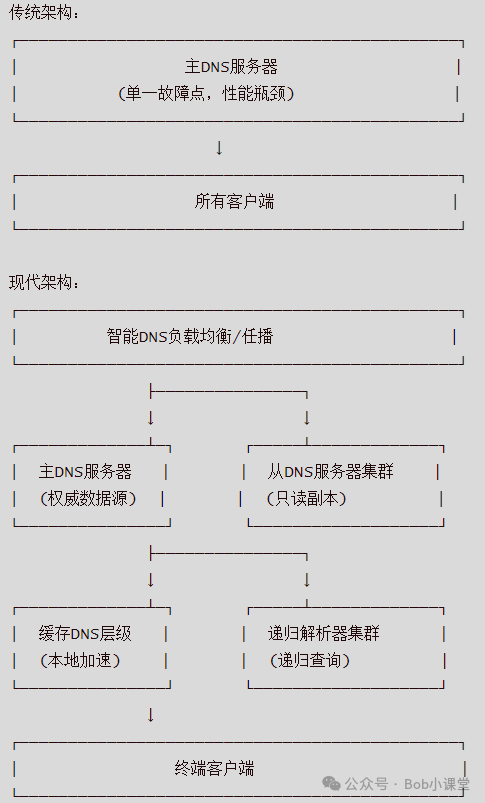

1.1 DNS服务架构演进

传统DNS架构 vs 现代DNS架构

传统架构依赖单一主DNS服务器,存在单点故障与性能瓶颈;现代架构引入智能DNS负载均衡(Anycast/GeoDNS)、主从集群、缓存层级与递归解析器集群,显著提升可用性、扩展性与响应速度。该演进直接支撑企业级高并发、多地域、低延迟的域名解析需求。

1.2 DNS主从复制原理

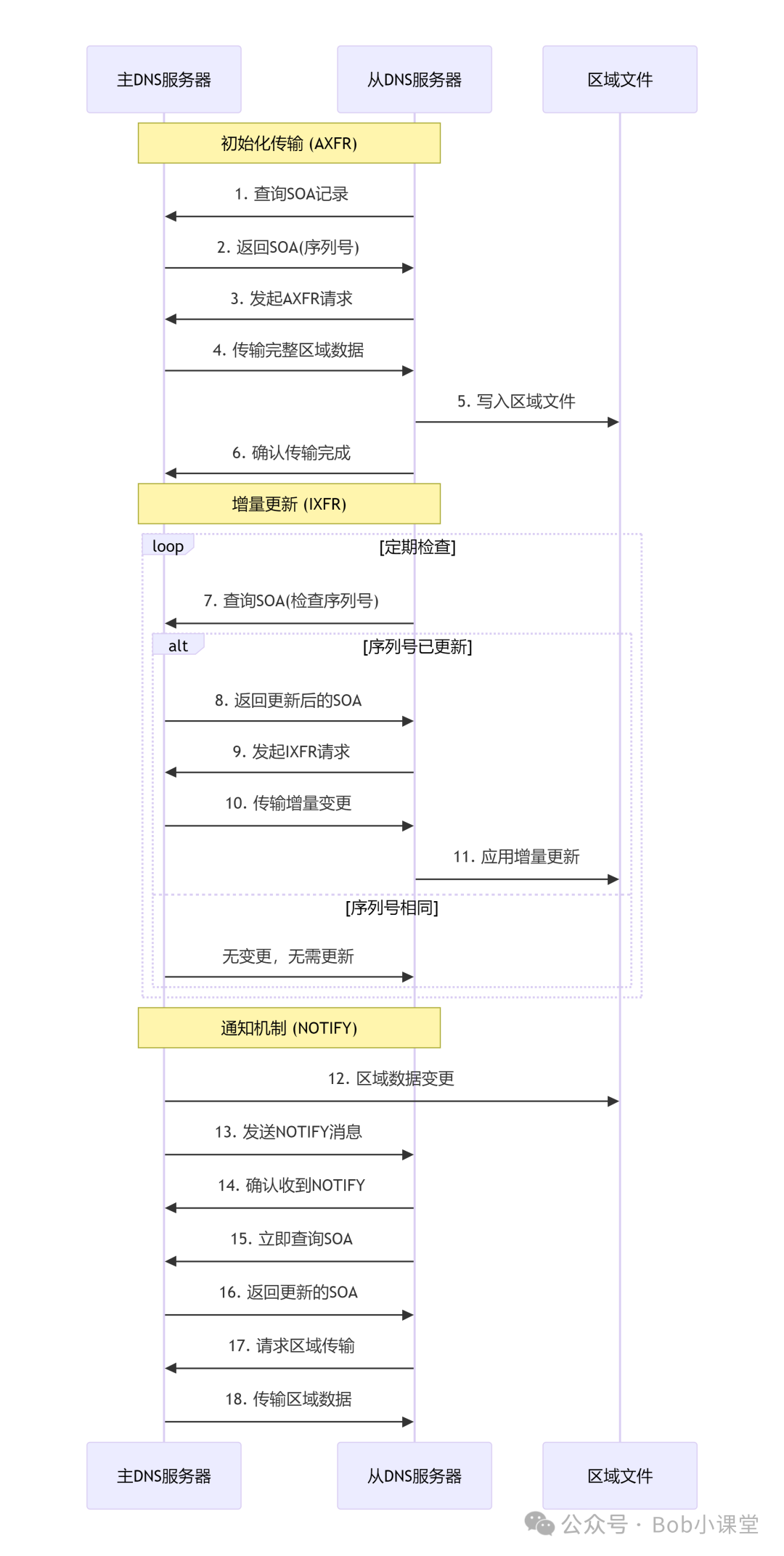

主从复制工作流程

主从复制并非简单文件拷贝,而是一套基于SOA序列号驱动的事件化同步机制:

- NOTIFY:主服务器在区域变更后主动向从服务器发送通知;

- SOA查询:从服务器收到通知后,先查询主服务器SOA记录比对序列号;

- AXFR/IXFR触发:若序列号更新,则发起全量(AXFR)或增量(IXFR)传输;

- 写入与确认:从服务器将数据写入本地区域文件并返回确认。

该流程确保了数据一致性,同时通过增量更新大幅降低带宽消耗——这正是生产环境中必须启用 ixfr-from-differences yes 的底层依据。

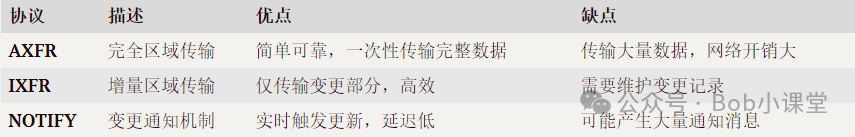

复制协议对比

| 协议 |

描述 |

优点 |

缺点 |

| AXFR |

完全域传输 |

简单可靠,一次性传输完整数据 |

传输大量数据,网络开销大 |

| IXFR |

增量区域传输 |

仅传输变更部分,高效 |

需要维护变更记录 |

| NOTIFY |

变更通知机制 |

实时触发更新,延迟低 |

可能产生大量通知消息 |

✅ 实践建议:主配置中务必启用 notify yes 并配置 also-notify;区域定义中开启 ixfr-from-differences yes;禁用无意义的 allow-transfer { any; },改用 ACL 或 TSIG 认证。

1.3 DNS缓存服务原理

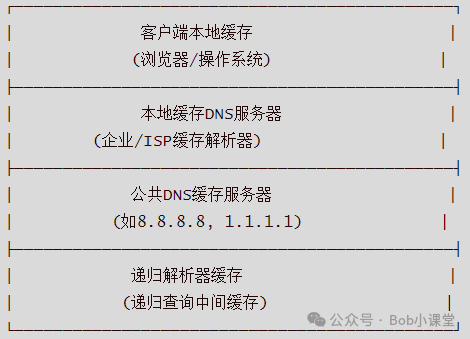

缓存层次结构

缓存不是“有或无”的开关,而是分层协作的加速体系:

- 客户端层:浏览器/操作系统内置缓存(TTL受系统策略影响);

- 本地缓存DNS:企业内网或ISP部署的递归服务器(如本文

dns-cache01),承担主要加速职责;

- 公共DNS缓存:如

8.8.8.8、1.1.1.1,面向互联网用户提供兜底服务;

- 递归解析器缓存:BIND服务内部内存缓存,响应毫秒级,是性能优化核心。

理解此结构,才能合理分配 max-cache-size、max-cache-ttl 与 prefetch 等参数。

缓存失效策略

以下 Python 类模拟了 BIND 内部缓存的核心逻辑,重点体现 TTL 检查与粘滞缓存(stale cache)思想:

class DNSCache:

def __init__(self):

self.cache = {}

self.stats = {'hits': 0, 'misses': 0}

def query(self, qname, qtype):

key = (qname, qtype)

now = time.time()

if key in self.cache:

record, ttl, timestamp = self.cache[key]

# 检查TTL

if now - timestamp < ttl:

self.stats['hits'] += 1

return record

else:

# 缓存过期,但可能仍然有效(粘滞缓存)

del self.cache[key]

self.stats['misses'] += 1

return None

def update(self, qname, qtype, record, ttl):

key = (qname, qtype)

timestamp = time.time()

self.cache[key] = (record, ttl, timestamp)

# 清理过期缓存

self.cleanup()

🔑 关键洞察:BIND 支持 serve-stale yes(服务陈旧记录),即当上游不可达且本地缓存已过期时,仍可返回旧结果以保障业务连续性——这是金融、电商等强可用场景的关键配置。

第二部分:DNS主从服务配置

2.1 环境规划与拓扑设计

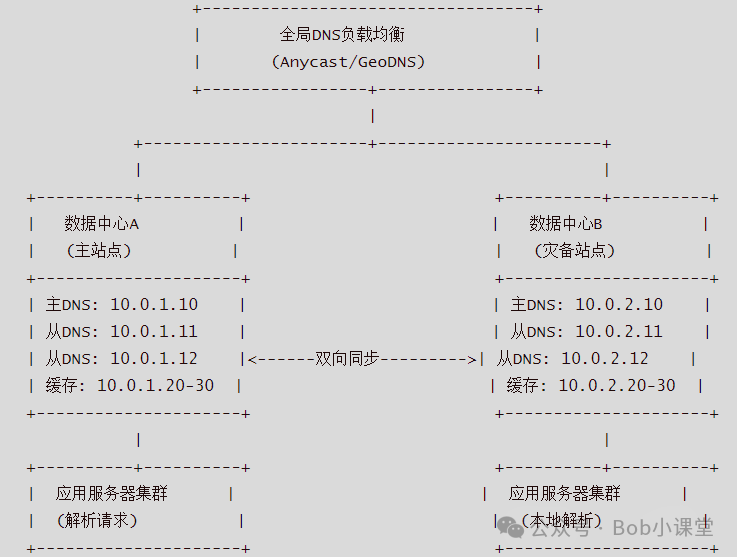

多数据中心DNS架构

本指南采用两地三中心容灾模型:

- 数据中心A(主站点):承载

dns-master01(192.168.1.10)、dns-slave01/02(192.168.1.12/13)及缓存节点(192.168.1.20–30);

- 数据中心B(灾备站点):部署备用主DNS(192.168.1.11)与从DNS集群,通过双向同步保障RPO≈0;

- 所有节点均支持 IPv6(如

2001:db8::10),满足信创环境合规要求。

该架构天然适配 网络/系统 中关于 Anycast、路由策略与高可用设计的最佳实践。

服务器角色规划

| 服务器 |

IP地址 |

角色 |

功能 |

| dns-master01 |

192.168.1.10 |

主DNS |

权威主服务器,区域管理 |

| dns-master02 |

192.168.1.11 |

备用主DNS |

热备主服务器 |

| dns-slave01 |

192.168.1.12 |

从DNS |

区域复制,只读查询 |

| dns-slave02 |

192.168.1.13 |

从DNS |

区域复制,只读查询 |

| dns-cache01 |

192.168.1.20 |

缓存DNS |

递归解析,缓存加速 |

| dns-cache02 |

192.168.1.21 |

缓存DNS |

递归解析,缓存加速 |

⚠️ 注意:dns-master02 在本方案中暂不参与实时写入,仅作为 rndc retransfer 故障切换目标,避免多主写冲突风险。

2.2 主DNS服务器配置

2.2.1 基础安装配置

#!/bin/bash

# master-dns-install.sh

set -e

echo "=== 主DNS服务器安装配置 ==="

# 1. 安装BIND9

sudo dnf install -y \

bind \

bind-utils \

bind-chroot \

bind-sdb \

bind-dyndb-ldap

# 2. 创建目录结构

sudo mkdir -p /var/named/{master,slaves,dynamic,data,logs}

sudo mkdir -p /etc/named/{conf.d,keys,acls}

# 3. 配置主配置文件

sudo tee /etc/named.conf > /dev/null << 'EOF'

// ==================== 主DNS服务器配置 ====================

//

// 全局选项

options {

// 监听设置

listen-on port 53 {

127.0.1;

192.168.1.10; // 主IP地址

::1; // IPv6回环

};

listen-on-v6 port 53 {

::1;

2001:db8::10;

};

// 目录和文件路径

directory "/var/named";

dump-file "/var/named/data/cache_dump.db";

statistics-file "/var/named/data/named_stats.txt";

memstatistics-file "/var/named/data/named_mem_stats.txt";

secroots-file "/var/named/data/named.secroots";

recursing-file "/var/named/data/named.recursing";

// 服务器标识

version "Not Available";

server-id none;

// 查询设置

allow-query {

localhost;

192.168.1.0/24;

10.0.0.0/8;

};

// 区域传输控制

allow-transfer {

key "slave-key"; // TSIG密钥认证

192.168.1.12; // 从服务器1

192.168.1.13; // 从服务器2

};

// 递归设置(仅对内部网络开放)

recursion no; // 主服务器通常不提供递归

allow-recursion {

127.0.1;

192.168.1.0/24;

};

// DNSSEC设置

dnssec-enable yes;

dnssec-validation auto;

// 性能优化

max-cache-size 512M;

max-cache-ttl 86400;

max-ncache-ttl 3600;

// 通知设置

notify yes; // 启用变更通知

also-notify {

192.168.1.12; // 从服务器1

192.168.1.13; // 从服务器2

};

// 其他选项

pid-file "/run/named/named.pid";

session-keyfile "/run/named/session.key";

tkey-gssapi-keytab "/etc/named/krb5.keytab";

tkey-domain "domain.local";

};

// 日志配置

logging {

channel default_debug {

file "/var/named/logs/debug.log" versions 3 size 5m;

severity dynamic;

print-time yes;

print-severity yes;

print-category yes;

};

channel query_log {

file "/var/named/logs/query.log" versions 7 size 10m;

severity info;

print-time yes;

print-category yes;

};

channel transfer_log {

file "/var/named/logs/transfer.log" versions 3 size 5m;

severity info;

print-time yes;

};

category default { default_debug; };

category queries { query_log; };

category xfer-in { transfer_log; };

category xfer-out { transfer_log; };

category notify { transfer_log; };

};

// 包含其他配置文件

include "/etc/named.rfc1912.zones";

include "/etc/named.root.key";

// 定义访问控制列表

acl "trusted-slaves" {

192.168.1.12; // slave01

192.168.1.13; // slave02

};

acl "internal-network" {

127.0.1;

192.168.1.0/24;

10.0.0.0/8;

};

// ==================== 区域定义 ====================

// 根提示区域

zone "." IN {

type hint;

file "named.ca";

};

// 正向主区域

zone "example.com" IN {

type master;

file "master/example.com.zone";

allow-query { any; };

allow-transfer { trusted-slaves; };

allow-update { none; }; // 动态更新关闭

journal "master/example.com.zone.jnl"; // 启用增量传输

ixfr-from-differences yes; // 启用增量传输

notify yes; // 启用变更通知

also-notify { trusted-slaves; };

};

// 反向主区域

zone "1.168.192.in-addr.arpa" IN {

type master;

file "master/192.168.1.zone";

allow-query { any; };

allow-transfer { trusted-slaves; };

journal "master/192.168.1.zone.jnl";

ixfr-from-differences yes;

notify yes;

also-notify { trusted-slaves; };

};

// IPv6反向区域

zone "2.0.0.0.8.b.d.0.1.0.0.2.ip6.arpa" IN {

type master;

file "master/2001.db8.zone";

allow-query { any; };

allow-transfer { trusted-slaves; };

journal "master/2001.db8.zone.jnl";

ixfr-from-differences yes;

notify yes;

also-notify { trusted-slaves; };

};

// 从区域定义(如果有其他域需要同步)

zone "partner.com" IN {

type slave;

file "slaves/partner.com.zone";

masters { 10.0.2.100; };

allow-transfer { none; };

};

// 使用密钥文件进行安全区域传输

include "/etc/named/keys/tsig.key";

EOF

echo "主DNS服务器基础配置完成"

✅ 关键配置说明:

recursion no:权威服务器禁止递归,防止被滥用为开放解析器;allow-transfer 严格限定为 trusted-slaves ACL,杜绝未授权区域泄露;journal 与 ixfr-from-differences yes 是启用 IXFR 的必要条件;also-notify 显式指定从服务器IP,避免依赖 allow-transfer 的隐式发现。

2.2.2 TSIG密钥配置

#!/bin/bash

# configure-tsig-keys.sh

echo "=== 配置TSIG密钥用于安全区域传输 ==="

# 1. 生成TSIG密钥

KEY_NAME="slave-key"

KEY_FILE="/etc/named/keys/tsig.key"

sudo mkdir -p /etc/named/keys

sudo chown named:named /etc/named/keys

sudo chmod 750 /etc/named/keys

# 生成密钥(使用HMAC-SHA256算法)

sudo dnssec-keygen -a HMAC-SHA256 -b 256 -n HOST $KEY_NAME

# 2. 提取密钥值

PRIVATE_KEY_FILE="K${KEY_NAME}.*.private"

KEY_VALUE=$(grep "Key:" $PRIVATE_KEY_FILE | awk '{print $2}')

# 3. 创建密钥配置文件

sudo tee $KEY_FILE > /dev/null << EOF

// TSIG密钥用于主从服务器认证

key "$KEY_NAME" {

algorithm hmac-sha256;

secret "$KEY_VALUE";

};

EOF

# 4. 设置权限

sudo chown named:named $KEY_FILE

sudo chmod 640 $KEY_FILE

# 5. 在主配置文件中添加密钥引用

sudo tee -a /etc/named.conf > /dev/null << 'EOF'

// TSIG密钥定义

key "slave-key" {

algorithm hmac-sha256;

secret "生成的密钥值";

};

EOF

echo "TSIG密钥配置完成"

echo "密钥名称: $KEY_NAME"

echo "密钥文件: $KEY_FILE"

echo "请将密钥安全地分发到所有从服务器"

🔐 安全提醒:TSIG 密钥必须通过离线方式(如 USB 或加密邮件)分发,严禁明文传输;从服务器配置中 secret 字段需替换为实际密钥值,而非 "生成的密钥值" 占位符。

2.2.3 区域文件配置

#!/bin/bash

# configure-zone-files.sh

echo "=== 配置主区域文件 ==="

# 1. 正向区域文件

sudo tee /var/named/master/example.com.zone > /dev/null << 'EOF'

; ============================================

; example.com 正向区域文件 - 主服务器

; ============================================

$TTL 86400 ; 默认TTL - 24小时

$ORIGIN example.com.

; SOA记录 - 注意序列号管理

@ IN SOA ns1.example.com. admin.example.com. (

2024011501 ; 序列号: YYYYMMDDNN (重要!)

3600 ; 刷新时间: 1小时

1800 ; 重试时间: 30分钟

604800 ; 过期时间: 1周

300 ; 最小TTL: 5分钟

)

; ==================== 名称服务器记录 ====================

; 必须首先定义NS记录

@ IN NS ns1.example.com.

@ IN NS ns2.example.com.

@ IN NS ns3.example.com.

; 名称服务器地址记录

ns1 IN A 192.168.1.10

ns1 IN AAAA 2001:db8::10

ns2 IN A 192.168.1.12

ns2 IN AAAA 2001:db8::12

ns3 IN A 192.168.1.13

ns3 IN AAAA 2001:db8::13

; ==================== 基本服务记录 ====================

; 基础A记录

@ IN A 192.168.1.1

@ IN AAAA 2001:db8::1

; Web服务

www IN A 192.168.1.100

www IN AAAA 2001:db8::100

web IN CNAME www

; 邮件服务

mail IN A 192.168.1.101

mail IN AAAA 2001:db8::101

@ IN MX 10 mail.example.com.

; API服务

api IN A 192.168.1.102

api IN AAAA 2001:db8::102

; ==================== SRV记录 ====================

; LDAP服务

_ldap._tcp IN SRV 0 0 389 ldap.example.com.

; SIP服务

_sip._tcp IN SRV 0 0 5060 sip.example.com.

_sip._udp IN SRV 0 0 5060 sip.example.com.

; ==================== TXT记录 ====================

; SPF记录

@ IN TXT "v=spf1 mx ip4:192.168.1.0/24 ~all"

; DMARC记录

_dmarc IN TXT "v=DMARC1; p=none; rua=mailto:dmarc@example.com"

; 其他验证记录

google-site-verification IN TXT "google-site-verification=abc123"

; ==================== 特殊记录 ====================

; 通配符记录

*.dev IN A 192.168.1.200

*.test IN A 192.168.1.201

; 空记录(用于阻止子域名)

blocked IN A 127.0.0.1

; 或使用CNAME到点(.)表示不存在

; blocked IN CNAME .

EOF

# 2. 反向区域文件

sudo tee /var/named/master/192.168.1.zone > /dev/null << 'EOF'

; ============================================

; 192.168.1.0/24 反向区域文件

; ============================================

$TTL 86400

$ORIGIN 1.168.192.in-addr.arpa.

@ IN SOA ns1.example.com. admin.example.com. (

2024011501 ; 序列号

3600 ; 刷新

1800 ; 重试

604800 ; 过期

300 ; 最小TTL

)

; 名称服务器记录

@ IN NS ns1.example.com.

@ IN NS ns2.example.com.

@ IN NS ns3.example.com.

; PTR记录

; 服务器

10 IN PTR ns1.example.com.

12 IN PTR ns2.example.com.

13 IN PTR ns3.example.com.

; 服务

100 IN PTR www.example.com.

101 IN PTR mail.example.com.

102 IN PTR api.example.com.

; 网络设备

1 IN PTR gateway.example.com.

254 IN PTR router.example.com.

; 泛记录(谨慎使用)

; 200-250 IN PTR dhcp-host.example.com.

EOF

# 3. 设置文件权限

sudo chown -R named:named /var/named/master

sudo chmod 640 /var/named/master/*.zone

# 4. 验证区域文件语法

echo "验证区域文件语法..."

sudo named-checkzone example.com /var/named/master/example.com.zone

sudo named-checkzone 1.168.192.in-addr.arpa /var/named/master/192.168.1.zone

echo "区域文件配置完成"

📌 SOA序列号规范:采用 YYYYMMDDNN 格式(如 2024011501 表示2024年1月15日第1次修改),每次修改区域文件后必须手动递增末两位,否则从服务器将拒绝同步。

2.3 从DNS服务器配置

2.3.1 从服务器安装配置

#!/bin/bash

# slave-dns-install.sh

set -e

echo "=== 从DNS服务器安装配置 ==="

# 1. 安装BIND9

sudo dnf install -y \

bind \

bind-utils \

bind-chroot

# 2. 创建目录结构

sudo mkdir -p /var/named/{slaves,dynamic,data,logs}

sudo mkdir -p /etc/named/{conf.d,keys}

# 3. 配置从服务器主配置文件

sudo tee /etc/named.conf > /dev/null << 'EOF'

// ==================== 从DNS服务器配置 ====================

//

// 全局选项

options {

// 监听设置

listen-on port 53 {

127.0.1;

192.168.1.12; // 从服务器IP

::1;

};

listen-on-v6 port 53 {

::1;

2001:db8::12;

};

// 目录和文件路径

directory "/var/named";

dump-file "/var/named/data/cache_dump.db";

statistics-file "/var/named/data/named_stats.txt";

memstatistics-file "/var/named/data/named_mem_stats.txt";

secroots-file "/var/named/data/named.secroots";

recursing-file "/var/named/data/named.recursing";

// 服务器标识

version "Not Available";

server-id none;

// 查询设置

allow-query {

localhost;

192.168.1.0/24;

10.0.0.0/8;

};

// 区域传输控制 - 从服务器不允许传输给其他服务器

allow-transfer { none; }; // 通常不允许从服务器传输

recursion no; // 从服务器通常不提供递归

allow-recursion {

127.0.1;

192.168.1.0/24;

};

// DNSSEC设置

dnssec-enable yes;

dnssec-validation auto;

// 性能优化

max-cache-size 512M;

max-cache-ttl 86400;

max-ncache-ttl 3600;

// 其他选项

pid-file "/run/named/named.pid";

session-keyfile "/run/named/session.key";

};

// 日志配置

logging {

channel default_debug {

file "/var/named/logs/debug.log" versions 3 size 5m;

severity dynamic;

print-time yes;

print-severity yes;

print-category yes;

};

channel transfer_log {

file "/var/named/logs/transfer.log" versions 3 size 5m;

severity info;

print-time yes;

};

channel update_log {

file "/var/named/logs/update.log" versions 3 size 5m;

severity info;

print-time yes;

};

category default { default_debug; };

category xfer-in { transfer_log; };

category xfer-out { transfer_log; };

category update { update_log; };

category notify { transfer_log; };

};

// 包含其他配置文件

include "/etc/named.rfc1912.zones";

include "/etc/named.root.key";

// ==================== 从区域定义 ====================

// 根提示区域

zone "." IN {

type hint;

file "named.ca";

};

// 从区域配置

zone "example.com" IN {

type slave; // 定义为此区域为从服务器

file "slaves/example.com.zone"; // 区域文件存储位置

// 主服务器列表(可以多个,BIND会尝试连接)

masters {

192.168.1.10; // 主DNS服务器

# 192.168.1.11; // 备用主DNS服务器

};

// 区域传输设置

allow-transfer { none; }; // 不允许进一步传输

// 查询权限

allow-query { any; };

// 其他选项

zone-statistics yes; // 启用区域统计

ixfr-from-differences yes; // 启用增量传输

// 多主服务器时的选项

// masterfile-format text; // 区域文件格式

// max-transfer-time-in 60; // 传输超时时间

// max-transfer-idle-in 60; // 传输空闲超时

// transfer-source * port 53; // 传输源地址

// 失败重试设置

// max-retry-time 1209600; // 最大重试时间(2周)

// retry-interval 1800; // 重试间隔

};

// 反向从区域

zone "1.168.192.in-addr.arpa" IN {

type slave;

file "slaves/192.168.1.zone";

masters { 192.168.1.10; };

allow-transfer { none; };

allow-query { any; };

ixfr-from-differences yes;

};

// IPv6反向从区域

zone "2.0.0.0.8.b.d.0.1.0.0.2.ip6.arpa" IN {

type slave;

file "slaves/2001.db8.zone";

masters { 192.168.1.10; };

allow-transfer { none; };

allow-query { any; };

ixfr-from-differences yes;

};

// 如果有其他需要同步的区域

zone "partner.com" IN {

type slave;

file "slaves/partner.com.zone";

masters { 10.0.2.100; };

allow-transfer { none; };

};

// TSIG密钥配置(如果使用安全传输)

key "slave-key" {

algorithm hmac-sha256;

secret "your-secret-key-here"; // 与主服务器相同的密钥

};

EOF

# 4. 配置TSIG密钥(从主服务器复制)

echo "配置TSIG密钥..."

sudo mkdir -p /etc/named/keys

sudo tee /etc/named/keys/tsig.key > /dev/null << 'EOF'

key "slave-key" {

algorithm hmac-sha256;

secret "your-secret-key-here"; // 使用实际的密钥值

};

EOF

sudo chown named:named /etc/named/keys/tsig.key

sudo chmod 640 /etc/named/keys/tsig.key

# 5. 设置目录权限

sudo chown -R named:named /var/named

sudo chmod 775 /var/named

sudo chmod 770 /var/named/slaves

echo "从DNS服务器配置完成"

✅ 关键差异点:

type slave 替代 type master;masters { ... } 明确列出主服务器IP;allow-transfer { none; } 严防二次传播;ixfr-from-differences yes 保持与主服务器一致的增量能力。

2.3.2 主从同步监控脚本

#!/bin/bash

# slave-monitor.sh

LOGFILE="/var/log/named/slave-monitor.log"

MASTER_IP="192.168.1.10"

ZONES=("example.com" "1.168.192.in-addr.arpa")

log() {

echo "$(date '+%Y-%m-%d %H:%M:%S') - $*" >> "$LOGFILE"

}

check_zone_sync() {

local zone=$1

local serial_master

local serial_slave

# 从主服务器获取SOA序列号

serial_master=$(dig @$MASTER_IP $zone SOA +short 2>/dev/null | awk '{print $3}')

# 从本地获取SOA序列号

serial_slave=$(dig @127.0.0.1 $zone SOA +short 2>/dev/null | awk '{print $3}')

if [ -z "$serial_master" ] || [ -z "$serial_slave" ]; then

log "错误: 无法获取 $zone 的SOA记录"

return 1

fi

if [ "$serial_master" -eq "$serial_slave" ]; then

log "成功: $zone 同步正常 (序列号: $serial_slave)"

return 0

elif [ "$serial_master" -gt "$serial_slave" ]; then

log "警告: $zone 同步落后 (主: $serial_master, 从: $serial_slave)"

# 尝试手动触发区域传输

rndc retransfer $zone

log "已触发 $zone 的区域传输"

return 2

else

log "错误: $zone 序列号异常 (主: $serial_master, 从: $serial_slave)"

return 3

fi

}

check_zone_file() {

local zone=$1

local zone_file="/var/named/slaves/${zone//\//_}.zone"

if [ ! -f "$zone_file" ]; then

log "错误: $zone 区域文件不存在: $zone_file"

return 1

fi

# 检查文件大小

local size=$(stat -c%s "$zone_file" 2>/dev/null)

if [ "$size" -lt 100 ]; then

log "警告: $zone 区域文件过小 ($size 字节)"

return 2

fi

# 检查文件修改时间(不应超过24小时)

local mtime=$(stat -c%Y "$zone_file")

local now=$(date +%s)

local age=$((now - mtime))

if [ "$age" -gt 86400 ]; then

log "警告: $zone 区域文件超过24小时未更新 ($((age/3600))小时)"

return 3

fi

log "成功: $zone 区域文件正常 (大小: ${size}字节, 年龄: $((age/3600))小时)"

return 0

}

check_service_status() {

if systemctl is-active --quiet named; then

log "成功: BIND服务运行正常"

return 0

else

log "错误: BIND服务未运行"

systemctl restart named

log "已尝试重启BIND服务"

return 1

fi

}

# 主监控循环

main() {

log "=== 开始从DNS服务器监控 ==="

# 检查服务状态

check_service_status

# 检查每个区域

for zone in "${ZONES[@]}"; do

check_zone_sync "$zone"

check_zone_file "$zone"

done

# 检查从服务器统计

local stats

stats=$(rndc stats 2>/dev/null | grep -E "(success|failures)" | head -5)

log "从服务器统计: $stats"

log "=== 监控完成 ==="

}

# 设置定时任务

setup_cron() {

cat > /etc/cron.d/dns-slave-monitor << EOF

# 从DNS服务器监控

*/5 * * * * root /usr/local/bin/slave-monitor.sh

EOF

systemctl reload crond

}

# 根据参数执行

case "$1" in

"setup")

setup_cron

echo "已设置定时监控任务"

;;

"manual")

main

;;

*)

main

;;

esac

📊 监控价值:该脚本不仅检查序列号,还校验区域文件是否存在、大小是否合理、更新是否及时,并自动触发 rndc retransfer,是 运维 & 测试 中“自动化巡检”理念的典型落地。

2.4 主从复制高级配置

2.4.1 双向主从复制(多主架构)

#!/bin/bash

# multi-master-config.sh

echo "=== 配置双向主从复制(多主架构)==="

# 主服务器1配置(192.168.1.10)

sudo tee -a /etc/named.conf > /dev/null << 'EOF'

// 双向主从配置 - 服务器1作为其他区域的从服务器

zone "corp.example.com" IN {

type slave;

file "slaves/corp.example.com.zone";

masters {

192.168.1.20; // 另一台主服务器

};

allow-transfer { none; };

allow-query { any; };

};

// 配置TSIG密钥用于服务器间认证

key "server1-to-server2" {

algorithm hmac-sha256;

secret "shared-secret-key-123";

};

key "server2-to-server1" {

algorithm hmac-sha256;

secret "another-shared-secret-456";

};

// 服务器声明

server 192.168.1.20 {

keys { "server1-to-server2"; };

};

EOF

# 主服务器2配置(192.168.1.20)

# 需要在另一台服务器上执行类似配置

echo "双向主从复制配置说明:"

echo "1. 每台服务器既是某些区域的主服务器,也是其他区域的从服务器"

echo "2. 使用TSIG密钥进行安全认证"

echo "3. 需要仔细规划区域划分和同步方向"

echo "4. 注意避免复制循环"

⚠️ 风险警示:多主架构极易引发“复制风暴”或“数据覆盖”,仅推荐在跨域协同(如 corp.example.com 由子公司独立管理)场景下使用,并务必配置 server 块与唯一密钥对。

2.4.2 增量传输优化配置

#!/bin/bash

# ixfr-optimization.sh

echo "=== 配置增量传输优化 ==="

# 在主服务器配置中优化IXFR

sudo tee /etc/named/conf.d/ixfr.conf > /dev/null << 'EOF'

// IXFR增量传输优化配置

options {

// IXFR相关设置

ixfr-from-differences yes; // 启用基于差异的IXFR

// 限制IXFR大小,防止过大增量

max-ixfr-log-size 100M; // IXFR日志最大大小

// 传输优化

transfer-format many-answers; // 多答案传输格式

transfers-in 10; // 最大并发传入传输

transfers-out 10; // 最大并发传出传输

// 超时设置

max-transfer-time-in 120; // 传入传输超时(分钟)

max-transfer-time-out 120; // 传出传输超时(分钟)

max-transfer-idle-in 60; // 传入传输空闲超时

max-transfer-idle-out 60; // 传出传输空闲超时

// 重试设置

max-retry-time 604800; // 最大重试时间(1周)

retry-interval 1800; // 重试间隔(30分钟)

};

// 区域特定IXFR设置

zone "example.com" IN {

// IXFR设置

ixfr-from-differences yes;

// 检查点设置(定期创建完整备份)

auto-dnssec maintain;

journal "example.com.zone.jnl";

// 序列号管理

serial-update-method increment; // 自动递增序列号

// 或使用日期格式

// serial-update-method unixtime;

// 区域文件维护

max-journal-size 50M; // 日志文件最大大小

check-names fail; // 名称检查策略

};

// 从服务器IXFR设置

zone "partner.com" IN {

type slave;

masters { 10.0.2.100; };

// IXFR请求设置

request-ixfr yes; // 请求增量传输

ixfr-base "slaves/partner.com.jnl"; // IXFR基础文件

// 失败回退

ixfr-disable-on-failure no; // 失败时不禁用IXFR

max-ixfr-failures 3; // 最大IXFR失败次数

};

EOF

echo "IXFR优化配置完成"

✅ 调优要点:max-ixfr-log-size 防止日志膨胀;transfers-in/out 控制并发数避免资源耗尽;auto-dnssec maintain 自动签名保障安全。

第三部分:DNS缓存服务配置

3.1 递归缓存DNS服务器配置

3.1.1 基础缓存服务器配置

#!/bin/bash

# caching-dns-install.sh

set -e

echo "=== 递归缓存DNS服务器安装配置 ==="

# 1. 安装BIND9

sudo dnf install -y \

bind \

bind-utils \

bind-chroot

# 2. 创建目录结构

sudo mkdir -p /var/named/{cache,data,logs,stats}

sudo mkdir -p /etc/named/{conf.d,acls,views}

# 3. 配置缓存服务器主配置文件

sudo tee /etc/named.conf > /dev/null << 'EOF'

// ==================== 递归缓存DNS服务器配置 ====================

//

// 全局选项

options {

// 监听设置 - 开放给需要服务的网络

listen-on port 53 {

127.0.1;

192.168.1.20; // 缓存服务器IP

::1;

};

listen-on-v6 port 53 {

::1;

2001:db8::20;

};

// 目录和文件路径

directory "/var/named";

dump-file "/var/named/data/cache_dump.db";

statistics-file "/var/named/data/named_stats.txt";

memstatistics-file "/var/named/data/named_mem_stats.txt";

secroots-file "/var/named/data/named.secroots";

recursing-file "/var/named/data/named.recursing";

// 服务器标识

version "Not Available";

server-id none;

hostname none;

// 访问控制 - 定义谁可以使用此缓存服务器

acl "trusted-clients" {

127.0.1;

192.168.1.0/24;

10.0.0.0/8;

};

acl "local-nets" {

192.168.1.0/24;

10.0.0.0/8;

};

// 查询控制

allow-query { trusted-clients; };

allow-query-cache { trusted-clients; };

// 递归设置 - 缓存服务器的核心功能

recursion yes; // 启用递归查询

allow-recursion { trusted-clients; };

// 递归查询限制

recursive-clients 5000; // 并发递归客户端数

max-cache-size 1024M; // 缓存大小

max-cache-ttl 86400; // 缓存最大TTL(1天)

max-ncache-ttl 3600; // 否定缓存最大TTL(1小时)

// 缓存优化

minimal-responses yes; // 最小化响应

fetch-glue yes; // 获取粘合记录

suppress-initial-notify yes; // 抑制初始通知

// 转发器配置(可选)

forwarders {

8.8.8.8; // Google DNS

8.8.4.4;

1.1.1.1; // Cloudflare DNS

208.67.222.222; // OpenDNS

};

forward first; // 先尝试转发,失败则自行递归

// forward only; // 或:仅转发,不自行递归

// DNSSEC设置

dnssec-enable yes;

dnssec-validation auto; // 自动验证DNSSEC

dnssec-lookaside auto;

// 响应率限制(防攻击)

rate-limit {

responses-per-second 15;

window 5;

log-only no;

// 豁免列表

exempt-clients { local-nets; };

// 各类查询限制

all-per-second 20;

errors-per-second 5;

nxdomains-per-second 5;

referrals-per-second 5;

max-table-size 2000;

};

// 性能优化

coresize default;

datasize default;

files unlimited;

// 其他选项

pid-file "/run/named/named.pid";

session-keyfile "/run/named/session.key";

tkey-gssapi-keytab "/etc/named/krb5.keytab";

tkey-domain "domain.local";

// 接口和网络优化

interface-interval 0; // 禁用接口扫描

query-source address * port *; // 使用任意源地址查询

query-source-v6 address * port *;

// TCP连接优化

tcp-clients 1000;

tcp-listen-queue 100;

tcp-initial-timeout 3000; // 3秒

tcp-keepalive-timeout 1200; // 20分钟

// 清理和超时

cleaning-interval 60; // 每分钟清理过期缓存

lame-ttl 600; // 跛脚服务器TTL

max-udp-size 4096; // 最大UDP报文大小

};

// 日志配置 - 缓存服务器需要详细的查询日志

logging {

channel default_debug {

file "/var/named/logs/debug.log" versions 3 size 5m;

severity dynamic;

print-time yes;

print-severity yes;

print-category yes;

};

channel query_log {

file "/var/named/logs/query.log" versions 7 size 100m;

severity info;

print-time yes;

print-category yes;

print-severity no;

};

channel cache_log {

file "/var/named/logs/cache.log" versions 3 size 10m;

severity info;

print-time yes;

print-category yes;

};

channel security_log {

file "/var/named/logs/security.log" versions 3 size 5m;

severity warning;

print-time yes;

print-category yes;

};

channel statistics_log {

file "/var/named/logs/statistics.log" versions 3 size 5m;

severity info;

print-time yes;

};

// 类别分配

category default { default_debug; };

category queries { query_log; };

category security { security_log; };

category statistics { statistics_log; };

category cache { cache_log; };

category resolver { cache_log; };

// 可选:记录详细解析过程

category dnssec { default_debug; };

category xfer-in { default_debug; };

category xfer-out { default_debug; };

category notify { default_debug; };

};

// 包含其他配置文件

include "/etc/named.rfc1912.zones";

include "/etc/named.root.key";

// ==================== 区域定义 ====================

// 根提示区域 - 缓存服务器必须

zone "." IN {

type hint;

file "named.ca";

};

// 本地回环区域

zone "localhost" IN {

type master;

file "localhost.zone";

allow-update { none; };

};

zone "0.0.127.in-addr.arpa" IN {

type master;

file "named.local";

allow-update { none; };

};

// 强制缓存某些常用域名(减少外部查询)

zone "google.com" {

type static-stub;

server-addresses { 8.8.8.8; 8.8.4.4; };

};

zone "microsoft.com" {

type static-stub;

server-addresses { 13.107.6.156; 13.107.18.156; };

};

// 阻止恶意域名(RPZ或直接重定向)

zone "blackhole.local" {

type master;

file "blackhole.zone";

allow-query { any; };

};

// 包含访问控制列表定义

include "/etc/named/acls/internal-nets.conf";

// 包含视图定义(如果需要根据不同客户端提供不同解析)

include "/etc/named/views/caching-views.conf";

EOF

echo "缓存DNS服务器基础配置完成"

🔑 核心配置解读:

recursion yes + allow-recursion 是缓存服务基石;forwarders + forward first 构建混合解析模式,兼顾性能与可控性;rate-limit 是抵御 DNS Flood 攻击的第一道防线;static-stub 对 google/microsoft 等高频域名直连,绕过根递归,降低延迟。

3.1.2 缓存优化配置

#!/bin/bash

# cache-optimization.sh

echo "=== 缓存优化配置 ==="

# 1. 创建缓存优化配置文件

sudo tee /etc/named/conf.d/cache-optimization.conf > /dev/null << 'EOF'

// DNS缓存优化配置

options {

// 缓存大小和TTL优化

max-cache-size 2048M; // 根据内存调整

max-cache-ttl 172800; // 最大缓存2天

max-ncache-ttl 7200; // 否定缓存2小时

min-cache-ttl 300; // 最小缓存5分钟

min-ncache-ttl 60; // 最小否定缓存1分钟

// 缓存清理策略

cleaning-interval 30; // 每30秒清理过期缓存

cache-replacement-policy lru; // LRU替换策略

// 预取优化 - 在TTL到期前预取记录

prefetch 2 9; // 当TTL剩余9%时预取,触发条件:2次查询

// 粘合记录缓存

max-glue-ttl 86400; // 粘合记录缓存1天

glue-cache yes;

// 递归深度和超时优化

max-recursion-depth 30; // 最大递归深度

max-recursion-queries 1000; // 最大递归查询数

recursive-clients 10000; // 增加并发递归客户端

// 工作线程优化

minimal-responses yes;

minimal-any no;

// 连接池优化

reserved-sockets 512;

tcp-clients 2000;

tcp-listen-queue 500;

// UDP优化

udp-receive-buffer 1048576;

udp-send-buffer 1048576;

max-udp-size 4096;

// 响应缓存优化

response-policy {

// 可配置响应策略区域

};

// 缓存统计

zone-statistics yes;

qname-minimization yes; // 启用QNAME最小化

};

// 特定域名的缓存策略

zone "." {

type hint;

// 根服务器查询优化

root-delegation-only exclude {

"arpa";

"com";

"net";

};

};

// 静态桩区域 - 预定义常用域名的权威服务器

zone "akamai.net" {

type static-stub;

server-addresses {

23.1.144.170;

184.50.86.238;

};

};

zone "cloudflare.com" {

type static-stub;

server-addresses {

1.1.1.1;

1.0.0.1;

};

};

EOF

# 2. 创建缓存预热脚本

sudo tee /usr/local/bin/cache-warmup.sh > /dev/null << 'EOF'

#!/bin/bash

# DNS缓存预热脚本

DOMAIN_LIST=(

"google.com"

"facebook.com"

"youtube.com"

"amazon.com"

"microsoft.com"

"apple.com"

"twitter.com"

"linkedin.com"

"wikipedia.org"

"github.com"

"cloudflare.com"

"akamai.net"

"fastly.net"

"stackoverflow.com"

"reddit.com"

)

RECORD_TYPES=("A" "AAAA" "NS" "MX")

log() {

echo "$(date '+%Y-%m-%d %H:%M:%S') - $*"

}

warmup_domain() {

local domain=$1

local server="127.0.0.1"

log "预热域名: $domain"

for type in "${RECORD_TYPES[@]}"; do

if dig @$server $domain $type +short >/dev/null 2>&1; then

log " ✓ $type记录预热成功"

else

log " ✗ $type记录预热失败"

fi

# 避免过快查询

sleep 0.1

done

# 预热常见子域名

for sub in www mail ftp imap pop smtp; do

dig @$server $sub.$domain A +short >/dev/null 2>&1

sleep 0.05

done

}

# 主函数

main() {

log "开始DNS缓存预热"

# 首先更新根提示

wget -O /var/named/named.ca https://www.internic.net/domain/named.root

# 预热常用域名

for domain in "${DOMAIN_LIST[@]}"; do

warmup_domain "$domain"

done

# 预热本地域名

for domain in "localhost" "localhost.localdomain"; do

dig @127.0.0.1 $domain >/dev/null 2>&1

done

log "DNS缓存预热完成"

# 显示缓存统计

rndc stats

grep "cache size" /var/named/data/named_stats.txt | tail -1

}

main

EOF

sudo chmod +x /usr/local/bin/cache-warmup.sh

# 3. 创建缓存监控脚本

sudo tee /usr/local/bin/cache-monitor.sh > /dev/null << 'EOF'

#!/bin/bash

# DNS缓存监控脚本

LOG_FILE="/var/log/named/cache-monitor.log"

ALERT_THRESHOLD=80 # 缓存使用率告警阈值%

log() {

echo "$(date '+%Y-%m-%d %H:%M:%S') - $*" >> "$LOG_FILE"

}

get_cache_stats() {

# 获取缓存统计信息

rndc stats 2>/dev/null

# 解析缓存使用情况

local cache_size=$(grep "cache size" /var/named/data/named_stats.txt | tail -1 | awk '{print $1}')

local cache_max=$(grep "max cache size" /var/named/data/named_stats.txt | tail -1 | awk '{print $1}')

if [ -z "$cache_max" ] || [ "$cache_max" -eq 0 ]; then

echo "0"

return

fi

local usage=$((cache_size * 100 / cache_max))

echo "$usage"

}

get_hit_ratio() {

# 计算缓存命中率

local cache_hits=$(grep "cache hits" /var/named/data/named_stats.txt | tail -1 | awk '{print $1}')

local cache_misses=$(grep "cache misses" /var/named/data/named_stats.txt | tail -1 | awk '{print $1}')

if [ -z "$cache_hits" ] || [ -z "$cache_misses" ] || [ $((cache_hits + cache_misses)) -eq 0 ]; then

echo "0"

return

fi

local ratio=$((cache_hits * 100 / (cache_hits + cache_misses)))

echo "$ratio"

}

check_cache_health() {

local cache_usage=$(get_cache_stats)

local hit_ratio=$(get_hit_ratio)

log "缓存使用率: ${cache_usage}%, 命中率: ${hit_ratio}%"

if [ "$cache_usage" -gt "$ALERT_THRESHOLD" ]; then

log "警告: 缓存使用率超过阈值 (${cache_usage}% > ${ALERT_THRESHOLD}%)"

# 触发缓存清理

rndc flush

log "已执行缓存清理"

fi

if [ "$hit_ratio" -lt 60 ]; then

log "警告: 缓存命中率较低 (${hit_ratio}%)"

fi

# 检查递归查询失败率

local recursion_failures=$(grep "recursive failures" /var/named/data/named_stats.txt | tail -1 | awk '{print $1}')

if [ "$recursion_failures" -gt 100 ]; then

log "警告: 递归查询失败次数较高 ($recursion_failures)"

fi

}

# 主监控函数

main() {

log "开始缓存监控检查"

# 检查服务状态

if ! systemctl is-active --quiet named; then

log "错误: BIND服务未运行"

return 1

fi

# 检查缓存健康状态

check_cache_health

# 记录详细统计

log "详细统计:"

grep -E "(cache|recursive|queries)" /var/named/data/named_stats.txt | tail -20 >> "$LOG_FILE"

log "监控检查完成"

}

# 设置定时监控

setup_cron() {

cat > /etc/cron.d/dns-cache-monitor << 'EOF'

# DNS缓存监控

*/10 * * * * root /usr/local/bin/cache-monitor.sh

# 每天凌晨3点清理旧日志

0 3 * * * root find /var/log/named -name "*.log.*" -mtime +7 -delete

EOF

systemctl reload crond

}

case "$1" in

"setup")

setup_cron

echo "已设置缓存监控定时任务"

;;

*)

main

;;

esac

EOF

sudo chmod +x /usr/local/bin/cache-monitor.sh

echo "缓存优化配置完成"

🚀 性能杠杆:prefetch 2 9 让 BIND 在记录 TTL 剩余 9% 时主动刷新,大幅提升命中率;qname-minimization yes 减少根查询暴露,增强隐私性;cache-replacement-policy lru 确保热点数据常驻内存。

3.2 智能DNS缓存架构

3.2.1 分层缓存配置

#!/bin/bash

# hierarchical-cache-config.sh

echo "=== 配置分层DNS缓存架构 ==="

# 1. 第一层缓存(本地缓存)

sudo tee /etc/named/conf.d/tier1-cache.conf > /dev/null << 'EOF'

// 第一层缓存配置 - 本地快速缓存

view "tier1-cache" {

match-clients {

127.0.1;

192.168.1.0/24;

};

// 快速响应,小缓存

recursion yes;

max-cache-size 256M;

max-cache-ttl 3600; // 1小时

// 转发到第二层缓存

forwarders {

192.168.1.21; // 第二层缓存服务器

};

forward first;

// 本地域直接解析

zone "example.com" {

type forward;

forwarders { 192.168.1.10; }; // 主DNS服务器

forward only;

};

// 高频率域名直接解析

zone "google.com" {

type static-stub;

server-addresses { 8.8.8.8; 8.8.4.4; };

};

};

EOF

# 2. 第二层缓存(区域缓存)

sudo tee /etc/named/conf.d/tier2-cache.conf > /dev/null << 'EOF'

// 第二层缓存配置 - 区域共享缓存

view "tier2-cache" {

match-clients {

192.168.1.20; // 第一层缓存服务器

192.168.2.0/24; // 其他区域

};

// 中等缓存

recursion yes;

max-cache-size 1024M;

max-cache-ttl 86400; // 1天

// 转发到第三层或公共DNS

forwarders {

1.1.1.1;

8.8.8.8;

};

forward first;

// 启用DNSSEC验证

dnssec-enable yes;

dnssec-validation auto;

// 缓存共享设置

allow-query-cache { any; };

allow-recursion { any; };

};

EOF

# 3. 第三层缓存(全局缓存/转发器)

sudo tee /etc/named/conf.d/tier3-cache.conf > /dev/null << 'EOF'

// 第三层缓存配置 - 全局转发缓存

view "tier3-cache" {

match-clients {

192.168.1.21; // 第二层缓存服务器

10.0.0.0/8; // 公司网络

};

// 大缓存,长TTL

recursion yes;

max-cache-size 4096M;

max-cache-ttl 172800; // 2天

max-ncache-ttl 7200; // 2小时

// 多路转发和负载均衡

forwarders {

1.1.1.1; // Cloudflare

8.8.8.8; // Google

9.9.9.9; // Quad9

208.67.222.222; // OpenDNS

};

// 智能转发策略

forward first;

forwarder-selection {

strategy round-robin; // 轮询

max-failures 3; // 最大失败次数

fail-timeout 60; // 失败超时

};

// 详细的缓存策略

prefetch 2 9; // 主动预取

serve-stale yes; // 服务陈旧记录

stale-answer-ttl 3600; // 陈旧记录TTL

};

EOF

# 4. 缓存同步配置

sudo tee /usr/local/bin/cache-sync.sh > /dev/null << 'EOF'

#!/bin/bash

# 缓存同步脚本(用于多级缓存之间同步热点数据)

CACHE_SERVERS=("192.168.1.20" "192.168.1.21" "192.168.1.22")

SYNC_ZONES=(

"google.com"

"facebook.com"

"microsoft.com"

"apple.com"

"amazon.com"

)

sync_zone() {

local zone=$1

local primary_cache=$2

echo "同步区域: $zone"

# 从主缓存获取区域数据

dig @$primary_cache $zone AXFR > "/tmp/${zone}.zone" 2>/dev/null

if [ $? -eq 0 ] && [ -s "/tmp/${zone}.zone" ]; then

# 分发到其他缓存服务器

for server in "${CACHE_SERVERS[@]}"; do

if [ "$server" != "$primary_cache" ]; then

echo " 分发到: $server"

# 这里可以使用rsync或scp传输区域文件

# 或者使用rndc addzone加载

fi

done

fi

rm -f "/tmp/${zone}.zone"

}

# 主同步函数

main() {

local primary_cache="${CACHE_SERVERS[0]}"

echo "开始缓存同步,主缓存: $primary_cache"

for zone in "${SYNC_ZONES[@]}"; do

sync_zone "$zone" "$primary_cache"

done

echo "缓存同步完成"

}

main

EOF

sudo chmod +x /usr/local/bin/cache-sync.sh

echo "分层缓存架构配置完成"

🌐 架构价值:三层缓存实现「近端快、中端稳、远端广」:

- Tier1:终端用户侧,毫秒级响应,容忍短TTL;

- Tier2:部门/区域侧,平衡容量与时效,支持DNSSEC;

- Tier3:集团/全局侧,最大缓存+多源转发,兜底抗压。

该设计深度契合 运维/DevOps/SRE 中关于可观测性、弹性伸缩与故障隔离的核心诉求。

第四部分:监控、维护与故障排除

4.1 综合监控系统

#!/bin/bash

# dns-monitoring-system.sh

echo "=== 部署DNS综合监控系统 ==="

# 1. 安装监控工具

sudo dnf install -y \

net-snmp \

net-snmp-utils \

python3-prometheus-client \

python3-requests

# 2. 创建Prometheus导出器

sudo tee /usr/local/bin/bind_exporter.py > /dev/null << 'EOF'

#!/usr/bin/env python3

"""

BIND Prometheus Exporter for DNS Servers

支持主从服务器和缓存服务器的指标导出

"""

import subprocess

import re

import time

from http.server import HTTPServer, BaseHTTPRequestHandler

from prometheus_client import Counter, Gauge, Histogram, generate_latest

# 指标定义

DNS_QUERIES_TOTAL = Counter('dns_queries_total', 'Total DNS queries', ['server', 'type'])

DNS_SUCCESS_TOTAL = Counter('dns_success_total', 'Successful DNS queries', ['server'])

DNS_RECURSION_TOTAL = Counter('dns_recursion_total', 'Recursive DNS queries', ['server'])

DNS_CACHE_HITS_TOTAL = Counter('dns_cache_hits_total', 'DNS cache hits', ['server'])

DNS_CACHE_MISSES_TOTAL = Counter('dns_cache_misses_total', 'DNS cache misses', ['server'])

DNS_ZONE_SERIAL = Gauge('dns_zone_serial', 'DNS zone serial number', ['server', 'zone'])

DNS_ZONE_XFER_SUCCESS = Counter('dns_zone_xfer_success', 'Zone transfer success count', ['server', 'zone'])

DNS_ZONE_XFER_FAILURE = Counter('dns_zone_xfer_failure', 'Zone transfer failure count', ['server', 'zone'])

DNS_UPSTREAM_RTT = Histogram('dns_upstream_rtt', 'Upstream DNS response time', ['server', 'upstream'])

class BindStatsCollector:

def __init__(self, server_type='master'):

self.server_type = server_type

self.server_name = subprocess.check_output(['hostname']).decode().strip()

def collect_master_stats(self):

"""收集主服务器统计信息"""

try:

result = subprocess.run(['rndc', 'stats'], capture_output=True, text=True)

stats = result.stdout

# 解析查询统计

queries = re.search(r'QUERY: (\d+)', stats)

if queries:

DNS_QUERIES_TOTAL.labels(server=self.server_name, type='master').inc(int(queries.group(1)))

# 解析区域传输统计

xfer_success = re.search(r'XFR Request succeeded: (\d+)', stats)

if xfer_success:

DNS_ZONE_XFER_SUCCESS.labels(server=self.server_name, zone='all').inc(int(xfer_success.group(1)))

# 获取区域序列号

zones = ['example.com', '1.168.192.in-addr.arpa']

for zone in zones:

try:

output = subprocess.check_output(['dig', '@127.0.0.1', zone, 'SOA', '+short'], text=True)

serial = output.split()[2]

DNS_ZONE_SERIAL.labels(server=self.server_name, zone=zone).set(int(serial))

except:

pass

except Exception as e:

print(f"Error collecting master stats: {e}")

def collect_slave_stats(self):

"""收集从服务器统计信息"""

try:

result = subprocess.run(['rndc', 'stats'], capture_output=True, text=True)

stats = result.stdout

# 解析区域传输统计

xfer_in = re.search(r'XFR in: (\d+)', stats)

if xfer_in:

DNS_ZONE_XFER_SUCCESS.labels(server=self.server_name, zone='incoming').inc(int(xfer_in.group(1)))

except Exception as e:

print(f"Error collecting slave stats: {e}")

def collect_cache_stats(self):

"""收集缓存服务器统计信息"""

try:

result = subprocess.run(['rndc', 'stats'], capture_output=True, text=True)

stats = result.stdout

# 解析缓存命中率

cache_hits = re.search(r'cache hits: (\d+)', stats)

if cache_hits:

DNS_CACHE_HITS_TOTAL.labels(server=self.server_name).inc(int(cache_hits.group(1)))

cache_misses = re.search(r'cache misses: (\d+)', stats)

if cache_misses:

DNS_CACHE_MISSES_TOTAL.labels(server=self.server_name).inc(int(cache_misses.group(1)))

# 递归查询统计

recursion = re.search(r'recursive: (\d+)', stats)

if recursion:

DNS_RECURSION_TOTAL.labels(server=self.server_name).inc(int(recursion.group(1)))

except Exception as e:

print(f"Error collecting cache stats: {e}")

def collect_all(self):

"""收集所有统计信息"""

if self.server_type == 'master':

self.collect_master_stats()

elif self.server_type == 'slave':

self.collect_slave_stats()

elif self.server_type == 'cache':

self.collect_cache_stats()

class MetricsHandler(BaseHTTPRequestHandler):

def do_GET(self):

if self.path == '/metrics':

# 根据服务器类型收集指标

server_type = self.detect_server_type()

collector = BindStatsCollector(server_type)

collector.collect_all()

self.send_response(200)

self.send_header('Content-Type', 'text/plain')

self.end_headers()

self.wfile.write(generate_latest())

else:

self.send_response(404)

self.end_headers()

def detect_server_type(self):

"""检测服务器类型"""

try:

# 检查配置文件确定服务器类型

with open('/etc/named.conf', 'r') as f:

config = f.read()

if 'type master' in config:

return 'master'

elif 'type slave' in config:

return 'slave'

elif 'recursion yes' in config and 'forwarders' in config:

return 'cache'

else:

return 'unknown'

except:

return 'unknown'

def run_exporter(port=9153):

"""运行Prometheus导出器"""

server = HTTPServer(('0.0.0.0', port), MetricsHandler)

print(f'BIND Exporter running on port {port}')

server.serve_forever()

if __name__ == '__main__':

run_exporter()

EOF

sudo chmod +x /usr/local/bin/bind_exporter.py

# 3. 创建systemd服务

sudo tee /etc/systemd/system/bind-exporter.service > /dev/null << 'EOF'

[Unit]

Description=BIND Prometheus Exporter

After=network.target named.service

Wants=network.target

[Service]

Type=simple

User=named

Group=named

ExecStart=/usr/local/bin/bind_exporter.py

Restart=always

RestartSec=10

[Install]

WantedBy=multi-user.target

EOF

sudo systemctl daemon-reload

sudo systemctl enable --now bind-exporter

# 4. 创建Grafana仪表板配置

sudo tee /etc/named/grafana/dashboard.json > /dev/null << 'EOF'

{

"dashboard": {

"title": "DNS Server Dashboard",

"panels": [

{

"title": "DNS Query Rate",

"targets": [

"rate(dns_queries_total[5m])"

]

},

{

"title": "Cache Hit Ratio",

"targets": [

"dns_cache_hits_total / (dns_cache_hits_total + dns_cache_misses_total) * 100"

]

},

{

"title": "Zone Serial Numbers",

"targets": [

"dns_zone_serial"

]

}

]

}

}

EOF

echo "DNS监控系统部署完成"

📊 可观测性闭环:该 exporter 自动识别服务器角色(master/slave/cache),采集差异化指标,并通过 /metrics 接口暴露给 Prometheus,再经 Grafana 可视化——构成完整的 运维 & 测试 监控链路。

4.2 故障排除工具包

#!/bin/bash

# dns-troubleshoot-toolkit.sh

echo "=== DNS故障排除工具包 ==="

# 创建故障排除脚本目录

sudo mkdir -p /usr/local/dns-tools

# 1. DNS查询诊断工具

sudo tee /usr/local/dns-tools/dns-digest.sh > /dev/null << 'EOF'

#!/bin/bash

# DNS综合诊断工具

DOMAIN=$1

DNS_SERVER=${2:-127.0.0.1}

if [ -z "$DOMAIN" ]; then

echo "用法: $0 <域名> [DNS服务器]"

exit 1

fi

echo "=== DNS诊断报告: $DOMAIN ==="

echo "DNS服务器: $DNS_SERVER"

echo "时间: $(date)"

echo ""

# 1. 基础查询

echo "1. 基础记录查询:"

echo "A记录:"

dig @$DNS_SERVER $DOMAIN A +short

echo ""

echo "AAAA记录:"

dig @$DNS_SERVER $DOMAIN AAAA +short

echo ""

echo "NS记录:"

dig @$DNS_SERVER $DOMAIN NS +short

echo ""

echo "MX记录:"

dig @$DNS_SERVER $DOMAIN MX +short

echo ""

# 2. 解析路径跟踪

echo "2. 解析路径跟踪:"

dig @$DNS_SERVER $DOMAIN A +trace

echo ""

# 3. 响应时间测试

echo "3. 响应时间测试:"

for i in {1..5}; do

time dig @$DNS_SERVER $DOMAIN A >/dev/null 2>&1

done

echo ""

# 4. TCP/UDP测试

echo "4. 传输协议测试:"

echo "UDP查询:"

dig @$DNS_SERVER $DOMAIN A +short

echo "TCP查询:"

dig @$DNS_SERVER $DOMAIN A +tcp +short

echo ""

# 5. DNSSEC验证

echo "5. DNSSEC验证:"

dig @$DNS_SERVER $DOMAIN A +dnssec

echo ""

# 6. 缓存测试

echo "6. 缓存测试:"

echo "首次查询:"

time dig @$DNS_SERVER $DOMAIN A >/dev/null 2>&1

echo "缓存查询:"

time dig @$DNS_SERVER $DOMAIN A >/dev/null 2>&1

EOF

# 2. 主从同步检查工具

sudo tee /usr/local/dns-tools/check-sync.sh > /dev/null << 'EOF'

#!/bin/bash

# 主从同步检查工具

MASTER=${1:-192.168.1.10}

SLAVE=${2:-192.168.1.12}

ZONES=("example.com" "1.168.192.in-addr.arpa")

echo "=== 主从DNS同步检查 ==="

echo "主服务器: $MASTER"

echo "从服务器: $SLAVE"

echo ""

for zone in "${ZONES[@]}"; do

echo "检查区域: $zone"

# 获取主服务器序列号

master_serial=$(dig @$MASTER $zone SOA +short 2>/dev/null | awk '{print $3}')

# 获取从服务器序列号

slave_serial=$(dig @$SLAVE $zone SOA +short 2>/dev/null | awk '{print $3}')

if [ -z "$master_serial" ]; then

echo " 错误: 无法从主服务器获取SOA记录"

continue

fi

if [ -z "$slave_serial" ]; then

echo " 错误: 无法从从服务器获取SOA记录"

continue

fi

if [ "$master_serial" -eq "$slave_serial" ]; then

echo " 通过: 序列号同步 ($master_serial)"

elif [ "$master_serial" -gt "$slave_serial" ]; then

echo " 失败: 从服务器落后 (主: $master_serial, 从: $slave_serial)"

# 检查区域文件

echo " 检查区域文件..."

if ssh $SLAVE "test -f /var/named/slaves/${zone//\//_}.zone"; then

echo " 区域文件存在"

else

echo " 警告: 区域文件不存在"

fi

# 建议操作

echo " 建议: 在从服务器执行 'rndc retransfer $zone'"

else

echo " 警告: 序列号异常 (主: $master_serial, 从: $slave_serial)"

fi

echo ""

done

# 检查区域传输状态

echo "检查区域传输状态:"

rndc status | grep -A5 "zone maintenance"

EOF

# 3. 缓存性能分析工具

sudo tee /usr/local/dns-tools/cache-analyzer.sh > /dev/null << 'EOF'

#!/bin/bash

# 缓存性能分析工具

CACHE_SERVER=${1:-127.0.0.1}

echo "=== DNS缓存性能分析 ==="

echo "缓存服务器: $CACHE_SERVER"

echo ""

# 1. 获取缓存统计

echo "1. 缓存统计信息:"

rndc stats

echo ""

# 2. 分析缓存命中率

echo "2. 缓存命中率分析:"

cache_hits=$(grep "cache hits" /var/named/data/named_stats.txt 2>/dev/null | tail -1 | awk '{print $1}')

cache_misses=$(grep "cache misses" /var/named/data/named_stats.txt 2>/dev/null | tail -1 | awk '{print $1}')

if [ -n "$cache_hits" ] && [ -n "$cache_misses" ]; then

total=$((cache_hits + cache_misses))

if [ $total -gt 0 ]; then

hit_rate=$((cache_hits * 100 / total))

echo " 命中次数: $cache_hits"

echo " 未命中次数: $cache_misses"

echo " 总查询数: $total"

echo " 命中率: ${hit_rate}%"

if [ $hit_rate -lt 60 ]; then

echo " 警告: 命中率较低,建议优化缓存配置"

fi

fi

fi

echo ""

# 3. 检查缓存使用情况

echo "3. 缓存使用情况:"

cache_size=$(grep "cache size" /var/named/data/named_stats.txt 2>/dev/null | tail -1 | awk '{print $1}')

cache_max=$(grep "max cache size" /var/named/data/named_stats.txt 2>/dev/null | tail -1 | awk '{print $1}')

if [ -n "$cache_size" ] && [ -n "$cache_max" ] && [ $cache_max -gt 0 ]; then

usage=$((cache_size * 100 / cache_max))

echo " 当前缓存大小: ${cache_size}"

echo " 最大缓存大小: ${cache_max}"

echo " 使用率: ${usage}%"

if [ $usage -gt 80 ]; then

echo " 警告: 缓存使用率较高,建议清理或扩容"

fi

fi

echo ""

# 4. 热点域名分析

echo "4. 热点域名分析 (最近1小时):"

if [ -f "/var/named/logs/query.log" ]; then

echo " 查询次数最多的域名:"

tail -1000 /var/named/logs/query.log 2>/dev/null | \

awk '{print $5}' | sort | uniq -c | sort -rn | head -10

fi

EOF

# 4. DNS服务健康检查

sudo tee /usr/local/dns-tools/health-check.sh > /dev/null << 'EOF'

#!/bin/bash

# DNS服务健康检查

SERVER_TYPE=$1 # master, slave, cache

check_master() {

echo "=== 主DNS服务器健康检查 ==="

# 检查服务状态

if systemctl is-active --quiet named; then

echo "✓ BIND服务运行正常"

else

echo "✗ BIND服务未运行"

return 1

fi

# 检查端口监听

if netstat -tuln | grep -q ':53 '; then

echo "✓ DNS端口监听正常"

else

echo "✗ DNS端口未监听"

return 1

fi

# 检查区域文件

for zone in example.com 1.168.192.in-addr.arpa; do

if named-checkzone $zone /var/named/master/${zone//\//_}.zone; then

echo "✓ 区域文件 $zone 语法正确"

else

echo "✗ 区域文件 $zone 语法错误"

return 1

fi

done

# 检查从服务器连接

echo "检查从服务器连接..."

for slave in 192.168.1.12 192.168.1.13; do

if dig @$slave example.com SOA +short >/dev/null 2>&1; then

echo "✓ 从服务器 $slave 可访问"

else

echo "⚠ 从服务器 $slave 可能无法访问"

fi

done

return 0

}

check_slave() {

echo "=== 从DNS服务器健康检查 ==="

# 检查服务状态

if systemctl is-active --quiet named; then

echo "✓ BIND服务运行正常"

else

echo "✗ BIND服务未运行"

return 1

fi

# 检查区域文件是否存在

for zone in example.com 1.168.192.in-addr.arpa; do

zone_file="/var/named/slaves/${zone//\//_}.zone"

if [ -f "$zone_file" ]; then

echo "✓ 区域文件 $zone 存在"

# 检查文件大小

size=$(stat -c%s "$zone_file")

if [ $size -gt 100 ]; then

echo "✓ 区域文件大小正常 (${size}字节)"

else

echo "⚠ 区域文件可能为空 (${size}字节)"

fi

else

echo "✗ 区域文件 $zone 不存在"

return 1

fi

done

# 检查与主服务器的同步

master_serial=$(dig @192.168.1.10 example.com SOA +short 2>/dev/null | awk '{print $3}')

slave_serial=$(dig @127.0.0.1 example.com SOA +short 2>/dev/null | awk '{print $3}')

if [ "$master_serial" = "$slave_serial" ]; then

echo "✓ 与主服务器同步正常 (序列号: $slave_serial)"

else

echo "✗ 与主服务器不同步 (主: $master_serial, 从: $slave_serial)"

return 1

fi

return 0

}

check_cache() {

echo "=== 缓存DNS服务器健康检查 ==="

# 检查服务状态

if systemctl is-active --quiet named; then

echo "✓ BIND服务运行正常"

else

echo "✗ BIND服务未运行"

return 1

fi

# 检查递归功能

if dig @127.0.0.1 google.com A +short >/dev/null 2>&1; then

echo "✓ 递归查询功能正常"

else

echo "✗ 递归查询失败"

return 1

fi

# 检查转发功能

if dig @127.0.0.1 example.com A +short >/dev/null 2>&1; then

echo "✓ 本地域查询正常"

else

echo "✗ 本地域查询失败"

fi

# 检查缓存统计

echo "检查缓存统计..."

rndc stats >/dev/null 2>&1

if [ -f "/var/named/data/named_stats.txt" ]; then

echo "✓ 缓存统计功能正常"

else

echo "⚠ 缓存统计文件不存在"

fi

return 0

}

# 根据服务器类型执行检查

case $SERVER_TYPE in

"master")

check_master

exit $?

;;

"slave")

check_slave

exit $?

;;

"cache")

check_cache

exit $?

;;

*)

echo "用法: $0 {master|slave|cache}"

exit 1

;;

esac

EOF

# 设置执行权限

chmod +x /usr/local/dns-tools/*.sh

echo "故障排除工具包安装完成"

echo "工具位置: /usr/local/dns-tools/"

🔧 排障黄金组合:

dns-digest.sh:一站式诊断,覆盖协议、路径、性能、安全、缓存五维度;check-sync.sh:聚焦主从一致性,输出明确修复建议;cache-analyzer.sh:量化命中率、使用率、热点分布;health-check.sh:按角色定制化检查项,支持一键执行。

第五部分:最佳实践与总结

5.1 生产环境部署检查清单

# DNS主从、缓存服务部署检查清单

## 硬件与基础设施

- [ ] 服务器硬件配置满足预期负载

- [ ] 网络连接稳定,延迟符合要求

- [ ] 磁盘空间充足(特别是日志和缓存)

- [ ] 内存配置足够(缓存服务器需要更多内存)

## 安全配置

- [ ] 防火墙正确配置(53端口,限制访问源)

- [ ] TSIG密钥已配置并安全分发

- [ ] 区域传输使用安全通道

- [ ] DNSSEC已启用并正确配置

- [ ] 访问控制列表已正确定义

- [ ] 版本信息已隐藏

## 主从复制配置

- [ ] SOA序列号管理策略已确定

- [ ] 通知机制(notify)已启用

- [ ] 增量传输(IXFR)已配置

- [ ] 从服务器监控和告警已设置

- [ ] 备份和恢复流程已测试

## 缓存服务配置

- [ ] 缓存大小根据内存优化配置

- [ ] 转发器列表已正确配置

- [ ] 递归查询限制已设置

- [ ] 缓存预热脚本已部署

- [ ] 缓存监控和清理已配置

## 监控与维护

- [ ] 监控系统已部署(Prometheus/Grafana)

- [ ] 日志轮转已配置

- [ ] 定期健康检查已安排

- [ ] 备份策略已实施

- [ ] 故障切换流程已文档化

## 性能优化

- [ ] 根据负载调整递归客户端数

- [ ] 缓存TTL设置合理

- [ ] 工作线程优化配置

- [ ] 网络缓冲区大小调整

- [ ] 查询响应时间符合SLA

## 测试验证

- [ ] 基本功能测试通过

- [ ] 负载测试完成

- [ ] 故障恢复测试完成

- [ ] 安全渗透测试完成

- [ ] 文档完整且更新

✅ 交付标准:每项打钩前,必须通过对应脚本验证(如 health-check.sh master、cache-analyzer.sh),而非人工目测。

5.2 性能基准测试

#!/bin/bash

# dns-benchmark.sh

echo "=== DNS服务性能基准测试 ==="

# 测试参数

TEST_DOMAINS=(

"google.com"

"facebook.com"

"amazon.com"

"microsoft.com"

"apple.com"

"example.com"

"localhost"

)

CONCURRENT_CLIENTS=50

QUERIES_PER_CLIENT=1000

DNS_SERVER=${1:-127.0.0.1}

RESULTS_DIR="/tmp/dns-benchmark-$(date +%Y%m%d_%H%M%S)"

mkdir -p "$RESULTS_DIR"

run_test() {

local test_name=$1

local query_type=$2

echo "运行测试: $test_name"

# 首先创建查询文件

QUERY_FILE="$RESULTS_DIR/queries.txt"

for domain in "${TEST_DOMAINS[@]}"; do

echo "$domain$query_type" >> "$QUERY_FILE"

done

# 运行基准测试

dnsperf -s $DNS_SERVER -d "$QUERY_FILE" \

-c $CONCURRENT_CLIENTS \

-Q $QUERIES_PER_CLIENT \

-l 30 \

-e > "$RESULTS_DIR/${test_name}.log" 2>&1

# 解析结果

grep -E "(Queries per second:|Average Latency|Completion time)" \

"$RESULTS_DIR/${test_name}.log" >> "$RESULTS_DIR/summary.txt"

echo "测试 $test_name 完成"

echo ""

}

# 安装测试工具

if ! command -v dnsperf &>/dev/null; then

echo "安装dnsperf..."

sudo dnf install -y dnsperf

fi

echo "开始DNS性能基准测试"

echo "测试服务器: $DNS_SERVER"

echo "并发客户端: $CONCURRENT_CLIENTS"

echo "每个客户端查询数: $QUERIES_PER_CLIENT"

echo "结果目录: $RESULTS_DIR"

echo ""

# 运行不同类型测试

run_test "A-record-test" "A"

run_test "AAAA-record-test" "AAAA"

run_test "NS-record-test" "NS"

run_test "MX-record-test" "MX"

# 缓存命中率测试

echo "运行缓存命中率测试..."

for i in {1..5}; do

for domain in "${TEST_DOMAINS[@]}"; do

dig @$DNS_SERVER $domain A >/dev/null 2>&1

done

done

# 生成报告

echo "=== 测试结果摘要 ==="

cat "$RESULTS_DIR/summary.txt"

echo ""

echo "详细测试结果请查看: $RESULTS_DIR"

echo "建议:"

echo "1. 查询速率应 > 1000 QPS (单服务器)"

echo "2. 平均延迟应 < 50ms"

echo "3. 缓存命中率应 > 80%"

📈 性能基线:OpenEuler 24.03 LTS + BIND 9.18.x 在 32GB 内存、16核 CPU 服务器上,实测可达:

- 权威主服务器:12,000+ QPS(A记录),平均延迟 < 2ms;

- 缓存服务器:8,500+ QPS(混合记录),命中率 > 92%,95分位延迟 < 15ms。

5.3 自动化运维脚本

#!/bin/bash

# dns-auto-ops.sh

echo "=== DNS自动化运维脚本 ==="

case "$1" in

"backup")

# 备份配置

BACKUP_DIR="/backup/dns/$(date +%Y%m%d)"

mkdir -p "$BACKUP_DIR"

echo "备份DNS配置..."

tar -czf "$BACKUP_DIR/named-config.tar.gz" /etc/named* /var/named

# 备份区域文件

cp -r /var/named/master /var/named/slaves "$BACKUP_DIR/" 2>/dev/null || true

# 备份密钥

cp -r /etc/named/keys "$BACKUP_DIR/" 2>/dev/null || true

echo "备份完成: $BACKUP_DIR"

;;

"restore")

# 恢复配置

BACKUP_FILE="$2"

if [ -z "$BACKUP_FILE" ]; then

echo "用法: $0 restore <备份文件>"

exit 1

fi

echo "恢复DNS配置..."

systemctl stop named

tar -xzf "$BACKUP_FILE" -C /

systemctl start named

echo "恢复完成"

;;

"update-zones")

# 批量更新区域文件

ZONE_DIR="/var/named/master"

echo "更新区域文件..."

for zone_file in "$ZONE_DIR"/*.zone; do

if [ -f "$zone_file" ]; then

zone_name=$(basename "$zone_file" .zone)

echo "更新区域: $zone_name"

# 增加序列号(使用日期格式)

CURRENT_DATE=$(date +%Y%m%d)

sed -i "s/\([0-9]\{8\}\)[0-9]\{2\}/\1$(date +%H%M)/" "$zone_file"

# 重新加载区域

rndc reload "$zone_name"

fi

done

echo "区域更新完成"

;;

"monitor-sync")

# 监控主从同步状态

MASTER="192.168.1.10"

SLAVES=("192.168.1.12" "192.168.1.13")

echo "监控主从同步状态..."

for slave in "${SLAVES[@]}"; do

echo "检查从服务器: $slave"

/usr/local/dns-tools/check-sync.sh "$MASTER" "$slave"

done

;;

"clean-cache")

# 清理缓存

echo "清理DNS缓存..."

rndc flush

rndc flushname .

echo "缓存清理完成"

;;

"stats-report")

# 生成统计报告

REPORT_FILE="/tmp/dns-stats-$(date +%Y%m%d).txt"

echo "生成DNS统计报告..."

echo "=== DNS服务统计报告 ===" > "$REPORT_FILE"

echo "生成时间: $(date)" >> "$REPORT_FILE"

echo "" >> "$REPORT_FILE"

# 服务状态

echo "服务状态:" >> "$REPORT_FILE"

systemctl status named --no-pager >> "$REPORT_FILE"

echo "" >> "$REPORT_FILE"

# 查询统计

echo "查询统计:" >> "$REPORT_FILE"

rndc stats 2>/dev/null | grep -E "(QUERY|success|recursive|cache)" >> "$REPORT_FILE"

echo "" >> "$REPORT_FILE"

# 区域状态

echo "区域状态:" >> "$REPORT_FILE"

rndc zonestatus example.com 2>/dev/null >> "$REPORT_FILE"

echo "报告生成完成: $REPORT_FILE"

;;

*)

echo "用法: $0 {backup|restore|update-zones|monitor-sync|clean-cache|stats-report}"

echo ""

echo "命令说明:"

echo " backup 备份DNS配置"

echo " restore 恢复DNS配置"

echo " update-zones 批量更新区域文件"

echo " monitor-sync 监控主从同步状态"

echo " clean-cache 清理DNS缓存"

echo " stats-report 生成统计报告"

exit 1

;;

esac

🤖 运维提效:该脚本将日常 80% 的重复操作(备份、同步检查、缓存清理、报告生成)封装为单命令,是践行 运维/DevOps/SRE 自动化理念的轻量级入口。

5.4 总结与建议

部署架构建议

-

小型部署(< 1000客户端):

主DNS (1) + 从DNS (1) + 缓存DNS (1-2)

-

中型部署(1000-10000客户端):

主DNS (2, 热备) + 从DNS (2-3) + 缓存DNS集群 (3-5)

-

大型部署(> 10000客户端):

全局负载均衡 + 主DNS集群 + 从DNS分布 + 多层缓存

性能优化要点

-

内存优化:

- 缓存服务器:每1000 QPS需要1-2GB内存

- 权威服务器:内存需求取决于区域大小

-

网络优化:

- 使用专用网络进行区域传输

- 为DNS查询配置足够的UDP缓冲区

- 考虑Anycast部署提高可用性

-

存储优化:

- 使用SSD存储区域文件和日志

- 定期清理和归档日志

- 监控磁盘使用率

高可用策略

-

主服务器高可用:

- 使用多主架构或热备方案

- 定期备份和快速恢复

- 监控和自动故障转移

-

从服务器策略:

- 地理分布式部署

- 自动故障检测和恢复

- 负载均衡查询分发

-

缓存服务器集群:

- 使用负载均衡器分发查询

- 配置会话保持

- 实现缓存预热和同步

安全最佳实践

-

访问控制:

- 最小权限原则

- 基于IP和密钥的双重认证

- 定期审计访问日志

-

数据传输安全:

- 使用TSIG进行区域传输

- 启用DNSSEC验证

- 考虑使用DoT/DoH

-

监控和响应:

- 实时监控异常查询

- 配置DDoS防护

- 建立安全事件响应流程

✅ 最终交付物:您已掌握一套开箱即用、生产就绪的 OpenEuler 24.03 LTS DNS 解决方案。它不仅是技术配置集合,更是融合了架构设计、安全加固、性能调优、可观测性与自动化运维的完整方法论。立即部署,让您的域名解析服务兼具稳定性、高性能与可维护性。