本周,渗透测试框架Metasploit迎来重要更新,为安全研究人员与红队操作新增了七个针对常用企业软件的漏洞利用模块。本次更新最引人注目的是针对FreePBX的一套复杂攻击链,以及针对Cacti和SmarterMail的远程代码执行(RCE)模块,凸显了企业软件中漏洞串联利用的持续风险。

FreePBX漏洞串联攻击

本次框架最重要的新增功能涉及三个针对FreePBX的不同模块。FreePBX是控制Asterisk开源电话系统(PBX)的图形界面。研究人员发现了一种方法,通过串联多个漏洞将攻击权限从未认证状态提升至完全的远程代码执行。

攻击链始于CVE-2025-66039,这是一个认证绕过漏洞,允许未授权的攻击者绕过登录协议。一旦突破认证屏障,框架提供了两条不同的RCE利用路径:

第一条路径利用了另一个被标识为CVE-2025-61675的SQL注入漏洞。通过注入恶意SQL命令,攻击者可以操纵数据库,向cron_job表插入新任务,从而有效安排任意代码的执行。

第二条路径则利用CVE-2025-61678,这是固件上传功能中存在的一个不受限制的文件上传漏洞。攻击者可以借此直接向服务器上传webshell,立即获得系统控制权。

该系列中的第三个辅助模块同样利用了上述SQL注入漏洞,但其目的是创建恶意管理员账户。这展示了该漏洞利用链在渗透测试中的多功能性,不仅可以实现RCE,还能用于权限提升和持久化。

Cacti和SmarterMail的关键RCE漏洞

除了VoIP领域,本次更新还涵盖了监控和通信平台的严重漏洞。

一个新模块针对流行的网络监控工具Cacti,专门利用CVE-2025-24367。该漏洞影响1.2.29之前的所有版本,允许攻击者通过图形模板机制进行未认证的远程代码执行。鉴于Cacti在基础设施监控中的广泛使用,该模块成为网络管理员和安全人员需要优先关注和测试的案例。

同时,框架新增了对SmarterTools SmarterMail邮件服务器中CVE-2025-52691漏洞的利用支持。这是一个未认证的文件上传漏洞,其利用依赖于对guid变量的路径遍历操作。该模块的一个显著特点是其跨操作系统的兼容性:针对Windows目标时,漏洞利用会在webroot目录部署webshell;针对Linux环境时,则会通过创建/etc/cron.d定时任务来实现持久化和命令执行。

持久化工具与核心修复

除了新的漏洞利用模块,本次发布还通过新增持久化工具增强了攻击后的操作能力。一个新的Burp Suite扩展持久化模块允许攻击者在专业版和社区版Burp Suite上安装恶意扩展,使其在用户启动应用时自动执行。此外,开发团队还将原本独立的Windows和Linux SSH密钥持久化功能整合为了一个统一的模块,以简化操作流程。

在框架维护方面,此次更新也修复了若干关键错误。其中包括一个导致哈希数据与John the Ripper密码破解工具不兼容的格式问题。另一个修复是针对SSH登录扫描器中的逻辑错误,该错误曾将会话无法开启的成功登录误报为失败,现已修正以确保在红队评估期间报告的准确性。

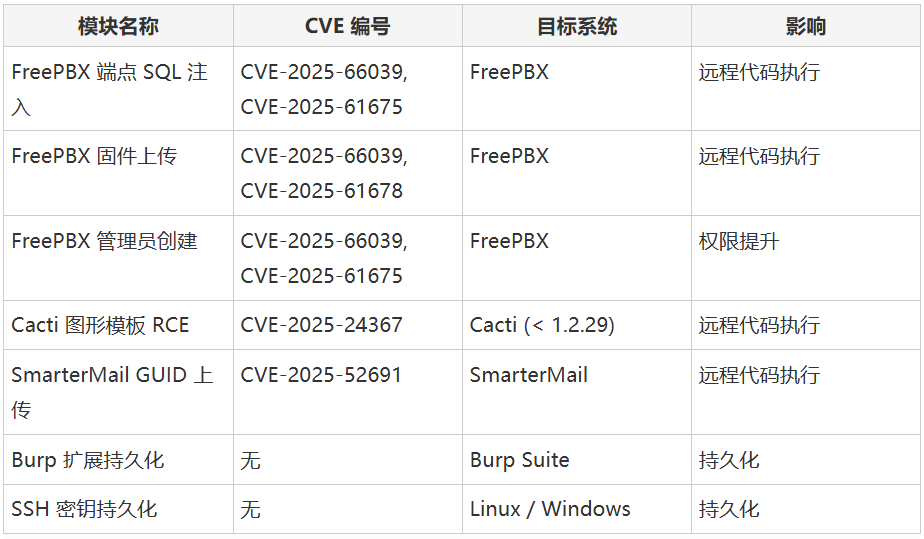

新增漏洞模块概览表

下表清晰地列出了本次Metasploit更新引入的主要模块:

参考来源:

Metasploit Releases 7 New Exploit Modules covering FreePBX, Cacti and SmarterMail

https://cybersecuritynews.com/metasploit-exploit-modules/

企业管理员和安全团队应密切关注这些新披露的漏洞,及时检查并更新涉及的FreePBX、Cacti和SmarterMail等系统。对于安全从业者而言,理解这些漏洞的利用链和最新的攻击技术,对于有效防御和进行安全评估至关重要。想了解更多前沿的安全研究与实践经验,欢迎访问云栈社区与同行交流。 |