在渗透测试的日常工作中,高效地发现SQL注入漏洞是至关重要的一环。手动测试不仅耗时,还容易遗漏潜在的注入点。今天为大家介绍一款基于 Burp Suite 二次开发的专业插件——S-XIASQL V1.0,它能够实现自动化的SQL注入检测,大幅提升安全测试的效率。

📖 插件简介

S-XIASQL 是一款专业的 Burp Suite SQL注入检测插件,能够自动化检测Web应用中的SQL注入漏洞。它通过智能分析HTTP请求与响应,快速识别潜在的SQL注入点,为安全工程师和渗透测试人员提供了强大的辅助工具。

✨ 核心功能

1. 🔍 自动SQL注入检测

- 智能参数识别:自动识别URL参数、POST参数、Cookie参数、JSON参数。

- 多种Payload测试:

- 单引号测试 (

' 和 '')

- 数字型测试 (

-1 和 -0)

- 自定义Payload支持等

- 响应差异分析:通过精确比较响应长度的差异来判断是否存在注入点。

- 时间盲注检测:能够检测响应时间超过预设阈值(如3秒)的延迟注入。

2. 🎯 SQL注入确认机制

- 三重验证:采用多维度验证方式提高准确性。

- 高可信度标记:确认的SQL注入点会以红色高亮显示,可信度在90%以上。

- 独立确认面板:提供专门的“存在SQL注入”结果表格,让漏洞一目了然。

3. 🔄 自动URL解码测试

- 递归解码:自动识别并递归解码经过URL编码的参数值。

- 嵌套JSON检测:解码后能自动检测JSON格式并对其内部参数进行测试。

- 深度测试:支持对经过多层编码的参数进行穿透测试。

4. 🛠️ 一键sqlmap集成

- 自动保存请求包:一键将可疑请求保存为sqlmap可直接使用的格式。

- 智能命令生成:自动生成包含正确参数和HTTPS支持的sqlmap命令。

- 自定义语法:支持用户自定义sqlmap的运行参数和tamper脚本。

- 目录配置:提供灵活界面,可配置sqlmap和Python的安装路径。

5. 📝 自定义Payload

- 自定义SQL语句:支持用户添加自己的测试Payload。

- 空格URL编码:提供选项,可将Payload中的空格自动编码为

%20。

- 参数值置空:可选在测试时将原始参数值置空,仅测试Payload。

- 配置持久化:用户自定义的Payload会自动保存到配置文件中,下次启动仍生效。

6. 🔧 自定义报错信息匹配

- 正则表达式支持:支持使用正则表达式来匹配特定的SQL错误信息。

- 多数据库支持:内置了MySQL、Oracle、SQL Server、PostgreSQL、SQLite等常见数据库的错误特征。

- 中英文错误识别:能够识别并匹配中英文环境下的SQL错误信息。

7. 📊 智能请求过滤

- 静态资源过滤:自动跳过

.jpg、.png、.gif、.css、.js等静态文件的请求,避免无效测试。

- 二进制文件检测:自动识别图片等二进制响应,并跳过对这些响应的分析。

- 白名单机制:支持设置域名白名单,只对指定的目标进行测试。

- 请求去重:基于请求内容的MD5值进行去重,避免对完全相同的请求进行重复测试。

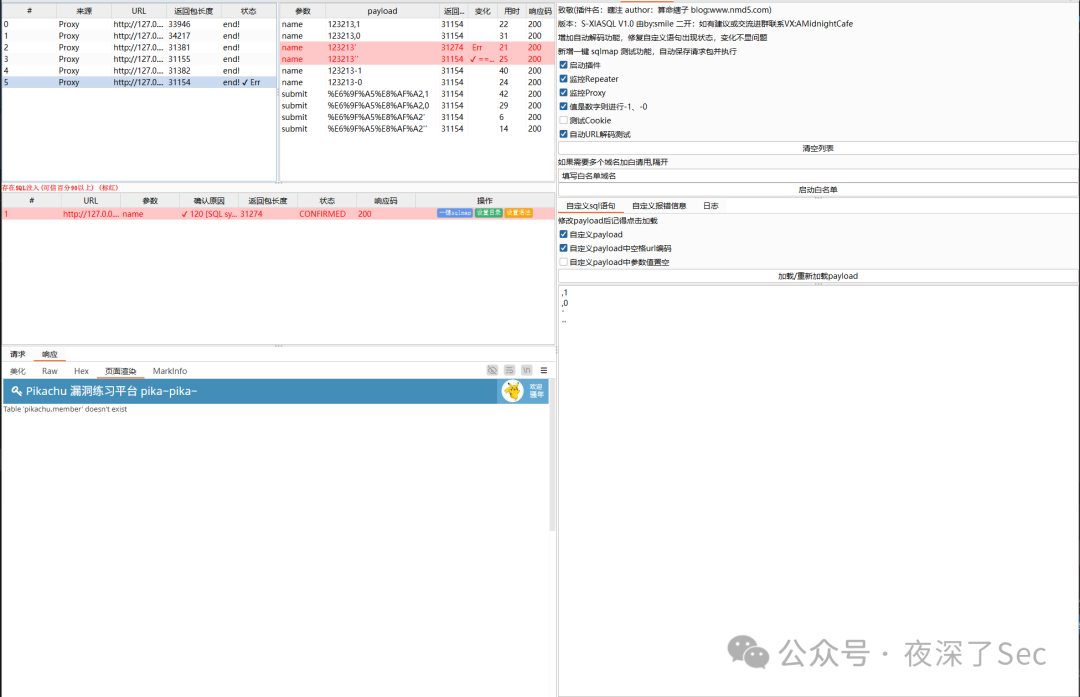

8. 🎨 清晰的可视化界面

- 双表格视图:

- 左侧:请求列表,展示来源、URL、返回包长度、状态等信息。

- 右侧:Payload详情,展示参数、使用的payload、返回包长度变化、测试用时、响应码等。

- 颜色标记系统:

- 🔴 红色:确认存在SQL注入,高风险。

- 🟡 黄色:响应存在差异,需要人工进一步确认。

- ⚪ 白色:测试正常,未发现异常。

- 请求/响应查看器:内置了Request和Response查看面板,方便直接分析原始数据。

🚀 使用方法

安装步骤

- 打开你的 Burp Suite。

- 进入

Extender -> Extensions 标签页。

- 点击

Add 按钮,在弹出的文件选择器中找到并选择 S-XIASQL.V1.0.jar 文件。

- 插件加载成功后,主界面标签栏会出现一个新的 “S-XIASQL” 标签页。

基本使用流程

- 启动插件:在S-XIASQL标签页中,勾选“启动插件”复选框。

- 选择监控来源:

- 勾选“监控Repeater”:插件将监控所有从Repeater模块发送的请求。

- 勾选“监控Proxy”:插件将监控所有经过Proxy代理的流量。

- 发送请求进行测试:

- 在Repeater或Proxy历史中,右键点击目标请求,选择

Send to xia SQL。

- 或者,直接通过上述监控功能,插件会自动对符合条件的请求进行检测。

- 查看与分析结果:

- 所有测试过的请求会显示在左侧表格中。

- 点击任意一条请求,右侧表格会展示该请求所有参数的具体测试详情。

- 重点关注被标记为红色的行,这代表已确认的SQL注入漏洞。

高级功能配置

- 测试Cookie:勾选“测试Cookie”选项,插件将尝试检测Cookie头中的参数是否存在注入点。

- 自动URL解码测试:启用后,插件会自动对URL编码的参数进行解码并测试解码后的值。

- 数字型测试:勾选“值是数字则进行-1、-0”选项,当参数值为纯数字时,会使用

-1 和 -0 进行测试。

- 白名单:在输入框中填入目标域名(如

example.com),然后点击“启动白名单”,插件将只测试该域名下的请求。

一键调用sqlmap

- 在“存在SQL注入”独立结果面板中找到已确认的漏洞条目。

- 点击“设置目录”,正确配置你系统中sqlmap和Python的安装路径。

- 点击“一键sqlmap”,插件会自动保存请求并调用sqlmap进行深度利用。

- 你也可以点击“设置语法”,预先自定义sqlmap的执行参数(如

--level、--risk、--tamper 等)。

🔒 安全与维护特性

- 版本检测:插件启动时会自动在后台检测是否有新版本发布。

- 后台线程:版本检测等操作在独立线程中运行,不会阻塞插件主界面或影响Burp Suite的性能。

📝 更新日志 (V1.0)

- ✅ 新增 自动URL解码与测试功能。

- ✅ 修复 自定义SQL语句测试时,状态变化不显示的问题。

- ✅ 新增 一键sqlmap测试功能,可自动保存请求包并执行。

- ✅ 新增 SQL注入三重验证确认机制,提高准确率。

- ✅ 新增 独立的“存在SQL注入”结果展示面板。

- ✅ 优化 用户界面布局,表格分割与信息展示更合理。

- ✅ 新增 启动时自动检测插件版本更新的功能。

⚠️ 免责声明

本工具仅限用于合法的安全研究和已获得明确授权的渗透测试活动。任何未经授权擅自使用本工具对他人系统进行测试的行为均属违法,使用者需自行承担由此产生的一切法律后果。

📁 资源获取与社区

插件的源代码与详细文档已开源,你可以通过以下链接获取:

如果你对Web安全、漏洞挖掘或自动化工具开发感兴趣,欢迎来到云栈社区的技术论坛板块,与更多开发者交流经验,共同成长。 |