市面上关于OTA(Over-The-Air)的文章已经很多,本文将做一个系统性总结,更适合已经对OTA有所了解或使用过的开发者,旨在梳理核心脉络与关键要点。

1. 为何 OTA 固件升级不可或缺?

传统的嵌入式设备固件升级方式,主要通过 JTAG、串口或 USB 进行物理刷写。这种方式不仅效率低下、成本高昂,更难以满足大规模设备部署和快速响应的需求。正是在这样的背景下,OTA(Over-The-Air)固件升级技术应运而生,并迅速成为嵌入式系统生命周期管理的核心组成部分。

OTA升级允许设备通过无线网络(如 Wi-Fi、蜂窝网络)远程下载并安装新的固件,从而实现远程功能更新、性能优化和安全补丁部署。它不仅极大地降低了维护成本,提升了用户体验,更是保障设备长期稳定运行和应对潜在安全威胁的关键能力。可以说,对于现代智能设备,OTA已从“加分项”演变为确保其生命力的“必选项”。

2. OTA 升级的核心机制

OTA固件升级并非简单地下载一个文件并替换,它涉及一系列严谨的步骤和安全考量。其核心机制可以概括为以下几个阶段。

2.1. 固件包的构成

一个标准的OTA固件包通常包含以下要素:

- 固件镜像:可以是完整的系统镜像,也可以是仅包含更新部分的差分包。

- 元数据:包括新固件的版本号、目标设备型号、校验和(如 SHA256)、数字签名等,用于验证固件的合法性和完整性。

- 升级脚本:指导设备如何安装新固件,例如擦除旧分区、写入新分区、更新引导信息等。

2.2. 升级流程概述

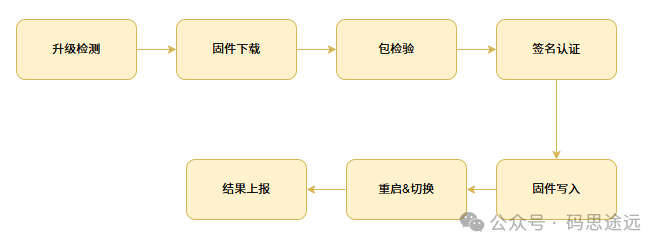

典型的OTA升级流程如下图所示:

- 升级通知与检测:设备定期或在特定事件触发下,向OTA服务器查询是否有新版本固件可用。服务器根据设备信息(如设备型号、当前固件版本)推送升级通知。

- 固件包下载:设备从服务器下载固件包。为应对网络不稳定,通常需要支持断点续传。

- 完整性校验:下载完成后,设备会根据固件包中的校验和(如 SHA256)验证下载文件的完整性,确保数据在传输过程中未被损坏。

- 数字签名验证:这是安全的核心环节。设备使用预置的公钥验证固件包的数字签名,确认固件包确实来自合法的发布者,防止恶意固件的注入。

- 固件安装:验证通过后,设备开始安装新固件。这一步通常涉及将新固件写入特定的存储区域。

- 系统重启与切换:安装完成后,设备重启,并从新的固件分区启动。在某些设计中,Bootloader 会负责引导到新固件,这也是系统架构启动的关键一环。

- 升级结果上报:设备将升级成功或失败的状态上报给OTA服务器,以便进行远程监控和统计。

- 回滚机制:如果新固件启动失败或运行异常,系统应能自动或手动回滚到之前的稳定版本。

需要注意的是,上述步骤中,如结果上报等环节可能是非必需的,取决于具体的产品需求。

3. 关键设计考量

3.1. 分区策略:A/B 方案与 Recovery 方案

OTA升级的可靠性很大程度上取决于存储分区的设计。

- A/B 分区(双系统备份):

- 原理:设备拥有两套完整的系统分区(A和B),例如

rootfs_A 和 rootfs_B。当前系统运行在A分区时,新固件下载并安装到B分区。升级成功后,通过修改 Bootloader 的启动参数,下次启动时切换到B分区。如果B分区启动失败,Bootloader可以自动回滚到A分区。

- 优势:极高的可靠性,升级过程中系统仍可正常运行,升级失败可无缝回滚,有效避免“变砖”。

- 劣势:需要双倍的存储空间。

- 单分区 + Recovery 分区:

- 原理:设备只有一个主系统分区。新固件下载后,在Recovery分区中运行一个小型系统,由Recovery系统负责擦除主系统分区并写入新固件。升级失败时,Recovery系统可以尝试重新升级或恢复出厂设置。

- 优势:节省存储空间。

- 劣势:升级过程中主系统不可用,升级失败可能导致设备“变砖”,且Recovery分区本身也存在被破坏的风险。

选择依据:在存储成本允许的情况下,A/B分区方案是更推荐的选择,尤其对于可靠性要求极高的产品。

3.2. 固件包的完整性与安全性

- 完整性校验:在下载和安装固件包的各个阶段,必须进行数据完整性校验。常用的算法有CRC32、MD5、SHA256等。SHA256因其更高的安全性而被广泛推荐。

- 数字签名:这是防止固件被篡改和注入恶意代码的关键。固件发布者使用私钥对固件包进行签名,设备端使用预置的公钥进行验证。常用的签名算法有RSA、ECDSA。公钥的存储与管理是系统安全的基石,通常应存储在硬件安全模块(如eFuse、OTP或TrustZone)中,以防被篡改。

- 固件加密:对于敏感固件内容,可以采用AES等对称加密算法对固件包进行加密,防止固件内容被窃取或逆向工程。

3.3. 差分升级

当固件版本迭代频繁且每次改动不大时,传输完整的固件包会消耗大量带宽和时间。差分升级技术应运而生,它只传输新旧固件之间的差异部分。

- 原理:通过特定的差分算法(如

bsdiff、xdelta),计算出旧固件和新固件之间的二进制差异,生成一个体积很小的差分包。设备端下载差分包后,结合本地的旧固件,重构出新固件。

- 优势:显著节省带宽,缩短下载时间,尤其适用于网络条件不佳或流量受限的场景。

- 挑战:差分包的生成和应用过程相对复杂,需要确保旧固件的完整性,且差分算法的效率和兼容性需要仔细考量。

3.4. 升级过程的原子性与防回滚

- 原子性:OTA升级必须是原子性的,即升级操作要么完全成功,要么完全不影响现有系统。这意味着在升级过程中,即使发生断电、系统崩溃等意外情况,设备也绝不能进入“变砖”状态。A/B分区方案是实现原子性的有效手段。

- 防回滚:为了防止攻击者利用已知漏洞的旧版本固件进行攻击,必须引入防回滚机制。这通常通过在硬件或 Bootloader 中记录当前允许的最低固件版本号来实现。当设备尝试刷入版本号低于此阈值的固件时,升级将被拒绝。

4. OTA 可能遇到问题

在实际部署OTA升级方案时,开发者会遇到诸多挑战,以下是一些常见的“坑”及避坑指南:

网络稳定性:下载过程中网络中断、丢包。

- 避坑:实现断点续传功能;设置合理的下载超时和重试机制;对下载数据进行分块校验。

电源稳定性:升级过程中设备断电,导致固件损坏。

- 避坑:在电量低于某个阈值时禁止升级;在关键写入操作前确保电源稳定;采用A/B分区或带有Recovery模式的方案,即使断电也能恢复。

存储空间管理:设备存储空间不足,无法下载或安装新固件。

- 避坑:在开始下载前检查可用存储空间;定期清理不必要的日志和缓存文件;对于A/B分区,确保非活动分区有足够的空间。这涉及到对存储分区的有效内存管理。

兼容性问题:新固件与旧固件或硬件不兼容,导致功能异常。

- 避坑:严格的版本管理和兼容性测试;在固件包元数据中明确指定兼容的硬件版本和最低旧固件版本;提供详细的升级日志,便于问题排查。

密钥管理与安全:私钥泄露,导致恶意固件可被签名。

- 避坑:私钥必须严格保管,绝不能出现在设备端或公共代码仓库;公钥应烧录到硬件安全模块中,防止被篡改;定期轮换密钥。

用户体验:升级过程不透明,用户焦虑;升级时间过长。

- 避坑:提供清晰的升级通知、进度条和预计完成时间;在非用户使用时段进行升级;升级完成后给出明确提示。

5. 总结

一个设计良好、实现健壮的OTA方案,能够显著提升产品的竞争力,降低运营成本,并为用户提供持续优化的体验。

随着边缘计算和物联网的深入发展,OTA升级将变得更加智能化,例如根据设备状态、网络条件自动选择最佳升级时机;与云平台深度融合,实现更精细化的设备管理和固件分发;以及结合TEE(可信执行环境)等硬件安全技术,提供更高级别的固件保护。

作为嵌入式开发者,深入理解并掌握OTA固件升级技术,是构建可靠、安全、易维护产品的关键。希望本文的梳理能为你的项目带来启发。如果你在实践中遇到其他有趣的问题或有独到见解,欢迎在 云栈社区 这样的技术论坛进行分享与交流。

|