P1soda(苏打水)是一款定位为“更高、更快、更强”的全方位内网扫描工具,由 P001water 团队开发。它集成了主机探测、端口扫描、服务识别、漏洞检测等多种功能于一身,旨在为安全测试人员提供一个轻量且高效的一体化解决方案。如果你正在寻找一款能快速摸清内网资产和风险的工具,不妨了解一下它的核心能力。

功能特色

P1soda 的设计充分考虑了内网渗透测试的实际需求,其功能模块涵盖了从信息收集到漏洞利用的多个环节。

-

主机存活探测

充分适应内网场景,支持多种格式的目标输入,例如:

[-t 10.0.10.60/24]; [-t 10.0.10.60]; [-t 10.0.10.60-255]; [-t 10.0.10.60,10.0.10.61]

支持 ping 命令探测(version > 0.0.5 默认选择 ping 命令探测)以及 ICMP echo 发包探测。

-

内网网段探测

能够快速探测内网中可达的网段,通过插件模式调用。例如,探测一个 B 段:

[-plg netspy -cidr 192.168.8.10/16]

-

端口指纹识别

基于 nmap-service-probes 指纹实现的 Mini nmap 端口指纹识别引擎。出于工具体积和最小化请求的原则,它从全部指纹中提取了关键部分。目前支持识别如下协议服务:ftp、monetdb、mysql、ssh、postgresql、socks5、socks4、JDWP、mssql、memcachedredis、adb、VNC。

-

web 侧信息探测

HTTP 请求时 User-Agent 头会随机化,进行基本的 Web 信息探测,包括 HTTP 响应状态码、网页标题(webTitle)等。

-

web 重点资产指纹识别

从 P1finger 项目中精简出的内网常见系统指纹库,用于快速识别 Web 应用框架、中间件等。

-

web 漏洞检测

内部实现了一个 Mini Nuclei 引擎,体积小于 2 MB,但支持运行符合 Nuclei 格式的 POC(概念验证代码),用于检测已知漏洞。这类自动化漏洞扫描是渗透测试中提升效率的关键。

-

OXID Resolver DCOM接口未授权网卡探测

通过 socket Raw 连接直接发包实现,避免了调用系统库,有助于最小化工具体积。

-

NetBIOS 137/139 主机信息探测

从 137 端口的 NBNS 协议和 139 端口的 NTLMSSP 协议中提取主机信息,并可通过 137 端口协议识别域控制器。

-

常见服务爆破功能

支持对 SSH、FTP、MySQL、VNC 等服务进行密码爆破。工具会根据返回报文进行更智能化的爆破尝试,减少无效请求。目前支持的爆破模块包括:Ftp、mysql、ssh、vnc。

-

代理支持

支持使用 SOCKS5 和 HTTP 代理进行扫描,以适应复杂的网络环境。

-

专项漏洞检测

集成了 MS17-010(永恒之蓝)、Redis 未授权访问、VNC 未授权访问等专项检测模块。

基本使用

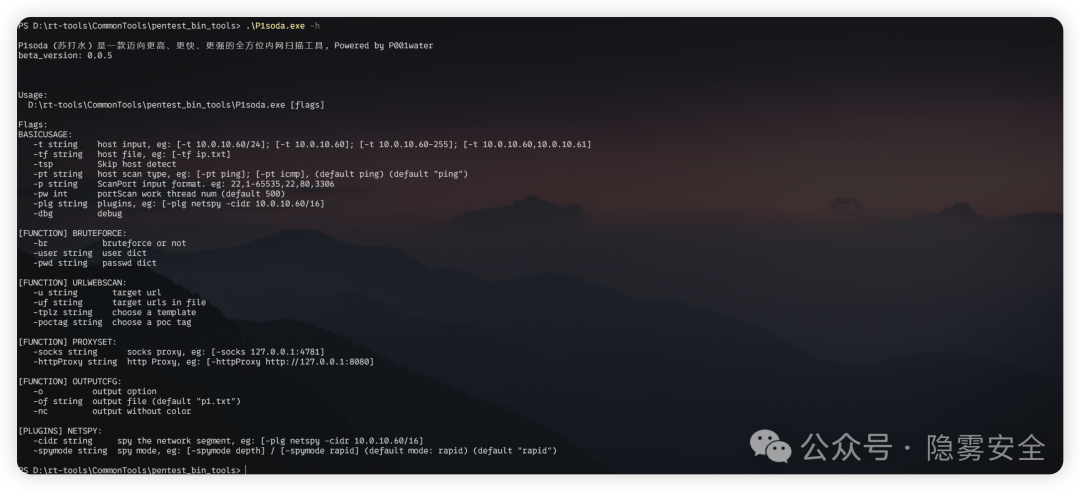

工具的参数如下图所示,默认情况下不开启服务爆破功能。

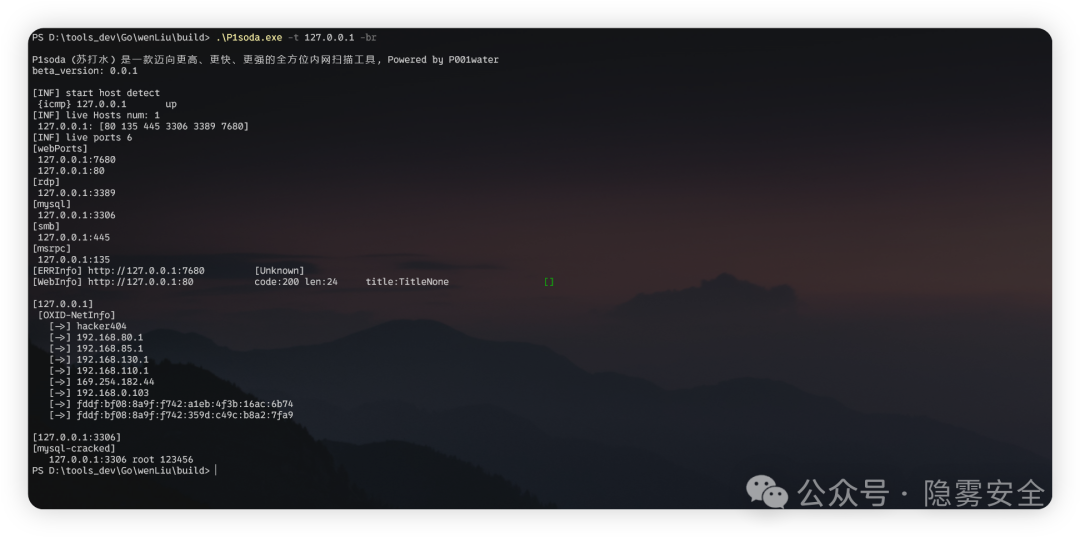

入门使用

支持对单个、多个目标或 CIDR 网段进行探测。

P1soda.exe -t 192.168.110.235 // 单个目标

P1soda.exe -t 192.168.110.2-235 // 多个目标

P1soda.exe -t 192.168.110.143,192.168.110.251 // 多个目标

P1soda.exe -t 192.168.110.235/24 // 扫描110 C段

执行多目标扫描的实例如下:

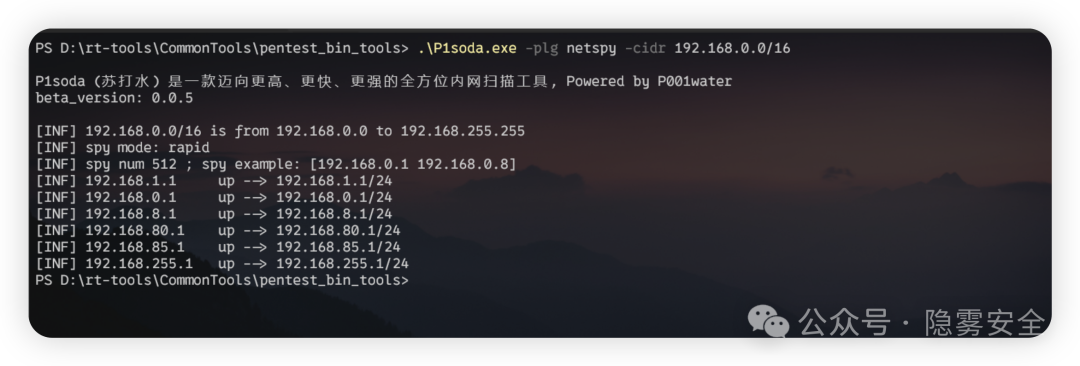

内网网段探测

使用 netspy 插件快速探测内网活跃网段。

.\P1soda.exe -plg netspy -cidr 192.168.0.0/16

指定用户名密码爆破

针对特定服务开启爆破功能,并指定自定义的字典。

.\P1soda.exe -t 127.0.0.1 -br -user root,admin -pwd 123456 // -br 开启爆破模式,默认情况不开启

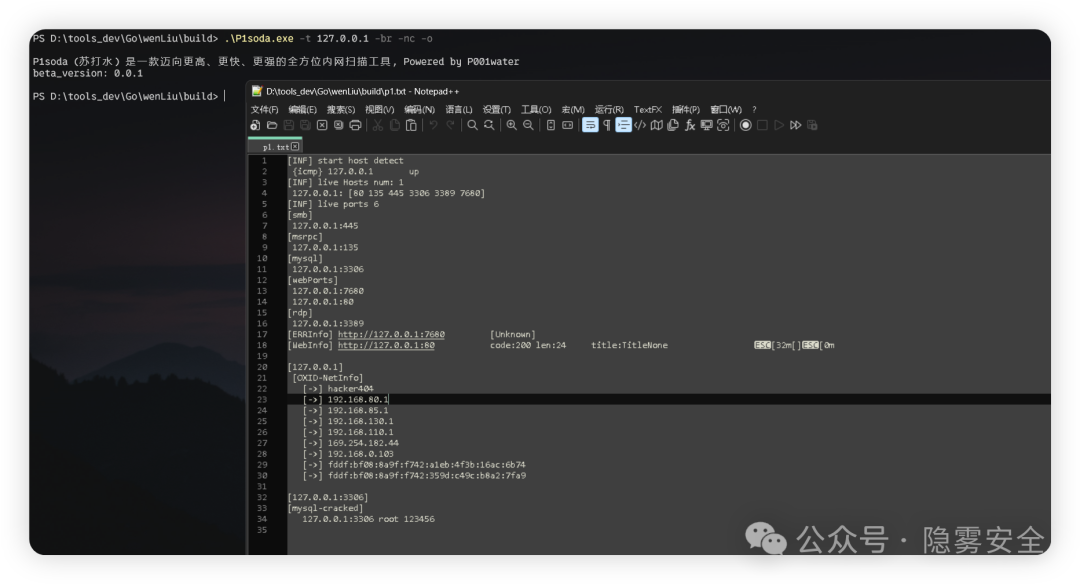

输出保存文件

将扫描结果保存到文件,便于后续分析。

.\P1soda.exe -t 127.0.0.1 -br -nc -o // -br开启爆破模式, -o输出重定向到p1.txt, -nc取消颜色输出

针对URL的检测

支持对单个或多个URL目标进行Web扫描和漏洞检测。

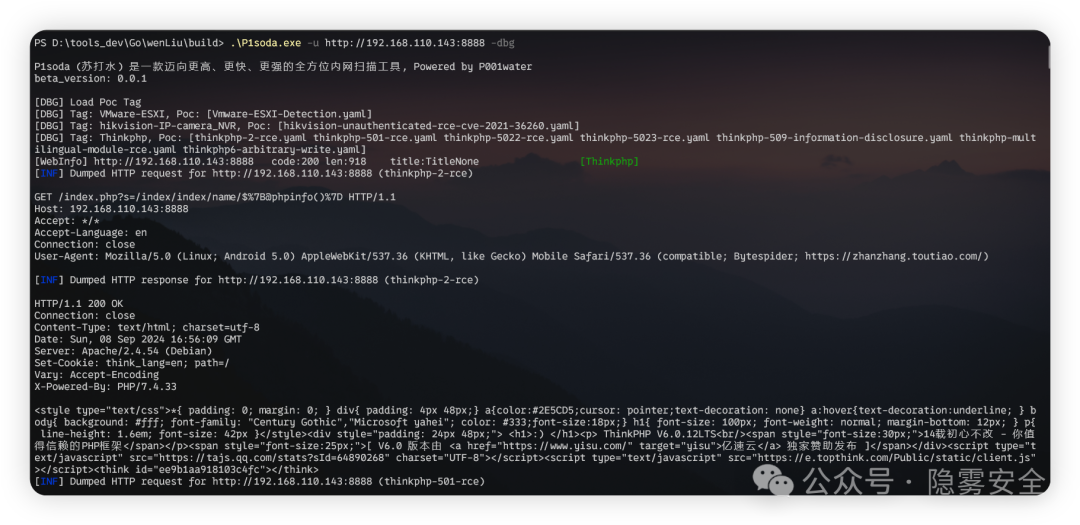

Debug 测试信息

启用调试模式可以查看更详细的POC加载和HTTP请求过程。

.\P1soda.exe -u http://192.168.110.143:8888 -dbg

此模式下会显示加载的POC信息以及详细的HTTP请求和响应内容,对于分析扫描过程或调试POC非常有用。

下载与总结

P1soda 是一个开源项目,你可以通过其 GitHub 仓库获取源码和发行版:

项目地址:https://github.com/P001water/P1soda

总的来说,P1soda 试图在功能全面性和工具轻量化之间找到一个平衡点。它用Go语言编写,集成了端口扫描、服务识别、漏洞检测等多种能力,对于需要快速进行内网资产梳理和初步漏洞排查的安全人员来说,是一个值得尝试的工具。当然,任何自动化工具都无法完全替代手工测试,但其在信息收集阶段带来的效率提升是显而易见的。如果你对网络扫描与安全工具感兴趣,也欢迎到云栈社区与更多开发者交流探讨。 |