似曾相识的请求

在一次常规的资产测绘与信息收集过程中,我发现了一个有趣的请求。在浏览器的开发者工具网络面板里,一个提交了用户名和密码明文参数的GET请求引起了我的注意。这种将敏感信息直接暴露在URL中的登录方式,在安全测试中并不少见,往往预示着潜在的风险。

目标系统识别

顺着这个请求的路径,我很快定位到了对应的登录页面。从页面样式和URL特征可以明确识别出,这是一个帆软(FineReport)报表系统的决策平台登录入口。对于有经验的测试者来说,知名的中间件或报表系统往往是漏洞挖掘的重点目标,因为它们一旦存在通用漏洞,影响面会非常广。

使用dddd进行漏洞扫描

面对这样的目标,手动测试效率较低,我决定直接使用自动化工具进行初步探测。这里我选择了集成度较高的dddd工具进行扫描。在安全测试和漏洞挖掘中,合理利用自动化工具可以快速定位脆弱点,提升效率。

运行扫描后,工具很快返回了结果。从HTTP响应来看,目标/fineReport/CK1k.txt路径返回了一个SQLite数据库文件头,这强烈暗示了该处存在SQL注入漏洞,可能导致数据库信息被读取。

GET /fineReport/CK1k.txt HTTP/1.1

Host: fineReport

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/142.0.0.0 Safari/537.36

Accept-Encoding: gzip, deflate

Connection: keep-alive

HTTP/1.1 200

Content-Length: 2048

Content-Type: text/plain

Date: Thu, 05 Feb 2026 07:39:50 GMT

Etag: W/"2048-1770277190479"

Last-Modified: Thu, 05 Feb 2026 07:39:50 GMT

SQLite format 3

漏洞确认与上报

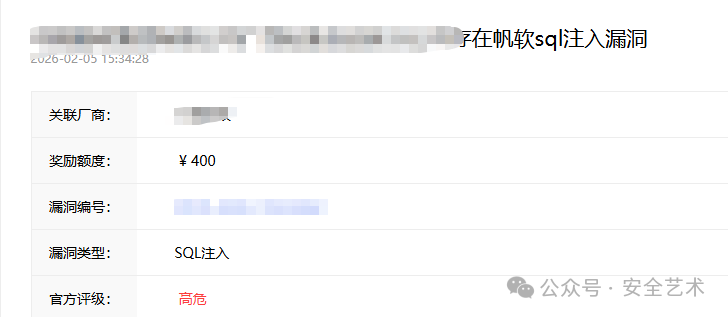

根据自动化工具的扫描结果和手动验证,我确认了该帆软FineReport系统存在SQL注入漏洞。这类漏洞通常被评级为高危,因为它可能允许攻击者直接访问、篡改或删除后端数据库中的敏感数据。

我立即按照流程整理了漏洞详情、复现步骤及可能的影响,并通过正规的漏洞响应平台进行了提交。很快,漏洞得到了官方确认,并获得了相应的奖励。这次成功的挖掘不仅是一次技术实践,也为企业系统的安全性提升做出了贡献。在云栈社区的安全板块,经常能看到安全爱好者们分享类似的实战经验和攻防技术讨论。

|