你是否遇到过这样的困惑:明明网络带宽充足,但在线游戏、实时音视频或某些VPN连接的延迟却居高不下,甚至频繁卡顿?问题很可能出在网络对UDP流量的限制上。许多校园网、企业网络或运营商为了优化网络质量,会对UDP数据包实施严格的QoS策略、带宽限制或直接丢弃,这严重影响了依赖UDP协议追求低延迟的应用体验。

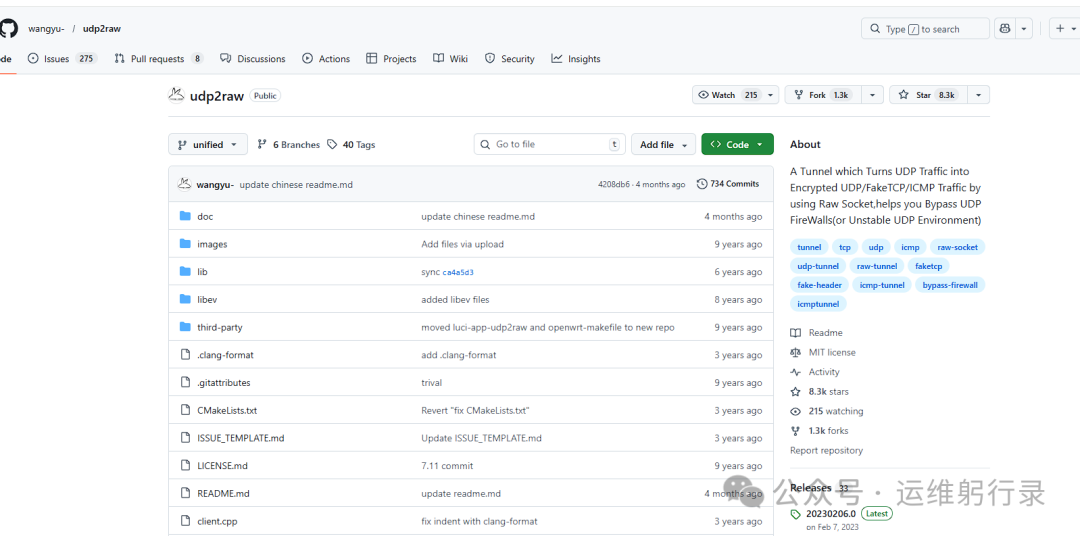

今天,我们就来深入探讨一个能巧妙解决此问题的工具——udp2raw。它是一个开源隧道工具,核心功能是将UDP流量伪装成TCP、ICMP或加密的UDP流量,从而绕过网络限制。对于追求稳定低延迟的玩家,或是需要在复杂网络环境下部署服务的开发者而言,掌握udp2raw的配置无疑是为你的网络工具箱增添了一件利器。

udp2raw的核心原理与适用场景

理解工具的原理是正确使用它的前提。UDP协议无连接、速度快,但不可靠;TCP协议可靠、有序,但握手和确认机制带来了额外开销。许多防火墙和网络设备对TCP流量更为“宽容”,而对UDP则可能施加各种限制。

udp2raw正是在此背景下诞生的。其工作原理可以概括为:在发送端(客户端),它将应用程序发出的原始UDP数据包,加上一个伪造的TCP包头(或其他协议头),再通过原始套接字(Raw Socket)发送出去,使得中间网络设备看到的完全是标准的TCP流量;在接收端(服务端),它剥离伪造的包头,将还原后的原始UDP数据包转发给目标服务。

那么,udp2raw是如何做到这一点的呢?关键在于它使用了Raw Socket,这允许程序绕过操作系统的TCP/IP协议栈,直接构造和发送网络层数据包,从而实现对协议头的完全控制。

基于这一原理,udp2raw主要适用于以下场景:

- 游戏加速:许多在线游戏(如MOBA、FPS)使用UDP协议传输实时数据,网络限制会导致延迟飙升。使用udp2raw伪装流量,可有效降低游戏延迟。

- VPN/代理优化:像WireGuard、OpenVPN UDP模式这类基于UDP的VPN协议,在不友好的网络环境中可能不稳定。udp2raw可以为其提供稳定的隧道承载。

- 流媒体传输:WebRTC等实时音视频协议依赖UDP,网络QoS可能导致卡顿。通过伪装,可以提升传输质量。

- 绕过特定防火墙规则:当防火墙仅允许TCP出站时,udp2raw可以为UDP服务开辟通道。

当然,天下没有免费的午餐。udp2raw的封装和解封装过程会带来少量的CPU开销和略微增加的延迟(主要来自加密和封装头),在原本就畅通的网络中使用可能得不偿失。因此,它主要是一个用于“治病”的工具,而非“保健”用品。

如何安装udp2raw

udp2raw支持Linux、Windows和macOS。这里以最常用的Linux环境为例,介绍两种安装方式。

从源码编译安装(推荐)

这种方式能获得最适合你系统环境的版本。

# 克隆源代码仓库

git clone https://github.com/wangyu-/udp2raw-tunnel.git

cd udp2raw-tunnel

# 编译项目

make

# 将编译好的二进制文件复制到系统路径(可选)

sudo cp udp2raw /usr/local/bin/

如果编译过程中提示缺少工具,可以先安装基础编译环境:

# CentOS/RHEL

sudo yum install gcc-c++ make

# Ubuntu/Debian

sudo apt-get install build-essential

使用预编译的二进制文件

如果你不想编译,可以直接下载作者发布的预编译版本。

# 下载压缩包(版本号请以GitHub最新发布为准)

wget https://github.com/wangyu-/udp2raw-tunnel/releases/download/20200818.0/udp2raw_binaries.tar.gz

# 解压

tar -xzf udp2raw_binaries.tar.gz

# 赋予执行权限并放置到合适位置

chmod +x udp2raw_amd64

sudo mv udp2raw_amd64 /usr/local/bin/udp2raw

基础配置与工作模式解析

配置前,需要明确两个角色:服务端 (Server) 和 客户端 (Client)。通常,服务端部署在拥有公网IP的VPS或不受限的网络中,客户端部署在受限制的网络内部。

数据流向为:本地应用 -> udp2raw客户端 -> 互联网(伪装流量)-> udp2raw服务端 -> 目标UDP服务。

服务端基础配置示例

假设你的VPS IP是 1.2.3.4,你想让客户端通过此VPS访问一个UDP服务(例如DNS 8.8.8.8:53)。

./udp2raw -s -l 0.0.0.0:4096 -r 8.8.8.8:53 -k “your_strong_password_here” --raw-mode faketcp

-s:以服务器模式运行。-l 0.0.0.0:4096:监听所有网卡上的4096端口,等待客户端连接。-r 8.8.8.8:53:将解密还原后的UDP数据包转发到8.8.8.8的53端口。-k:设置密码,客户端必须使用相同的密码。这是关键的安全认证凭证。--raw-mode faketcp:使用伪造TCP模式(最常用)。

客户端基础配置示例

在受限制的网络内部运行。

./udp2raw -c -l 127.0.0.1:1053 -r 1.2.3.4:4096 -k “your_strong_password_here” --raw-mode faketcp

-c:以客户端模式运行。-l 127.0.0.1:1053:在本地回环地址的1053端口启动一个UDP监听服务。你的本地应用(如游戏、DNS客户端)需要连接到这里。-r 1.2.3.4:4096:连接到服务端VPS的IP和端口。

配置完成后,将你的应用程序的目标地址改为127.0.0.1:1053,其UDP流量就会被udp2raw客户端接管,伪装后发往你的VPS,再由服务端转发至真正的目标。

进阶配置与优化

基础配置能跑通,但为了稳定性、安全性和性能,我们通常需要更多参数。

完整的服务端配置示例

./udp2raw -s -l 0.0.0.0:4096 -r 8.8.8.8:53 -k “your_strong_password_here” \

--raw-mode faketcp \

--cipher-mode aes128cbc \

--auth-mode hmac_sha1 \

--keep-rule \

--fix-gro \

--log-level 3 \

--log-file /var/log/udp2raw.log

--cipher-mode aes128cbc:使用AES-128-CBC算法对隧道内的数据进行加密。平衡了安全性与性能。--auth-mode hmac_sha1:使用HMAC-SHA1进行数据完整性验证,防止篡改。--keep-rule:自动维护iptables规则(防止内核响应伪造的TCP包,导致连接断开)。--fix-gro:修复某些网卡启用GRO(Generic Receive Offload)时可能出现的性能问题。--log-level 3:设置日志级别(0-5,数字越大越详细)。--log-file:将日志输出到文件,便于排查问题。

完整的客户端配置示例

./udp2raw -c -l 127.0.0.1:1053 -r 1.2.3.4:4096 -k “your_strong_password_here” \

--raw-mode faketcp \

--cipher-mode aes128cbc \

--auth-mode hmac_sha1 \

--keep-rule \

--fix-gro \

--sock-buf 10240 \

--log-level 2

--sock-buf 10240:设置Socket缓冲区大小为10KB。对于高带宽应用,可以适当调大此值(如65536),以减少丢包,提升吞吐量。

工作模式选择 (--raw-mode)

udp2raw支持多种伪装模式,可根据网络环境选择:

faketcp:伪装成TCP流量。兼容性最好,最常用。icmp:伪装成ICMP(Ping)流量。某些环境对ICMP限制较少。udp:不伪装协议,但仍进行加密和认证。适用于仅需加密、无需伪装的场景。

实战应用案例

案例一:加速境外游戏

假设游戏服务器地址为 game.com:12345,你的VPS IP为 1.2.3.4。

-

VPS(服务端):

./udp2raw -s -l 0.0.0.0:8090 -r game.com:12345 -k “MyGameKey” --raw-mode faketcp --cipher-mode aes128cbc --auth-mode hmac_sha1

-

本地电脑(客户端):

./udp2raw -c -l 127.0.0.1:2053 -r 1.2.3.4:8090 -k “MyGameKey” --raw-mode faketcp --cipher-mode aes128cbc --auth-mode hmac_sha1

-

在游戏客户端或主机网络设置中,将游戏服务器地址改为 127.0.0.1:2053。

案例二:稳定访问WireGuard VPN

假设你的WireGuard服务端监听在VPS的 51820 端口。

- VPS(服务端):将udp2raw的转发目标指向WireGuard。

./udp2raw -s -l 0.0.0.0:4096 -r 127.0.0.1:51820 -k “MyVPNKey” --raw-mode faketcp

- 本地电脑(客户端):

./udp2raw -c -l 127.0.0.1:51821 -r 1.2.3.4:4096 -k “MyVPNKey” --raw-mode faketcp

- 修改本地的WireGuard客户端配置文件,将

Endpoint 地址改为 127.0.0.1:51821。

常见问题与排查

-

权限错误:使用Raw Socket需要root权限。请使用 sudo 运行,或通过 setcap 赋予二进制文件相应权限:

sudo setcap cap_net_raw+ep /usr/local/bin/udp2raw

-

连接失败:检查服务端防火墙是否放行了监听端口(如4096/tcp)。

# 例如使用ufw

sudo ufw allow 4096/tcp

-

性能不佳:

-

如何开机自启?创建Systemd服务文件是标准做法。

# /etc/systemd/system/udp2raw-server.service

[Unit]

Description=udp2raw Server Tunnel

After=network.target

[Service]

Type=simple

ExecStart=/usr/local/bin/udp2raw -s -l 0.0.0.0:4096 -r 8.8.8.8:53 -k “your_password” --raw-mode faketcp --cipher-mode aes128cbc --auth-mode hmac_sha1

Restart=always

User=root

[Install]

WantedBy=multi-user.target

然后执行:

sudo systemctl daemon-reload

sudo systemctl enable --now udp2raw-server

安全注意事项

- 使用强密码:

-k 参数后的密码是安全关键,请使用高强度随机字符串,避免使用常见密码。

- 结合防火墙:在服务端使用iptables等防火墙,限制仅允许受信任的客户端IP连接监听端口。

- 定期更新:关注项目的 GitHub 页面,及时更新版本以获取功能改进和安全修复。

总结

udp2raw是一个功能强大且配置灵活的网络工具,它通过协议伪装巧妙地解决了特定网络环境下的UDP限制问题。无论是为了获得更流畅的游戏体验,还是为了在复杂网络下构建稳定的服务通道,它都值得你深入了解。

配置过程的核心在于理解客户端与服务端的角色分工,并根据实际网络状况选择合适的伪装模式和加密认证参数。初次使用可能会觉得参数繁多,但一旦理解了每个参数的含义,你就能灵活地驾驭它。网络技术的实践往往如此,在云栈社区这样的技术论坛中与同行交流具体配置和踩坑经验,是快速成长的有效途径。

最后需要再次提醒,任何网络工具的使用都应在合法合规的前提下进行,尊重网络资源的使用规则。希望这篇教程能帮助你有效利用udp2raw,优化你的网络体验。