01 架构方案

在构建一套基于DNS日志分析的恶意域名识别检测系统时,系统通过分析DNS日志信息,提取待检测的域名数据,并利用爬虫技术对相关域名对应的网页内容进行抓取。随后,对原始页面数据进行清洗、去噪和标准化处理,从中提取出可用于分析的关键特征信息,如文本内容、页面结构、链接关系等。

接着,系统基于预先训练的人工智能模型,对输入数据进行自动化分析与判断,识别域名是否具有恶意行为,以实现高效、准确的威胁检测。最终,系统将检测结果进行持久化存储,形成恶意域名库,支持后续的查询、管理与对外赋能,为网络安全防护提供实时、动态的威胁情报支撑。

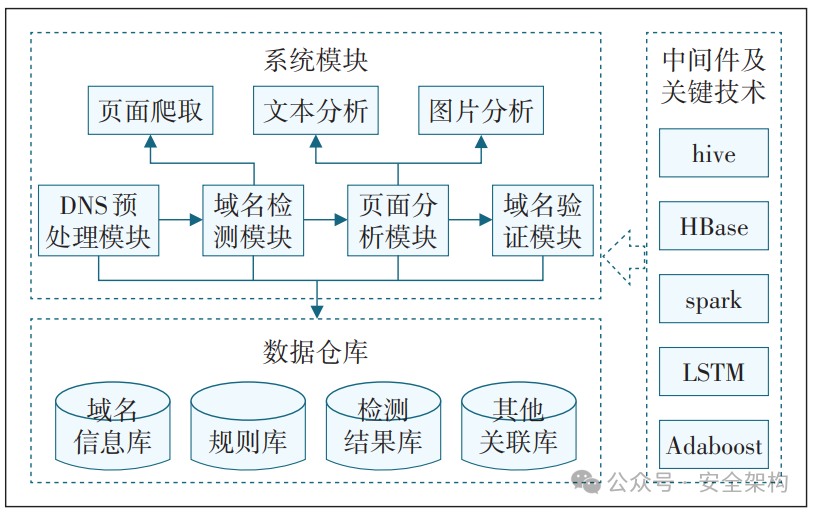

方案的整体架构如图1所示。

图1 整体架构

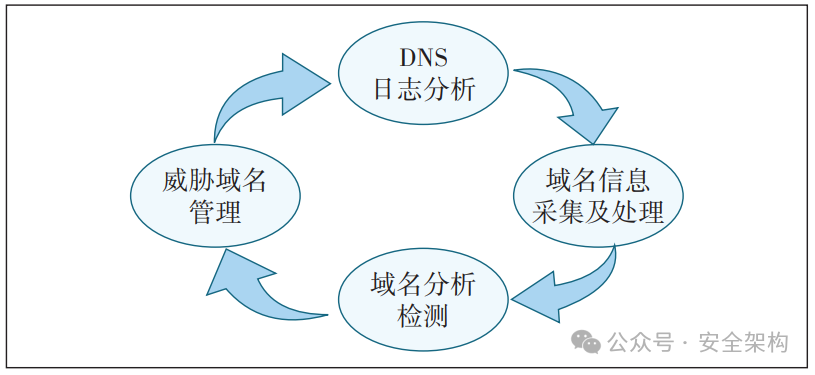

方案的设计思路如图2所示。

图2 方案的设计思路

a) DNS日志分析

基于每日采集的DNS日志,对原始日志信息进行解析与处理,提取出相关的域名信息。同时,将提取结果与历史域名数据库进行比对,识别出当日新增的域名,为后续分析提供基础数据支持。

b) 域名信息采集及处理

针对每日识别出的新增域名,将其与白名单库匹配,过滤获取未知域名信息。随后,利用爬虫技术自动抓取其对应的网页内容,并对获取的页面数据进行清洗、去噪和标准化处理,从中提取关键特征信息(如文本内容、链接结构、页面行为等),为恶意行为分析提供高质量输入。

c) 域名分析检测

通过多种检测模型相结合的方式,对页面信息以及域名信息进行分析,判断其是否为威胁网站。同时,综合分析不同检测模型的输出结果,并对威胁网站类型进行分类、添加置信度等级等信息,以支撑不同场景下的应用需求。

d) 威胁域名管理

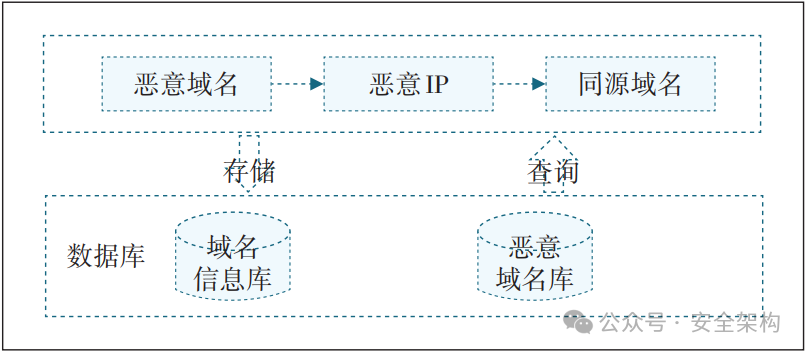

将最终判定为恶意的域名纳入恶意域名库,实现对外赋能与共享。同时,支持通过恶意域名反查其关联的IP地址,并进一步挖掘同一IP下是否存在其他恶意域名或潜在威胁,从而提升整体威胁感知与溯源能力。

02 详细设计

2.1 DNS日志分析设计方法

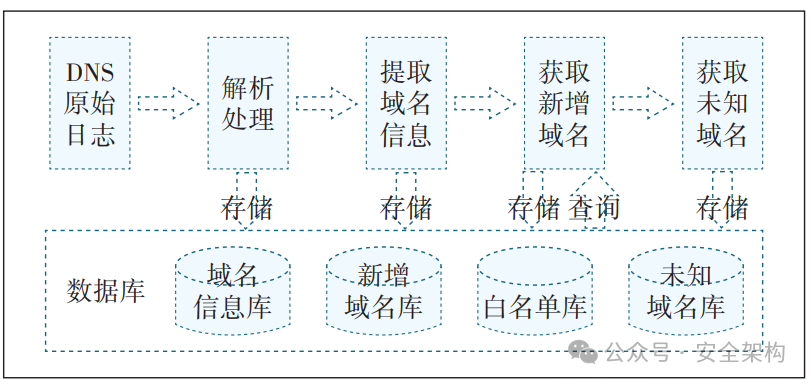

DNS日志分析的主要流程如图3所示。

图3 DNS日志分析流程

2.2 域名信息采集及处理涉及方法

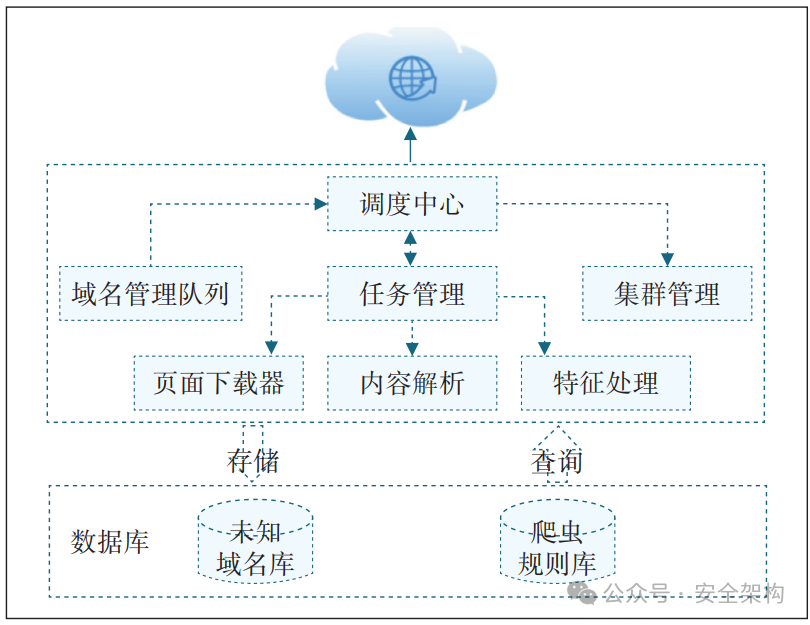

域名信息采集及处理流程如图4所示。

图4 域名信息采集及预处理流程

2.3 域名分析检测设计方法

域名分析检测流程如图5所示。

图5 域名分析检测流程

2.4 威胁域名管理设计方法

威胁域名管理流程如图6所示。

图6 威胁域名管理流程

a) 情报服务设计

将分析识别出的恶意域名进行持久化存储,形成结构化的威胁情报数据库。原始数据存储于Hive、ES等数据库中。关联存储则使用Neo4j图数据库构建域名-IP的关联图谱:节点属性包含实体类型、属性值、更新时间;边属性记录关联强度,并支持通过Cypher语句实现多跳关系查询。

b) 同源域名分析设计

将已确认的恶意域名与HBase库中的域名-IP信息进行匹配,获取其对应的IP地址信息。随后,以该IP地址为线索,再次在HBase库的IP-域名信息中进行反向匹配,查找与该IP关联的其他域名。通过这种方式,可发现与恶意域名共用同一IP的潜在恶意域名,进一步拓展威胁发现范围。新获取的关联域名将作为新的输入源,重新注入到数据采集阶段,实现对恶意行为的持续追踪与深度挖掘。 |