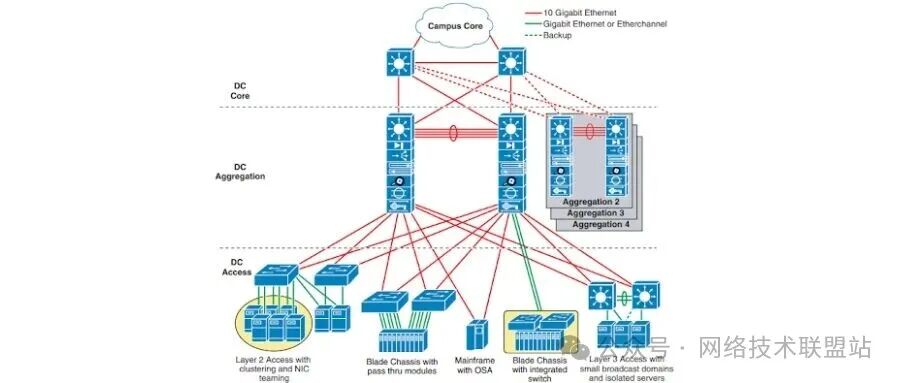

如果你的认知仍停留在企业网络就是经典的「接入层、汇聚层、核心层」 三层架构,那么可能已经与当下的技术环境存在代差。数据流量的模式早已改变,不再是单纯的“自下而上、逐层汇聚”,东西向的横向流量规模已远超南北向流量。应用部署的边界也已无限扩展,不再局限于内部数据中心,而是广泛分布于公有云、私有云、边缘节点。企业安全的构建理念也随之革新,不再依赖单一防火墙固守边界,转而拥抱零信任、微分段、SDN(软件定义网络)、SRv6、Overlay等动态、分布式的技术方案。这一切都在重塑我们所熟知的网络形态。

经典三层网络架构的回顾与局限

首先,让我们回顾一下最熟悉的经典模型。

传统企业网络通常被清晰地划分为三个层级:

| 层级 |

主要职责 |

| 「接入层 (Access Layer)」 |

负责终端用户、办公设备的接入上线。 |

| 「汇聚层 (Aggregation Layer)」 |

将多个接入层进行汇聚,执行策略(ACL)、VLAN划分等。 |

| 「核心层 (Core Layer)」 |

提供高速数据转发,是企业内外网络的流量汇流点。 |

这种架构在2000年至2015年前后几乎是业界标准,以其稳定、简单和相对较低的成本而著称。然而,其设计基于一个「根本性的前提假设」:所有关键业务都集中部署在内部数据中心,流量模式是单向的、向上汇聚的。

这一假设在今天的企业环境中已难以成立:

- 流量模式剧变:服务器虚拟化、微服务化使得应用间通信(东西向流量)激增,「东西向流量常常达到南北向流量的数倍」。传统三层架构在汇聚层与核心层之间极易形成瓶颈。

- 安全边界内移:内网横向移动攻击、勒索软件、高级持续性威胁(APT)成为主流安全风险,仅依靠南北向的边界防火墙无异于“只锁大门,不关内室”。

- 拓扑结构复杂化:公有云、混合云、本地机房、分支站点共同构成了复杂的混合环境,原有的核心层已无法有效承担全局网络的协调与调度职责。

「因此,传统三层网络并未失效,但其作为唯一主导架构的地位已经动摇。」

新架构形态:多维度、可编排、分布式

取而代之的,是多种技术理念融合而成的“多维度、可编排、分布式”的网络架构。它不是单一模型的替代,而是根据业务需求演化出的多种“形态叠加”。

① 云优先 (Cloud-first) 的网络

现代网络的设计中心不再局限于数据中心,而是「以应用实际部署的位置为中心」。

企业上云后产生了诸多新需求:

- 跨区域低延迟接入

- 网络资源的弹性扩容与按需开通

- 多云互联与云间负载均衡

- 以云上原生安全能力替代传统的DMZ区域

传统的核心交换机已难以覆盖这些新型边界,取而代之的技术栈包括:

- 「VPC与VxLAN Overlay网络体系」

- 「SD-WAN实现跨站点的智能调度与QoS保障」

- 「云原生网络CNI与K8s Service Mesh」

过去,路由协议是网络的大脑;现在,「控制平面被抽象、云化、平台化」,成为更上层的运维与自动化编排系统。

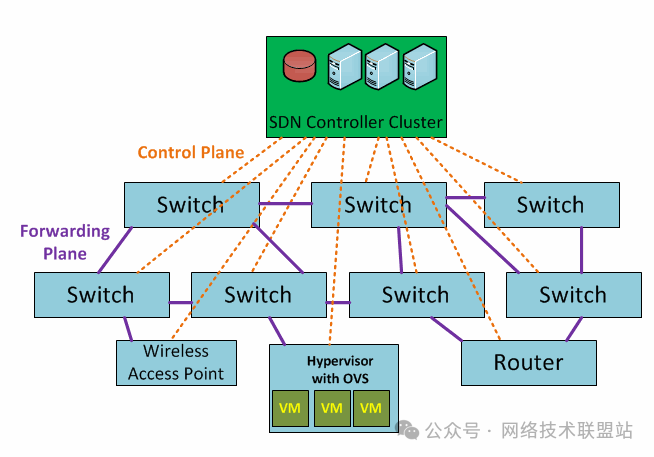

② SDN与Fabric网络

还记得在每台交换机上手动输入命令行配置的岁月吗?如今,网络Fabric的运作模式越来越像Kubernetes:「交换机是计算节点,控制器是中央调度器,整个网络成为可编程、可编排的资源池。」

| 特性 |

传统网络 |

SDN/Fabric网络 |

| 配置方式 |

CLI手工逐台配置 |

控制器集中编排,一键下发 |

| 网络边界 |

基于VLAN/ACL手工划分 |

基于虚拟Overlay的动态、逻辑分割 |

| 扩容流程 |

修改配置、重新规划 |

新设备上电,自动被控制器纳管入网 |

| 故障定位 |

分散排查,高度依赖经验 |

控制器提供可视化路径分析与故障诊断 |

Fabric架构就像本地数据中心网络领域的Kubernetes,推动网络拓扑从层级分明的树状结构,进化成「横向扩展的网状结构(Leaf-Spine)」。

③ 零信任 (Zero Trust) 安全模型

过去的网络安全逻辑相对简单粗暴:“内网即信任,外网即不信任”。

但今天的现实是,「最致命的威胁往往来自内网的横向扩散」。

因此,「零信任模型应运而生」:

- 不再仅凭“位于内网”就授予信任。

- 每次访问请求都需要持续验证身份、设备状态和访问上下文。

- 网络策略转变为“默认拒绝”,仅按最小权限原则进行动态授权。

零信任配合微分段技术,带来了全新的访问体验:「员工访问某个应用」,不再需要先接入庞大的内网,而是直接获得一条指向该应用的、「具备最小权限的安全会话隧道」。传统三层架构所塑造的“大一统内网”,正逐渐被「按身份与策略精细切分的无数个微网络岛屿所替代」。

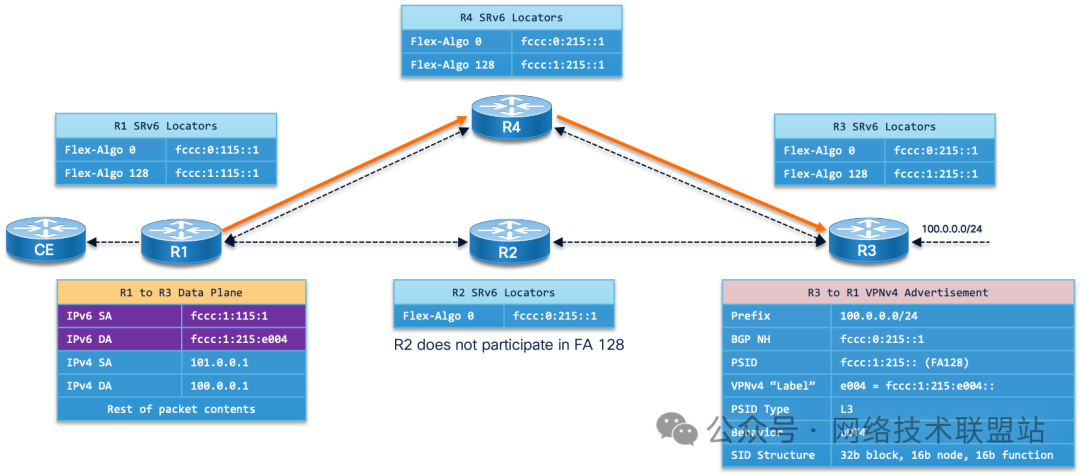

④ SRv6与IPv6-only演进

SRv6,即基于IPv6的段路由,它让IPv6地址不仅能标识位置,还能直接承载路径指令。

其带来的变革是革命性的:

| 功能 |

传统实现方式 |

SRv6方式 |

| 指定业务路径 |

依赖MPLS及大量复杂配置 |

直接在IPv6扩展头中写入“路径”指令 |

| 跨地域流量调度 |

协议栈厚重,配置复杂 |

一条SR Policy即可精确定义路径 |

| 业务编排灵活性 |

严重依赖人工操作 |

可由控制器根据意图自动完成 |

SRv6与SDN的结合,将成为未来广域网和云互联的核心驱动力。未来的网络甚至可能允许业务「根据自身需求(如时延、带宽)自主选择路径」,而不再被动等待传统路由协议缓慢收敛。

⑤ 现代数据中心物理网络

在大型数据中心内部,接入-汇聚-核心的传统三层模型已经退场,取而代之的是更扁平、高效的架构:

Spine Spine Spine

| \ / | \ / |

| \ / | \ / |

Leaf Leaf Leaf Leaf

| ||| |

Server Farm

其核心特点是「等价多路径转发、水平无缝扩容、消除单点瓶颈」。扩容就像为服务器添加内存条一样简单——增加Leaf交换机即可。传统三层网络在追求极致性能与弹性的数据中心场景中,已彻底失去竞争力。

未来企业网络全景展望

将上述所有技术趋势融合,我们可以描绘出未来企业网络的整体形态:

┌───────── 公有云/混合云 ─────────┐

│ 多区域 / 多云互联 / VPC / CNI │

└─────────────────────────────────┘

▲ ▲

SD-WAN Overlay│ │SRv6骨干网

▼ ▼

——————————————————————————————————————————————————

Leaf-Spine数据中心 *零信任接入控制*

SRv6/EVPN/IPv6 *微分段策略引擎*

——————————————————————————————————————————————————

边缘/分支/IoT/移动办公

│

[身份驱动的访问]

用一句话总结:「未来网络将是可编程编排的、身份驱动访问的、以云为中心的、策略自动执行的分布式智能架构。」

给仍身处传统架构中的同行

并非三层架构本身不好,而是「我们所处的时代已然不同」。

- 设备命令行操作越来越少,基于平台的配置与管理成为常态。

- ACL不再是安全的核心,基于身份的动态策略成为第一道控制关卡。

- VLAN不再是主要的隔离手段,Overlay虚拟网络才是未来的主战场。

- 路由协议不再只追求“可达”,开始承担“路径意图”表达与业务编排的职责。

- 网络不再有绝对的物理“核心”,演变为「去中心化的分布式系统」。

如果你仍将网络简单理解为三层设备的层层上报,就如同在今天仍使用功能机发短信。「网络已经演变成一个复杂的软件定义系统,而不仅仅是一个静态的连接拓扑。」

分享本文的目的并非全盘否定三层架构的历史价值,而是希望引发思考:我们熟悉的那个网络时代正在远去。云、Fabric、SRv6、零信任、Overlay、SD-WAN、微分段……这些不仅仅是流行词汇,它们正在深刻改变网络行业的底层逻辑与构建方式。

愿您在阅读后,能够以更广阔的视角看待网络,而不再将其局限于传统的三层结构。未来,属于那些积极拥抱变化、持续学习的人。