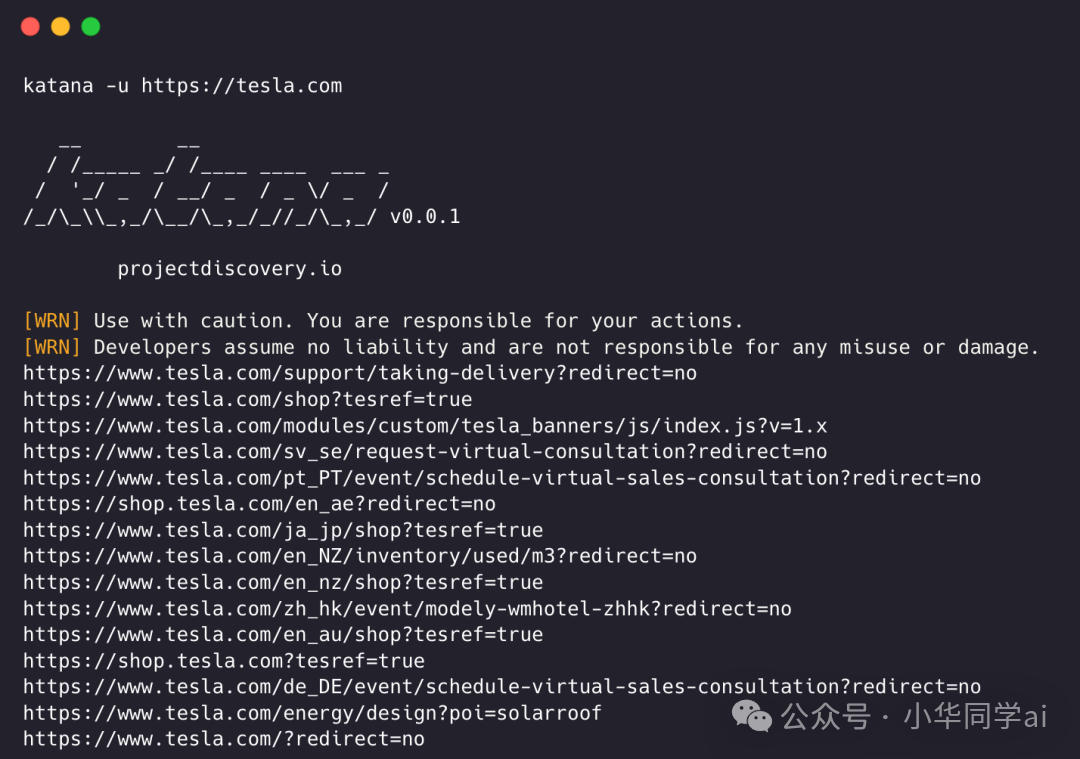

在进行站点资产收集、漏洞扫描前的目标爬取,或是需要批量提取网站内所有可达链接时,手动编写和维护爬虫脚本往往效率低下。如果你正为此困扰,这款用 Go语言 编写的开源命令行工具 Katana 值得一试。它专为自动化流水线设计,核心优势在于 快速、高度可配置、易于集成。

Katana 解决的核心问题

Katana 是一个由 Go 语言开发的高性能开源命令行爬虫框架。它支持标准模式和 Headless 模式,能够解析 HTML 与 JavaScript,自动填充表单,并支持将结果以定制化字段导出。

它主要致力于解决安全工程师和开发者在自动化工作中的痛点:在发起安全扫描、资产收集或接口挖掘之前,高效、全面地对目标站点进行爬取。其设计确保了输入输出格式的标准化,可以轻松地与后续的 httpx、nuclei 或自定义脚本进行流水线对接。

核心功能亮点

1. 强大的爬取能力

- 高速且可配置:支持调整并发数、速率限制、超时等参数,兼顾速度与对目标站点的友好性。

- Headless 浏览器支持与 JS 解析:不仅能抓取静态内容,还能通过 Headless Chrome 执行页面中的 JavaScript,捕获动态加载的资源及 JS 文件内隐藏的接口路径。

- 自动表单填写:提供实验性的自动表单填写功能,可配置策略以尝试绕过登录页或搜索框等交互式障碍。

- 精细的作用域与过滤:通过域名、扩展名过滤及自定义正则表达式,精确控制爬取范围,仅输出你关注的 URL 资产。

2. 友好的工程化设计

- 简洁的启动方式:基础用法仅需一条命令

katana -u https://example.com,复杂参数可按需添加。

- 清晰的帮助文档:执行

katana -h 可查看结构清晰、分组明确的完整参数说明,体现了良好的工具设计。

- 灵活的输入输出:支持从单个 URL、文件列表或标准输入读取目标;结果可输出到标准输出、文件或 JSONL 格式,并支持自定义输出模板,完美适配 DevOps 与自动化流水线。

- 便捷的安装部署:提供

go install、Docker 镜像、预编译二进制包等多种安装方式。

3. 进阶与可观测性

- 高级 Headless 控制:允许指定 Chrome 路径、传递启动参数、控制无痕模式等,适合在容器或复杂环境中进行深度爬取,这要求使用者对 Linux 环境有一定了解。

- 输出定制与数据存档:除了自定义输出字段,还能将完整的 HTTP 请求与响应存档至指定目录,便于后续分析与重放。

- 内置调试与监控:提供健康检查端点、错误日志分级以及 pprof 性能分析服务器,方便在长期运行的自动化流水线中进行监控和排错。

总结与适用场景

对于安全工程师、红队成员、漏洞赏金猎人,或任何拥有自动化扫描与资产收集流水线的开发者而言,Katana 是一款能够显著提升效率的利器,建议立即尝试。

如果你的任务只是偶尔的简单数据抓取,现有的 Python 脚本或通用爬虫可能已足够。但对于追求全面性、自动化集成与高性能的专业场景,Katana 提供了一个非常优秀的解决方案。

项目地址

如果你已经将 Katana 集成到自己的安全测试流水线中,欢迎分享你与其他工具(如 Nuclei、自定义脚本等)的组合使用经验。 |